Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Wenn Sie Unternehmensproxys verwenden, um ausgehenden Datenverkehr zu verwalten, können Sie mit dem Azure Arc-Gateway die Infrastruktur mit nur sieben Endpunkten in Azure Arc integrieren. Mit dem Azure Arc-Gateway haben Sie folgende Möglichkeiten:

- Eine Verbindung mit Azure Arc herstellen, indem Sie nur sieben (7) vollqualifizierte Domänennamen (FQDNs) öffnen.

- Den gesamten Datenverkehr, den ein Azure Connected Machine-Agent über das Arc-Gateway an Azure sendet, anzeigen und überwachen.

Funktionsweise des Azure Arc-Gateways

Das Azure Arc-Gateway besteht aus zwei Hauptkomponenten:

Arc-Gatewayressource: Eine Azure-Ressource, die als gemeinsames Front-End für Azure-Datenverkehr dient. Diese Gatewayressource wird in einer bestimmten Domäne bereitgestellt. Sobald die Arc-Gatewayressource erstellt wurde, wird die Domäne in der Erfolgsantwort an Sie zurückgegeben.

Arc-Proxy: Eine neue Komponente, die den Azure Arc-Agents hinzugefügt wurde. Diese Komponente wird im Kontext einer arcfähigen Ressource als Dienst namens "Azure Arc Proxy" ausgeführt. Sie fungiert als ein Weiterleitungsproxy, der von den Azure Arc-Agents und -Erweiterungen verwendet wird. Für diesen Proxy ist keine Konfiguration erforderlich.

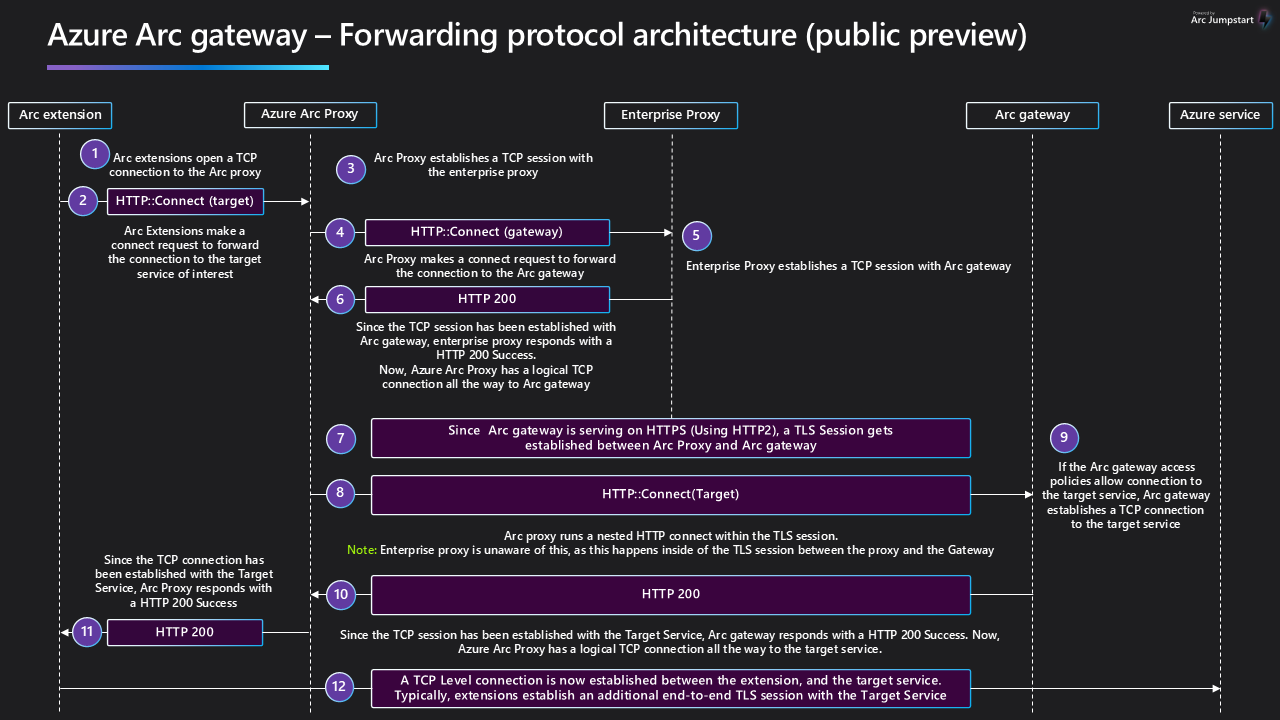

Wenn das Gateway vorhanden ist, fließt der Datenverkehr über die folgenden Hops: Arc-Agenten → Arc-Proxy → Unternehmensproxy → Arc-Gateway → Zieldienst Weitere Informationen zum Weiterleitungsprotokoll des Arc-Gateways finden Sie unter Arc gateway Forwarding Protocol Architecture.

Um Architekturdiagramme in hoher Auflösung herunterzuladen, besuchen Sie Jumpstart Gems.

Aktuelle Einschränkungen

Das Arc-Gateway hat die folgenden aktuellen Einschränkungen. Berücksichtigen Sie diese Faktoren bei der Planung Ihrer Konfiguration.

- Die Proxyumgehung wird nicht unterstützt, wenn das Arc-Gateway verwendet wird. Auch wenn Sie versuchen, das Feature durch Ausführen von

azcmagent config set proxy.bypasszu verwenden, umgeht der Datenverkehr den Proxy nicht. - Es gibt eine Beschränkung von fünf (5) Arc-Gatewayressourcen pro Azure-Abonnement.

- Das Arc-Gateway kann nur für die Konnektivität in der öffentlichen Azure-Cloud verwendet werden.

- Arc-Gateway wird nicht für die Verwendung in Umgebungen empfohlen, in denen TLS-Beendigung/Überprüfung erforderlich ist. Wenn Ihre Umgebung TLS-Beendigung/-inspektion erfordert, empfehlen wir, die TLS-Inspektion für Ihren Arc-Gatewayendpunkt (

<Your URL prefix>.gw.arc.azure.com) zu überspringen. Weitere Informationen finden Sie unter Arc gateway & TLS Inspection.

Important

Während das Azure Arc-Gateway die Konnektivität bereitstellt, die für die Verwendung von Azure Arc-fähigen Servern erforderlich ist, müssen Sie möglicherweise weitere Endpunkte in Ihrer Umgebung manuell auflisten, um einige Erweiterungen und Dienste mit Ihren verbundenen Computern zu verwenden. Einzelheiten finden Sie unter Zusätzliche Szenarien. Im Laufe der Zeit wird das Arc-Gateway schrittweise weitere Endpunkte abdecken, wodurch die Notwendigkeit dieser manuellen Freigaben weiter entbehrlich gemacht wird.

Planen des Arc-Gateway-Setups

- Regionsauswahl: Arc-Gateway ist ein globaler Dienst. Die Laufzeitkonnektivität wird über das globale Azure Front Door-Edge-Netzwerk von Microsoft bereitgestellt, das Clients automatisch an den nächstgelegenen Anwesenheitspunkt für zugriff mit geringer Latenz und nahtlosem Failover leitet. Die Region, die Sie beim Erstellen des Gateways auswählen, bestimmt nur die Steuerungsebene (wo die Gatewayressourcen- und Verwaltungsmetadaten leben und wo Erstellung/Aktualisierung/Löschvorgang erfolgt); Sie schränkt die Laufzeitendpunkte oder die Leistung des Gateways nicht ein. Beispielsweise beeinflusst die Wahl zwischen Ost-USA und Westeuropa nicht, wo Clients zur Laufzeit eine Verbindung herstellen; sie wirkt sich nur auf die Platzierung der Verwaltungsebene und die Richtlinien/RBAC-Lokalität aus.

- Arcfähige Ressourcen pro Arc-Gatewayressource: Wenn Sie Ihre Azure Arc-Bereitstellung mit Arc-Gateway planen, müssen Sie festlegen, wie viele Gatewayressourcen für Ihre Umgebung erforderlich sind. Dies hängt von der Anzahl der Ressourcen ab, die Sie in jeder Azure-Region verwalten möchten. Nur für Arc-fähige Server besteht eine allgemeine Faustregel darin, dass eine Arc-Gatewayressource 2.000 Ressourcen pro Azure-Region verarbeiten kann. Wenn Sie Arc-Gateway mit einer Kombination aus Arc-fähigen Servern, Arc-fähigen Kubernetes-Clustern und azure Local instances verwenden, verwenden Sie unsere bereitgestellte Formel , um die Anzahl der benötigten Arc-Gatewayressourcen zu berechnen.

Erforderliche Berechtigungen

Um Arc-Gatewayressourcen zu erstellen und ihre Zuordnung mit Arc-fähigen Servern zu verwalten, muss ein Benutzer über die Arc-Gateway-Manager-Rolle verfügen.

Erstellen Sie die Arc-Gatewayressource

Sie können eine Arc-Gatewayressource mithilfe des Azure-Portals, der Azure CLI oder der Azure PowerShell erstellen. Es dauert in der Regel ca. 10 Minuten, um die Arc-Gatewayressource zu erstellen, nachdem Sie diese Schritte ausgeführt haben.

Melden Sie sich in Ihrem Browser beim Azure-Portal an.

Navigieren Sie zu Azure Arc. Wählen Sie im Dienstmenü unter VerwaltungAzure Arc-Gateway und dann Erstellen aus.

Wählen Sie das Abonnement und die Ressourcengruppe für die Verwaltung der Arc-Gatewayressource in Azure aus. Eine Arc-Gatewayressource kann von jeder Arc-fähigen Ressource im selben Azure-Mandanten verwendet werden.

Geben Sie für Name den Namen für die Arc-Gatewayressource ein.

Geben Sie für Standort die Region ein, in der sich die Arc-Gatewayressource befinden soll. Eine Arc-Gatewayressource kann von jeder Arc-fähigen Ressource im selben Azure-Mandanten verwendet werden.

Wählen Sie Weiteraus.

Geben Sie auf der Seite Kategorien optional ein oder mehrere benutzerdefinierte Kategorien an, die Ihre Standards unterstützen.

Klicken Sie auf Überprüfen + erstellen.

Überprüfen Sie Ihre Eingabedetails und wählen Sie dann Erstellen aus.

Bestätigen des Zugriffs auf erforderliche URLs

Nachdem die Ressource erfolgreich erstellt wurde, enthält die Erfolgsantwort die Arc-Gateway-URL. Stellen Sie sicher, dass Ihre Arc-Gateway-URL und alle diese URLs in der Umgebung zulässig sind, in der Sich Ihre Arc-Ressourcen befinden.

Important

Diese Liste wurde kürzlich aktualisiert. Wenn Sie zuvor den Zugriff auf diese URLs aktiviert haben, müssen Sie möglicherweise die Liste überprüfen und Ihre Netzwerkkonfiguration aktualisieren, um sicherzustellen, dass jeder Endpunkt zulässig ist.

| URL | Purpose |

|---|---|

<Your URL prefix>.gw.arc.azure.com |

Ihre Gateway-URL (abgerufen durch Ausführen az arcgateway list nach dem Erstellen der Gatewayressource) |

management.azure.com |

Azure Resource Manager-Endpunkt, erforderlich für den Azure Resource Manager-Steuerungskanal |

login.microsoftonline.com, <region>.login.microsoft.com |

Microsoft Entra ID-Endpunkt zum Abrufen von Identitätszugriffstoken |

gbl.his.arc.azure.com |

Der Clouddienstendpunkt für die Kommunikation mit Azure Arc-Agents |

<region>.his.arc.azure.com |

Wird für den Kernsteuerungskanal von Arc verwendet |

packages.microsoft.com |

Erforderlich, um Linux-Server mit Arc zu verbinden |

download.microsoft.com |

Wird zum Herunterladen des Windows-Installationspakets verwendet. |

Einbindung neuer Azure Arc-Ressourcen mit Ihrer Arc-Gateway-Ressource

Generieren Sie das Installationsskript.

Befolgen Sie die Anweisungen unter Schnellstart: Verbinden von Hybridcomputern mit Azure Arc-fähigen Servern, um ein Skript zu erstellen, das das Herunterladen und Installieren von Azure Connected Machine-Agent automatisiert und die Verbindung mit Azure Arc herstellt.

Important

Stellen Sie beim Generieren des Onboardingskripts sicher, dass der öffentliche Endpunkt im Abschnitt "Konnektivitätsmethode " ausgewählt ist, und stellen Sie sicher, dass Ihre Arc-Gatewayressource im Dropdownmenü " Gatewayressource " ausgewählt ist.

Führen Sie das Installationsskript aus, um Ihre Server in Azure Arc zu integrieren.

Im Skript wird die ARM-ID der Arc-Gatewayressource als

--gateway-idangezeigt.

Konfigurieren vorhandener Azure Arc-Ressourcen für die Verwendung des Arc-Gateways

Sie können vorhandene Azure Arc-Ressourcen einer Arc-Gatewayressource zuordnen, indem Sie das Azure-Portal, die Azure CLI oder Azure PowerShell verwenden.

Wechseln Sie im Azure-Portal zu Azure Arc – Azure Arc-Gateway.

Wählen Sie die Arc-Gatewayressource aus, die Ihrem Arc-fähigen Server zugeordnet werden soll.

Wählen Sie im Dienstmenü für Ihre Gatewayressource die Option Zugeordnete Ressourcen aus.

Wählen Sie Hinzufügen aus.

Wählen Sie die Arc-fähige Serverressource aus, die Ihrer Arc-Gatewayressource zugeordnet werden soll.

Wählen Sie Anwenden.

Mit Version 1.50 oder einer früheren des Connected Machine-Agenten müssen Sie auch azcmagent config set connection.type gateway ausführen, um Ihren Arc-fähigen Server für die Verwendung des Arc-Gateways zu aktualisieren. Für Agentversionen 1.51 und höher ist dieser Schritt nicht erforderlich, da der Vorgang automatisch erfolgt. Es wird empfohlen, die neueste Version des Connected Machine-Agents zu verwenden.

Erfolg der Arc-Gateway-Einrichtung überprüfen

Führen Sie auf dem integrierten Server den folgenden Befehl aus: azcmagent show

Das Ergebnis sollte die folgenden Werte angeben:

- Der Agent-Status sollte als Verbunden angezeigt werden.

-

HTTPS-Proxy verwenden sollte als

http://localhost:40343angezeigt werden. - Als Upstreamproxy sollte Ihr Unternehmensproxy angezeigt werden (wenn Sie einen festgelegt haben). Gateway-URL sollte die URL Ihrer Gatewayressource widerspiegeln.

Führen Sie außerdem den folgenden Befehl aus, um die erfolgreiche Einrichtung zu überprüfen: azcmagent check

Das Ergebnis sollte angeben, dass connection.type auf das Gateway festgelegt ist, und die Spalte Erreichbar sollte für alle URLs true lauten.

Entfernen der Arc-Gatewayzuordnung

Sie können das Arc-Gateway deaktivieren und die Zuordnung zwischen der Arc-Gatewayressource und dem Arc-fähigen Cluster entfernen. Dies führt dazu, dass der Arc-fähige Cluster stattdessen direkten Datenverkehr verwendet.

Note

Dieser Vorgang gilt nur für Azure Arc-Gateway auf Azure Arc-fähigen Servern, nicht für Azure Local. Wenn Sie Azure Arc-Gateway auf Azure Local verwenden, finden Sie Informationen zum Entfernen unter Azure Arc-Gateway für Azure Local .

Legen Sie den Verbindungstyp des Arc-fähigen Servers auf "direct" anstelle von "Gateway" fest, indem Sie den folgenden Befehl ausführen:

azcmagent config set connection.type directNote

Wenn Sie diesen Schritt ausführen, müssen alle Azure Arc-Netzwerkanforderungen in Ihrer Umgebung erfüllt sein, um Azure Arc weiterhin verwenden zu können.

Trennen Sie die Arc-Gatewayressource vom Computer:

Wechseln Sie im Azure-Portal zu Azure Arc – Azure Arc-Gateway.

Wählen Sie die Arc-Gatewayressource aus.

Wählen Sie im Dienstmenü für Ihre Gatewayressource die Option Zugeordnete Ressourcen aus.

Wählen Sie den Server aus.

Wählen Sie Entfernen.

Löschen einer Arc-Gatewayressource

Sie können eine Arc-Gatewayressource mithilfe des Azure-Portals, der Azure CLI oder der Azure PowerShell löschen. Dieser Vorgang kann bis zu 5 Minuten dauern.

Wechseln Sie im Azure-Portal zum Azure Arc - Azure Arc-Gateway.

Wählen Sie die Arc-Gatewayressource aus.

Wählen Sie Löschen aus, und bestätigen Sie dann den Löschvorgang.

Überwachung des Datenverkehrs des Arc-Gateways

Sie können den Datenverkehr Ihres Arc-Gateways überwachen, indem Sie die Azure Arc-Proxyprotokolle anzeigen.

So zeigen Sie Arc-Proxyprotokolle unter Windows an:

- Führen Sie in PowerShell

azcmagent logsaus. - In der resultierenden .zip Datei befindet sich die

arcproxy.logDatei imProgramData\AzureConnectedMachineAgent\LogOrdner.

So zeigen Sie Arc-Proxyprotokolle unter Linux an:

- Führen Sie

sudo azcmagent logsaus. - In der resultierenden .zip Datei befindet sich die

arcproxy.logDatei im/var/opt/azcmagent/log/Ordner.

Arc Gateway-Ressourcenplanung für mehrere Ressourcentypen

Verwenden Sie die folgende Formel, um zu bestimmen, wie viele Gatewayressourcen pro Azure-Region für mehrere Ressourcentypen benötigt werden:

Score = (Server / 20) + (K8s Clusters / 10) + (Azure Local Instances / 10)

Ort:

- Server = Gesamtanzahl eigenständiger Server + bereitgestellter VMs (auf Azure Local)

- K8s-Cluster = Gesamte eigenständige Kubernetes-Cluster + AKS Arc-Cluster (auf Azure Local)

- Azure Local Instances = Gesamtanzahl der lokalen Azure-Bereitstellungen

Wenn Punktzahl für jede Region, aus der Sie Ihre Ressourcen verwalten möchten, < 100 übersteigt, reicht eine Arc-Gateway-Ressource aus.

Wenn der Score für eine beliebige Region, aus der Sie Ressourcen verwalten möchten, ≥ 100 ist, wird für diese Region mehr als eine Arc-Gatewayressource benötigt.

Die folgenden Beispiele bieten mehr Kontext:

Beispiel 1:

| Region | Server | K8s-Cluster | Lokale Azure-Instanzen | Bewertungsberechnung | Ergebnis |

|---|---|---|---|---|---|

| East US | 300 | 20 | 5 | 300/20 + 20/10 + 5/10 | 17,5 |

| West Europe | 800 | 50 | 10 | 800/20 + 50/10 + 10/10 | 46.0 |

| Japan, Osten | 100 | 5 | 2 | 100/20 + 5/10 + 2/10 | 5.7 |

- Die Punktzahl jeder Region < 100. Eine Arc-Gatewayressource reicht aus.

Beispiel 2:

| Region | Server | K8s-Cluster | Lokale Azure-Instanzen | Bewertungsberechnung | Ergebnis |

|---|---|---|---|---|---|

| East US | 6.000 | 300 | 40 | 6000/20 + 300/10 + 40/10 | 334.0 |

| West Europe | 2\.500 | 120 | 25 | 2500/20 + 120/10 + 25/10 | 139.5 |

| Südostasien | 900 | 30 | 8 | 900/20 + 30/10 + 8/10 | 48.8 |

- East-US-Wert > 100. Für die Unterstützung der Last in dieser Region sind drei Arc-Gatewayressourcen erforderlich.

- Westeuropas Punktzahl > 100. Für die Unterstützung der Last in dieser Region sind zwei Arc-Gatewayressourcen erforderlich.

- Südostasiens Ergebnis < 100. Für die Unterstützung der Last in diesem Gebiet ist eine Arc-Gateway-Ressource erforderlich.

In diesem Szenario sind nur drei Gatewayressourcen insgesamt erforderlich, da Berechnungen auf der maximalen Last pro Region basieren, nicht die kombinierte Last in allen Regionen.

Zusätzliche Szenarien

Arc-Gateway umfasst die Endpunkte, die für das Onboarding eines Servers erforderlich sind, sowie Endpunkte zur Unterstützung mehrerer zusätzlicher Arc-fähiger Szenarien. Basierend auf den von Ihnen angenommenen Szenarien müssen Sie möglicherweise zusätzliche Endpunkte in Ihrer Umgebung zulassen.

Szenarien ohne zusätzliche erforderliche Endpunkte

- Windows Verwaltungscenter

- SSH

- Erweiterte Sicherheitsupdates

- Azure-Erweiterung für SQL Server

Szenarien, die zusätzliche Endpunkte erfordern

Endpunkte, die bei den folgenden Szenarien aufgeführt sind, müssen in Ihrem Unternehmensproxy bei Verwendung des Arc-Gateways zulässig sein:

Data Services mit Azure Arc-Unterstützung

*.ods.opinsights.azure.com*.oms.opinsights.azure.com*.monitoring.azure.com

Azure Monitor-Agent

<log-analytics-workspace-id>.ods.opinsights.azure.com<data-collection-endpoint>.<virtual-machine-region>.ingest.monitor.azure.com

Azure Key Vault-Zertifikatsynchronisierung

<vault-name>.vault.azure.net

Azure Automation: Hybrid Runbook Worker-Erweiterung

*.azure-automation.net

Windows OS Update-Erweiterung / Azure Update Manager

- Ihre Umgebung muss alle Voraussetzungen für Windows Update erfüllen

Microsoft Defender

- Ihre Umgebung muss alle Voraussetzungen für Microsoft Defender erfüllen.

Architektur des Arc-Gateways

Lesen Sie die folgenden Informationen, um mehr über die Architektur des Arc-Gateways zu erfahren.

Arc-Gatewayweiterleitungsprotokoll

Arc-Gateway und TLS-Inspektion

Arc-Gateway funktioniert durch Einrichten einer TLS-Sitzung zwischen Arc-Proxy und Arc-Gateway in Azure. In dieser TLS-Sitzung sendet Arc-Proxy eine geschachtelte HTTP-Verbindungsanforderung an die Arc-Gatewayressource, die sie anfordert, die Verbindung an das beabsichtigte Zielziel weiterzuleiten. Wenn sich der Zielort anschließend auf TLS befindet, wird zwischen dem Arc-Agent und dem Zielort eine interne End-to-End-TLS-Sitzung eingerichtet.

Beim Einsatz von terminierenden Proxys mit dem Arc-Gateway sieht der Proxy die geschachtelte HTTP-Verbindungsanforderung. Es kann eine solche Anforderung zulassen, aber es kann TLS-verschlüsselten Datenverkehr nicht an den Zielort abfangen, es sei denn, es wird eine geschachtelte TLS-Beendigung durchgeführt. Dies liegt außerhalb der Funktionen von standardmäßigen TLS-Beendigungsproxys. Daher empfiehlt es sich, bei der Verwendung eines abschließenden Proxys, die TLS-Inspektion für Ihren Arc-Gatewayendpunkt zu überspringen.

Arc-Gateway-Endpunktliste

Eine vollständige Liste der Endpunkte, die Sie in Ihrer Umgebung nicht mehr manuell zulassen müssen, finden Sie unter Arc-Gatewayendpunkte.