Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel enthält den Prozess zum Konfigurieren eines Netzwerksicherheitsperimeters für Azure Monitor-Ressourcen. Der Netzwerksicherheitsperimeter ist ein Netzwerkisolationsfeature, das einen gesicherten Perimeter für die Kommunikation zwischen PaaS-Diensten bereitstellt, die außerhalb eines virtuellen Netzwerks bereitgestellt werden. Diese PaaS-Dienste können innerhalb des Perimeters miteinander kommunizieren und auch mit Ressourcen außerhalb des Perimeters kommunizieren, indem sie öffentliche eingehende und ausgehende Zugriffsregeln verwenden.

Der Network Security Perimeter ermöglicht es Ihnen, den Netzwerkzugriff mithilfe von Netzwerkisolationseinstellungen unter unterstützten Azure Monitor-Ressourcen zu steuern. Nachdem ein Netzwerksicherheitsperimeter konfiguriert wurde, können Sie die folgenden Aktionen ausführen:

- Steuern Sie den Netzwerkzugriff auf Ihre unterstützten Azure Monitor-Ressourcen basierend auf den für den Netzwerksicherheitsperimeter definierten Regeln für eingehenden und ausgehenden Zugriff.

- Protokollieren Sie den gesamten Netzwerkzugriff auf Ihre unterstützten Azure Monitor-Ressourcen.

- Blockieren Sie alle Datenexfiltrationen in Dienste, die sich nicht im Netzwerksicherheitsperimeter befinden.

Tipp

Anleitungen zum Übergang von Azure Monitor-Ressourcen zu einem Netzwerksicherheitsperimeter finden Sie unter Übergang zu einem Netzwerksicherheitsperimeter in Azure.

Regionen

Azure Network Security Perimeter ist in allen öffentlichen Cloudregionen verfügbar, in denen Azure Monitor unterstützt wird.

Aktuelle Einschränkungen

- Für Log Analytics-Exportszenarien mit Speicherkonten/Event Hubs müssen sowohl der Log Analytics-Arbeitsbereich als auch der Speicherkonto/Event Hub Teil desselben Perimeters sein.

- Nur Azure-Ressourcen, die Netzwerksicherheitsperimeter unterstützen, können eine Diagnoseeinstellung mit einem Ziel in einem Netzwerksicherheitsperimeter verwenden. Die überwachte Ressource muss sich auch im gleichen Netzwerksicherheitsperimeter wie das Ziel befinden.

- Globale Aktionsgruppenressourcen unterstützen keine Netzwerksicherheitsperimeter. Sie müssen regionale Aktionsgruppenressourcen erstellen, die Netzwerksicherheitsperimeter unterstützen.

- Ressourcenübergreifende Abfragen werden für Log Analytics-Arbeitsbereiche blockiert, die einem Netzwerksicherheitsperimeter zugeordnet sind. Dies umfasst den Zugriff auf den Arbeitsbereich über einen ADX-Cluster.

- Die Zugriffsprotokolle des Netzwerksicherheitsperimeters werden alle 30 Minuten abgesampt.

- Die Replikation des Log Analytics-Arbeitsbereichs wird nicht unterstützt.

- Die Erfassung von Ereignissen aus Azure Event Hubs wird nicht unterstützt.

- Die Sammlung und Abfrage von Daten mit einem Azure Monitor-Arbeitsbereich wird nicht unterstützt.

Hinweis

Diese Einschränkungen gelten auch für Sentinel-fähige Log Analytics-Arbeitsbereiche.

Unterstützte Komponenten

Die Komponenten von Azure Monitor, die mit Netzwerksicherheitsperimetern unterstützt werden, sind in der folgenden Tabelle mit ihrer mindesten API-Version aufgeführt. Eine Liste der anderen Azure-Dienste, die mit Netzwerksicherheitsperimetern unterstützt werden, finden Sie unter "Onboarded Private Link Resources ".

| Ressource | Ressourcentyp | API-Version |

|---|---|---|

| Datensammlungsendpunkt (Data Collection Endpoint, DCE) | Microsoft.Insights/dataCollectionEndpoints | 2023-03-11 |

| Log Analytics-Arbeitsbereich | Microsoft.OperationalInsights/workspaces | 2023-09-01 |

| Protokollabfragebenachrichtigungen | Microsoft.Insights/ScheduledQueryRules | 2022-08-01-Vorschau |

| Aktionsgruppen 12 | Microsoft.Insights/actionGroups | 2023-05-01 |

| Diagnoseeinstellungen | Microsoft.Insights/diagnosticSettings | 2021-05-01-preview |

1 Netzwerksicherheitsperimeter funktionieren nur mit regionalen Aktionsgruppen. Globale Aktionsgruppen greifen standardmäßig auf öffentliche Netzwerke zu.

2 Event Hub ist derzeit der einzige unterstützte Aktionstyp für Netzwerksicherheitsperimeter. Alle anderen Aktionen greifen standardmäßig auf öffentliche Netzwerke zu.

Nicht unterstützte Komponenten

Die folgenden Komponenten von Azure Monitor werden nicht mit einem Netzwerksicherheitsperimeter unterstützt:

- Application Insights Profiler für .NET und Momentaufnahmedebugger

- Vom Kunden verwalteter Log Analytics-Schlüssel

- Ressourcenübergreifende Abfragen, die alle Log Analytics-Arbeitsbereiche enthalten, die einem Netzwerksicherheitsperimeter zugeordnet sind

- Azure Monitor Workspace (für verwaltete Prometheus-Metriken)

Hinweis

Konfigurieren Sie für Anwendungserkenntnisse den Netzwerksicherheitsperimeter für den Log Analytics-Arbeitsbereich, der für die Ressource "Application Insights" verwendet wird.

Erstellen eines Netzwerksicherheitsperimeters

Erstellen Sie einen Netzwerksicherheitsperimeter mithilfe des Azure-Portal, Azure CLI oder PowerShell.

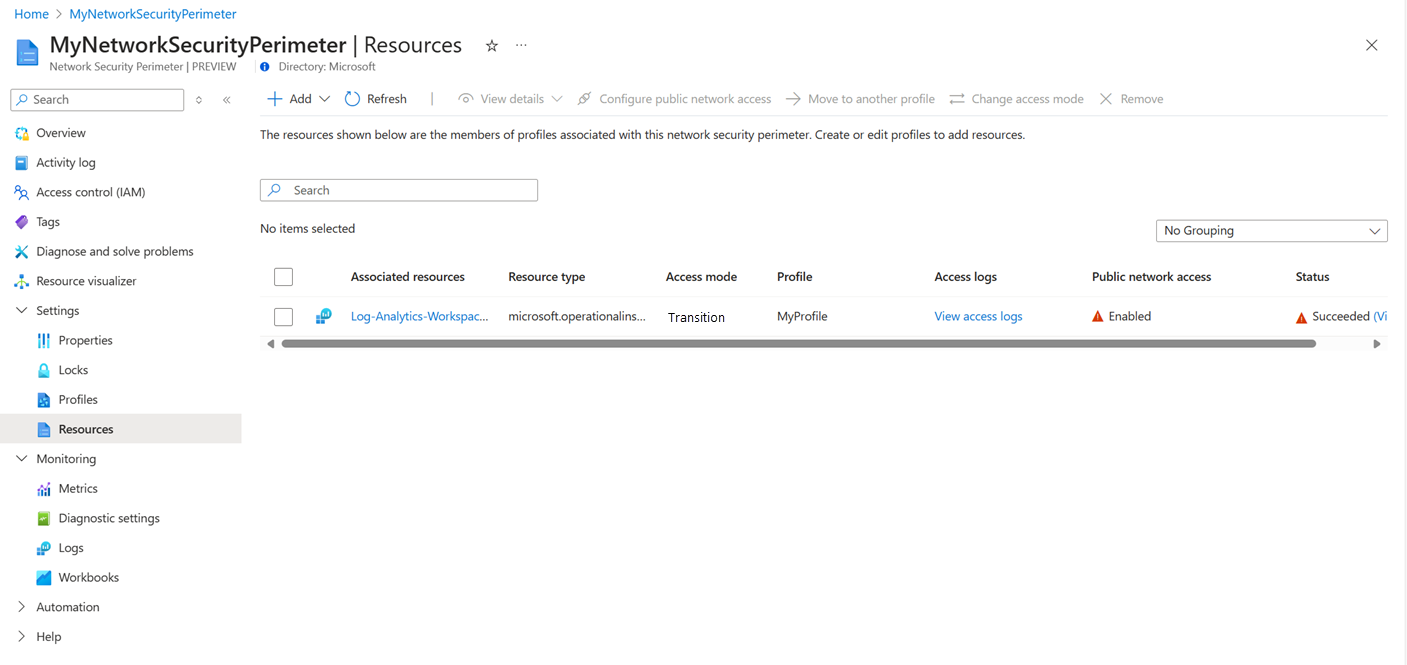

Hinzufügen des Log Analytics-Arbeitsbereichs zu einem Netzwerksicherheitsperimeter

Wählen Sie im Azure-Portal im Menü „Netzwerksicherheitsperimeter“ Ihren Netzwerksicherheitsperimeter aus.

Wählen Sie Ressourcen und Hinzufügen aus –>Ressourcen einem vorhandenen Profil zuordnen.

Wählen Sie das Profil aus, das Sie der Log Analytics-Arbeitsbereichsressource zuordnen möchten.

Wählen Sie Zuordnen und dann den Log Analytics-Arbeitsbereich aus.

Wählen Sie im unteren linken Abschnitt des Bildschirms " Zuordnen" aus, um die Zuordnung zum Netzwerksicherheitsperimeter zu erstellen.

Von Bedeutung

Wenn Sie einen Log Analytics-Arbeitsbereich zwischen Ressourcengruppen oder Abonnements übertragen, verknüpfen Sie ihn mit dem Netzwerksicherheitsperimeter, um Sicherheitsrichtlinien beizubehalten. Wenn der Arbeitsbereich gelöscht wird, stellen Sie sicher, dass Sie die Zuordnungen auch aus dem Netzwerksicherheitsperimeter entfernen.

Zugriffsregeln für den Log Analytics-Arbeitsbereich

Ein Netzwerksicherheitsperimeterprofil gibt Regeln an, die den Zugriff im Perimeter zulassen oder verweigern. Innerhalb des Perimeters haben alle Ressourcen gegenseitigen Zugriff auf Netzwerkebene, obwohl sie noch der Authentifizierung und der Autorisierung unterliegen. Für Ressourcen außerhalb des Netzwerksicherheitsperimeters müssen Sie Regeln für ein- und ausgehenden Zugriff angeben. Eingangsregeln geben an, welche eingehenden Verbindungen zulässig sind, und Ausgangsregeln legen fest, welche ausgehenden Anforderungen erlaubt sind.

Hinweis

Jeder Dienst, der einem Netzwerksicherheitsperimeter zugeordnet ist, ermöglicht implizit ein- und ausgehenden Zugriff auf alle anderen Dienste, die demselben Netzwerksicherheitsperimeter zugeordnet sind, wenn dieser Zugriff mithilfe verwalteter Identitäten und Rollenzuweisungen authentifiziert wird. Zugriffsregeln müssen nur erstellt werden, wenn Zugriff außerhalb des Netzwerksicherheitsperimeters zugelassen werden soll, oder um den Zugriff mithilfe von API-Schlüsseln zu authentifizieren.

Hinzufügen einer Netzwerksicherheitsperimeterregel für eingehenden Zugriff

Zugriffsregeln für eingehenden Datenverkehr am Netzwerksicherheitsperimeter können es dem Internet und Ressourcen außerhalb des Perimeters ermöglichen, eine Verbindung mit Ressourcen innerhalb des Perimeters herzustellen.

Netzwerksicherheitsperimeter unterstützen zwei Arten von Eingehenden Zugriffsregeln:

- IP-Adressbereiche. IP-Adressen oder -bereiche müssen im CIDR-Format (Classless Inter-Domain Routing) angegeben werden. Ein Beispiel für die CIDR-Notation ist „8.8.8.0/24“, womit die IPs im Bereich zwischen 8.8.8.0 und 8.8.8.255 dargestellt werden. Diese Art von Regel ermöglicht eingehenden Datenverkehr von einer beliebigen IP-Adresse im zulässigen Bereich.

- Abonnements Dieser Regeltyp lässt eingehenden Zugriff zu, der mit einer beliebigen verwalteten Identität aus dem Abonnement authentifiziert wurde.

Verwenden Sie den folgenden Prozess, um eine Netzwerksicherheitsperimeterregel für eingehenden Zugriff mithilfe des Azure-Portals hinzuzufügen:

Navigieren Sie im Azure-Portal zu Ihrer Netzwerksicherheitsperimeterressource.

Wählen Sie Profile und dann das Profil aus, das Sie mit Ihrem Netzwerksicherheitsperimeter verwenden.

Wählen Sie Eingehende Zugriffsregeln aus.

Klicken Sie auf Hinzufügen oder Regel für eingehenden Zugriff hinzufügen. Geben Sie die folgenden Werte ein bzw. wählen Sie diese aus.

Konfiguration Wert Regelname Der Name für die Eingangszugriffsregel. Beispiel : MyInboundAccessRule. Quelltyp Gültige Werte sind IP-Adressbereiche oder Abonnements. Zulässige Quellen Wenn Sie IP-Adressbereiche ausgewählt haben, geben Sie den IP-Adressbereich, aus dem Sie den eingehenden Zugriff zulassen möchten, im CIDR-Format ein. Azure IP-Bereiche sind unter Azure IP Ranges and Service Tags – Public Cloud verfügbar. Wenn Sie Abonnements ausgewählt haben, verwenden Sie das Abonnement, aus dem Sie eingehenden Zugriff zulassen möchten. Klicken Sie auf Hinzufügen, um die Regel für eingehenden Zugriff zu erstellen.

Hinzufügen einer Ausgehenden Zugriffsregel für den Netzwerksicherheitsperimeter

Datenexport in einem Log Analytics-Arbeitsbereich ermöglicht es Ihnen, Daten für bestimmte Tabellen in Ihrem Arbeitsbereich kontinuierlich zu exportieren. Sie können in Azure Storage oder Azure Event Hubs exportieren, wenn die Daten zu einer Azure Monitor-Pipeline gelangen.

Ein Log Analytics-Arbeitsbereich innerhalb eines Sicherheitsperimeters kann nur in Speicherkonten und Event Hubs im selben Umkreis exportiert werden. Andere Ziele erfordern eine ausgehende Zugriffsregel basierend auf dem Fully Qualified Domain Name (FQDN) des Ziels.

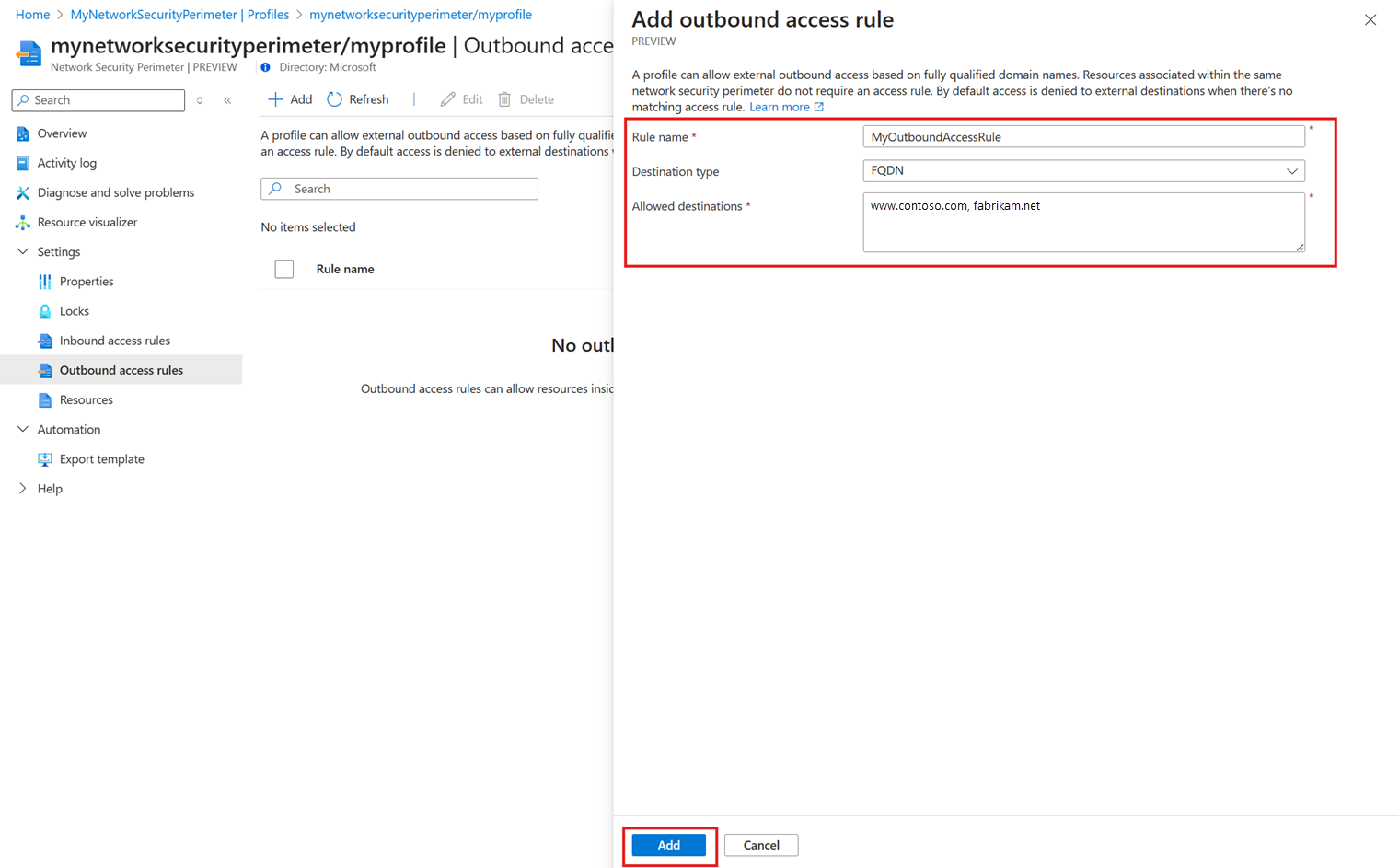

Verwenden Sie den folgenden Prozess, um eine Ausgehende Zugriffsregel für den Netzwerksicherheitsperimeter mithilfe des Azure-Portals hinzuzufügen:

Navigieren Sie im Azure-Portal zu Ihrer Netzwerksicherheitsperimeterressource.

Wählen Sie Profile und dann das Profil aus, das Sie mit Ihrem Netzwerksicherheitsperimeter verwenden.

Wählen Sie Ausgehende Zugriffsregeln aus.

Klicken Sie auf Hinzufügen oder Regel für ausgehenden Zugriff hinzufügen. Geben Sie die folgenden Werte ein bzw. wählen Sie diese aus.

Konfiguration Wert Regelname Der Name für die ausgehende Zugriffsregel. Beispiel : MyOutboundAccessRule. Zieltyp Als FQDN beibehalten. Zulässige Ziele Geben Sie eine durch Trennzeichen getrennte Liste von FQDNs ein, an die Sie ausgehenden Zugriff zulassen möchten. Wählen Sie Hinzufügen aus, um die Regel für ausgehenden Zugriff zu erstellen.

Sammeln von Zugriffsprotokollen

Ressourcenprotokolle bieten Einblicke in den Betrieb von Netzwerksicherheitsperimetern und helfen bei der Diagnose von Problemen. Ausführliche Informationen zum Erstellen einer Diagnoseeinstellung zum Sammeln von Ressourcenprotokollen für einen Netzwerksicherheitsperimeter finden Sie in den Ressourcenprotokollen für den Netzwerksicherheitsperimeter .

Nächste Schritte

- Weitere Informationen zum Netzwerksicherheitsperimeter in Azure.

- Befolgen Sie Anleitungen, um Ihre Ressourcen beim Übergang zu einem Netzwerksicherheitsperimeter in Azurezu übertragen.