Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Zusätzlich zur nativen Active Directory-Unterstützung unterstützt Azure NetApp Files die native Integration in Verzeichnisdienste wie FreeIPA, OpenLDAP und Red Hat Directory Server für LDAP-Verzeichnisserver (Lightweight Directory Access Protocol). Mit nativer LDAP-Verzeichnisserverunterstützung können Sie eine sichere und skalierbare identitätsbasierte Zugriffssteuerung für NFS-Volumes in Linux-Umgebungen erreichen.

Die LDAP-Integration von Azure NetApp Files vereinfacht die Verwaltung des Dateifreigabezugriffs, indem vertrauenswürdige Verzeichnisdienste genutzt werden. Es unterstützt NFSv3- und NFSv4.1-Protokolle und verwendet DNS SRV-Eintragsbasierte Ermittlung für hohe Verfügbarkeit und Lastenausgleich auf LDAP-Servern. Aus geschäftlicher Sicht verbessert dieses Feature Folgendes:

- Compliance: Zentrale Identitätsverwaltung unterstützt Auditierbarkeit und Richtlinienerzwingung

- Effizienz: Reduziert den Verwaltungsaufwand durch Vereinheitlichen von Identitätskontrollen in Linux- und NTFS-Systemen

- Sicherheit: Unterstützt LDAP über TLS, symmetrische/asymmetrische Namenszuordnung und erweiterte Gruppenmitgliedschaften

- Nahtlose Integration: Arbeitet mit vorhandener LDAP-Infrastruktur

- Skalierbarkeit: Unterstützt große Benutzer- und Gruppenverzeichnisse

- Flexibilität: Kompatibel mit mehreren LDAP-Implementierungen

Unterstützte Verzeichnisdienste

- FreeIPA: Ideal für sicheres, zentralisiertes Identitätsmanagement in Linux-Umgebungen

- OpenLDAP: Einfacher und flexibler Verzeichnisdienst für benutzerdefinierte Bereitstellungen

- Red Hat Directory Server: LDAP-Dienst auf Unternehmensniveau mit erweiterter Skalierbarkeit und Sicherheitsfunktionen

Von Bedeutung

Informationen zum Konfigurieren von LDAP mit Active Directory finden Sie unter Konfigurieren von AD DS LDAP mit erweiterten Gruppen für den NFS-Volumezugriff.

Architektur

Das folgende Diagramm beschreibt, wie Azure NetApp Files LDAP-Bindungs-/Suchvorgänge verwendet, um Benutzer zu authentifizieren und die Zugriffssteuerung basierend auf Verzeichnisinformationen zu erzwingen.

Die Architektur umfasst die folgenden Komponenten:

- Linux-VM-Client: fordert eine NFS-Mount-Anforderung an Azure NetApp Files an

- Azure NetApp Files Volume: empfängt die Bereitstellungsanforderung und führt LDAP-Abfragen aus.

- LDAP-Verzeichnisserver: antwortet auf Bindungs-/Suchanforderungen mit Benutzer- und Gruppeninformationen

- Zugriffssteuerungslogik: Erzwingt Zugriffsentscheidungen basierend auf LDAP-Antworten

Datenfluss

- Mount Request: Die Linux-VM sendet eine NFSv3- oder NFSv4.1-Bereitstellungsanforderung an Azure NetApp Files.

- LDAP Bind/Search: Azure NetApp Files sendet mithilfe der UID/GID eine Bindungs-/Suchanforderung an den LDAP-Server (FreeIPA, OpenLDAP oder RHDS).

- LDAP-Antwort: Der Verzeichnisserver gibt Benutzer- und Gruppenattribute zurück.

- Zugriffssteuerungsentscheidung: Azure NetApp Files wertet die Antwort aus und gewährt oder verweigert den Zugriff.

- Kundenzugriff: Die Entscheidung wird dem Kunden mitgeteilt.

Anwendungsfälle

Jeder Verzeichnisdienst appelliert an verschiedene Anwendungsfälle in Azure NetApp Files.

FreeIPA

- Hybrid Linux-Umgebungen: Ideal für Unternehmen, die FreeIPA für die zentrale Identitätsverwaltung in Linux-Systemen in Hybrid-Cloudbereitstellungen verwenden.

- HPC- und Analyse-Workloads: Unterstützt sicheres Authentifizieren für High-Performance-Computing-Cluster und Analyseplattformen, die auf FreeIPA basieren.

- Kerberos-Integration: Ermöglicht Umgebungen, die kerberosbasierte Authentifizierung für NFS-Workloads ohne Active Directory erfordern.

OpenLDAP

- Unterstützung für Legacy-Anwendungen: Perfekt für Organisationen, die ältere oder speziell angepasste Anwendungen nutzen, die auf OpenLDAP für Identitätsdienste angewiesen sind.

- Multi-Platform Identity Management: Bietet eine einfache, standardsbasierte Lösung für die Verwaltung des Zugriffs über Linux-, UNIX- und containerisierte Workloads.

- Kostenoptimierte Bereitstellungen: Geeignet für Unternehmen, die eine Open-Source-, flexible Verzeichnislösung ohne den Aufwand von Active Directory suchen.

Red Hat Directory Server

- Sicherheit und Compliance auf Unternehmensniveau: Entwickelt für Organisationen, die gehärtete, unternehmensgestützte LDAP-Dienste mit starken Sicherheitskontrollen erfordern.

- Regulierte Branchen: Ideal für Finanz-, Gesundheits- und Regierungssektoren, bei denen Compliance und Lieferantenunterstützung kritisch sind.

- Integration in Red Hat Ecosystem: Passt nahtlos in Umgebungen ein, die Red Hat Enterprise Linux und verwandte Lösungen nutzen.

Überlegungen

- FreeIPA, OpenLDAP und Red Hat Directory Server werden mit NFSv3- und NFSv4.1-Volumes unterstützt; sie werden derzeit nicht mit Dualprotokollvolumes unterstützt.

- Diese Verzeichnisdienste werden derzeit nicht mit großen Volumes unterstützt.

- Sie müssen den LDAP-Server konfigurieren, bevor Sie das Volume erstellen.

- Sie können freeIPA, OpenLDAP oder Red Hat Directory Server nur auf neuen NFS-Volumes konfigurieren. Sie können vorhandene Volumes nicht konvertieren, um diese Verzeichnisdienste zu verwenden.

- Kerberos wird derzeit nicht mit FreeIPA, OpenLDAP oder Red Hat Directory Server unterstützt.

Registrieren der Funktion

Die Unterstützung für FreeIPA, OpenLDAP und Red Hat Directory Server befindet sich derzeit in der Vorschauphase. Bevor Sie Ihre NFS-Volumes mit einem dieser Verzeichnisserver verbinden, müssen Sie das Feature registrieren:

Registrieren Sie die Funktion:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFOpenLDAPÜberprüfen Sie den Status der Funktionsregistrierung:

Hinweis

Der RegistrationState kann bis zu 60 Minuten lang im

RegisteringZustand bleiben, bevor er zuRegisteredwechselt. Warten Sie, bis der StatusRegisteredlautet, bevor Sie fortfahren.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFOpenLDAP

Sie können auch die Azure CLI-Befehleaz feature register und az feature show verwenden, um das Feature zu registrieren und den Registrierungsstatus anzuzeigen.

Erstellen des LDAP-Servers

Sie müssen zuerst den LDAP-Server erstellen, bevor Sie sie mit Azure NetApp Files verbinden können. Folgen Sie den Anweisungen für den entsprechenden Server:

- Informationen zum Konfigurieren von FreeIPA finden Sie im FreeIPA-Schnellstarthandbuch , und folgen Sie dann den Anweisungen von Red Hat.

- Informationen zu OpenLDAP finden Sie in der OpenLDAP-Dokumentation.

- Folgen Sie für Red Hat Directory Server der Red Hat-Dokumentation. Weitere Informationen finden Sie im Installationshandbuch für 389 Directory Server.

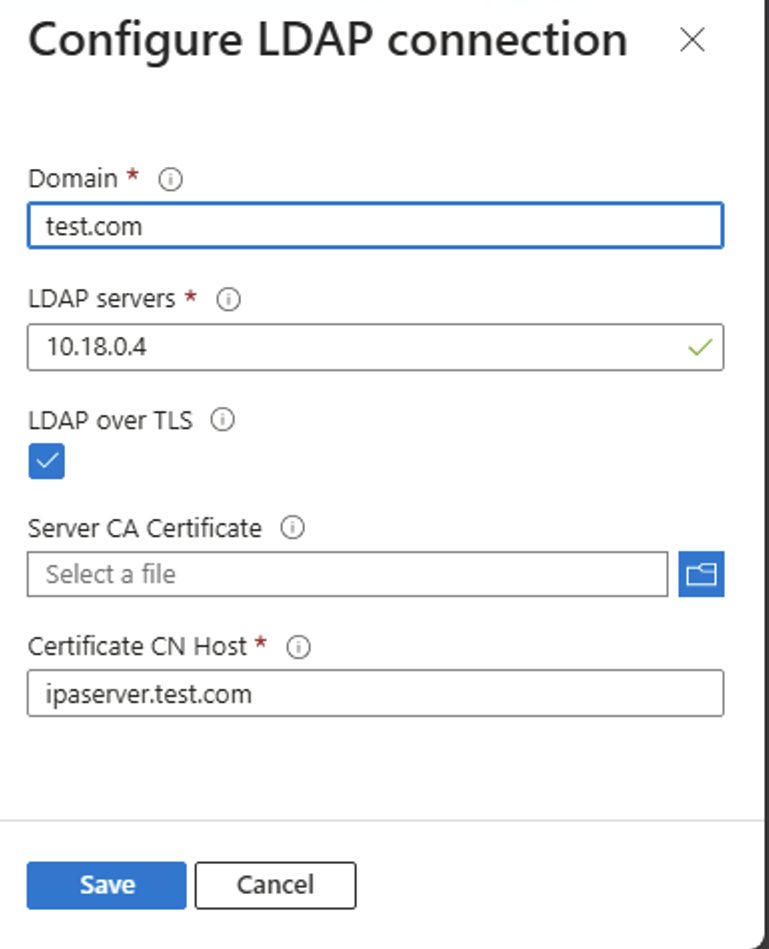

Konfigurieren der LDAP-Verbindung in Azure NetApp-Dateien

Navigieren Sie im Azure-Portal zu LDAP-Verbindungen unter Azure NetApp Files.

Erstellen Sie die neue LDAP-Verbindung.

Geben Sie im neuen Menü Folgendes an:

- Domäne: Der Domänenname dient als Basis-DN.

- LDAP-Server: Die IP-Adresse des LDAP-Servers.

- LDAP über TLS: Aktivieren Sie optional das Kontrollkästchen, um LDAP über TLS für die sichere Kommunikation zu aktivieren. Weitere Informationen finden Sie unter Konfigurieren von LDAP über TLS.

- Server-CA-Zertifikat: Das Zertifikat der Zertifizierungsstelle. Diese Option ist erforderlich, wenn Sie LDAP über TLS verwenden.

- Allgemeiner Name des Zertifikat-Hosts: Der allgemeine Namenserver des Hosts, z. B. contoso.server.com.

Wählen Sie Speichern aus.

Nachdem Sie die LDAP-Verbindung konfiguriert haben, können Sie ein NFS-Volume erstellen.

Überprüfen der LDAP-Verbindung

- Um die Verbindung zu überprüfen, navigieren Sie mithilfe der LDAP-Verbindung zur Volumeübersicht.

- Wählen Sie die LDAP-Verbindung und dann die LDAP-Gruppen-ID-Liste aus.

- Geben Sie im Feld "Benutzername" den Benutzernamen ein, der angegeben wird, wenn Sie den LDAP-Server konfiguriert haben. Wählen Sie "Gruppen-IDs abrufen" aus. Stellen Sie sicher, dass die Gruppen-IDs mit dem Client und dem Server übereinstimmen.