Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel erfahren Sie, wie Sie Azure Data Box verwenden können, um ein Offlineseeding für eine große Menge Erstsicherungsdaten vom MARS-Agent in einen Recovery Services-Tresor auszuführen.

Sie können Azure Data Box verwenden, um Ihre großen initialen Microsoft Azure Recovery Services (MARS)-Sicherungen offline (ohne Netzwerk) in einem Wiederherstellungstresor abzulegen. Mit diesem Verfahren können Sie sowohl Zeit als auch Netzwerkbandbreite einsparen, die andernfalls erforderlich wären, um die große Menge an Sicherungsdaten über ein Netzwerk mit hoher Latenz online zu stellen. Mit einer Offlinesicherung mit Azure Data Box entstehen Ihnen zwei entscheidende Vorteile gegenüber der Offlinesicherung mit dem Azure Import/Export-Dienst:

- Es ist nicht erforderlich, eigene Azure-kompatible Datenträger und Steckverbindungen zu beschaffen. Azure Data Box versendet die Datenträger, die mit der ausgewählten Data Box SKU verknüpft sind.

- Azure Backup (der MARS-Agent) kann die Sicherungsdaten direkt in die unterstützten SKUs des Azure Data Box-Diensts schreiben. Dadurch entfällt die Notwendigkeit, einen Stagingspeicherort für Ihre Erstsicherungsdaten bereitzustellen. Sie benötigen auch keine Hilfsprogramme zum Formatieren dieser Daten und zum Kopieren der Daten auf die Datenträger.

Unterstützungsmatrix

In diesem Abschnitt werden die unterstützten Szenarien erläutert.

Unterstützte Plattformen

Der Prozess zum Seeden von Daten aus dem MARS-Agent mithilfe von Azure Data Box wird unter den folgenden Windows-SKUs unterstützt.

| Betriebssystem | SKU |

|---|---|

| Arbeitsstation | |

| Windows 10, 64 Bit | Unternehmen, Profi, Zuhause |

| Windows 8.1 64-Bit | Unternehmen, Profis |

| Windows 8 64-Bit | Unternehmen, Profis |

| Windows 7 64-Bit | Ultimate, Enterprise, Professional, Home Premium, Home Basic, Starter |

| Server | |

| Windows Server 2022, 64 Bit | Standard, Datacenter, Essentials |

| Windows Server 2019, 64 Bit | Standard, Datacenter, Essentials |

| Windows Server 2016, 64 Bit | Standard, Datacenter, Essentials |

| Windows Server 2012 R2, 64 Bit | Standard, Datacenter, Foundation |

| Windows Server 2012, 64 Bit | Rechenzentrum, Grundlage, Standard |

| Windows Storage Server 2016, 64 Bit | Standard, Arbeitsgruppe |

| Windows Storage Server 2012 R2, 64 Bit | Standard, Arbeitsgruppe, Wesentlich |

| Windows Storage Server 2012, 64 Bit | Standard, Arbeitsgruppe |

| Windows Server 2008 R2 SP1 64-Bit | Standard, Unternehmen, Rechenzentrum, Stiftung |

| Windows Server 2008 SP2 64-Bit | Standard, Unternehmen, Rechenzentrum |

Größe von Sicherungsdaten und unterstützte Data Box-SKUs

| Backup-Datengröße (nach der Komprimierung durch MARS)* pro Server | Unterstützte Azure Data Box-SKU |

|---|---|

| <=7,2 TB | Azure Data Box-Datenträger |

| >7,2 TB und <=80 TB** | Azure Data Box (100 TB) |

*Typische Komprimierungsraten variieren zwischen 10% und 20%.

**Wenn Sie erwarten, dass mehr als 80 TB anfängliche Sicherungsdaten für einen einzelnen MARS-Server vorhanden sind, wenden Sie sich an AskAzureBackupTeam@microsoft.com.

Von Bedeutung

Anfängliche Sicherungsdaten von einem einzelnen Server müssen in einer einzigen Azure Data Box-Instanz oder einem Azure Data Box-Datenträger enthalten sein und können nicht zwischen mehreren Geräten derselben oder unterschiedlicher SKUs gemeinsam genutzt werden. Ein Azure Data Box-Gerät kann jedoch anfängliche Sicherungen von mehreren Servern enthalten.

Voraussetzungen

Azure-Abonnement und erforderliche Berechtigungen

- Für den Prozess ist ein Azure-Abonnement erforderlich.

- Der Prozess erfordert, dass der Benutzer, der für die Ausführung der Offlinesicherungsrichtlinie vorgesehen ist, ein Besitzer des Azure-Abonnements ist.

- Der Data Box-Auftrag und der Recovery Services-Tresor (das Ziel des Datenseedings) müssen sich im selben Abonnement befinden.

- Es wird empfohlen, dass sich das Zielspeicherkonto, das dem Azure Data Box-Auftrag zugeordnet ist, und der Recovery Services-Tresor in derselben Region befinden. Dies ist jedoch nicht erforderlich.

- Vergewissern Sie sich, dass Sie über die erforderlichen Berechtigungen für die Erstellung der Microsoft Entra-Anwendung verfügen. Der Workflow zur Offlinesicherung erstellt eine Microsoft Entra-Anwendung in dem Abonnement, das dem Azure Storage-Konto zugeordnet ist. Diese Anwendung ermöglicht dem Azure Backup Service einen sicheren und bereichsbezogenen Zugriff auf den Azure-Importdienst, der für den Offlinesicherungsworkflow erforderlich ist.

Azure PowerShell 3.7.0 abrufen

Dies ist die wichtigste Voraussetzung für den Prozess. Führen Sie vor der Installation von Azure PowerShell, Version 3.7.0, die folgenden Prüfungen aus.

Schritt 1: Überprüfen der PowerShell-Version

Öffnen Sie Windows PowerShell, und führen Sie den folgenden Befehl aus:

Get-Module -ListAvailable AzureRM*Wenn die Ausgabe eine Höhere Version als 3.7.0 anzeigt, führen Sie "Schritt 2" aus. Fahren Sie andernfalls mit "Schritt 3" fort.

Schritt 2: Deinstallieren der PowerShell-Version

Deinstallieren Sie die aktuelle Version von PowerShell.

Entfernen Sie die abhängigen Module, indem Sie den folgenden Befehl in PowerShell ausführen:

foreach ($module in (Get-Module -ListAvailable AzureRM*).Name |Get-Unique) { write-host "Removing Module $module" Uninstall-module $module }Führen Sie den folgenden Befehl aus, um sicherzustellen, dass alle abhängigen Module erfolgreich gelöscht werden:

Get-Module -ListAvailable AzureRM*

Schritt 3: Installieren von PowerShell, Version 3.7.0

Nachdem Sie überprüft haben, dass keine AzureRM-Module vorhanden sind, installieren Sie Version 3.7.0 mit einer der folgenden Methoden:

- Verwenden Sie auf GitHub diesen Link.

Oder Sie können:

Führen Sie den folgenden Befehl im PowerShell-Fenster aus:

Install-Module -Name AzureRM -RequiredVersion 3.7.0

Azure PowerShell könnte auch mithilfe einer MSI-Datei installiert worden sein. Um sie zu entfernen, deinstallieren Sie sie mithilfe der Option " Programme deinstallieren " in der Systemsteuerung.

Bestellen und Empfangen des Data Box-Geräts

Der Offlinesicherungsprozess mit MARS und Azure Data Box erfordert, dass sich die Data Box-Geräte in einem Bereitgestellten Zustand befinden, bevor Sie mithilfe des MARS-Agenten die Offlinesicherung auslösen. Informationen zum Bestellen der am besten geeigneten SKU für Ihre Anforderung finden Sie unter Backup-Datengröße und unterstützte Data Box-SKUs. Führen Sie die Schritte im Lernprogramm aus: Bestellen Sie einen Azure Data Box-Datenträger , um Ihre Data Box-Geräte zu bestellen und zu empfangen.

Von Bedeutung

Wählen Sie BlobStorage nicht für die Kontoart aus. Der MARS-Agent erfordert ein Konto, das Seitenblobs unterstützt, die nicht unterstützt werden, wenn BlobStorage ausgewählt ist. Wählen Sie "Storage V2" (allgemeiner Zweck v2) als Kontotyp aus, wenn Sie das Zielspeicherkonto für Ihren Azure Data Box-Auftrag erstellen.

Installieren und Einrichten des MARS-Agents

Stellen Sie sicher, dass Sie alle vorherigen Installationen des MARS-Agents deinstallieren.

Laden Sie den neuesten MARS Agent von dieser Website herunter.

Führen Sie MARSAgentInstaller.exe aus und führen Sie nur die Schritte aus, um den Agenten im Recovery Services-Tresor zu installieren und zu registrieren, in dem Ihre Sicherungen gespeichert werden sollen.

Hinweis

Der Recovery Services-Tresor muss sich im selben Abonnement wie der Azure Data Box-Auftrag befinden.

Nachdem der Agent für den Recovery Services-Tresor registriert wurde, führen Sie die Schritte in den nächsten Abschnitten aus.

Einrichten von Azure Data Box-Geräten

Je nach der azure Data Box-SKU, die Sie bestellt haben, führen Sie die in den entsprechenden Abschnitten beschriebenen Schritte aus. Die Schritte veranschaulichen, wie die Data Box-Geräte für den MARS-Agent eingerichtet und vorbereitet werden, um die ersten Sicherungsdaten zu identifizieren und zu übertragen.

Einrichten von Azure Data Box-Datenträgern

Wenn Sie einen oder mehrere Azure Data Box-Datenträger (bis zu 100 TB) bestellt haben, führen Sie die schritte aus, die im Entpacken, Verbinden und Entsperren Ihres Data Box-Datenträgerartikels beschrieben sind.

Hinweis

Es ist möglich, dass der Server mit dem MARS-Agent keinen USB-Anschluss hat. In diesem Fall können Sie Azure Data Box Disk mit einem anderen Server oder Client verbinden und den Gerätestamm als Netzwerkfreigabe angeben.

Einrichten von Azure Data Box

Wenn Sie eine Azure Data Box-Instanz (bis zu 100 TB) bestellt haben, führen Sie die hier aufgeführten Schritte aus, um Ihre Data Box-Instanz einzurichten.

Bereitstellen Ihrer Azure Data Box-Instanz als lokales System

Der MARS-Agent wird im Kontext des lokalen Systems ausgeführt. Deshalb ist es erforderlich, dass für den Einbindungspfad, mit dem die Azure Data Box-Instanz verbunden ist, dieselben Berechtigungen gewährt werden.

Um sicherzustellen, dass Sie Ihr Data Box-Gerät mithilfe des NFS-Protokolls als lokales System bereitstellen können:

Aktivieren Sie den Client für das NFS-Feature auf dem Windows-Server, auf dem der MARS-Agent installiert ist. Geben Sie die alternative Quelle WIM:D:\Sources\Install.wim:4 an.

Laden Sie PsExec von der Sysinternals-Seite auf den Server herunter, auf dem der MARS-Agent installiert ist.

Öffnen Sie eine Eingabeaufforderung mit erhöhten Rechten, und führen Sie den folgenden Befehl mit dem Verzeichnis aus, das PSExec.exe als aktuelles Verzeichnis enthält.

psexec.exe -s -i cmd.exeDas Befehlsfenster, das aufgrund des vorherigen Befehls geöffnet wird, befindet sich im Kontext des lokalen Systems. Führen Sie die Schritte zum Einbinden der Azure-Seitenblobfreigabe als Netzwerklaufwerk auf Ihrem Windows-Server in diesem Befehlsfenster aus.

Führen Sie die Schritte in Connect to Data Box aus, um Ihren Server mit dem MARS-Agent über NFS mit dem Data Box-Gerät zu verbinden. Führen Sie den folgenden Befehl an der Eingabeaufforderung des lokalen Systems aus, um die Azure-Seitenblobfreigabe einzubinden.

mount -o nolock \\<DeviceIPAddress>\<StorageAccountName_PageBlob X:Überprüfen Sie, ob Sie über Ihren Server auf X: zugreifen können, sobald die Freigabe eingebunden wurde. Wenn dies der Fall ist, fahren Sie mit dem nächsten Abschnitt dieses Artikels fort.

Übertragen von Erstsicherungsdaten auf Azure Data Box-Geräte

Öffnen Sie die Microsoft Azure Backup-Anwendung auf Ihrem Server.

Wählen Sie im Bereich "Aktionen " die Option "Sicherung planen" aus.

Führen Sie die Schritte im Assistenten zum Planen der Sicherung aus.

Fügen Sie Elemente hinzu, indem Sie die Schaltfläche " Elemente hinzufügen " auswählen. Behalten Sie die Gesamtgröße der Elemente innerhalb der Größenbeschränkungen bei, die von der Azure Data Box-SKU unterstützt werden, die Sie bestellt und empfangen haben.

Wählen Sie den geeigneten Sicherungszeitplan und die Aufbewahrungsrichtlinie für Dateien und Ordner und den Systemstatus aus. Der Systemstatus gilt nur für Windows-Server und nicht für Windows-Clients.

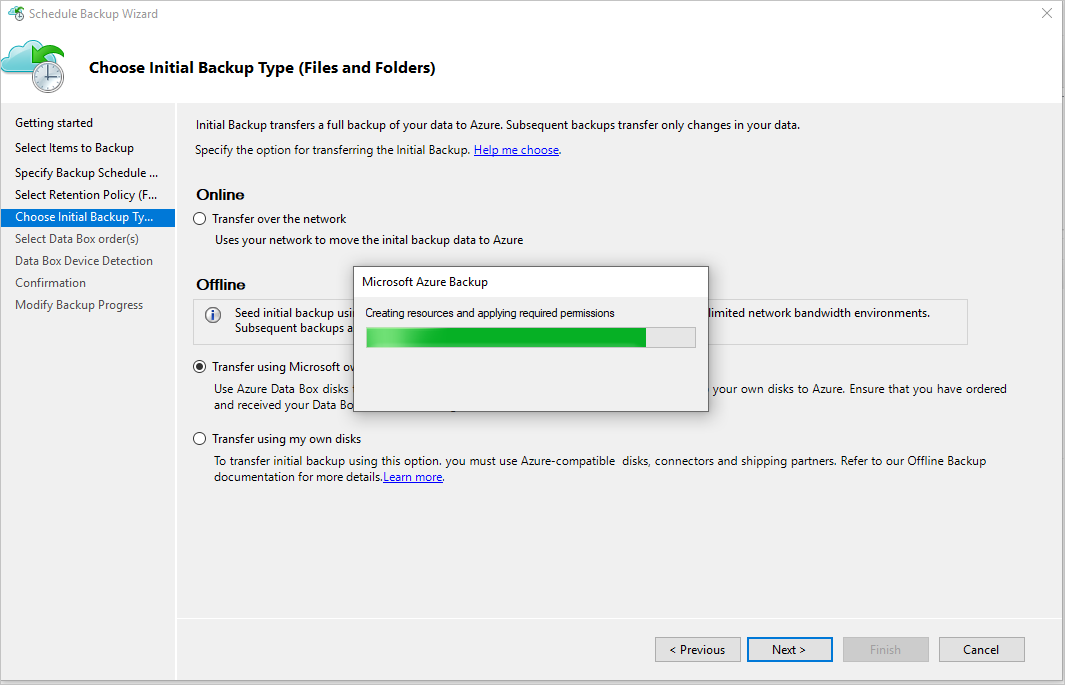

Wählen Sie auf der Seite " Anfänglicher Sicherungstyp (Dateien und Ordner) des Assistenten die Option Übertragung mithilfe von Microsoft Azure Data Box-Datenträgern aus, und wählen Sie "Weiter" aus.

Melden Sie sich bei Azure an, wenn Sie dazu aufgefordert werden, die Benutzeranmeldeinformationen zu verwenden, die über Besitzerzugriff im Azure-Abonnement verfügen. Nachdem Sie dies erfolgreich ausgeführt haben, sollten Sie eine Seite sehen, die diesem ähnelt.

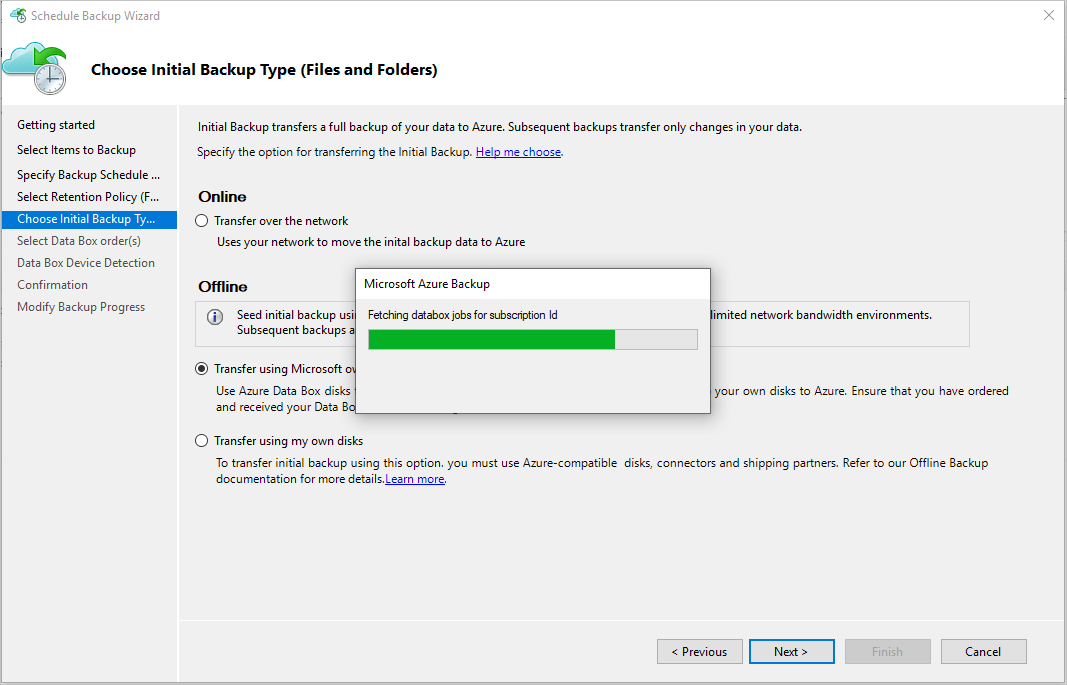

Der MARS-Agent ruft dann die Data Box-Aufträge im Abonnement ab, die sich im Zustand "Geliefert" befinden.

Wählen Sie den richtigen Data Box-Auftrag aus, für den Sie Ihren Data Box-Datenträger entpackt, verbunden und entsperrt haben. Wählen Sie Weiteraus.

Wählen Sie auf der Seite "Datenfeldgeräteerkennung" die Option "Gerät erkennen" aus. Diese Aktion führt dazu, dass der MARS-Agent nach lokal angefügten Azure Data Box-Datenträgern sucht und erkennt.

Wenn Sie die Azure Data Box-Instanz als Netzwerkfreigabe verbunden haben (weil USB-Ports nicht verfügbar waren oder weil Sie das 100-TB-Data Box-Gerät bestellt und eingebunden haben), schlägt die Erkennung zunächst fehl. Sie haben die Möglichkeit, den Netzwerkpfad zum Data Box-Gerät einzugeben.

Von Bedeutung

Geben Sie den Netzwerkpfad zum Stammverzeichnis des Azure Data Box-Datenträgers an. Dieses Verzeichnis muss ein Verzeichnis mit dem Namen PageBlob enthalten.

Beispielsweise lautet der Pfad, den Sie auf der Seite des MARS-Agent-Assistenten eingeben,

\\mydomain\myserver\disk1\, wenn der Pfad des Datenträgers ist und datenträger1 ein Verzeichnis mit dem Namen\\mydomain\myserver\disk1\enthält.Wenn Sie ein Azure Data Box 100-TB-Gerät einrichten, geben Sie

\\<DeviceIPAddress>\<StorageAccountName>_PageBlobes als Netzwerkpfad zum Gerät ein.Wählen Sie "Weiter" und dann auf der nächsten Seite " Fertig stellen " aus, um die Sicherungs- und Aufbewahrungsrichtlinie mit der Konfiguration der Offlinesicherung mithilfe von Azure Data Box zu speichern.

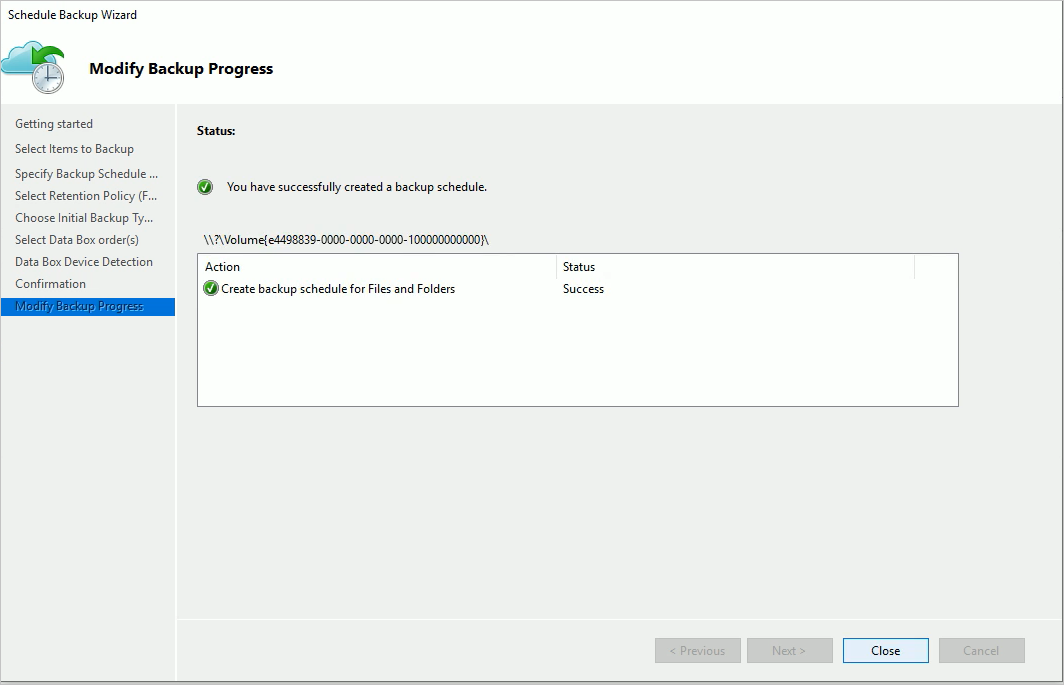

Auf der folgenden Seite wird bestätigt, dass die Richtlinie erfolgreich gespeichert wird.

Wählen Sie auf der vorherigen Seite "Schließen" aus.

Wählen Sie " Jetzt sichern" im Bereich "Aktionen " der MARS-Agent-Konsole aus. Wählen Sie auf der Seite des Assistenten Sichern aus.

Der MARS-Agent startet die Sicherung der Daten, die Sie auf dem Azure Data Box-Gerät ausgewählt haben. Dieser Vorgang kann von mehreren Stunden bis zu einigen Tagen dauern. Die Zeitspanne hängt von der Anzahl der Dateien und der Verbindungsgeschwindigkeit zwischen dem Server mit dem MARS-Agent und dem Azure Data Box-Datenträger ab.

Nachdem die Sicherung der Daten abgeschlossen ist, wird eine Seite auf dem MARS-Agent angezeigt, die diesem ähnelt.

Schritte nach der Sicherung

In diesem Abschnitt werden die Schritte erläutert, die ausgeführt werden müssen, nachdem die Sicherung der Daten auf dem Azure Data Box-Datenträger erfolgreich war.

Führen Sie die Schritte in diesem Artikel aus, um den Azure Data Box-Datenträger an Azure zu senden. Wenn Sie ein Azure Data Box 100-TB-Gerät verwendet haben, führen Sie die folgenden Schritte aus, um das Azure Data Box-Gerät an Azure zu senden.

Überwachen Sie den Data Box-Auftrag im Azure-Portal. Nachdem der Azure Data Box-Auftrag abgeschlossen ist, verschiebt der MARS-Agent die Daten zum Zeitpunkt der nächsten geplanten Sicherung automatisch aus dem Speicherkonto in den Wiederherstellungsdienste-Tresor. Anschließend wird der Sicherungsauftrag als abgeschlossen markiert, wenn ein Wiederherstellungspunkt erfolgreich erstellt wurde.

Hinweis

Der MARS-Agent löst Backups zu den Zeiten aus, die bei der Erstellung der Richtlinie geplant wurden. Diese Aufträge sind mit "Warten auf den Abschluss des Azure Data Box-Auftrags" gekennzeichnet, bis der Auftrag abgeschlossen ist.

Nachdem der MARS-Agent erfolgreich einen Wiederherstellungspunkt erstellt hat, der der ursprünglichen Sicherung entspricht, können Sie das Speicherkonto oder bestimmte Inhalte löschen, die dem Azure Data Box-Auftrag zugeordnet sind.

Problembehandlung

Der Microsoft Azure Recovery Services (MARS)-Agent erstellt eine Microsoft Entra-Anwendung für Sie in Ihrem Mandanten. Diese Anwendung erfordert ein Zertifikat für die Authentifizierung, das erstellt und hochgeladen wird, wenn Sie eine Offline-Seeding-Richtlinie konfigurieren. Wir verwenden Azure PowerShell zum Erstellen und Hochladen des Zertifikats in die Microsoft Entra-Anwendung.

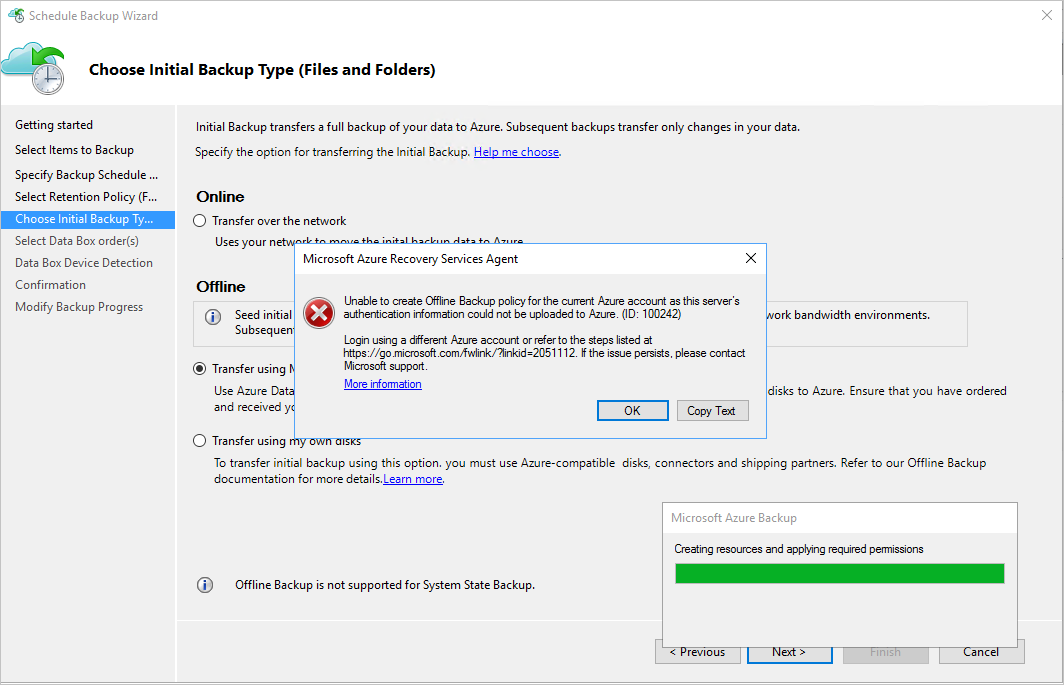

Das Problem

Wenn Sie die Offlinesicherung konfigurieren, besteht möglicherweise ein Problem aufgrund eines Fehlers im Azure PowerShell-Cmdlet. Möglicherweise können Sie nicht mehrere Zertifikate zur gleichen Microsoft Entra-Anwendung hinzufügen, die vom MAB-Agent erstellt wurde. Dieses Problem wirkt sich auf Sie aus, wenn Sie eine Offline-Seeding-Richtlinie für denselben oder einen anderen Server konfiguriert haben.

Überprüfen, ob das Problem durch diese spezifische Ursache verursacht wird

Führen Sie eine der folgenden Schritte aus, um festzustellen, ob Ihr Problem mit dem zuvor beschriebenen identisch ist.

Schritt 1 der Überprüfung

Überprüfen Sie, ob die folgende Fehlermeldung in der MAB-Konsole angezeigt wird, wenn Sie die Offlinesicherung konfiguriert haben.

Schritt 2 der Überprüfung

Öffnen Sie den Ordner "Temp" im Installationspfad. Der Standardpfad für temporäre Ordner lautet "C:\Programme\Microsoft Azure Recovery Services Agent\Temp". Suchen Sie nach der CBUICurr-Datei , und öffnen Sie die Datei.

Scrollen Sie in der CBUICurr-Datei zur letzten Zeile, und überprüfen Sie, ob das Problem mit der in dieser Fehlermeldung identisch ist:

Unable to create an Azure AD application credential in customer's account. Exception: Update to existing credential with KeyId <some guid> is not allowed

Problemumgehung

Um diese Problemstellung zu umgehen, führen Sie die folgenden Schritte aus und versuchen Sie die Richtlinienkonfiguration erneut.

Schritt 1 der Problemumgehung

Melden Sie sich bei PowerShell an, das auf der MAB-Benutzeroberfläche angezeigt wird, indem Sie ein anderes Konto mit Administratorzugriff auf das Abonnement verwenden, das den Data Box-Auftrag erstellt haben wird.

Schritt 2 der Problemumgehung

Wenn kein anderer Server offline Seeding konfiguriert hat und kein anderer Server von der AzureOfflineBackup_<Azure User Id> Anwendung abhängig ist, löschen Sie diese Anwendung. Wählen Sie das Azure-Portal>Microsoft Entra ID>App-Registrierungen aus.

Hinweis

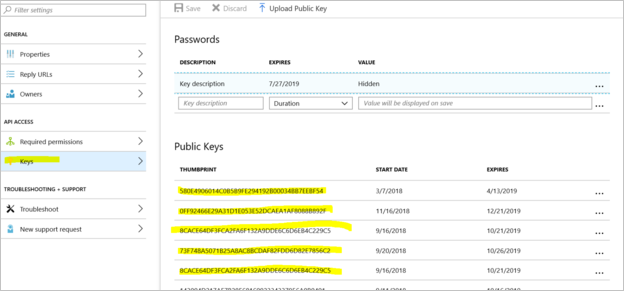

Überprüfen Sie, ob die AzureOfflineBackup_<Azure User Id> Anwendung keine anderen Offline-Seeding konfiguriert hat und ob kein anderer Server von dieser Anwendung abhängig ist. Unter dem Abschnitt Öffentliche Schlüssel gehen Sie zu > und Schlüssel. Es sollten keine anderen öffentlichen Schlüssel hinzugefügt werden. Weitere Informationen finden Sie im folgenden Screenshot.

Schritt 3

Führen Sie auf dem Server, den Sie für die Offlinesicherung konfigurieren möchten, die folgenden Aktionen aus.

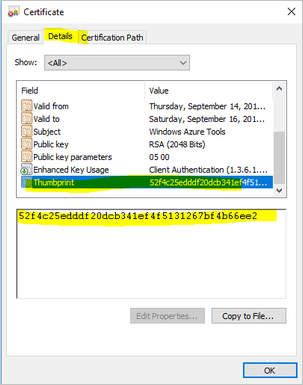

Wechseln Sie zur Registerkarte Personal der Anwendung >, und suchen Sie nach dem Zertifikat mit dem Namen

CB_AzureADCertforOfflineSeeding_<Timestamp>.Wählen Sie das Zertifikat aus, klicken Sie mit der rechten Maustaste auf "Alle Aufgaben", und wählen Sie " Exportieren " ohne privaten Schlüssel im .cer-Format aus.

Wechseln Sie zu der in Schritt 2 erwähnten Azure-Offlinesicherungsanwendung. Wählen Sie Einstellungen>Schlüssel>Öffentlichen Schlüssel hochladen aus. Laden Sie das zertifikat hoch, das Sie im vorherigen Schritt exportiert haben.

Öffnen Sie auf dem Server die Registrierung, indem Sie " regedit " in das Ausführungsfenster eingeben.

Wechseln Sie zur Registrierung Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Azure Backup\Config\CloudBackupProvider. Klicken Sie mit der rechten Maustaste auf CloudBackupProvider, und fügen Sie einen neuen Zeichenfolgenwert mit dem Namen

AzureADAppCertThumbprint_<Azure User Id>hinzu.Hinweis

Führen Sie einen der folgenden Aktionen aus, um die Azure-Benutzer-ID zu ermitteln:

- Führen Sie in PowerShell mit Azure-Verbindung den Befehl

Get-AzureRmADUser -UserPrincipalName "Account Holder's email as defined in the portal"aus. - Wechseln Sie zum Registrierungspfad

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Azure Backup\DbgSettings\OnlineBackupmit dem Namen CurrentUserId.

- Führen Sie in PowerShell mit Azure-Verbindung den Befehl

Klicken Sie mit der rechten Maustaste auf die im vorherigen Schritt hinzugefügte Zeichenfolge, und wählen Sie Ändern aus. Geben Sie im Wert den Fingerabdruck des Zertifikats an, das Sie in Schritt 2 exportiert haben. Wählen Sie OK aus.

Um den Wert des Fingerabdrucks zu erhalten, doppelklicken Sie auf das Zertifikat. Wählen Sie die Registerkarte Details aus, und scrollen Sie nach unten, bis das Fingerabdruckfeld angezeigt wird. Wählen Sie Fingerabdruck aus, und kopieren Sie den Wert.

Fragen

Bei Fragen oder Unklarheiten zu Problemen, mit denen Sie konfrontiert waren, wenden Sie sich an AskAzureBackupTeam@microsoft.com.