Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

GILT FÜR:

NoSQL

MongoDB

Kassandra

Kobold

Tabelle

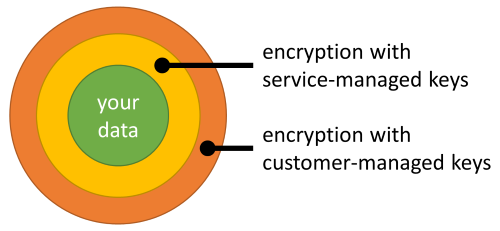

Die in Ihrem Azure Cosmos DB-Konto gespeicherten Daten werden automatisch und nahtlos mit von Microsoft verwalteten Schlüsseln (dienstseitig verwaltete Schlüssel) verschlüsselt. Optional können Sie eine zweite Verschlüsselungsebene mit von Ihnen verwalteten Schlüsseln (Customer-managed keys oder CMK) hinzufügen.

Sie müssen vom Kunden verwaltete Schlüssel in Azure Key Vault speichern und einen Schlüssel für jedes Azure Cosmos DB-Konto bereitstellen, das mit vom Kunden verwalteten Schlüsseln aktiviert ist. Dieser Schlüssel wird zum Verschlüsseln aller in diesem Konto gespeicherten Daten verwendet.

Hinweis

Wenn Sie kundenverwaltete Schlüssel für Ihre vorhandenen Azure Cosmos DB-Konten aktivieren möchten, lesen Sie Konfigurieren von vom Kunden verwalteten Schlüsseln für Ihre vorhandenen Azure Cosmos DB-Konten mit Azure Key Vault.

Warnung

Die folgenden Feldnamen sind in Cassandra-API-Tabellen in Konten mit vom Kunden verwalteten Schlüsseln reserviert:

idttl_ts_etag_rid_self_attachments_epk

Wenn kundenseitig verwaltete Schlüssel nicht aktiviert sind, werden nur Feldnamen reserviert, die mit __sys_ beginnen.

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

Registrieren des Azure Cosmos DB-Ressourcenanbieters

Wenn der Ressourcenanbieter Microsoft.DocumentDB noch nicht registriert ist, sollten Sie diesen Anbieter als Erstes registrieren.

Melden Sie sich beim Azure-Portal an, navigieren Sie zu Ihrem Azure-Abonnement, und wählen Sie auf der Registerkarte Einstellungen die Option Ressourcenanbieter aus:

Suchen Sie nach dem Ressourcenanbieter Microsoft.DocumentDB. Überprüfen Sie, ob der Ressourcenanbieter bereits als registriert gekennzeichnet ist. Wenn dies nicht der Fall ist, wählen Sie den Ressourcenanbieter aus, und wählen Sie dann Registrieren aus:

Konfigurieren Ihrer Azure Key Vault-Instanz

Wichtig

Ihre Azure Key Vault-Instanz muss über den öffentlichen Netzwerkzugriff zugänglich sein oder vertrauenswürdige Microsoft-Dienste zulassen, um dessen Firewall zu umgehen. Eine Instanz, auf die ausschließlich über private Endpunkte zugegriffen werden kann, kann nicht verwendet werden, um Ihre vom Kunden verwalteten Schlüssel zu hosten.

Es wird dringend empfohlen, dass die erstellte Azure Key Vault-Ressource die Datenreplikation aktiviert hat, um eine kontinuierliche Verfügbarkeit während unerwarteter regionaler Ausfälle sicherzustellen.

Wenn Sie kundenseitig verwaltete Schlüssel mit Azure Cosmos DB verwenden, müssen Sie zwei Eigenschaften für die Azure Key Vault-Instanz festlegen, die Sie zum Hosten Ihrer Verschlüsselungsschlüssel verwenden möchten: Vorläufiges Löschen und Löschschutz.

- Wenn Sie eine neue Azure Key Vault-Instanz erstellen, aktivieren Sie diese Eigenschaften während der Erstellung:

- Bei Verwendung einer vorhandenen Azure Key Vault-Instanz können Sie überprüfen, ob diese Eigenschaften aktiviert sind, indem Sie sich im Azure-Portal den Abschnitt Eigenschaften ansehen. Wenn eine dieser Eigenschaften nicht aktiviert ist, lesen Sie die Abschnitte "Aktivieren des vorläufigen Löschens und Aktivieren des Löschschutzes " in einem der folgenden Artikel:

Auswählen des bevorzugten Sicherheitsmodells

Sobald der Löschschutz und das vorläufige Löschen aktiviert sind, können Sie auf der Registerkarte "Zugriffsrichtlinien" Ihr bevorzugtes Berechtigungsmodell auswählen. Zugriffsrichtlinien sind standardmäßig festgelegt, aber auch die rollenbasierte Zugriffssteuerung in Azure wird unterstützt.

Die erforderlichen Berechtigungen müssen erteilt werden, damit Cosmos DB Ihren Verschlüsselungsschlüssel verwenden kann. Dieser Schritt variiert je nachdem, ob Azure Key Vault Zugriffsrichtlinien oder die rollenbasierte Zugriffssteuerung verwendet.

Hinweis

Es ist wichtig zu beachten, dass jeweils nur ein Sicherheitsmodell aktiv sein kann. Daher ist es nicht erforderlich, die rollenbasierte Zugriffssteuerung zu starten, wenn der Azure Key Vault für die Verwendung von Zugriffsrichtlinien festgelegt ist und umgekehrt.

Hinzufügen einer Zugriffsrichtlinie

Verwenden Sie bei dieser Variante den Azure Cosmos DB-Prinzipal, um eine Zugriffsrichtlinie mit den entsprechenden Berechtigungen zu erstellen.

- Navigieren Sie im Azure-Portal zu der Azure Key Vault-Instanz, die Sie zum Hosten Ihrer Verschlüsselungsschlüssel verwenden möchten. Wählen Sie im linken Menü die Option Zugriffsrichtlinien aus.

Wählen Sie + Zugriffsrichtlinie hinzufügen aus.

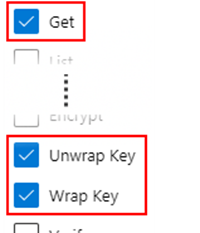

Wählen Sie im Dropdownmenü Schlüsselberechtigungen die Berechtigungen Abrufen, Schlüssel entpacken und Schlüssel packen aus:

Wählen Sie unter Prinzipal auswählen die Option Nichts ausgewählt aus.

Suchen Sie dann nach dem Prinzipal Azure Cosmos DB, und wählen Sie ihn aus.

Tipp

So wird die Erstanbieteridentität von Azure Cosmos DB in Ihrer Azure Key Vault-Zugriffsrichtlinie registriert. Wenn der Prinzipal Azure Cosmos DB nicht in der Liste aufgeführt ist, müssen Sie möglicherweise den Ressourcenanbieter Microsoft.DocumentDB erneut registrieren.

Wählen Sie im unteren Bereich Auswählen aus.

Wählen Sie Hinzufügen aus, um die neue Zugriffsrichtlinie hinzuzufügen.

Wählen Sie Speichern in der Key Vault-Instanz aus, um alle Änderungen zu speichern.

Hinzufügen rollenbasierter Zugriffssteuerungsrollen

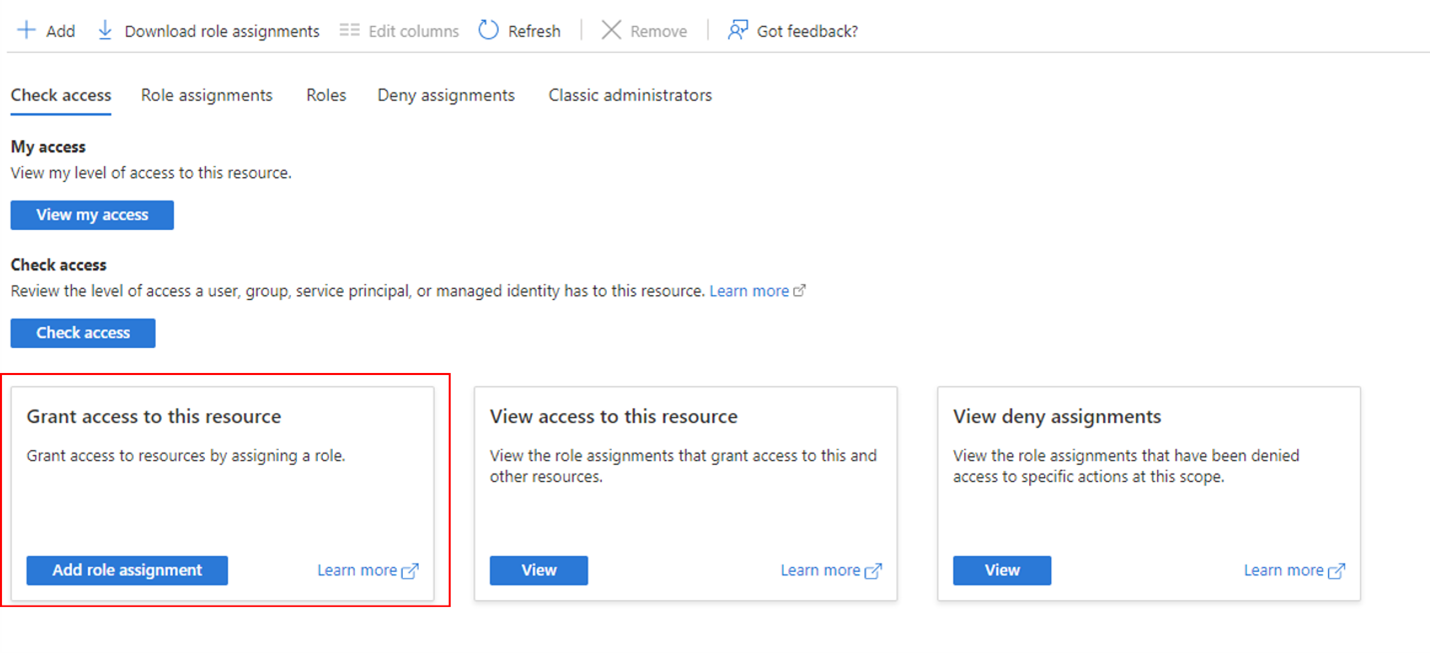

Navigieren Sie im Azure-Portal zu der Azure Key Vault-Instanz, die Sie zum Hosten Ihrer Verschlüsselungsschlüssel verwenden möchten. Wählen Sie im linken Menü Zugriffssteuerung (IAM) und dann Zugriff auf diese Ressource gewähren aus.

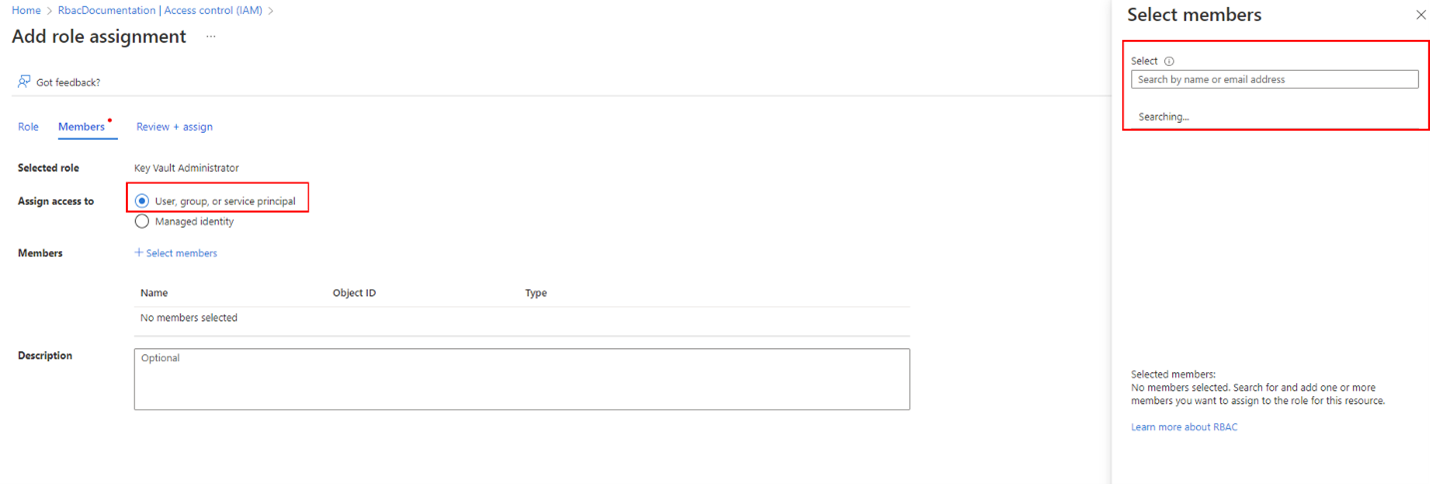

Suchen Sie die Rolle Key Vault-Administrator, und weisen Sie sie sich selbst zu. Diese Zuweisung erfolgt, indem sie zuerst den Rollennamen aus der Liste durchsucht und dann auf die Registerkarte " Mitglieder " klickt. Wählen Sie auf der Registerkarte die Option "Benutzer", "Gruppe" oder "Dienstprinzipal " aus dem Radio aus, und suchen Sie dann Ihr Azure-Konto nach. Nachdem das Konto ausgewählt wurde, kann die Rolle zugewiesen werden.

Anschließend müssen dem Prinzipal von Cosmos DB die erforderlichen Berechtigungen zugewiesen werden. Navigieren Sie also wie bei der letzten Rollenzuweisung zur Zuweisungsseite, suchen Sie aber dieses Mal nach der Rolle Kryptografiedienstverschlüsselung für Schlüsseltresore, und suchen Sie auf der Registerkarte „Mitglieder“ nach dem Prinzipal von Cosmos DB. Um den Prinzipal zu ermitteln, suchen Sie nach dem Prinzipal von Azure Cosmos DB und wählen Sie ihn aus.

Wählen Sie "Überprüfen+ Zuweisen " aus, und die Rolle wird Cosmos DB zugewiesen.

Überprüfen, ob die Rollen richtig festgelegt sind

Verwenden Sie als Nächstes die Zugriffssteuerungsseite, um zu bestätigen, dass alle Rollen ordnungsgemäß konfiguriert sind.

Nachdem die Rollen zugewiesen wurden, wählen Sie auf der Access Control IAM-Seite die Option "Zugriff auf diese Ressource anzeigen " aus, um sicherzustellen, dass alles korrekt festgelegt ist.

Legen Sie auf der Seite den Bereich auf diese Ressource fest, und vergewissern Sie sich, dass Sie über die Rolle „Key Vault-Administrator“ verfügen und der Cosmos DB-Prinzipal über die Rolle „Kryptografiedienstverschlüsselung für Schlüsseltresore“ verfügt.

Generieren eines Schlüssels in Azure Key Vault

Erstellen Sie hier mithilfe von Azure Key Vault einen neuen Schlüssel, und rufen Sie den eindeutigen Bezeichner ab.

Navigieren Sie im Azure-Portal zu der Azure Key Vault-Instanz, die Sie zum Hosten Ihrer Verschlüsselungsschlüssel verwenden möchten. Wählen Sie dann im linken Menü die Option Schlüssel aus:

Wählen Sie Generieren/Importieren aus, geben Sie einen Namen für den neuen Schlüssel an, und wählen Sie eine RSA-Schlüsselgröße aus. Es wird eine Größe von mindestens 3072 empfohlen, da diese Größe die höchste Sicherheit bietet. Wählen Sie anschließend Erstellen aus:

Tipp

Alternativ können Sie mit der Azure CLI einen Schlüssel erzeugen.

az keyvault key create \ --vault-name <name-of-key-vault> \ --name <name-of-key>Weitere Informationen zum Verwalten eines Schlüsseltresors mit der Azure CLI finden Sie unter Verwalten von Azure Key Vault mit der Azure CLI.

Wählen Sie nach der Schlüsselerstellung den neu erstellten Schlüssel und dann seine aktuelle Version aus.

Kopieren Sie den Schlüsselbezeichner des Schlüssels mit Ausnahme des Teils nach dem letzten Schrägstrich:

Erstellen eines neuen Azure Cosmos DB-Kontos

Erstellen Sie mithilfe des Azure-Portals oder der Azure CLI ein neues Azure Cosmos DB-Konto.

Wählen Sie beim Erstellen eines neuen Azure Cosmos DB-Kontos im Azure-Portal im Schritt Verschlüsselung die Option Vom Kunden verwalteter Schlüssel aus. Fügen Sie in das Feld Schlüssel-URI den URI/Schlüsselbezeichner des Azure Key Vault-Schlüssels ein, den Sie im vorherigen Schritt kopiert haben:

Wichtig

Je nach Netzwerkkonfiguration müssen Sie möglicherweise den Zugriff auf Azure Cosmos DB von anderen Azure-Diensten aus zulassen.

Verwenden einer verwalteten Identität in der Azure Key Vault-Zugriffsrichtlinie

Diese Zugriffsrichtlinie stellt sicher, dass Ihr Azure Cosmos DB-Konto auf Ihre Verschlüsselungsschlüssel zugreifen kann. Die Zugriffsrichtlinie wird durch Zuweisen des Zugriffs auf eine bestimmte Microsoft Entra-Identität implementiert. Zwei Typen von Identitäten werden unterstützt:

- Mit der Erstanbieteridentität von Azure Cosmos DB können Sie Zugriff auf den Azure Cosmos DB-Dienst gewähren.

- Mit der verwalteten Identität Ihres Azure Cosmos DB-Kontos können Sie speziell Zugriff auf Ihr Konto gewähren.

Nicht verfügbar

Verwenden von kundenseitig verwalteten Schlüsseln mit fortlaufender Sicherung

Sie können ein fortlaufendes Sicherungskonto mithilfe der Azure CLI oder einer ARM-Vorlage erstellen.

Derzeit wird nur eine benutzerseitig zugewiesene verwaltete Identität zum Erstellen von Konten für die fortlaufende Sicherung unterstützt.

Nachdem das Konto erstellt wurde, können Sie die Identität auf vom System zugewiesene verwaltete Identität aktualisieren.

Alternativ können Benutzer zunächst auch eine Systemidentität mit regelmäßigem Sicherungsmodus erstellen und dann das Konto in den fortlaufenden Sicherungsmodus migrieren. Ausführliche Schritte finden Sie unter Migrieren eines Azure Cosmos DB-Kontos von periodisch zu fortlaufendem Sicherungsmodus.

Nicht verfügbar

Wiederherstellen eines fortlaufenden Kontos, das mit verwalteter Identität konfiguriert ist

Eine vom Benutzer zugewiesene Identität ist in der Wiederherstellungsanforderung erforderlich, da die vom Quellkonto verwaltete Identität (vom Benutzer zugewiesene und vom System zugewiesene Identitäten) nicht automatisch an das Zieldatenbankkonto übertragen werden kann.

Nicht verfügbar

Kundenseitig verwaltete Schlüssel und Mehrfachverschlüsselung

Bei Verwendung von kundenseitig verwalteten Schlüsseln werden die Daten, die Sie in Ihrem Azure Cosmos DB-Konto speichern, zweimal verschlüsselt:

- Einmal durch die Standardverschlüsselung, die mit Microsoft-verwalteten Schlüsseln ausgeführt wurde.

- Einmal durch die zusätzliche Verschlüsselung mit den kundenseitig verwalteten Schlüsseln.

Die Mehrfachverschlüsselung gilt nur für den Azure Cosmos DB-Transaktionshauptspeicher. Einige Features umfassen die interne Replikation Ihrer Daten auf eine zweite Speicherebene, bei der keine Mehrfachverschlüsselung bereitgestellt wird, auch wenn kundenseitig verwaltete Schlüssel verwendet werden. Zu diesen Features zählen:

Schlüsselrotation

Die Rotation des kundenseitig verwalteten Schlüssels, der von Ihrem Azure Cosmos DB-Konto verwendet wird, kann auf zwei Arten erfolgen.

Erstellen Sie eine neue Version des Schlüssels, der derzeit von Azure Key Vault verwendet wird:

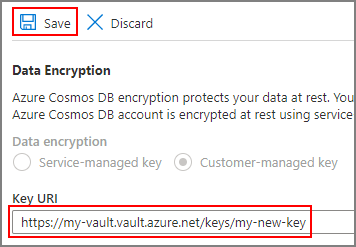

Tauschen Sie den derzeit verwendeten Schlüssel gegen einen anderen aus, indem Sie den Schlüssel-URI in Ihrem Konto aktualisieren. Navigieren Sie im Azure-Portal zu Ihrem Azure Cosmos DB-Konto, und wählen Sie im linken Menü die Option Datenverschlüsselung aus:

Ersetzen Sie dann den Schlüssel-URI durch den neuen Schlüssel, den Sie verwenden möchten, und wählen Sie Speichern aus:

Gehen Sie folgendermaßen vor, um das gleiche Ergebnis in PowerShell zu erzielen:

# Variable for resource group name $RESOURCE_GROUP_NAME = "<resource-group-name>" # Variable for account name $ACCOUNT_NAME = "<globally-unique-account-name>" # Variable for new key URI in the key vault $NEW_KEY_VAULT_KEY_URI="https://<key-vault-name>.vault.azure.net/keys/<new-key-name>" $parameters = @{ ResourceGroupName = $RESOURCE_GROUP_NAME Name = $ACCOUNT_NAME ResourceType = "Microsoft.DocumentDb/databaseAccounts" } $ACCOUNT = Get-AzResource @parameters $ACCOUNT.Properties.keyVaultKeyUri = $NEW_KEY_VAULT_KEY_URI $ACCOUNT | Set-AzResource -Force

Der vorherige Schlüssel oder die vorherige Schlüsselversion kann deaktiviert werden, wenn in den Azure Key Vault-Überwachungsprotokollen keine Aktivitäten mehr von Azure Cosmos DB für diesen Schlüssel oder diese Schlüsselversion angezeigt werden. Nach einer 24-stündigen Schlüsselrotation sollten keine Aktivitäten mehr mit dem vorherigen Schlüssel oder der vorherigen Schlüsselversion erfolgen.

Die Autorotation von Schlüsseln in Azure Key Vault wird unterstützt, solange der vorherige Schlüssel nicht deaktiviert oder gelöscht wird. Die internen Systeme benötigen einige Zeit, um mit der neuen Version des Schlüssels zu synchronisieren, nachdem überprüft wurde, dass sich das Konto nicht im zurückgezogenen Zustand befindet oder sich im Übergang zur Aktivierung von kundengesteuerten Schlüsseln befindet.

Fehlerbehandlung

Wenn bei der Verwendung von kundenseitig verwalteten Schlüsseln in Azure Cosmos DB Fehler auftreten, gibt Azure Cosmos DB die Fehlerdetails zusammen mit einem HTTP-Unterstatuscode in der Antwort zurück. Mit diesem HTTP-Unterstatuscode können Sie die Grundursache des Problems debuggen. Informationen zum Abrufen der Liste der unterstützten HTTP-Unterstatuscodes finden Sie unter HTTP-Statuscodes für Azure Cosmos DB.

Häufig gestellte Fragen

Hier finden Sie häufig gestellte Fragen zum Einrichten von kundenseitig verwalteten Schlüsseln in Azure Cosmos DB.

Fallen weitere Gebühren für die Aktivierung von kundenseitig verwalteten Schlüsseln an?

Nein, es fallen keine Kosten für die Aktivierung dieses Features an.

Wie wirken sich kundenseitig verwaltete Schlüssel auf die Kapazitätsplanung aus?

Anforderungseinheiten (RU), die von Ihren Datenbankvorgängen verbraucht werden, zeigen eine Zunahme, die die zusätzliche Verarbeitung widerspiegelt, die erforderlich ist, um die Verschlüsselung und Entschlüsselung Ihrer Daten bei der Verwendung von kundengesteuerten Schlüsseln durchzuführen. Der zusätzliche RU-Verbrauch könnte zu einer etwas höheren Auslastung Ihrer bereitgestellten Kapazität führen. Die folgende Tabelle dient als Orientierungshilfe:

| Vorgangsart | Erhöhung der Anforderungseinheiten |

|---|---|

| Punktlesevorgänge (Abrufen von Elementen nach ID) | 5 % pro Vorgang |

| Beliebiger Schreibvorgang | + 6 % pro Vorgang | etwa + 0,06 RU pro indizierte Eigenschaft |

| Abfragen, Lesen des Änderungsfeeds oder Konfliktfeeds | 15 % pro Vorgang |

Welche Daten werden mit den vom Kunden verwalteten Schlüsseln verschlüsselt?

Mit Ausnahme der nachfolgend aufgeführten Metadaten werden alle in Ihrem Azure Cosmos DB-Konto gespeicherten Daten mit den vom Kunden verwalteten Schlüsseln verschlüsselt:

Die Namen Ihrer Azure Cosmos DB-Konten, -Datenbanken und -Container

Die Namen Ihrer gespeicherten Prozeduren

Die in Ihren Indizierungsrichtlinien deklarierten Eigenschaftenpfade

Die Werte der Partitionsschlüssel Ihrer Container

Werden vom Kunden verwaltete Schlüssel für vorhandene Azure Cosmos DB-Konten unterstützt?

Ja. Weitere Informationen finden Sie unter Konfigurieren von vom Kunden verwalteten Schlüsseln für Ihr vorhandenes Azure Cosmos DB-Konto mit Azure Key Vault.

Können kundenseitig verwaltete Schlüssel mit dem Azure Cosmos DB-Analysespeicher verwendet werden?

Ja, Azure Synapse Link unterstützt nur das Konfigurieren von kundenseitig verwalteten Schlüsseln mithilfe der verwalteten Identität Ihres Azure Cosmos DB-Kontos. Sie müssen die verwaltete Identität Ihres Azure Cosmos DB-Kontos in Ihrer Azure Key Vault-Zugriffsrichtlinie verwenden, bevor Sie Azure Synapse Link für Ihr Konto aktivieren. Eine Schrittanleitung zum Aktivieren von verwalteten Identitäten und ihrer Verwendung in einer Zugriffsrichtlinie finden Sie unter Zugreifen auf Azure Key Vault aus Azure Cosmos DB mithilfe einer verwalteten Identität.

Ist die Unterstützung einer feineren Granularität als bei Schlüsseln auf Kontoebene geplant?

Derzeit nicht. Es werden jedoch Schlüssel auf Containerebene in Erwägung gezogen.

Woran erkenne ich, dass kundenseitig verwaltete Schlüssel für mein Azure Cosmos DB-Konto aktiviert sind?

Wechseln Sie im Azure-Portal zu Ihrem Azure Cosmos DB-Konto, und schauen Sie sich den Datenverschlüsselungseintrag im linken Menü an. Wenn dieser Eintrag vorhanden ist, werden vom Kunden verwaltete Schlüssel in Ihrem Konto aktiviert:

Sie können die Details Ihres Azure Cosmos DB-Kontos auch programmgesteuert abrufen und überprüfen, ob die Eigenschaft keyVaultKeyUri vorhanden ist.

Wie wirken sich die vom Kunden verwalteten Schlüssel auf regelmäßige Backups aus?

Azure Cosmos DB erstellt regelmäßige und automatische Sicherungen der in Ihrem Konto gespeicherten Daten. Bei diesem Vorgang werden die verschlüsselten Daten gesichert.

Die folgenden Bedingungen sind für die erfolgreiche Wiederherstellung eines periodischen Backups erforderlich:

- Der Verschlüsselungsschlüssel, den Sie zum Zeitpunkt des Backups verwendet haben, ist erforderlich und muss in Azure Key Vault verfügbar sein. Diese Bedingung erfordert, dass kein Widerruf erfolgt ist und die Version des Schlüssels, die zum Zeitpunkt der Sicherung verwendet wurde, noch aktiviert ist.

- Wenn Sie eine systemseitig zugewiesene verwaltete Identität in der Zugriffsrichtlinie verwendet haben, müssen Sie vor der Wiederherstellung Ihrer Daten vorübergehend Zugriff auf die Azure Cosmos DB-Erstanbieteridentität gewähren. Dies ist erforderlich, da eine systemseitig zugewiesene verwaltete Identität spezifisch für ein Konto ist und im Zielkonto nicht wiederverwendet werden kann. Sobald die Daten im Zielkonto vollständig wiederhergestellt sind, können Sie die gewünschte Identitätskonfiguration festlegen und die Erstanbieteridentität aus der Key Vault-Zugriffsrichtlinie entfernen.

Wie wirken sich kundenseitig verwaltete Schlüssel auf die fortlaufende Sicherung aus?

Azure Cosmos DB bietet Ihnen die Möglichkeit, fortlaufende Sicherungen für Ihr Konto zu konfigurieren. Mit der fortlaufenden Sicherung können Sie den Stand Ihrer Daten zu einem beliebigen Zeitpunkt innerhalb der letzten 30 Tage wiederherstellen. Um fortlaufende Sicherungen für ein Konto zu verwenden, für das kundenseitig verwaltete Schlüssel aktiviert sind, müssen Sie eine systemseitig oder benutzerseitig zugewiesene verwaltete Identität in der Key Vault-Zugriffsrichtlinie verwenden. Azure Cosmos DB-Erstanbieteridentitäten werden derzeit nicht für Konten mit fortlaufenden Sicherungen unterstützt.

Erforderliche Schritte für Konten, die mit vom Kunden verwalteten Schlüsseln aktiviert sind, um die vom Benutzer zugewiesene Identität zu aktualisieren.

- Fügen Sie dem Cosmos DB-Konto eine benutzerseitig zugewiesene Identität hinzu, und erteilen Sie Berechtigungen in der Zugriffsrichtlinie für den Schlüsseltresor.

- Legen Sie die vom Benutzer zugewiesene Standardidentität über Azure CLI oder Azure Resource Manager (ARM) fest.

az cosmosdb update --resource-group MyResourceGroup --name MyAccountName --default-identity UserAssignedIdentity=/subscriptions/MySubscriptionId/resourcegroups/MyResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/MyUserAssignedIdentity

Für eine erfolgreiche zeitpunktbezogene Wiederherstellung müssen die folgenden Bedingungen erfüllt sein:

Der Zugriff auf den vom Kunden verwalteten Schlüssel muss für die Standardidentität des Kontos verfügbar sein. Wenn der Schlüssel gedreht wurde, muss der Drehungsprozess vollständig abgeschlossen sein, oder das Konto muss Zugriff auf die alte und neue Schlüsselversion haben.

Sie müssen sicherstellen, dass die benutzerseitig zugewiesene verwaltete Identität, die ursprünglich für das Quellkonto verwendet wurde, weiterhin in der Key Vault-Zugriffsrichtlinie angegeben ist.

Wichtig

Wenn Sie den Verschlüsselungsschlüssel widerrufen, bevor Sie Ihr Konto löschen, fehlen in der Sicherung Ihres Kontos möglicherweise die Daten, die bis zu 1 Stunde vor dem Widerruf geschrieben wurden.

Wie sperre/widerrufe ich einen Verschlüsselungsschlüssel?

Die Schlüsselsperrung erfolgt durch Deaktivieren der aktuellen Version des Schlüssels:

Alternativ können Sie zum Sperren aller Schlüssel in einer Azure Key Vault-Instanz die dem Azure Cosmos DB-Prinzipal erteilte Zugriffsrichtlinie löschen:

Welche Vorgänge sind nach dem Sperren/Widerrufen eines vom Kunden verwalteten Schlüssels verfügbar?

Das Löschen von Konten ist der einzige Vorgang, der möglich ist, wenn der Verschlüsselungsschlüssel widerrufen wurde.

Weisen Sie dem wiederhergestellten Datenbankkonto eine neue verwaltete Identität zu, um weiterhin auf das Datenbankkonto zuzugreifen oder den Zugriff wiederherzustellen.

Die vom Benutzer zugewiesene Identität ist an ein angegebenes Cosmos DB-Konto gebunden, wenn wir einem Konto eine vom Benutzer zugewiesene Identität zuweisen, leitet ARM die Anforderung an verwaltete Dienstidentitäten weiter, um diese Verbindung herzustellen. Derzeit übertragen wir Benutzeridentitätsinformationen aus dem Quelldatenbankkonto zum Zieldatenbankkonto während der Wiederherstellung (für die kontinuierliche und regelmäßige Sicherung) der CMK + vom Benutzer zugewiesenen Identität,

Die Identitätsmetadaten sind mit dem Quelldatenbankkonto verbunden, und im Wiederherstellungsworkflow wird die Identität nicht auf das Zieldatenbankkonto umgeschichtet. Dies bewirkt, dass die wiederhergestellten Datenbankkonten in einem ungültigen Zustand sind und nicht mehr darauf zugegriffen werden kann, nachdem das Quellkonto gelöscht und die Verlängerungszeit der Identität abgelaufen ist.

Schritte zum Zuweisen einer neuen verwalteten Identität:

- Erstellen einer neuen vom Benutzer zugewiesenen verwalteten Identität

- Gewähren des Key Vault-Schlüsselzugriffs für diese Identität

- Weisen Sie diese neue Identität Ihrem wiederhergestellten Datenbankkonto zu