Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Der Kostenrechner von Microsoft Defender for Cloud ist ein Tool, das Ihnen hilft, die potenziellen Kosten im Zusammenhang mit Ihren Cloudsicherheitsanforderungen abzuschätzen. Sie können damit verschiedene Pläne und Umgebungen konfigurieren und eine detaillierte Kostenaufschlüsselung einschließlich der anwendbaren Rabatte bereitstellen.

Zugriff auf den Kostenrechner

Um den Defender for Cloud Cost Calculator zu verwenden, wechseln Sie zum Abschnitt "Umgebungseinstellungen " von Microsoft Defender für Cloud. Wählen Sie die im oberen Abschnitt der Benutzeroberfläche die Schaltfläche Kostenrechner aus.

Konfigurieren von Defender for Cloud-Plänen und -Umgebungen

Wählen Sie auf der ersten Seite des Rechners die Schaltfläche Ressourcen hinzufügen aus, um mit dem Hinzufügen von Ressourcen zu Ihrer Kostenberechnung zu beginnen. Sie haben drei Methoden zum Hinzufügen von Ressourcen:

- Hinzufügen von Ressourcen aus integrierten Umgebungen: Empfohlen – Hinzufügen von Ressourcen aus Umgebungen, die bereits in Defender for Cloud integriert sind. Diese Methode deckt alle Pläne für Azure ab und funktioniert schneller als die Skriptoption.

- Ressourcen per Skript hinzufügen: Laden Sie ein Skript herunter, und führen Sie es aus, um vorhandene Ressourcen automatisch hinzuzufügen. Empfohlen für Umgebungen (z. B. AWS- oder GCP-Projekte), die noch nicht in Azure integriert sind.

- Benutzerdefinierte Ressourcen hinzufügen: Fügen Sie Ressourcen manuell und ohne Automatisierung hinzu.

Hinweis

Der Kostenrechner berücksichtigt keine Reservierungspläne für Defender für Cloud.

Hinzufügen von Ressourcen aus integrierten Umgebungen

Tipp

Diese Methode wird für Azure-Umgebungen empfohlen, da sie alle Pläne abdeckt und schnellere Ergebnisse als die Verwendung von Skripts bietet.

Wählen Sie aus der Liste der bereits in Defender for Cloud integrierten Azure-Umgebungen aus, um sie in die Kostenberechnung einzubeziehen.

Hinweis

Der Rechner ermittelt Ressourcen, für die Sie über Berechtigungen verfügen.

Wählen Sie die Pläne aus. Der Rechner schätzt die Kosten basierend auf Ihrer Auswahl und geltenden Rabatten.

Hinzufügen von Ressourcen per Skript

Hinweis

Diese Methode wird für Umgebungen empfohlen, die noch nicht in Azure integriert sind, z. B. AWS- oder GCP-Projekte.

Wählen Sie den Umgebungstyp (Azure, AWS oder GCP) aus, und kopieren Sie das Skript in eine neue *.ps1-Datei.

Hinweis

Das Skript sammelt nur Informationen, auf die der Benutzende, der ausführt, Zugriff hat.

Führen Sie das Skript in Ihrer PowerShell 7.X-Umgebung mithilfe eines privilegierten Benutzerkontos aus. Das Skript sammelt Informationen zu Ihren abrechnenden Ressourcen und erstellt eine CSV-Datei. Es sammelt Informationen in zwei Schritten. Zunächst erfasst es die aktuelle Anzahl von abrechenbaren Ressourcen, die in der Regel konstant bleiben. Zweitens sammelt sie Informationen über abrechnende Objekte, die sich im Monat viel ändern können. Für diese Ressourcen überprüft es die Nutzung in den letzten 30 Tagen, um die Kosten zu evaluieren. Sie können das Skript nach dem ersten Schritt beenden, der wenige Sekunden dauert. Sie können auch fortfahren, um die letzten 30 Tage der Nutzung für dynamische Ressourcen zu sammeln, was für große Konten länger dauern kann.

Laden Sie diese CSV-Datei in den Assistenten hoch, in den Sie das Skript heruntergeladen haben.

Wählen Sie die gewünschten Defender for Cloud-Pläne aus. Der Rechner schätzt die Kosten basierend auf Ihrer Auswahl und geltenden Rabatten.

Hinweis

- Reservierungspläne für Defender for Cloud werden nicht berücksichtigt.

- Für Defender for APIs: Bei der Berechnung der Kosten basierend auf der Anzahl der API-Aufrufe in den letzten 30 Tagen wählen wir automatisch den besten Defender for APIs-Plan für Sie aus. Wenn in den letzten 30 Tagen keine API-Aufrufe vorhanden sind, deaktivieren wir den Plan automatisch für Berechnungszwecke.

Erforderliche Berechtigungen für Skripts

Dieser Abschnitt enthält eine Übersicht über die Berechtigungen, die zum Ausführen der Skripts für jeden Cloudanbieter erforderlich sind.

Azure

Um dieses Skript für jedes Abonnement erfolgreich auszuführen, benötigt das Konto, das Sie verwenden, entsprechende Berechtigungen:

Ermitteln und Auflisten von Ressourcen (einschließlich virtueller Computer, Speicherkonten, APIM-Dienste, Cosmos DB-Konten und anderen Ressourcen).

Resource Graph abfragen (über Search-AzGraph)

Metriken lesen (über Get-AzMetric und die Azure Monitor-/Insights-APIs).

Empfohlene integrierte Rolle:

In den meisten Fällen reicht die Rolle Leser auf Abonnementebene aus. Die Rolle „Leser“ ermöglicht die folgenden wichtigen Aktionen, die von diesem Skript benötigt werden:

- Alle Ressourcentypen lesen, sodass Sie Elemente wie Speicherkonten, VMs, Cosmos DB und APIM usw. auflisten und analysieren können.

- Metriken lesen (Microsoft.Insights/metrics/read), sodass Aufrufe von Get-AzMetric oder direkte Azure Monitor-REST-Abfragen erfolgreich ausgeführt werden können.

- Resource Graph-Abfragen funktionieren, solange Sie mindestens Lesezugriff auf diese Ressourcen im Abonnement haben.

Hinweis

Wenn Sie sicher sein möchten, dass Sie über die erforderlichen Metrikberechtigungen verfügen, können Sie auch Rolle Überwachungsleser verwenden. Die Standardrolle Leser enthält jedoch bereits Lesezugriff auf Metriken und ist in der Regel alles, was Sie benötigen.

Wenn Sie bereits die Rollen „Mitwirkender“ oder „Besitzer“ haben:

- Mitwirkender oder Besitzer für das Abonnement ist mehr als ausreichend (diese Rollen sind höher als Leser).

- Das Skript führt keine Ressourcenerstellung oder -löschung durch. Daher kann die Gewährung von allgemeinen Rollen (z. B. Mitwirkender/Besitzer) für den alleinigen Zweck der Datensammlung aus der Perspektive der geringsten Rechte zu viel sein.

Zusammenfassung:

Wenn Sie Ihrem Benutzer bzw. Ihrer Benutzerin oder Dienstprinzipal die Rolle Leser (oder eine beliebige Rolle mit höherer Berechtigung) für jedes Abonnement, das Sie abfragen möchten, gewähren, ist sichergestellt, dass das Skript folgende Aktionen ausführen kann:

- die Liste der Abonnements abrufen

- alle relevanten Ressourceninformationen (über REST oder Az PowerShell) enumerieren und lesen

- die erforderlichen Metriken abrufen (Anforderungen für APIM, RU-Verbrauch für Cosmos DB, eingehender Datenverkehr in Speicherkonten usw.)

- Resource Graph-Abfragen ohne Probleme abfragen

AWS

Das AWS-Skript unterstützt zwei Ermittlungsflüsse:

- Ermittlung einzelner Konten – Ermittelt Ressourcen innerhalb eines einzelnen AWS-Kontos

- Organisationsermittlung – Ermittelt Ressourcen für alle Mitgliedskonten in einer AWS-Organisation

Ermittlung einzelner Konten

Bei der Ermittlung einzelner Konten beschreibt die folgende Übersicht die Berechtigungen, die Ihre AWS-Identität (Benutzer oder Rolle) benötigt, um dieses Skript erfolgreich auszuführen. Das Skript listet Ressourcen auf (EC2, RDS, EKS, S3 und andere) und ruft Metadaten für diese Ressourcen ab. Es werden keine Ressourcen erstellt, geändert oder gelöscht, sodass der schreibgeschützte Zugriff in den meisten Fällen ausreicht.

VON AWS verwaltete Richtlinie: ReadOnlyAccess oder ViewOnlyAccess:

Der einfachste Ansatz besteht darin, eine der integrierten schreibgeschützten AWS-Richtlinien an den IAM-Prinzipal (Benutzer oder Rolle) anzufügen, der dieses Skript ausführt. Beispiele:

arn:aws:iam::aws:policy/ReadOnlyAccessarn:aws:iam::aws:policy/job-function/ViewOnlyAccess

Eine dieser Richtlinien umfasst die Beschreibungs - und Listenberechtigungen für die meisten AWS-Dienste. Wenn die Sicherheitsrichtlinie Ihrer Umgebung dies zulässt, ist ReadOnlyAccess die einfachste Möglichkeit, sicherzustellen, dass das Skript über alle AWS-Ressourcen hinweg funktioniert, die es enumeriert.

Wichtige Dienste und erforderliche Berechtigungen:

Wenn Sie einen präziseren Ansatz mit einer benutzerdefinierten IAM-Richtlinie benötigen, sind die folgenden Dienste und Berechtigungen erforderlich:

-

EC2

- ec2:DescribeInstances

- ec2:DescribeRegions

- ec2:DescribeInstanceTypes (zum Abrufen von vCPU-/Kerninformationen)

-

RDS

- rds:DescribeDBInstances

-

EKS

- eks:ListClusters

- eks:DescribeCluster

- eks:ListNodegroups

- eks:DescribeNodegroup

-

Auto Scaling (für EKS-Knotengruppen zugrunde liegende Instanzen)

- autoscaling:DescribeAutoScalingGroups

-

S3

- s3:ListAllMyBuckets

-

STS

- sts:GetCallerIdentity (zum Abrufen der AWS-Konto-ID)

Wenn Sie weitere Ressourcen auflisten müssen, die nicht im Skript angezeigt werden, oder wenn Sie beabsichtigen, die Funktionen des Skripts zu erweitern, stellen Sie sicher, dass Sie bei Bedarf die entsprechenden Describe-*, List-* und Get-Aktionen* erteilen.

Organisationsermittlung

Für die organisationsweite Ermittlung benötigen Sie Folgendes:

Im Verwaltungskonto: Berechtigung zum Auflisten aller Konten in der Organisation

organizations:ListAccounts

In allen Mitgliedskonten: Eine Rolle mit denselben Berechtigungen wie für die Ermittlung einzelner Konten (ReadOnlyAccess oder die oben aufgeführten benutzerdefinierten Berechtigungen)

Einrichten der Organisationsermittlung:

- Erstellen Einer IAM-Rolle in jedem Mitgliedskonto mit den erforderlichen Leseberechtigungen (wie in der Ermittlung einzelner Konten beschrieben)

- Konfigurieren der Rolle, um dem Prinzipal zu vertrauen, der das Ermittlungsskript ausführt

- Stellen Sie sicher, dass der Prinzipal, auf dem das Skript ausgeführt wird, Folgendes hat:

- Berechtigung zum Annehmen der Rolle in jedem Mitgliedskonto

- Die

organizations:ListAccountsBerechtigung im Verwaltungskonto

Hinweis

Der Ablauf der Organisationsermittlung durchläuft automatisch alle Mitgliedskonten, auf die die konfigurierte Rolle zugreifen kann.

Zusammenfassung:

- Der einfachste Ansatz besteht darin, die integrierte ReadOnlyAccess-Richtlinie von AWS anzufügen, die bereits alle erforderlichen Aktionen enthält, um EC2, RDS, EKS, S3, Auto Scaling-Ressourcen und STS aufzurufen, um Ihre Kontoinformationen abzurufen.

- Um nur genügend Berechtigungen zu gewähren, erstellen Sie eine benutzerdefinierte schreibgeschützte Richtlinie mit den oben genannten "Describe*"-, "List*"- und "Get*"-Aktionen für EC2, RDS, EKS, Auto Scaling, S3 und STS.

Jeder Ansatz gewährt Ihrem Skript ausreichende Berechtigungen für Folgendes:

- Regionen auflisten

- EC2-Instanzmetadaten abrufen

- RDS-Instanzen abrufen

- EKS-Cluster und Knotengruppen (und die zugrunde liegenden Auto Scaling-Gruppen) auflisten und beschreiben

- S3-Buckets auflisten

- Ihre AWS-Konto-ID über STS abrufen

Mit diesem Berechtigungssatz wird sichergestellt, dass das Skript Ressourcen ermitteln und die relevanten Metadaten abrufen kann, ohne alles zu erstellen, zu ändern oder zu löschen.

GKP

Die folgende Übersicht beschreibt die Berechtigungen, die Ihr GCP-Benutzer- oder Dienstkonto benötigt, um dieses Skript erfolgreich auszuführen. Sie können das Skript verwenden, um Je nach Auswahl Ressourcen in einem einzelnen Projekt oder in mehreren Projekten zu ermitteln. Um die Kosten für mehrere Projekte zu schätzen, stellen Sie sicher, dass Ihr Konto über die erforderlichen Berechtigungen in jedem Projekt verfügt, das Sie einbeziehen möchten. Das Skript listet Ressourcen auf und beschreibt Ressourcen wie VM-Instanzen, Cloud SQL-Datenbanken, GKE-Cluster und GCS-Buckets in allen ausgewählten Projekten.

Empfohlene integrierte Rolle: Project Viewer

Der einfachste Ansatz, um den schreibgeschützten Zugriff über alle diese Ressourcen hinweg sicherzustellen, gewährt Ihrem Benutzer- oder Dienstkonto die Rollen-/Viewerrolle auf Projektebene (dasselbe Projekt, über gcloud config set projectdas Sie auswählen).

Die Rolle roles/viewer umfasst schreibgeschützten Zugriff auf die meisten GCP-Dienste innerhalb dieses Projekts, einschließlich der erforderlichen Berechtigungen für:

- Compute engine (list VM instances, instance templates, machine types, and more).

- Cloud SQL (SQL-Instanzen auflisten)

- Kubernetes Engine (Listencluster, Knotenpools und mehr).

- Cloud Storage (Buckets auflisten)

Granulare Berechtigungen nach Dienst (wenn eine benutzerdefinierte Rolle erstellt wird):

Wenn Sie einen differenzierteren Ansatz bevorzugen, erstellen Sie eine benutzerdefinierte IAM-Rolle oder eine Gruppe von Rollen, die zusammen nur die erforderlichen Aktionen zur Beschreibung der Leseliste für jeden Dienst gewähren:

-

Compute Engine (für VM-Instanzen, Regionen, Instanzvorlagen, Instanzgruppenmanager):

compute.instances.listcompute.regions.listcompute.machineTypes.listcompute.instanceTemplates.getcompute.instanceGroupManagers.getcompute.instanceGroups.get

-

Cloud SQL:

cloudsql.instances.list

-

Google Kubernetes Engine:

container.clusters.list-

container.clusters.get(erforderlich bei der Beschreibung von Clustern) container.nodePools.listcontainer.nodePools.get

-

Cloudspeicher:

storage.buckets.list

Das Skript erstellt oder ändert keine Ressourcen, sodass keine Berechtigungen aktualisiert oder gelöscht werden müssen. Typberechtigungen werden nur aufgelistet, abgerufen oder beschrieben.

Zusammenfassung:

- Die Verwendung von Rollen/Viewer auf Projektebene ist die schnellste und einfachste Möglichkeit, genügend Berechtigungen für dieses Skript zu erteilen, um erfolgreich zu sein.

- Erstellen oder kombinieren Sie für den strengsten Ansatz mit den geringsten Rechten benutzerdefinierte Rollen, die nur die relevante Liste, Beschreibung und Abrufen von Aktionen für Compute Engine, Cloud SQL, GKE und Cloud Storage enthalten.

Mit diesen Berechtigungen kann das Skript:

-

Authentifizieren (

gcloud auth login). - Liste VM-Instanzen, Computertypen, Instanzgruppenmanager und ähnliche Ressourcen.

- Auflisten von Cloud SQL-Instanzen

- Auflisten und Beschreiben von GKE-Clustern und Knotenpools.

- Auflisten von GCS-Buckets

Mit diesem Zugriff auf Leseebene können Sie die Ressourcenanzahl aufzählen und Metadaten sammeln, ohne Ressourcen zu ändern oder zu erstellen.

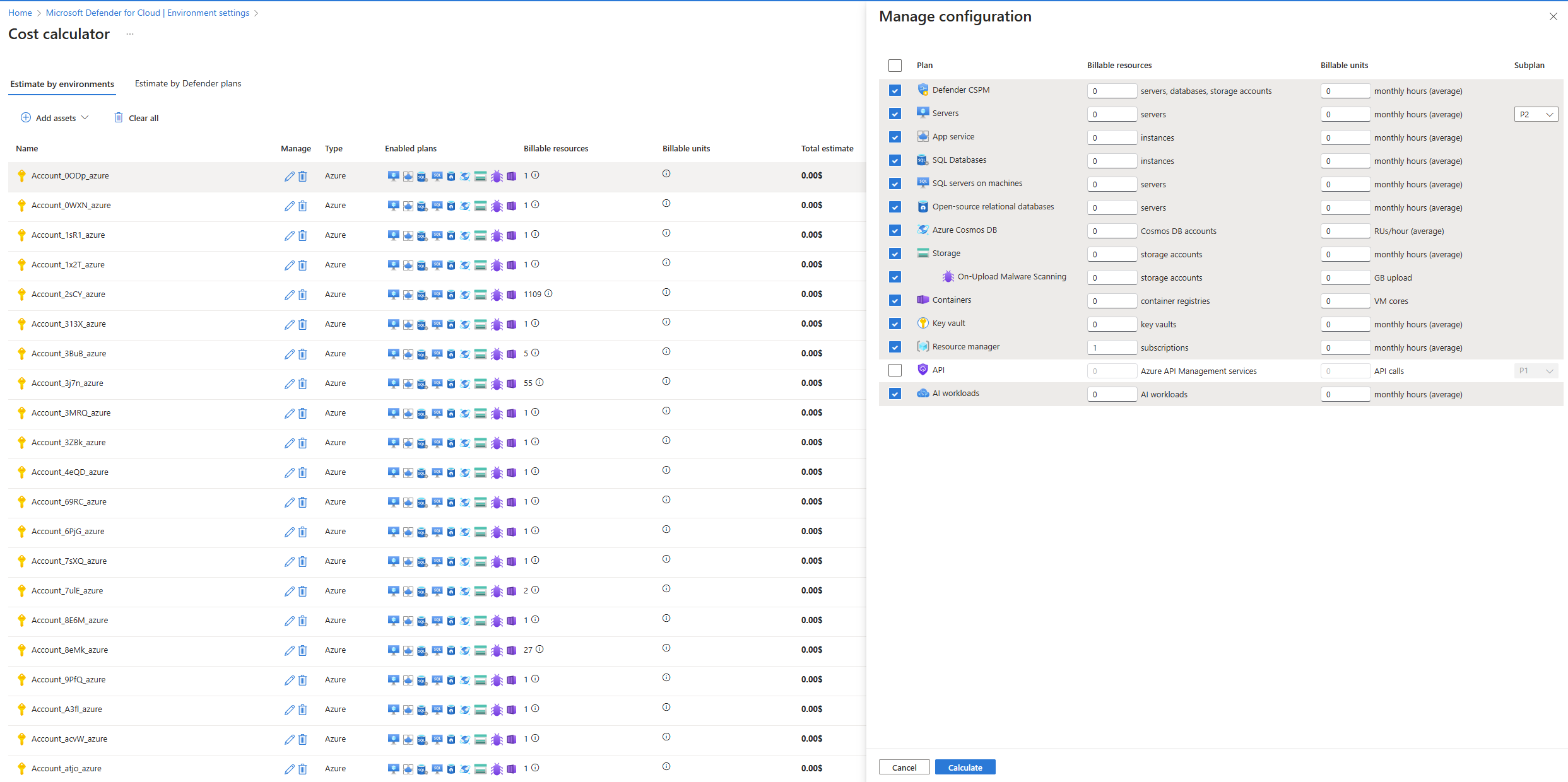

Zuweisen von integrierten Ressourcen

Wählen Sie aus der Liste der bereits in Defender for Cloud integrierten Azure-Umgebungen aus, um sie in die Kostenberechnung einzubeziehen.

Hinweis

Der Rechner ermittelt Ressourcen, für die Sie über Berechtigungen verfügen.

Wählen Sie die Pläne aus. Der Rechner schätzt die Kosten basierend auf Ihrer Auswahl und geltenden Rabatten.

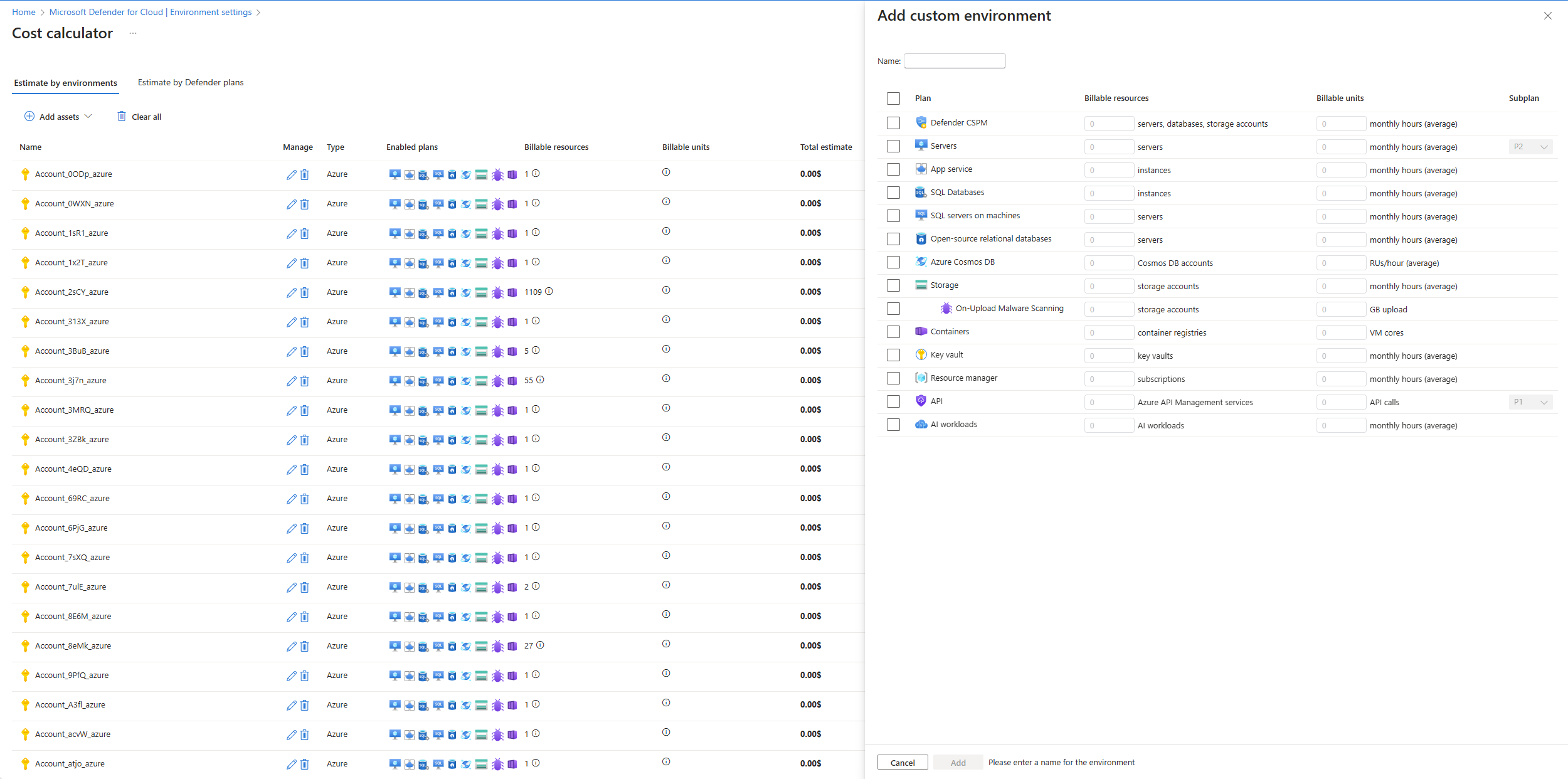

Zuweisen von benutzerdefinierten Ressourcen

- Wählen Sie einen Namen für die benutzerdefinierte Umgebung aus.

- Geben Sie die Pläne und die Anzahl der abrechenbaren Ressourcen für jeden Plan an.

- Wählen Sie die Typen von Ressourcen aus, die Sie in die Kostenberechnung einbeziehen möchten.

- Der Rechner schätzt die Kosten basierend auf Ihren Eingaben und geltenden Rabatten.

Hinweis

Der Rechner berücksichtigt keine Reservierungspläne für Defender für Cloud.

Anpassen des Berichts

Nach dem Generieren des Berichts können Sie die Pläne und die Anzahl der abrechenbaren Ressourcen anpassen:

- Wählen Sie die Umgebung aus, die Sie ändern möchten, indem Sie das Symbol "Bearbeiten " (Bleistift) auswählen.

- Es wird eine Konfigurationsseite angezeigt, auf der Sie Pläne, die Anzahl der abrechnenden Ressourcen und die durchschnittlichen monatlichen Stunden anpassen können.

- Wählen Sie "Neu berechnen" aus, um die Kostenschätzung zu aktualisieren.

Exportieren des Berichts

Wenn Sie mit dem Bericht zufrieden sind, können Sie ihn als CSV-Datei exportieren:

- Wählen Sie unten im Bereich "Zusammenfassung" auf der rechten Seite "In CSV exportieren" aus.

- Die Kosteninformationen werden als CSV-Datei heruntergeladen.

Häufig gestellte Fragen

Was ist der Kostenrechner?

Der Kostenrechner ist ein Tool, das die Kosten für Ihre Sicherheitsschutzanforderungen vereinfacht. Wenn Sie den Umfang Ihrer gewünschten Pläne und Umgebungen definieren, bietet der Rechner eine detaillierte Aufschlüsselung potenzieller Ausgaben, einschließlich aller anwendbaren Rabatte.

Wie funktioniert der Kostenrechner?

Sie wählen die Umgebungen und Pläne aus, die Sie aktivieren möchten. Der Rechner führt dann einen Ermittlungsprozess aus, um die Anzahl der abrechnenden Einheiten für jeden Plan pro Umgebung automatisch aufzufüllen. Sie können auch die Einheitenmengen und Rabattstufen manuell anpassen.

Was ist der Ermittlungsprozess?

Der Ermittlungsprozess generiert einen Bericht der ausgewählten Umgebung, einschließlich des Inventars von abrechenbaren Ressourcen nach den verschiedenen Defender for Cloud-Plänen. Dieser Prozess basiert auf Benutzerberechtigungen und dem Umgebungszustand zum Zeitpunkt der Ermittlung. Bei großen Umgebungen kann dieser Vorgang etwa 30 bis 60 Minuten dauern, da er auch dynamische Ressourcen ausgibt.

Muss ich dem Kostenrechner besondere Berechtigungen zum Ausführen des Ermittlungsprozesses erteilen?

Der Kostenrechner verwendet Ihre vorhandenen Berechtigungen, um das Skript auszuführen und die Ermittlung automatisch auszuführen. Sie sammelt die erforderlichen Daten, ohne dass weitere Zugriffsrechte erforderlich sind. Informationen zu den Berechtigungen, die Sie zum Ausführen des Skripts benötigen, finden Sie im Abschnitt "Erforderliche Berechtigungen für Skripts ".

Können die Schätzungen meine Kosten genau vorhersagen?

Der Rechner liefert eine Schätzung basierend auf den Informationen, die verfügbar sind, wenn das Skript ausgeführt wird. Verschiedene Faktoren können die Endkosten beeinflussen, daher sollten Sie sie als ungefähre Berechnung betrachten.

Was sind die abrechenbaren Einheiten?

Die Kosten für Pläne basieren auf den Einheiten, die geschützt werden. Jeder Plan berechnet einen anderen Einheitstyp, den Sie auf der Einstellungsseite von Microsoft Defender für Cloud Environment finden.

Kann ich die Schätzungen manuell anpassen?

Ja, der Kostenrechner unterstützt sowohl die automatische Datenerfassung als auch manuelle Anpassungen. Sie können die Einheitenmenge und Rabattstufen ändern, um Ihre spezifischen Anforderungen besser widerzuspiegeln und auszuprobieren, wie sich diese Änderungen auf Ihre Gesamtkosten auswirken.

Unterstützt der Rechner mehrere Cloudanbieter?

Ja, er bietet Multi-Cloud-Unterstützung, um sicherzustellen, dass Sie unabhängig von Ihrem Cloudanbieter genaue Kostenschätzungen abrufen können.

Wie kann ich meine Kostenschätzung teilen?

Nachdem Sie Ihre Kostenschätzung generiert haben, können Sie sie ganz einfach exportieren und für Budgetplanung und Genehmigungen freigeben. Dieses Feature stellt sicher, dass alle Beteiligten Zugriff auf die erforderlichen Informationen haben.

Wo erhalte ich Hilfe, wenn ich Fragen habe?

Unser Supportteam unterstützt Sie gern bei eventuellen Fragen oder Anliegen. Wenden Sie sich an uns, wenn Sie Hilfe benötigen.

Wie kann ich den Kostenrechner ausprobieren?

Probieren Sie den neuen Kostenrechner aus, und sehen Sie sich dessen Vorteile an. Greifen Sie auf das Tool zu, und beginnen Sie mit der Definition des Umfangs Ihrer Schutzanforderungen. Um den Defender für Cloud-Kostenrechner zu verwenden, wechseln Sie zu den Einstellungen für Microsoft Defender für Cloud-Umgebung , und wählen Sie die Schaltfläche "Kostenrechner" aus .