Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In Microsoft Defender für Cloud werden Ressourcen und Workloads anhand integrierter und benutzerdefinierter Sicherheitsstandards bewertet, die in Ihren Azure-Abonnements, Amazon Web Services (AWS)-Konten und Google Cloud Platform (GCP)-Projekten angewendet werden. Basierend auf diesen Bewertungen bieten Sicherheitsempfehlungen praktische Schritte zur Behebung von Sicherheitsproblemen und zur Verbesserung des Sicherheitsstatus.

Defender for Cloud verwendet proaktiv ein dynamisches Modul, das die Risiken in Ihrer Umgebung bewertet, während es das Potenzial für die Ausbeutung und die potenziellen Geschäftlichen Auswirkungen auf Ihre Organisation berücksichtigt. Das Modul priorisiert Sicherheitsempfehlungen basierend auf den Risikofaktoren jeder Ressource. Der Kontext der Umgebung bestimmt diese Risikofaktoren. Dieser Kontext umfasst die Konfiguration der Ressource, Netzwerkverbindungen und Sicherheitsstatus.

Voraussetzungen

Sie müssen Defender Cloud Security Posture Management (Defender CSPM) in Ihrer Umgebung aktivieren.

Hinweis

Standardmäßig sind Empfehlungen in Defender für Cloud enthalten, aber Sie können keine Risikopriorisierung sehen, es sei denn, Sie aktivieren Defender CSPM in Ihrer Umgebung.

Überprüfen der Seite "Empfehlungen"

Überprüfen Sie Empfehlungen, und stellen Sie sicher, dass alle Details korrekt sind, bevor Sie sie beheben.

Melden Sie sich beim Azure-Portal an.

Wechseln Sie zu Defender for Cloud>Empfehlungen.

Wählen Sie eine Empfehlung aus.

Überprüfen Sie auf der Empfehlungsseite die folgenden Details:

- Risikostufe: Die Sicherheitsrisiken und die geschäftlichen Auswirkungen des zugrunde liegenden Sicherheitsproblems, unter Berücksichtigung des Umgebungsressourcenkontexts wie Internetexposition, sensible Daten, laterale Bewegungen und vieles mehr.

- Risikofaktoren: Umweltfaktoren der Ressource, die von der Empfehlung betroffen sind, welche die Sicherheitslücke und die Geschäftswirkung des zugrunde liegenden Sicherheitsproblems beeinflussen. Beispiele für Risikofaktoren sind Internetexposition, sensible Daten und Lateral Movement Potential.

- Ressource: Der Name der betroffenen Ressource.

- Status: Der Status der Empfehlung, z. B. nicht zugewiesen, rechtzeitig oder überfällig.

- Beschreibung: Eine kurze Beschreibung des Sicherheitsproblems.

- Angriffspfade: Die Anzahl der Angriffspfade.

- Bereich: Das betroffene Abonnement oder die betroffene Ressource.

- Aktualität: Das Aktualisierungsintervall der Empfehlung.

- Datum der letzten Änderung: Das Datum, an dem diese Empfehlung zuletzt geändert wurde.

- Schweregrad: Der Schweregrad der Empfehlung: Hoch, Mittel oder Niedrig. Weitere Details finden Sie weiter unten in diesem Artikel.

- Verantwortlicher: Die Person, die der Empfehlung zugewiesen ist.

- Fälligkeitsdatum: Das zugewiesene Fälligkeitsdatum zum Auflösen der Empfehlung.

- Taktiken und Techniken: Die Taktiken und Techniken, die MITRE ATT&CK zugeordnet sind.

Eine Empfehlung erkunden

Sie können auf mehrere Arten mit Empfehlungen interagieren. Wenn eine Option nicht verfügbar ist, bedeutet dies, dass sie für die Empfehlung nicht relevant ist.

Melden Sie sich beim Azure-Portal an.

Wechseln Sie zu Defender for Cloud>Empfehlungen.

Wählen Sie eine Empfehlung aus.

Innerhalb der Empfehlung können Sie diese Aktionen ausführen:

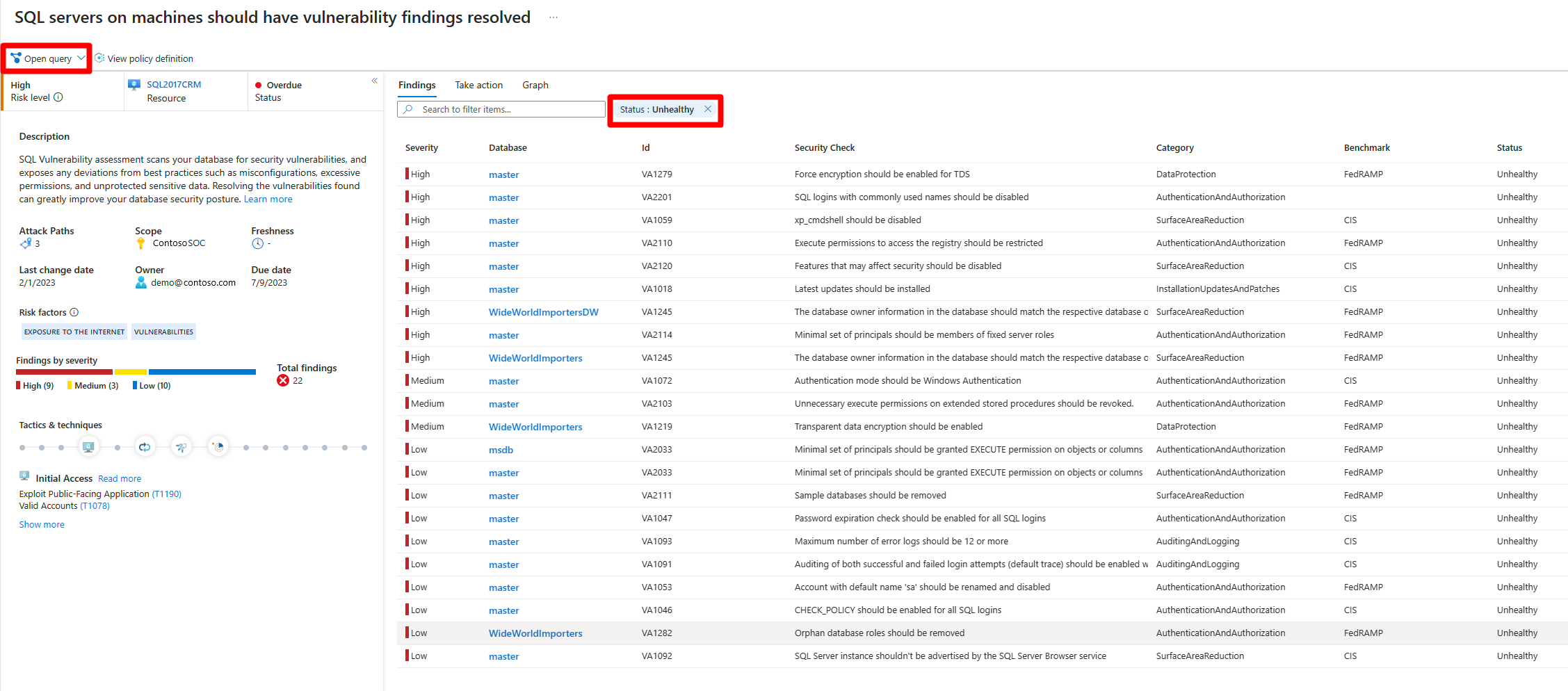

- Wenn Sie detaillierte Informationen zu den betroffenen Ressourcen mit einer Azure Resource Graph Explorer-Abfrage anzeigen möchten, wählen Sie "Abfrage öffnen" aus.

- Um den Azure-Richtlinieneintrag für die zugrunde liegende Empfehlung (falls relevant) anzuzeigen, wählen Sie "Richtliniendefinition anzeigen" aus.

- Um alle Ressourcen anzuzeigen, für die die Empfehlung gilt, wählen Sie "Empfehlung für alle Ressourcen anzeigen" aus.

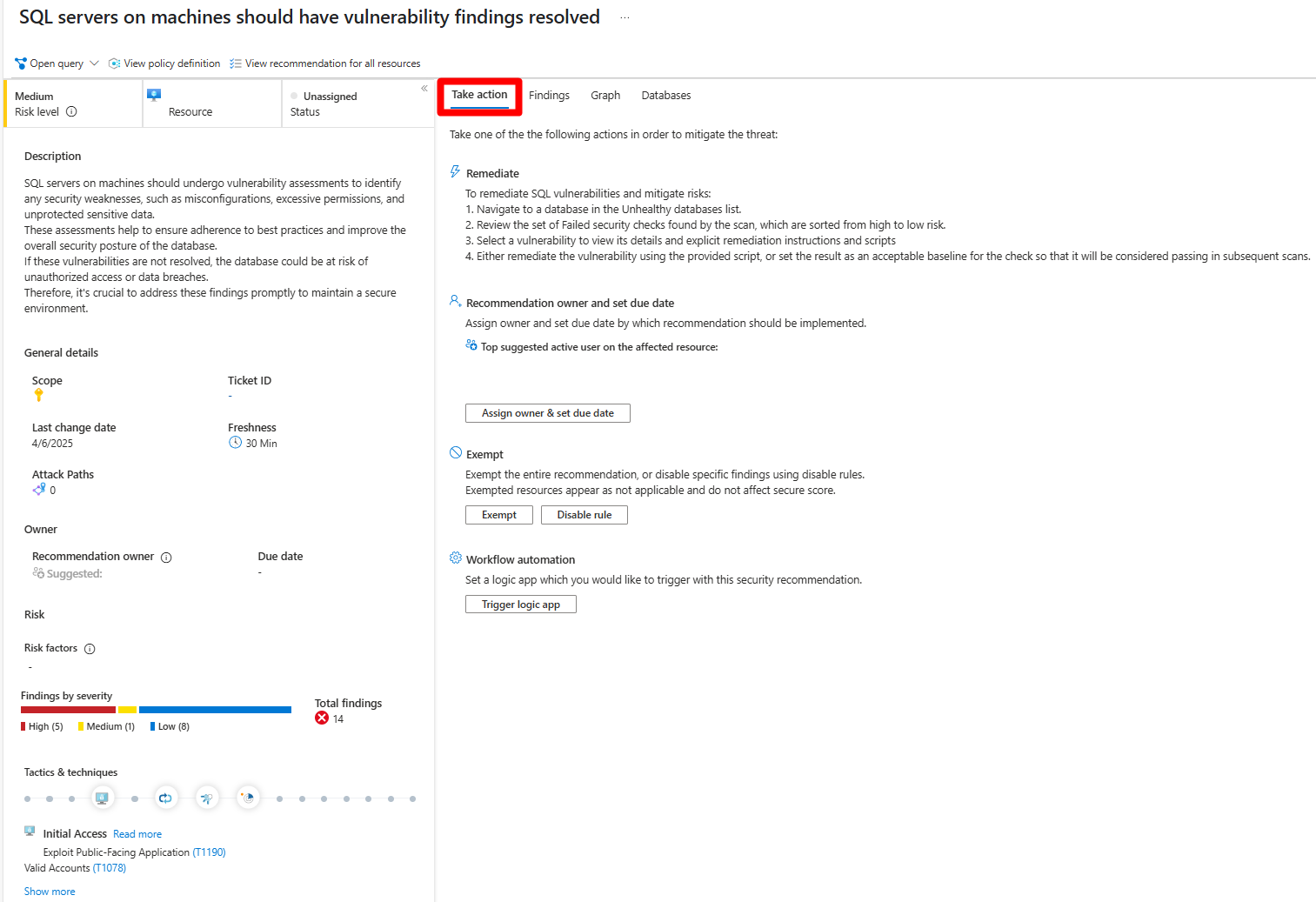

Unter Maßnahme ergreifen:

- Behebung: Eine Beschreibung der manuellen Schritte, die erforderlich sind, um das Sicherheitsproblem für die betroffenen Ressourcen zu beheben. Für Empfehlungen mit der Option " Korrigieren " können Sie die Logik zur Korrektur anzeigen auswählen, bevor Sie den vorgeschlagenen Fix auf Ihre Ressourcen anwenden.

- Empfehlungsbesitzer und Fälligkeitsdatum festlegen: Wenn Sie eine Governanceregel für die Empfehlung aktivieren, können Sie einen Besitzer und ein Fälligkeitsdatum zuweisen.

- Ausgenommen: Sie können Ressourcen von der Empfehlung ausschließen oder bestimmte Ergebnisse deaktivieren, indem Sie Regeln deaktivieren.

- Workflowautomatisierung: Legen Sie eine Logik-App fest, die mit der Empfehlung ausgelöst werden soll.

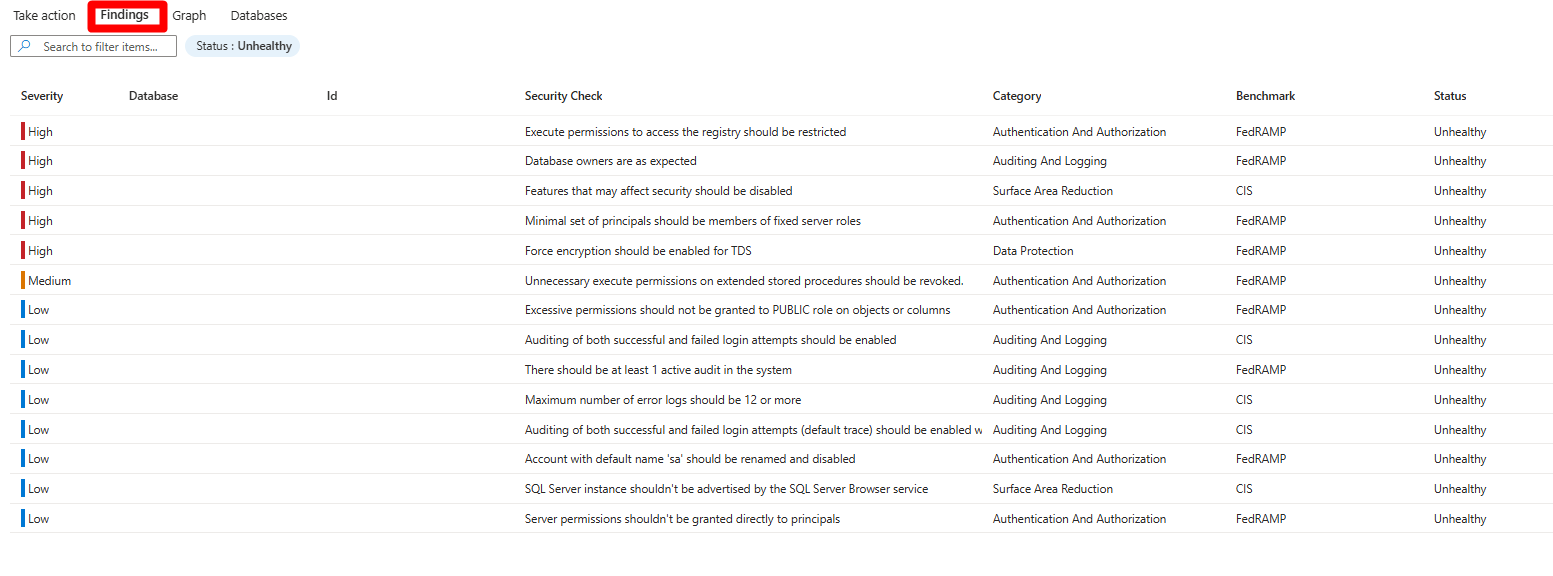

In "Ergebnisse" können Sie verbundene Ergebnisse nach Schweregrad überprüfen.

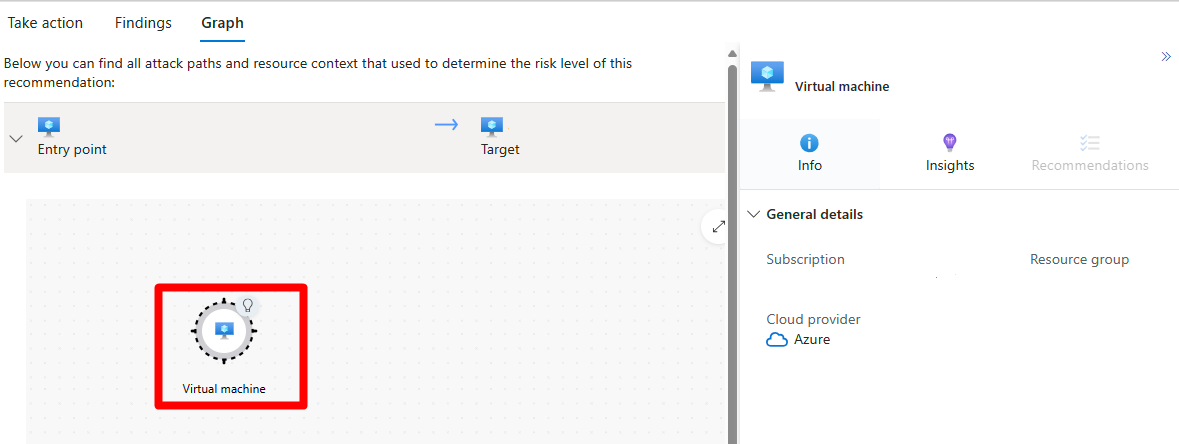

In Graph können Sie den gesamten Kontext anzeigen und untersuchen, der für die Risikopriorisierung verwendet wird, einschließlich Angriffspfaden. Sie können einen Knoten in einem Angriffspfad auswählen, um die Details des ausgewählten Knotens anzuzeigen.

Um weitere Details anzuzeigen, wählen Sie einen Knoten aus.

Wählen Sie Insights aus.

Um Details anzuzeigen, wählen Sie im Dropdownmenü eine Sicherheitsanfälligkeit aus.

(Optional) Um die zugehörige Empfehlungsseite anzuzeigen, wählen Sie die Seite "Sicherheitsrisiko öffnen" aus.

Gruppieren von Empfehlungen nach Titel

Sie können Empfehlungen nach Titel auf der Empfehlungsseite von Defender for Cloud gruppieren. Dieses Feature ist nützlich, wenn Sie eine Empfehlung beheben möchten, die sich auf mehrere Ressourcen aufgrund eines bestimmten Sicherheitsproblems auswirkt.

Melden Sie sich beim Azure-Portal an.

Wechseln Sie zu Defender for Cloud>Empfehlungen.

Wählen Sie "Gruppieren nach Titel" aus.

Verwalten Sie Ihre zugewiesenen Empfehlungen

Defender für Cloud unterstützt Governance-Regeln für Empfehlungen. Sie können einen Verantwortlichen für die Empfehlung oder ein Fälligkeitsdatum zuweisen. Sie können die Rechenschaftspflicht mithilfe von Governanceregeln sicherstellen, die auch ein SLA (Service Level Agreement) für Empfehlungen unterstützen.

- Empfehlungen werden als "Rechtzeitig" angezeigt, bis ihr Fälligkeitsdatum verstrichen ist. Dann wechseln sie zu Überfällig.

- Wenn eine Empfehlung nicht als überfällig klassifiziert wird, wirkt sich dies nicht auf Ihre Microsoft-Sicherheitsbewertung aus.

- Sie können auch eine Nachfrist anwenden, sodass sich überfällige Empfehlungen nicht auf Ihre Sicherheitsbewertung auswirken.

Erfahren Sie mehr darüber, wie Sie Governanceregeln konfigurieren.

Um alle Ihnen zugewiesenen Empfehlungen anzuzeigen:

Melden Sie sich beim Azure-Portal an.

Wechseln Sie zu Defender for Cloud>Empfehlungen.

Wählen Sie Filter hinzufügen>Besitzer aus.

Wählen Sie Ihren Benutzereintrag aus.

Wählen Sie Übernehmen aus.

Überprüfen Sie in den Empfehlungsergebnissen die Empfehlungen, einschließlich betroffener Ressourcen, Risikofaktoren, Angriffspfade, Fälligkeitsdaten und Status.

Wählen Sie eine Empfehlung aus, um sie weiter zu überprüfen.

Führen Sie die folgenden Schritte aus, um Änderungen an einer Aufgabe vorzunehmen:

Wechseln Sie zu „Maßnahmen ergreifen“>„Eigentümer und Fälligkeitsdatum ändern“.

Wählen Sie "Aufgabe bearbeiten" aus, um den Besitzer oder das Fälligkeitsdatum der Empfehlung zu ändern.

Wenn Sie ein neues Wartungsdatum auswählen, geben Sie an, warum die Korrektur bis zu diesem Datum in der Begründung abgeschlossen werden soll.

Wählen Sie Speichern aus.

Hinweis

Wenn Sie das erwartete Fertigstellungsdatum ändern, ändert sich das Fälligkeitsdatum für die Empfehlung nicht, aber Sicherheitspartner können sehen, dass Sie beabsichtigen, die Ressourcen nach dem angegebenen Datum zu aktualisieren.

Standardmäßig empfängt der Besitzer der Ressource eine wöchentliche E-Mail, in der alle ihnen zugewiesenen Empfehlungen angezeigt werden.

Sie können auch die Option " E-Mail-Benachrichtigungen festlegen " verwenden, um:

- Überschreiben Sie die wöchentliche Standard-E-Mail an den Eigentümer.

- Benachrichtigen Sie Besitzer wöchentlich mit einer Liste geöffneter oder überfälliger Aufgaben.

- Benachrichtigen Sie den direkten Vorgesetzten des Besitzers mit einer offenen Aufgabenliste.

Überprüfen von Empfehlungen in Azure Resource Graph

Sie können Azure Resource Graph verwenden, um eine Kusto Query Language (KQL) -Abfrage zu schreiben, um Defender für Cloud-Sicherheitsstatusdaten in mehreren Abonnements abzufragen. Azure Resource Graph bietet eine effiziente Möglichkeit zum Abfragen in cloudübergreifenden Umgebungen durch Anzeigen, Filtern, Gruppieren und Sortieren von Daten.

Melden Sie sich beim Azure-Portal an.

Wechseln Sie zu Defender for Cloud>Empfehlungen.

Wählen Sie eine Empfehlung aus.

Klicken Sie auf Abfrage öffnen.

Sie können die Abfrage auf eine von zwei Arten öffnen:

- Abfrage, die betroffene Ressource zurückgibt: Gibt eine Liste aller Ressourcen zurück, die die Empfehlung betrifft.

- Abfrage, die Sicherheitsergebnisse zurückgibt: Gibt eine Liste aller Sicherheitsprobleme zurück, die von der Empfehlung gefunden wurden.

Wählen Sie die Ausführungsabfrage aus.

Überprüfen Sie die Ergebnisse.

Wie werden Empfehlungen klassifiziert?

Jede Sicherheitsempfehlung von Defender für Cloud erhält eine von drei Schweregradbewertungen.

Hoher Schweregrad

Es wird empfohlen, diese Empfehlungen sofort zu behandeln. Sie weisen darauf hin, dass es eine kritische Sicherheitslücke gibt, die ein Angreifer ausnutzen könnte, um unbefugten Zugriff auf Ihre Systeme oder Daten zu erlangen.

Beispiele für Empfehlungen mit hohem Schweregrad sind:

- Nicht geschützte geheime Schlüssel auf einem Computer.

- Übermäßig zulässige Regeln für eingehende Netzwerksicherheitsgruppen.

- Cluster, die die Bereitstellung von Images aus nicht vertrauenswürdigen Registrierungen ermöglichen.

- Uneingeschränkter öffentlicher Zugriff auf Speicherkonten oder Datenbanken.

Mittlerer Schweregrad

Diese Empfehlungen weisen auf ein potenzielles Sicherheitsrisiko hin. Es wird empfohlen, diese Empfehlungen zeitnah zu behandeln, sie erfordern jedoch möglicherweise keine sofortige Aufmerksamkeit.

Beispiele für Empfehlungen für mittlere Schweregrade sind:

- Container, die vertrauliche Hostnamespaces gemeinsam nutzen.

- Web-Apps, die keine verwalteten Identitäten verwenden.

- Linux-Computer, die während der Authentifizierung keine SSH-Schlüssel erfordern.

- Nicht verwendete Anmeldeinformationen verbleiben im System nach 90 Tagen Inaktivität.

Niedriger Schweregrad

Diese Empfehlungen weisen auf ein relativ geringes Sicherheitsproblem hin, das nach Ihrem Ermessen behoben werden kann.

Beispiele für Empfehlungen mit niedrigem Schweregrad sind:

- Die Verwendung der lokalen Authentifizierung anstelle der Microsoft Entra-ID.

- Gesundheitsprobleme mit Ihrer Endpunktschutzlösung.

- Benutzer folgen nicht den bewährten Methoden für Netzwerksicherheitsgruppen.

- Falsch konfigurierte Protokollierungseinstellungen, wodurch es möglicherweise schwieriger wird, Sicherheitsvorfälle zu erkennen und darauf zu reagieren.

Die internen Richtlinien einer Organisation können sich von der Klassifizierung einer bestimmten Empfehlung von Microsoft unterscheiden. Wir empfehlen, jede Empfehlung immer sorgfältig zu überprüfen und ihre potenziellen Auswirkungen auf Ihre Sicherheitslage zu berücksichtigen, bevor Sie entscheiden, wie Sie es adressieren.

Hinweis

Defender CSPM-Kunden haben Zugriff auf ein umfangreicheres Klassifizierungssystem, bei dem Empfehlungen eine Risikostufe bestimmen, die den Kontext der Ressource und aller zugehörigen Ressourcen nutzt. Erfahren Sie mehr über die Risikopriorisierung.

Beispiel

In diesem Beispiel zeigt die Seite "Empfehlungsdetails " 15 betroffene Ressourcen an:

Wenn Sie die zugrunde liegende Abfrage öffnen und ausführen, gibt der Azure Resource Graph-Explorer die gleichen betroffenen Ressourcen für diese Empfehlung zurück.