Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

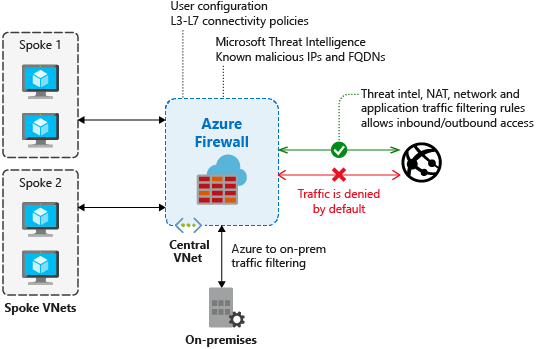

Sie können die Filterung von Threat Intelligence-gestützten Daten für Ihre Firewall aktivieren, um vor dem Datenverkehr von/zu bekannten schädlichen IP-Adressen, FQDNs und URLs zu warnen und diesen zu unterbinden. Die IP-Adressen, Domänen und URLs stammen aus dem Microsoft Threat Intelligence-Feed, der mehrere Quellen enthält, darunter das Microsoft Cyber Security-Team.

Wenn die auf Bedrohungsintelligenz basierende Filterung aktiviert ist, wertet Azure Firewall den Datenverkehr anhand der Bedrohungserkennungsregeln aus, bevor NAT-, Netzwerk- oder Anwendungsregeln angewendet werden.

Administratoren können die Firewall so konfigurieren, dass sie im modus "Nur warnen" oder im Warnungs- und Verweigerungsmodus ausgeführt wird, wenn eine Regel zur Bedrohungserkennung ausgelöst wird. Standardmäßig wird die Firewall im Nur-Warnungsmodus ausgeführt. Dieser Modus kann deaktiviert oder in Warnung und Ablehnung geändert werden.

Zulassungslisten können definiert werden, um bestimmte FQDNs, IP-Adressen, Bereiche oder Subnetze von der Bedrohungserkennungsfilterung auszunehmen.

Bei Batchvorgängen können Administratoren eine CSV-Datei mit IP-Adressen, Bereichen und Subnetzen hochladen, um die Zulassungsliste aufzufüllen.

Logs

Der folgende Protokollausschnitt zeigt eine ausgelöste Regel:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Testing

Outbound testing - Outbound traffic alerts should be a rare occurrence, as it means that your environment is compromised. Um zu testen, ob Warnungen bei ausgehendem Datenverkehr funktionieren, gibt es einen Test-FQDN, der eine Warnung auslöst. Verwenden Sie

testmaliciousdomain.eastus.cloudapp.azure.comfür Ihre ausgehenden Tests.Um ihre Tests vorzubereiten und sicherzustellen, dass kein DNS-Auflösungsfehler auftritt, konfigurieren Sie die folgenden Elemente:

- Fügen Sie der Hostdatei auf Ihrem Testcomputer einen Dummydatensatz hinzu. Auf einem Computer unter Windows könnten Sie beispielsweise

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comzur DateiC:\Windows\System32\drivers\etc\hostshinzufügen. - Stellen Sie mithilfe einer Anwendungsregel und nicht einer Netzwerkregel sicher, dass die getestete HTTP/S-Anforderung zulässig ist.

- Fügen Sie der Hostdatei auf Ihrem Testcomputer einen Dummydatensatz hinzu. Auf einem Computer unter Windows könnten Sie beispielsweise

Inbound testing - You can expect to see alerts on incoming traffic if the firewall has DNAT rules configured. Warnungen werden selbst dann angezeigt, wenn die Firewall nur bestimmte Quellen in der DNAT-Regel zulässt und der sonstige Datenverkehr verweigert wird. Azure Firewall gibt keine Warnungen für alle bekannten Portscanner aus, sondern nur für Scanner, die sich gelegentlich an schädlichen Aktivitäten beteiligen.

Next steps

- Erkunden des Bedrohungsschutzes von Azure Firewall

- Siehe Log Analytics-Beispiele für Azure Firewall

- Erfahren Sie, wie Sie eine Azure Firewall bereitstellen und konfigurieren.

- Lesen Sie den Microsoft Security Intelligence Report.