Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Azure IoT Einsatz verwendet Azure Key Vault als verwaltete Tresorlösung in der Cloud und die Azure Key Vault Secret Store-Erweiterung für Kubernetes, um Geheimnisse aus der Cloud zu synchronisieren und am Edge als Kubernetes-Geheimnisse zu speichern.

Von Bedeutung

Befolgen Sie bewährte Methoden, um den Azure Key Vault zu schützen, den Sie mit Azure IoT Operations verwenden. Die Sicherstellung der Sicherheit Ihres Key Vault ist entscheidend, um Ihre Geheimnisse zu schützen. Ausführliche Anleitungen zum Sichern Ihres Azure Key Vault finden Sie unter Bewährte Methoden für die Verwendung von Azure Key Vault.

Voraussetzungen

Eine Instanz von Azure IoT Einsatz, die mit sicheren Einstellungen bereitgestellt wurde. Wenn Sie Azure IoT Einsatz mit Testeinstellungen bereitgestellt haben und jetzt Geheimnisse verwenden möchten, müssen Sie zuerst sichere Einstellungen aktivieren.

Das Erstellen von Geheimnissen im Schlüsseltresor erfordert Berechtigungen vom Typ Geheimnisbeauftragter auf Ressourcenebene. Informationen zum Zuweisen von Rollen zu Benutzern finden Sie unter Schritte zum Zuweisen einer Azure-Rolle.

Hinzufügen und Verwenden von Geheimnissen

Die Geheimnisverwaltung für Azure IoT Einsatz verwendet die Secret Store-Erweiterung, um die Geheimnisse aus einer Azure Key Vault-Instanz zu synchronisieren und sie als Kubernetes-Geheimnisse am Edge zu speichern. Wenn Sie während der Bereitstellung sichere Einstellungen aktiviert haben, haben Sie eine Azure Key Vault-Instanz für die Geheimnisverwaltung ausgewählt. In diesem Schlüsseltresor werden alle Geheimnisse gespeichert, die in Azure IoT Einsatz verwendet werden sollen.

Hinweis

Azure IoT Einsatz-Instanzen funktionieren nur mit einer Azure Key Vault-Instanz. Mehrere Schlüsseltresore pro Instanz werden nicht unterstützt.

Nachdem die Schritte zur Verwaltung von geheimen Schlüsseln abgeschlossen sind, können Sie mit dem Hinzufügen von Geheimschlüsseln zum Azure Key Vault beginnen und sie mit dem Kubernetes-Cluster synchronisieren, der in Geräten oder Datenflussendpunkten mithilfe der Webbenutzeroberfläche für Vorgänge verwendet werden soll.

Geheime Schlüssel werden auf Geräten und Datenflussendpunkten für die Authentifizierung verwendet. In diesem Abschnitt werden Geräte als Beispiel verwendet. Derselbe Prozess kann auf Datenflussendpunkte angewendet werden. Sie haben die Möglichkeit, das Geheimnis direkt im Azure Key Vault zu erstellen und es automatisch mit dem Cluster synchronisieren zu lassen, oder Sie können einen vorhandenen Geheimnissverweis aus dem Key Vault verwenden.

Wechseln Sie zur Seite "Geräte" in der Web-Benutzeroberfläche für Abläufe.

Wenn Sie einen neuen geheimen Verweis hinzufügen möchten, wählen Sie "Verweis hinzufügen " aus, wenn Sie ein neues Gerät erstellen:

Erstellen eines neuen Geheimnisses: Erstellt einen geheimen Verweis im Azure Key Vault und synchronisiert das Geheimnis automatisch mithilfe der Secret Store-Erweiterung mit dem Cluster. Verwenden Sie diese Option, wenn Sie das Geheimnis, das Sie für dieses Szenario benötigen, nicht bereits im Schlüsseltresor erstellt haben.

Aus Azure Key Vault hinzufügen: synchronisiert ein vorhandenes Geheimnis im Schlüsseltresor mit dem Cluster, sofern noch nicht geschehen. Wenn Sie diese Option auswählen, wird die Liste der Geheimnisverweise im ausgewählten Schlüsseltresor angezeigt. Verwenden Sie diese Option, wenn Sie das Geheimnis bereits im Schlüsseltresor erstellt haben. Nur die neueste Version des geheimen Schlüssels wird mit dem Cluster synchronisiert.

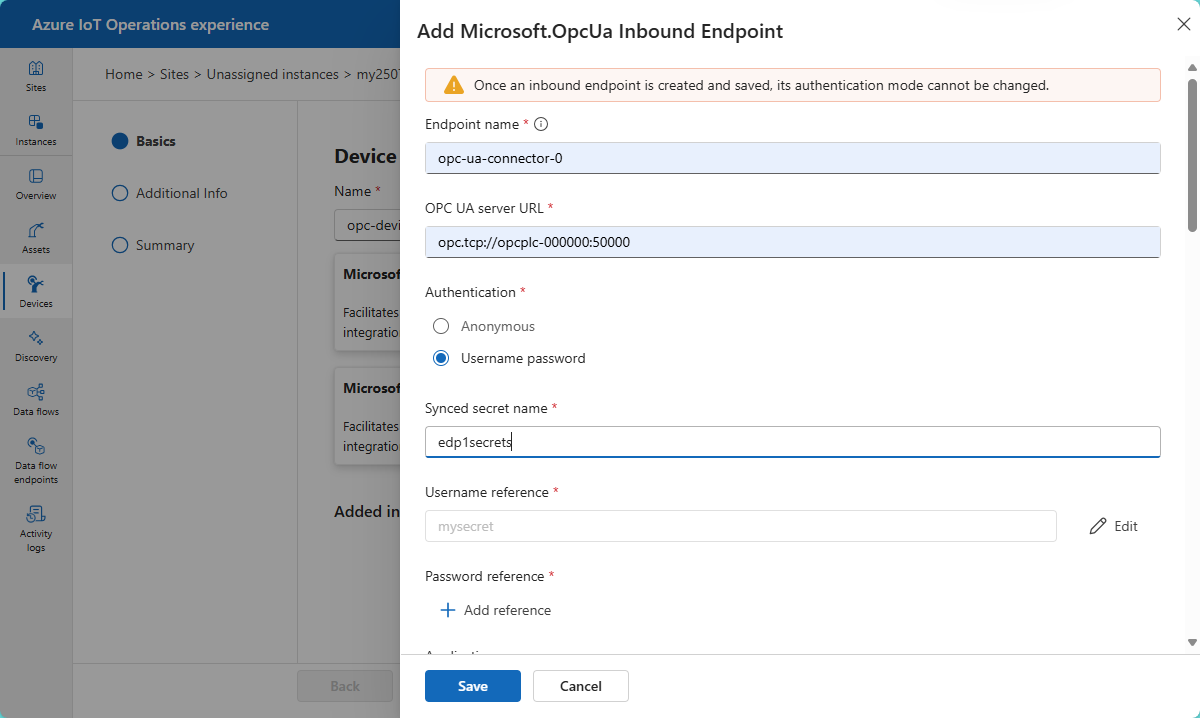

Wenn Sie die Benutzernamen- und Kennwortverweise zu den Geräten oder Datenflussendpunkten hinzufügen, müssen Sie dem synchronisierten Geheimschlüssel einen Namen geben. Die geheimen Verweise werden im Cluster mit diesem Namen als eine geheime Synchronisierungsressource gespeichert. Im Beispiel aus dem folgenden Screenshot werden die Benutzernamen- und Kennwortverweise als edp1secrets im Cluster gespeichert.

Verwalten synchronisierter Geheimnisse

In diesem Abschnitt werden Geräte als Beispiel verwendet. Derselbe Prozess kann auf Datenflussendpunkte angewendet werden:

Wechseln Sie zur Seite Geräte in der Betriebsumgebung-Web-UI.

Um die Liste der geheimen Schlüssel anzuzeigen, wählen Sie "Zertifikate und Geheime Schlüssel verwalten" und dann "Geheime Schlüssel" aus:

Sie können die Seite "Geheime Schlüssel" verwenden, um synchronisierte geheime Schlüssel auf Ihren Geräten und Datenflussendpunkten anzuzeigen. Auf der Seite "Geheime Schlüssel" wird die Liste aller aktuell synchronisierten geheimen Schlüssel am Rand der angezeigten Ressource angezeigt. Ein synchronisiertes Geheimnis stellt Geheimnisverweise dar, je nachdem, von welcher Ressource es verwendet wird. Jeder Vorgang, der auf ein synchronisiertes Geheimnis angewendet wird, wird auf alle Geheimnisverweise angewendet, die im synchronisierten Geheimnis enthalten sind.

Sie können synchronisierte geheime Schlüssel auch auf der Seite "Geheime Schlüssel" löschen. Wenn Sie einen synchronisierten geheimen Schlüssel löschen, löscht er nur den synchronisierten Geheimschlüssel aus dem Kubernetes-Cluster und löscht nicht den enthaltenen geheimen Verweis aus Azure Key Vault. Sie müssen den geheimen Zertifikatschlüssel manuell aus dem Schlüsseltresor löschen.

Warnung

Die direkte Bearbeitung der benutzerdefinierten Ressourcen SecretProviderClass und SecretSync in Ihrem Kubernetes-Cluster kann den Schlüsselflow in Azure IoT Einsatz unterbrechen. Verwenden Sie für alle Vorgänge, die sich auf geheime Schlüssel beziehen, die Webbenutzeroberfläche für die Betriebserfahrung.

Stellen Sie vor dem Löschen eines synchronisierten Geheimnisses sicher, dass alle Verweise auf das Geheimnis aus Azure IoT Einsatz-Komponenten entfernt werden.