Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Important

Die Ablaufprotokolle der Netzwerksicherheitsgruppe (Network Security Group, NSG) werden am 30. September 2027 eingestellt. Nach dem 30. Juni 2025 können Sie keine neuen NSG-Flussprotokolle mehr erstellen. Es wird empfohlen, zu virtuellen Netzwerkflussprotokollen zu migrieren, die die Einschränkungen von NSG-Flussprotokollen beheben. Nach dem Deaktivierungsdatum werden Datenverkehrsanalysen, die für NSG-Ablaufprotokolle aktiviert sind, nicht mehr unterstützt, und vorhandene NSG-Flussprotokollressourcen in Ihren Abonnements werden gelöscht. Vorhandene NSG-Ablaufprotokolldatensätze werden jedoch nicht aus Azure Storage gelöscht und folgen weiterhin ihren konfigurierten Aufbewahrungsrichtlinien. Weitere Informationen finden Sie in der offiziellen Ankündigung.

Die Datenflussprotokollierung für Netzwerksicherheitsgruppen (NSG) ist ein Feature von Azure Network Watcher, mit dem Sie Informationen zu IP-Datenverkehr protokollieren können, der eine Netzwerksicherheitsgruppe durchläuft. Flowdaten werden an Azure Storage gesendet. Von dort aus können Sie auf die Daten zugreifen und sie in jedes Visualisierungstool, eine SIEM-Lösung (Security Information and Event Management) oder ein Intrusion-Detection-System (IDS, Angriffserkennungssystem) Ihrer Wahl exportieren.

Gründe für die Verwendung von Datenflussprotokollen

Es ist wichtig, Ihr eigenes Netzwerk zu überwachen, zu verwalten und zu kennen, damit Sie es schützen und optimieren können. Sie müssen den aktuellen Status des Netzwerks kennen, wer eine Verbindung herstellt und von wo aus Benutzer eine Verbindung herstellen. Außerdem müssen Sie wissen, welche Ports für das Internet geöffnet sind, welches Netzwerkverhalten erwartet wird, welches Netzwerkverhalten irregulär ist und wann plötzlich ein Anstieg des Datenverkehrs eintritt.

Datenflussprotokolle sind die Quelle der Wahrheit für alle Netzwerkaktivitäten in ihrer Cloudumgebung. Unabhängig davon, ob Sie zu einem Startup-Unternehmen gehören, das versucht, Ressourcen zu optimieren, oder zu einem großen Unternehmen, das Eindringlinge erkennen möchte, Datenflussprotokolle können hilfreich sein. Sie können sie zur Optimierung des Netzwerkdatenflusses, zur Überwachung des Durchsatzes, zur Überprüfung der Compliance, zur Erkennung von Eindringversuchen und für vieles mehr verwenden.

Gängige Anwendungsfälle

Netzwerküberwachung

- Erkennen Sie unbekannten oder unerwünschten Datenverkehr.

- Überwachen Sie die Datenverkehrsebenen und die Bandbreitennutzung.

- Filtern Sie Datenflussprotokolle nach IP-Adresse und Port, um das Anwendungsverhalten zu verstehen.

- Exportieren Sie Datenflussprotokolle in Analyse- und Visualisierungstools Ihrer Wahl, um Überwachungsdashboards einzurichten.

Nutzungsüberwachung und -optimierung

- Identifizieren Sie die wichtigsten Datenflüsse („Top Talkers“) in Ihrem Netzwerk.

- Kombinieren Sie Datenflüsse mit GeoIP-Daten, um regionsübergreifenden Datenverkehr zu identifizieren.

- Verstehen Sie das Wachstum des Datenverkehrs, um Kapazitätsprognosen abgeben zu können.

- Verwenden Sie Daten, um übermäßig restriktive Datenverkehrsregeln zu entfernen.

Compliance

- Verwenden Sie Datenflussdaten zum Überprüfen der Netzwerkisolation und -compliance mit Unternehmenszugriffsregeln.

Netzwerkforensik und Sicherheitsanalyse

- Analysieren Sie Netzwerkdatenflüsse von kompromittierten IP-Adressen und Netzwerkschnittstellen.

- Exportieren Sie Datenflussprotokolle in ein beliebiges SIEM- oder IDS-Tool Ihrer Wahl.

Funktionsweise von NSG-Datenflussprotokollen

Zu den wichtigsten Eigenschaften von NSG-Datenflussprotokollen zählen unter anderem folgende:

- Datenflussprotokolle befinden sich in der vierten Schicht des OSI-Modells (Open Systems Interconnection) und erfassen alle ein- und ausgehenden IP-Datenflüsse einer Netzwerksicherheitsgruppe.

- Protokolle werden in 1-Minuten-Intervallen über die Azure-Plattform gesammelt. Sie wirken sich nicht auf Ihre Azure-Ressourcen oder auf die Netzwerkleistung aus.

- Protokolle werden im JSON-Format geschrieben und zeigen ein- und ausgehende Datenflüsse pro NSG-Regel.

- Jeder Protokolldatensatz enthält die Netzwerkschnittstelle (NIC), auf die sich der Datenfluss bezieht, 5-Tupel-Informationen, die Datenverkehrsentscheidung und (nur für Version 2) Durchsatzinformationen.

- NSG-Datenflussprotokolle verfügen über eine Aufbewahrungsfunktion, die das automatische Löschen der Protokolle bis zu einem Jahr nach ihrer Erstellung ermöglicht.

Note

Aufbewahrung ist nur verfügbar, wenn Sie GPv2-Speicherkonten (Speicherkonten vom Typ „Allgemein v2“) verwenden.

Dies sind Kernkonzepte für Datenflussprotokolle:

- Softwaredefinierte Netzwerke werden um virtuelle Netzwerke und Subnetze herum organisiert. Sie können die Sicherheit dieser virtuellen Netzwerke und Subnetze mithilfe von Netzwerksicherheitsgruppen verwalten.

- Eine Netzwerksicherheitsgruppe enthält Sicherheitsregeln , die den Netzwerkdatenverkehr an oder von den Azure-Ressourcen zulassen oder verweigern, mit denen die Netzwerksicherheitsgruppe verbunden ist. Eine Netzwerksicherheitsgruppe kann einem Subnetz oder einer Netzwerkschnittstelle eines virtuellen Computers (Virtual Machine, VM) zugeordnet werden. Weitere Informationen finden Sie unter Übersicht über Netzwerksicherheit.

- Alle Datenverkehrsflüsse in Ihrem Netzwerk werden über die Regeln in der entsprechenden Netzwerksicherheitsgruppe ausgewertet. Das Ergebnis dieser Auswertungen sind NSG-Datenflussprotokolle.

- NSG-Datenflussprotokolle werden über die Azure-Plattform erfasst und erfordern keine Änderung Ihrer Azure-Ressourcen.

- Es gibt zwei Arten von Netzwerksicherheitsgruppen-Regeln: beendend und nicht beendend. Jede weist unterschiedliche Protokollierungsverhalten auf:

- Verweigerungsregeln werden beendet. Die Netzwerksicherheitsgruppe, die den Datenverkehr verweigert, protokolliert ihn in Datenflussprotokollen. Die Verarbeitung wird in diesem Fall beendet, nachdem eine NSG den Datenverkehr verweigert hat.

- Zulassungsregeln sind nicht beendet. Wenn die Netzwerksicherheitsgruppe den Datenverkehr zulässt, wird die Verarbeitung mit der nächsten Netzwerksicherheitsgruppe fortgesetzt. Die letzte Netzwerksicherheitsgruppe, die Datenverkehr zulässt, protokolliert den Datenverkehr in den Datenflussprotokollen.

- NSG-Datenflussprotokolle werden in Speicherkonten geschrieben. Sie können NSG-Datenflussprotokolle mithilfe von Tools wie der Network Watcher-Datenverkehrsanalyse, Splunk, Grafana oder Stealthwatch exportieren, verarbeiten, analysieren und visualisieren.

Protokollformat

NSG-Datenflussprotokolle verfügen über folgende Eigenschaften:

-

time: Zeitpunkt (UTC), zu dem das Ereignis ausgelöst wurde -

systemId: System-ID der Netzwerksicherheitsgruppe -

category: Kategorie des Ereignisses. Die Kategorie ist immerNetworkSecurityGroupFlowEvent. -

resourceid: Ressourcen-ID der Netzwerksicherheitsgruppe -

operationName: ImmerNetworkSecurityGroupFlowEvents. -

properties: Sammlung von Eigenschaften des Datenflusses:-

Version: Versionsnummer des Ereignisschemas des Datenflussprotokolls -

flows: Sammlung von Datenflüssen. Diese Eigenschaft verfügt über mehrere Einträge für verschiedene Regeln.-

rule: Regel, für die die Datenflüsse aufgeführt werden -

flows: Sammlung von Datenflüssen.-

mac: MAC-Adresse der Netzwerkkarte für den virtuellen Computer, auf dem der Datenfluss erfasst wurde -

flowTuples: Zeichenfolge, die mehrere Eigenschaften für das Datenflusstupel in einem Format mit Trennzeichen enthält:-

Time stamp: Zeitstempel für den Zeitpunkt, zu dem der Datenfluss auftrat, im UNIX Epoch-Format -

Source IP: Quell-IP-Adresse -

Destination IP: Ziel-IP-Adresse -

Source port: Quellport -

Destination port: Zielport -

Protocol: Protokoll des Datenflusses. Gültige Werte sindTfür TCP undUfür UDP. -

Traffic flow: Richtung des Datenverkehrflusses Gültige Werte sindIfür eingehende (inbound) undOfür ausgehende (outbound) Nachrichten. -

Traffic decision: Gibt an, ob Datenverkehr zugelassen oder verweigert wurde. Gültige Werte sindAfür zugelassen (allowed) undDfür verweigert (denied). -

Flow State - Version 2 Only: Zustand des Datenflusses Mögliche Statusangaben:-

B: Beginn; Erstellung eines Datenflusses Statistiken werden nicht bereitgestellt. -

C: Fortsetzung für einen laufenden Datenfluss Statistiken werden in Intervallen von 5 Minuten bereitgestellt. -

E: Ende; Beendigung eines Datenflusses Statistiken werden bereitgestellt.

-

-

Packets sent - Version 2 Only: Gesamtanzahl von TCP-Paketen, die seit dem letzten Update von der Quelle zum Ziel gesendet wurden -

Bytes sent - Version 2 Only: Gesamtanzahl von TCP-Paketbytes, die seit dem letzten Update von der Quelle zum Ziel gesendet wurden Paketbytes enthalten den Paketheader und die Nutzlast. -

Packets received - Version 2 Only: Gesamtanzahl von TCP-Paketen, die seit dem letzten Update vom Ziel zur Quelle gesendet wurden. -

Bytes received - Version 2 Only: Gesamtanzahl von TCP-Paketbytes, die seit dem letzten Update vom Ziel zur Quelle gesendet wurden Paketbytes enthalten den Paketheader und die Nutzlast.

-

-

-

-

In Version 2 der NSG-Datenflussprotokolle wird das Konzept des Datenflusszustands eingeführt. Sie können konfigurieren, welche Version von Flowprotokollen Sie erhalten.

Der Flowzustand B wird aufgezeichnet, wenn ein Flow initiiert wird. Die Flowzustände C und E markieren die Fortsetzung bzw. die Beendung eines Flows. Die Zustände C und E enthalten Informationen zur Bandbreite des Datenverkehrs.

Beispielprotokolleinträge

In den folgenden Beispielen eines NSG-Datenflussprotokolls folgen mehrere Datensätze der zuvor beschriebenen Eigenschaftenliste.

Note

Die Werte in der Eigenschaft flowTuples sind eine durch Trennzeichen getrennte Liste.

Version 1

Hier sehen Sie ein Beispielformat für ein NSG-Datenflussprotokoll der Version 1:

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,192.0.2.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,192.0.2.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,203.0.113.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,192.0.2.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,203.0.113.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,198.51.100.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,198.51.100.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,203.0.113.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,192.0.2.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,192.0.2.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,192.0.2.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,203.0.113.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,192.0.2.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,203.0.113.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,198.51.100.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,198.51.100.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,203.0.113.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,192.0.2.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:02:32.9040000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282492,203.0.113.29,10.1.0.4,28918,5358,T,I,D",

"1487282505,192.0.2.55,10.1.0.4,8080,8080,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282512,192.0.2.154,10.1.0.4,59046,3389,T,I,A"

]

}

]

}

]

}

}

]

}

]

}

Version 2

Hier sehen Sie ein Beispielformat für ein NSG-Datenflussprotokoll der Version 2:

{

"records": [

{

"time": "2018-11-13T12:00:35.3899262Z",

"systemId": "66aa66aa-bb77-cc88-dd99-00ee00ee00ee",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110402,192.0.2.190,10.5.16.4,28746,443,U,I,D,B,,,,",

"1542110424,203.0.113.10,10.5.16.4,56509,59336,T,I,D,B,,,,",

"1542110432,198.51.100.8,10.5.16.4,48495,8088,T,I,D,B,,,,"

]

}

]

},

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110377,10.5.16.4,203.0.113.118,59831,443,T,O,A,B,,,,",

"1542110379,10.5.16.4,203.0.113.117,59932,443,T,O,A,E,1,66,1,66",

"1542110379,10.5.16.4,203.0.113.115,44931,443,T,O,A,C,30,16978,24,14008",

"1542110406,10.5.16.4,198.51.100.225,59929,443,T,O,A,E,15,8489,12,7054"

]

}

]

}

]

}

},

{

"time": "2018-11-13T12:01:35.3918317Z",

"systemId": "66aa66aa-bb77-cc88-dd99-00ee00ee00ee",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110437,125.64.94.197,10.5.16.4,59752,18264,T,I,D,B,,,,",

"1542110475,80.211.72.221,10.5.16.4,37433,8088,T,I,D,B,,,,",

"1542110487,46.101.199.124,10.5.16.4,60577,8088,T,I,D,B,,,,",

"1542110490,176.119.4.30,10.5.16.4,57067,52801,T,I,D,B,,,,"

]

}

]

}

]

}

}

]

}

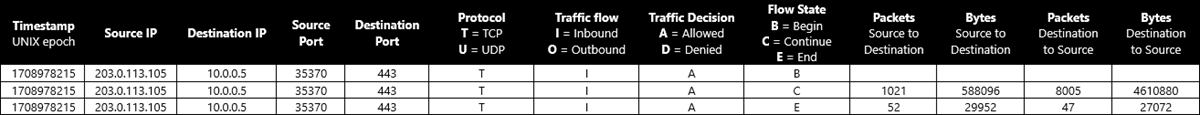

Protokolltupel und Bandbreitenberechnung

Hier sehen Sie ein Beispiel einer Bandbreitenberechnung für Datenflusstupel aus einer TCP-Konversation zwischen 203.0.113.105:35370 und 10.0.0.5:443:

1708978215,203.0.113.105,10.0.0.5,35370,443,T,I,A,B,,,,

1708978215,203.0.113.105,10.0.0.5,35370,443,T,I,A,C,1021,588096,8005,4610880

1708978215,203.0.113.105,10.0.0.5,35370,443,T,I,A,E,52,29952,47,27072

Für die Datenflusszustände C (Fortsetzung) und E (Beendigung) wird die Anzahl von Bytes und Paketen ab dem Zeitpunkt des vorherigen Datenfluss-Tupeldatensatzes aggregiert. In der Beispielkonversation ist die Gesamtanzahl der übertragenen Pakete 1021+52+8005+47 = 9125. Die Gesamtanzahl der übertragenen Bytes ist 588096+29952+4610880+27072 = 5256000.

Arbeiten mit Datenflussprotokollen

Lesen und Exportieren von Datenflussprotokollen

Informationen zum Lesen und Exportieren von NSG-Datenflussprotokollen finden Sie in einem der folgenden Leitfäden:

- Herunterladen und Anzeigen von Ablaufprotokollen

- Lesen von Ablaufprotokollen mithilfe von PowerShell-Funktionen

- Exportieren von NSG-Datenflussprotokollen in Splunk

NSG-Datenflussprotokolldateien werden im Speicherkonto unter dem folgenden Pfad gespeichert:

https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{nsgName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={macAddress}/PT1H.json

Visualisieren von Datenflussprotokollen

Informationen zum Visualisieren von NSG-Datenflussprotokollen finden Sie in einem der folgenden Leitfäden:

- Azure Network Watcher-Datenverkehrsanalysen

- Visualisieren der Datenflussprotokolle von Netzwerksicherheitsgruppen mit Power BI

- Visualisieren von Azure Network Watcher-NSG-Datenflussprotokollen mit Open-Source-Tools

- Datenflussprotokolle für Netzwerksicherheitsgruppen mit Network Watcher und Grafana verwalten und analysieren

- Verwalten und Analysieren von Datenflussprotokollen für Netzwerksicherheitsgruppen in Azure mithilfe von Network Watcher und Graylog

Überlegungen zu NSG-Datenflussprotokollen

Speicherkonto

- Speicherort: Das Speicherkonto muss sich in derselben Region wie die Netzwerksicherheitsgruppe befinden.

- Abonnement: Das Speicherkonto muss sich im selben Abonnement der Netzwerksicherheitsgruppe oder in einem Abonnement befinden, das demselben Microsoft Entra-Mandanten des Abonnements der Netzwerksicherheitsgruppe zugeordnet ist.

- Leistungsstufe: Das Speicherkonto muss standard sein. Premium-Speicherkonten werden nicht unterstützt.

- Selbstverwaltete Schlüsselrotation: Wenn Sie die Zugriffsschlüssel für Ihr Speicherkonto ändern oder rotieren, funktionieren die NSG-Datenflussprotokolle nicht mehr. Um dieses Problem zu beheben, müssen Sie die NSG-Datenflussprotokolle deaktivieren und anschließend wieder aktivieren.

Cost

Die NSG-Datenflussprotokollierung wird über die Menge der erzeugten Protokolle abgerechnet. Hohe Datenverkehrsvolumen können zu großen Datenflussprotokollvolumen und einem Anstieg der Kosten führen.

Die zugrunde liegenden Speicherkosten sind in den Preisen für NSG-Datenflussprotokolle nicht enthalten. Wenn Sie die Daten der NSG-Datenflussprotokolle für immer aufbewahren oder die Funktion der Aufbewahrungsrichtlinien verwenden, fallen für längere Zeiträume Speicherkosten an.

Nicht standardmäßige eingehende TCP-Regeln

Netzwerksicherheitsgruppen werden als zustandsbehaftete Firewall implementiert. Aufgrund der aktuellen Plattformeinschränkungen werden nicht standardmäßige Sicherheitsregeln der Netzwerksicherheitsgruppe, die sich auf eingehende TCP-Flows auswirken, auf zustandslose Weise implementiert.

Datenflüsse, die von nicht standardmäßigen Regeln für eingehenden Datenverkehr betroffen sind, werden nicht beendet. Darüber hinaus wird die Byte- und Paketanzahl für diese Datenflüsse nicht erfasst. Aufgrund dieser Faktoren kann die Anzahl der Bytes und Pakete, die in den NSG-Datenflussprotokollen (und der Network Watcher-Datenverkehrsanalyse) gemeldet wird, von den tatsächlichen Werten abweichen.

Diese Abweichung können Sie beheben, indem Sie die Eigenschaft FlowTimeoutInMinutes für die zugehörigen virtuellen Netzwerke auf einen Wert festlegen, der nicht Null ist. Sie können das standardmäßige zustandsbehaftete Verhalten erreichen, indem Sie FlowTimeoutInMinutes auf 4 Minuten festlegen. Bei Verbindungen mit langer Ausführungsdauer, bei denen es zu keiner Trennung der Datenflüsse von einem Dienst oder Ziel kommen soll, können Sie FlowTimeoutInMinutes auf einen Wert von bis zu 30 Minuten setzen. Verwenden Sie Set-AzVirtualNetwork zum Festlegen FlowTimeoutInMinutes der Eigenschaft:

$virtualNetwork = @{

Name = 'myVNet'

ResourceGroupName = 'myResourceGroup'

}

$virtualNetworkConfig = Get-AzVirtualNetwork @virtualNetwork

$virtualNetworkConfig.FlowTimeoutInMinutes = 4

$virtualNetworkConfig | Set-AzVirtualNetwork

Flow-Timeout kann auch über das Azure-Portal festgelegt werden:

Aus Internet-IP-Adressen protokollierte eingehende Datenflüsse an virtuelle Computer ohne öffentliche IP-Adressen

Virtuelle Computer (VMs), die nicht über eine öffentliche IP-Adresse verfügen, die der NIC als öffentliche IP-Adresse auf Instanzebene zugeordnet ist oder Teil eines einfachen Back-End-Pools für den Lastenausgleich sind, verwenden Standard-SNAT. Azure weist diesen virtuellen Computern eine IP-Adresse zu, um ausgehende Verbindungen zu ermöglichen. Daher sehen Sie möglicherweise Datenflussprotokolleinträge für Datenflüsse von Internet-IP-Adressen, wenn der jeweilige Datenfluss für einen Port im Bereich der Ports bestimmt war, die für SNAT zugewiesen sind.

Obwohl Azure diese Datenflüsse für den virtuellen Computer nicht zulässt, wird der Versuch protokolliert und konzeptbedingt im NSG-Datenflussprotokoll von Network Watcher aufgeführt. Es empfiehlt sich, unerwünschten eingehenden Internetdatenverkehr explizit mit einer Netzwerksicherheitsgruppe zu blockieren.

Netzwerksicherheitsgruppe in einem ExpressRoute-Gatewaysubnetz

Es wird nicht empfohlen, Dass Sie Flüsse in einem Azure ExpressRoute-Gatewaysubnetz protokollieren, da Datenverkehr diesen Gatewaytyp umgehen kann (z. B. FastPath). Wenn also eine NSG mit einem ExpressRoute-Gatewaysubnetz verknüpft ist und NSG-Datenflussprotokolle aktiviert sind, werden ausgehende Datenflüsse zu virtuellen Computern möglicherweise nicht erfasst. Solche Flüsse müssen im Subnetz oder der NIC des virtuellen Computers erfasst werden.

Datenverkehr zu einem privaten Endpunkt

Datenverkehr zu privaten Endpunkten kann nur auf der Quell-VM erfasst werden. Der Datenverkehr wird mit der Quell-IP-Adresse der VM und der Ziel-IP-Adresse des privaten Endpunkts aufgezeichnet. Der Datenverkehr kann aufgrund von Plattformbeschränkungen nicht am privaten Endpunkt selbst aufgezeichnet werden.

Unterstützung von Netzwerksicherheitsgruppen, die dem Application Gateway v2-Subnetz zugeordnet sind

NSG-Flussprotokolle für Netzwerksicherheitsgruppen, die Azure Application Gateway V2-Subnetz zugeordnet sind, werden derzeit nicht unterstützt. NSG-Datenflussprotokolle für Netzwerksicherheitsgruppen, die dem Application Gateway V1-Subnetz zugeordnet sind, werden unterstützt.

Inkompatible Dienste

Folgende Azure-Dienste unterstützen derzeit keine NSG-Flussprotokolle:

- Azure-Containerinstanzen

- Azure-Container-Apps

- Azure Logic Apps

- Azure-Funktionen

- Azure DNS Private Resolver

- App-Dienst

- Azure-Datenbank für MariaDB

- Azure-Datenbank für MySQL

- Azure-Datenbank für PostgreSQL

- Verwaltete Azure SQL-Instanz

- Azure NetApp-Dateien

- Microsoft Power Platform

Note

App-Dienste, die im Rahmen eines Azure App Service-Plans bereitgestellt werden, unterstützen keine NSG-Datenflussprotokolle. Weitere Informationen finden Sie unter Funktionsweise der virtuellen Netzwerkintegration.

Inkompatible virtuelle Computer

NSG-Datenflussprotokolle werden in den folgenden VM-Größen nicht unterstützt:

Es wird empfohlen, für diese VM-Größen virtuelle Netzwerkflussprotokolle zu verwenden.

Note

Auf VMs, auf denen ein starker Netzwerkdatenverkehr stattfindet, können Ablaufprotokollierungsfehler auftreten. Es wird empfohlen, für diese Art von Workloads NSG-Datenflussprotokolle zu virtuellen Netzwerkflussprotokollen zu migrieren.

Bewährte Methoden

Aktivieren Sie NSG-Datenflussprotokolle für kritische Subnetze: Datenflussprotokolle sollten zur Überwachung und aus Sicherheitsgründen für alle kritischen Subnetze in Ihrem Abonnement Überwachung aktiviert werden.

Aktivieren Sie NSG-Datenflussprotokolle für alle Netzwerksicherheitsgruppen, die an eine Ressource angefügt sind: NSG-Datenflussprotokolle werden für Netzwerksicherheitsgruppen konfiguriert. Ein Datenfluss ist nur einer einzelnen NSG-Regel zugeordnet. In Szenarien mit mehreren Netzwerksicherheitsgruppen empfiehlt es sich, die NSG-Datenflussprotokolle für alle Netzwerksicherheitsgruppen zu aktivieren, die auf das Subnetz und die Netzwerkschnittstelle (NIC) einer Ressource angewendet wurden. Dadurch wird sichergestellt, dass der gesamte Datenverkehr erfasst wird. Weitere Informationen finden Sie unter Filtern von Netzwerkdatenverkehr mit Netzwerksicherheitsgruppen.

Im Folgenden sind einige allgemeine Szenarien aufgeführt:

- Mehrere NICs auf einem virtuellen Computer: Falls an einen virtuellen Computer mehrere NICs angefügt sind, müssen die Datenflussprotokolle für alle aktiviert werden.

- Netzwerksicherheitsgruppe sowohl auf NIC- als auch auf Subnetzebene: Wenn eine Netzwerksicherheitsgruppe auf NIC- und Subnetzebene konfiguriert ist, müssen die Datenflussprotokolle für beide Netzwerksicherheitsgruppen aktiviert werden. Die genaue Abfolge der Regelverarbeitung durch Netzwerksicherheitsgruppen auf NIC- und Subnetzebene ist plattformabhängig und variiert von Fall zu Fall. Datenverkehrsflüsse werden für die Netzwerksicherheitsgruppe protokolliert, die zuletzt verarbeitet wird. Der Plattformstatus ändert die Verarbeitungsreihenfolge. Sie müssen beide Datenflussprotokolle überprüfen.

- AKS-Clustersubnetz (Azure Kubernetes Service): AKS fügt eine Standard-Netzwerksicherheitsgruppe im Clustersubnetz hinzu. Sie müssen NSG-Datenflussprotokolle für diese Netzwerksicherheitsgruppe aktivieren.

Speicherbereitstellung: Bereitstellen von Speicher im Einklang mit dem erwarteten Volumen von Ablaufprotokollen.

Benennung: Der Name der Netzwerksicherheitsgruppe muss bis zu 80 Zeichen lang sein, und ein Netzwerksicherheitsgruppenregelname muss bis zu 65 Zeichen lang sein. Wenn die Namen den jeweiligen Zeichengrenzwert überschreiten, werden sie während der Protokollierung möglicherweise abgeschnitten.

Behandlung häufig auftretender Probleme

Ich kann NSG-Datenflussprotokolle nicht aktivieren.

Möglicherweise wird ein AuthorizationFailed- oder GatewayAuthenticationFailed-Fehler angezeigt, wenn Sie den Microsoft.Insights-Ressourcenanbieter in Ihrem Abonnement nicht aktiviert haben, bevor Sie versuchen, NSG-Flussprotokolle zu aktivieren. Weitere Informationen finden Sie unter Registrieren von Insights-Anbietern.

Ich habe NSG-Datenflussprotokolle aktiviert, aber in meinem Speicherkonto werden keine Daten angezeigt

Dieses Problem kann sich auf Folgendes beziehen:

Setupzeit: NSG-Ablaufprotokolle können bis zu 5 Minuten dauern, bis sie in Ihrem Speicherkonto angezeigt werden (sofern sie ordnungsgemäß konfiguriert sind). Es wird eine PT1H.json Datei angezeigt. Weitere Informationen finden Sie unter Herunterladen des Flussprotokolls.

Kein Datenverkehr für Ihre Netzwerksicherheitsgruppen: Manchmal werden keine Protokolle angezeigt, weil Ihre virtuellen Computer nicht aktiv sind oder der Datenverkehr für Ihre Netzwerksicherheitsgruppen durch Upstreamfilter einer Application Gateway-Instanz oder in anderen Geräten blockiert wird.

Pricing

NSG-Flussprotokolle werden pro Gigabyte Netzwerkflussprotokolle berechnet, die gesammelt wurden und mit einer kostenlosen Stufe von 5 GB/Monat pro Abonnement enthalten sind.

Wenn die Datenverkehrsanalyse mit NSG-Datenflussprotokollen aktiviert ist, gelten die Preise für die Datenverkehrsanalyse zur Verarbeitungsrate pro Gigabyte. Die Datenverkehrsanalyse wird beim Free-Tarif nicht angeboten. Weitere Informationen finden Sie unter Network Watcher – Preise.

Die Speicherung von Protokollen wird separat in Rechnung gestellt. Weitere Informationen finden Sie unter Azure Blob Storage – Preise.

Availability

In den folgenden Tabellen sind die unterstützten Regionen aufgeführt, in denen Sie NSG-Flussprotokolle aktivieren können.

| Region | Datenflussprotokolle für Netzwerksicherheitsgruppen | VNet-Datenflussprotokolle | Datenverkehrsanalyse | Log Analytics-Arbeitsbereich |

|---|---|---|---|---|

| Brazil South | ✓ | ✓ | ✓ | ✓ |

| Brazil Southeast | ✓ | ✓ | ✓ | ✓ |

| Canada Central | ✓ | ✓ | ✓ | ✓ |

| Canada East | ✓ | ✓ | ✓ | ✓ |

| Central US | ✓ | ✓ | ✓ | ✓ |

| East US | ✓ | ✓ | ✓ | ✓ |

| Ost-USA 2 | ✓ | ✓ | ✓ | ✓ |

| Mexico Central | ✓ | ✓ | ✓ | |

| Nord-Mittel-USA | ✓ | ✓ | ✓ | ✓ |

| Süd-Mittel-USA | ✓ | ✓ | ✓ | ✓ |

| Zentraler Westen der USA | ✓ | ✓ | ✓ | ✓ |

| West US | ✓ | ✓ | ✓ | ✓ |

| Westliches USA 2 | ✓ | ✓ | ✓ | ✓ |

| Westliches USA 3 | ✓ | ✓ | ✓ | ✓ |

Verwandte Inhalte

- Informationen zum Verwalten von NSG-Ablaufprotokollen finden Sie unter Erstellen, Ändern, Deaktivieren oder Löschen von NSG-Ablaufprotokollen.

- Antworten auf einige der am häufigsten gestellten Fragen zu NSG-Flussprotokollen finden Sie unter Häufig gestellte Fragen zu Datenflussprotokollen.

- Weitere Informationen zur Datenverkehrsanalyse finden Sie unter Überblick über Datenverkehrsanalysen.