Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

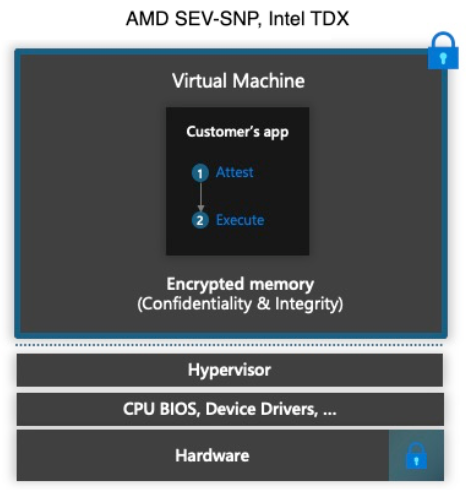

Azure Confidential Computing (ACC) ermöglicht Organisationen die sichere Verarbeitung und Zusammenarbeit an vertraulichen Daten, z. B. personenbezogenen Daten oder geschützten Gesundheitsinformationen (Protected Health Information, PHI). ACC bietet integrierten Schutz vor unbefugtem Zugriff, indem Daten gesichert werden, die über Trusted Execution Environments (TEEs) verwendet werden. Dies ermöglicht sichere Echtzeitanalysen und gemeinsames maschinelles Lernen über Organisationsgrenzen hinweg.

Grundlagen der Architektur

Azure Database for PostgreSQL unterstützt Azure Confidential Computing über Trusted Execution Environments (TEEs), die hardwarebasierte, isolierte Speicherregionen innerhalb der CPU sind. Die innerhalb der TEE verarbeiteten Daten sind vor dem Zugriff durch das Betriebssystem, den Hypervisor oder andere Anwendungen geschützt.

- Code wird im Klartext innerhalb der TEE ausgeführt, bleibt aber außerhalb der Enklave verschlüsselt.

- Ruhende Daten werden während der Übertragung und Verwendung verschlüsselt.

- Ist vor dem Zugriff durch das Betriebssystem, den Hypervisor oder andere Anwendungen geschützt.

Processors

Azure Confidential Computing wird in Azure Database for PostgreSQL unterstützt, indem beim Erstellen eines neuen Servers eine unterstützte SKU für vertrauliche virtuelle Computer (VM) ausgewählt wird. Es gibt zwei Prozessoren, aus denen Sie wählen können:

VM-SKUs

Die SKUs, die Azure Confidential Computing (ACC) für Azure Database for PostgreSQL unterstützen, sind:

| SKU-Name | Prozessor | V-Kerne | Arbeitsspeicher (GiB) | Max. IOPS | Maximale E/A-Bandbreite (MBps) |

|---|---|---|---|---|---|

| Dcadsv5 | AMD SEV-SNP | 2-96 | 8-384 | 3750-80000 | 48-1200 |

| Ecadsv5 | AMD SEV-SNP | 2-96 | 16-672 | 3750-80000 | 48-1200 |

Einsatz

Sie können Azure Database for PostgreSQL mit ACC mithilfe verschiedener Methoden bereitstellen, z. B. über das Azure-Portal, die Azure CLI, ARM-Vorlagen, Bicep, Terraform, Azure PowerShell, REST-API usw.

In diesem Beispiel verwenden wir das Azure-Portal.

Führen Sie die folgenden Schritte aus, um einen Azure Database for PostgreSQL-Server bereitzustellen:

Wählen Sie VAE, Norden als Region aus.

Wählen Sie Server konfigurieren unter Compute und Speicher aus.

Wählen Sie auf der Registerkarte Compute und Speicher Ihre Computeebene und Ihren Computeprozessor aus.

Wählen Sie „Computegröße“ aus, und wählen Sie eine vertrauliche Compute-SKU sowie die Größe basierend auf Ihren Anforderungen aus.

Stellen Sie Ihren Server bereit.

Compare

Vergleichen wir virtuelle Azure Confidential Compute-Computer mit Azure Confidential Computing.

| Merkmal | Vertrauliche Compute-VMs | ACC für Azure Database for PostgreSQL |

|---|---|---|

| Vertrauensanker auf Hardwarebasis | Yes | Yes |

| Vertrauenswürdiger Start | Yes | Yes |

| Speicherisolation und Verschlüsselung | Yes | Yes |

| Azure-Schlüsselverwaltung | Yes | Yes |

| Remotenachweis | Yes | Nein |

Einschränkungen und Aspekte

Achten Sie darauf, die Einschränkungen sorgfältig auszuwerten, bevor Sie in einer Produktionsumgebung bereitstellen.

- Vertrauliches Computing ist nur in den Regionen Nord- und Westeuropa der VEREINIGTEN Arabischen Emirate verfügbar.

- Zeitpunktwiederherstellung von nicht vertraulichen Compute-SKUs zu vertraulichen SKUs ist nicht zulässig.