Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Netzwerksicherheitsgruppen (Network Security Groups, NSGs) steuern den Datenverkehrsfluss durch Sicherheitsregeln, die Datenverkehr in und aus virtuellen Netzwerksubnetzen und Netzwerkschnittstellen filtern. In diesem Leitfaden erfahren Sie, wie Sie Netzwerksicherheitsgruppen erstellen, ändern oder löschen, um Ihre Sicherheit im virtuellen Azure-Netzwerk zu verbessern. Erfahren Sie, wie Sie NSG-Regeln über das Azure-Portal, PowerShell und Azure CLI verwalten. Weitere Informationen zu NSGs finden Sie in der Übersicht über Netzwerksicherheitsgruppen. Führen Sie als Nächstes das Lernprogramm zum Filtern des Netzwerkdatenverkehrs aus, um praktische Erfahrungen mit NSGs zu erhalten.

Prerequisites

Falls Sie über kein Azure-Konto mit einem aktiven Abonnement verfügen, können Sie ein kostenloses Konto erstellen. Führen Sie eine dieser Aufgaben aus, bevor Sie mit dem Rest dieses Artikels beginnen:

Portalbenutzer: Melden Sie sich mit den Anmeldeinformationen Ihres Azure-Kontos beim Azure-Portal an.

PowerShell-Benutzer: Führen Sie die Befehle entweder in Azure Cloud Shell oder lokal auf Ihrem Computer in PowerShell aus. Cloud Shell ist eine kostenlose interaktive Shell, mit der Sie die Schritte in diesem Artikel ausführen können. Sie verfügt über allgemeine vorinstallierte Azure-Tools und ist für die Verwendung mit Ihrem Konto konfiguriert. Wählen Sie auf der Browserregisterkarte „Cloud Shell“ die Dropdownliste Umgebung auswählen aus. Wählen Sie dann PowerShell aus, wenn es noch nicht ausgewählt ist.

Wenn Sie PowerShell lokal ausführen, verwenden Sie die Azure PowerShell-Modulversion 1.0.0 oder höher. Führen Sie

Get-Module -ListAvailable Az.Networkaus, um die installierte Version zu ermitteln. Wenn Sie eine Installation oder ein Upgrade ausführen müssen, finden Sie unter Install and configure Azure PowerShell (Installieren des Azure PowerShell-Moduls) Informationen dazu. Führen SieConnect-AzAccountaus, um sich bei Azure anzumelden.Benutzer der Azure-Befehlszeilenschnittstelle: Führen Sie die Befehle entweder in Cloud Shell lokal auf Ihrem Computer in der Azure-Befehlszeilenschnittstelle aus. Cloud Shell ist eine kostenlose interaktive Shell, mit der Sie die Schritte in diesem Artikel ausführen können. Sie verfügt über allgemeine vorinstallierte Azure-Tools und ist für die Verwendung mit Ihrem Konto konfiguriert. Wählen Sie auf der Browserregisterkarte „Cloud Shell“ die Dropdownliste Umgebung auswählen aus. Wählen Sie dann Bash aus, wenn sie noch nicht ausgewählt ist.

Verwenden Sie bei lokaler Ausführung der Azure-Befehlszeilenschnittstelle die Version 2.0.28 oder höher. Führen Sie

az --versionaus, um die installierte Version zu ermitteln. Installations- und Upgradeinformationen finden Sie bei Bedarf unter Installieren von Azure CLI. Führen Sieaz loginaus, um sich bei Azure anzumelden.

Weisen Sie die Rolle Netzwerkmitwirkender oder eine benutzerdefinierte Rolle mit den entsprechenden Berechtigungen zu.

Arbeiten mit Netzwerksicherheitsgruppen

Sie können NSGs erstellen, alle anzeigen, Details anzeigen, sie ändern und löschen. Sie können auch die Verknüpfung einer NSG mit einer Netzwerkschnittstelle oder einem Subnetz einrichten oder trennen.

Erstellen einer Netzwerksicherheitsgruppe

Azure beschränkt die Anzahl der NSGs, die Sie für jede Azure-Region und jedes Abonnement erstellen können. Weitere Informationen finden Sie unter Grenzwerte für Azure-Abonnements und Dienste, Kontingente und Einschränkungen.

Geben Sie im Suchfeld oben im Portal Netzwerksicherheitsgruppen ein. Wählen Sie in den Suchergebnissen Netzwerksicherheitsgruppen aus.

Wählen Sie + Erstellen aus.

Geben Sie auf der Seite Netzwerksicherheitsgruppe erstellen auf der Registerkarte Grundlagen die folgenden Werte ein, bzw. wählen Sie sie aus:

Setting Action Projektdetails Subscription Wählen Sie Ihr Azure-Abonnement. Ressourcengruppe Wählen Sie eine vorhandene Ressourcengruppe aus, oder erstellen Sie eine neue, indem Sie den Link Neu erstellen auswählen. In diesem Beispiel wird die Ressourcengruppe myResourceGroupverwendet.Instanzdetails Name der Netzwerksicherheitsgruppe Geben Sie einen Namen für Ihre neue NSG ein. In diesem Beispiel wird der Name myNSGverwendet.Region Wählen Sie den gewünschten Bereich aus, in dem Sie die NSG erstellen möchten. Klicken Sie auf Überprüfen + erstellen.

Wenn die Meldung Überprüfung erfolgreich angezeigt wird, wählen Sie Erstellen aus.

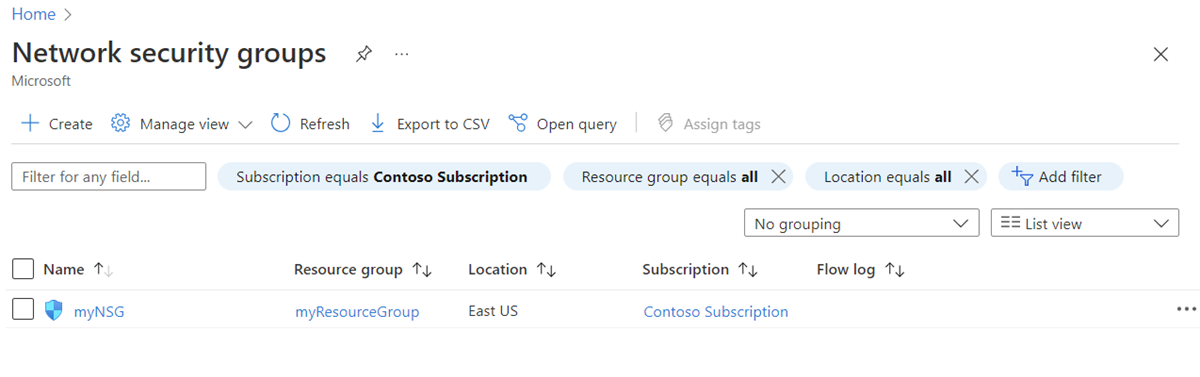

Anzeigen aller Netzwerksicherheitsgruppen

Geben Sie im Suchfeld oben im Portal Netzwerksicherheitsgruppen ein. Wählen Sie in den Suchergebnissen Netzwerksicherheitsgruppen aus, um die Liste der NSGs in Ihrem Abonnement anzuzeigen.

Anzeigen von Details einer Netzwerksicherheitsgruppe

Geben Sie im Suchfeld oben im Portal Netzwerksicherheitsgruppe ein, und wählen Sie in den Suchergebnissen Netzwerksicherheitsgruppen aus.

Wählen Sie den Namen Ihrer NSG aus.

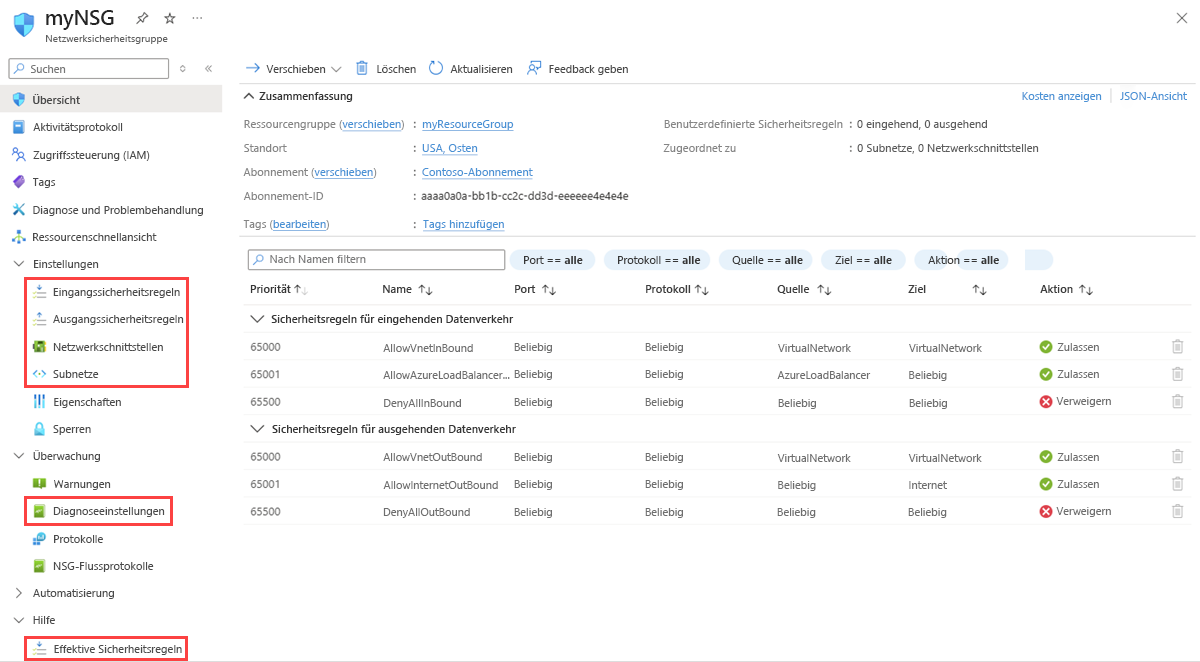

Zeigen Sie in den Einstellungen die Eingehenden Sicherheitsregeln, ausgehende Sicherheitsregeln, Netzwerkschnittstellen und Subnetze an, denen die NSG zugeordnet ist.

Aktivieren oder deaktivieren Sie in der ÜberwachungDie Diagnoseeinstellungen. Weitere Informationen finden Sie unter Ressourcenprotokollierung für eine Netzwerksicherheitsgruppe.

Zeigen Sie in der Hilfeeffektive Sicherheitsregeln an. Weitere Informationen finden Sie unter Diagnostizieren von Problemen mit dem Filter für Netzwerkdatenverkehr eines virtuellen Computers (VM).

Weitere Informationen zu den aufgeführten allgemeinen Azure-Einstellungen finden Sie in den folgenden Artikeln:

Ändern einer Netzwerksicherheitsgruppe

Die häufigsten Änderungen an einer NSG sind:

Zuordnen einer Netzwerksicherheitsgruppe zu einer Netzwerkschnittstelle bzw. Aufheben einer Zuordnung

Weitere Informationen zum Erstellen und Aufheben der Zuordnung einer Netzwerksicherheitsgruppe finden Sie unter Zuordnen oder Aufheben der Zuordnung einer Netzwerksicherheitsgruppe.

Zuordnen einer Netzwerksicherheitsgruppe zu einem Subnetz bzw. Aufheben einer Zuordnung

Geben Sie im Suchfeld oben im Portal Netzwerksicherheitsgruppen ein. Wählen Sie anschließend in den Suchergebnissen Netzwerksicherheitsgruppen aus.

Wählen Sie den Namen Ihrer NSG und dann Subnetze aus.

Wenn Sie dem Subnetz eine NSG zuordnen möchten, wählen Sie + Zuordnen aus. Wählen Sie anschließend Ihr virtuelles Netzwerk und das Subnetz aus, dem Sie die NSG zuordnen möchten. Wählen Sie OK aus.

Wenn Sie die Zuordnung einer NSG zu einem Subnetz trennen möchten, wählen Sie die drei Punkte neben dem Subnetz aus, von dem Sie die NSG trennen möchten, und wählen Sie dann Trennen aus. Wählen Sie Ja aus.

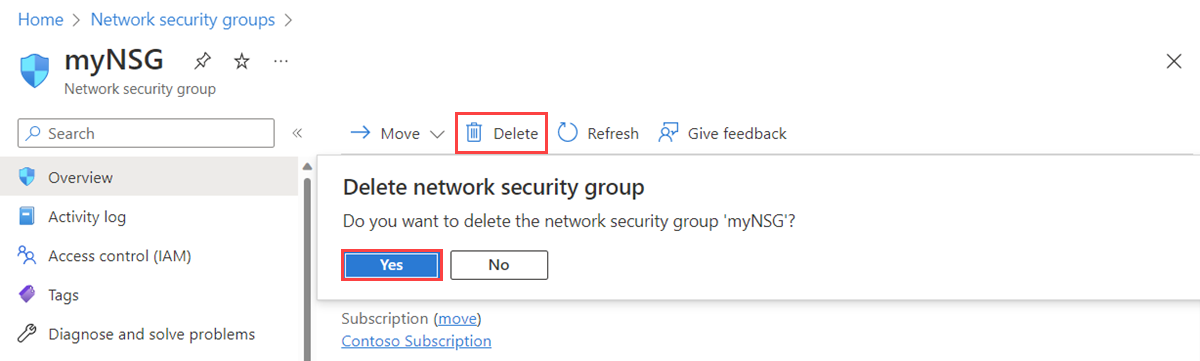

Löschen einer Netzwerksicherheitsgruppe

Wenn eine NSG mit Subnetzen oder Netzwerkschnittstellen verknüpft ist, können Sie sie nicht löschen. Trennen Sie eine NSG zunächst von allen Subnetzen und Netzwerkschnittstellen, bevor Sie sie löschen.

Geben Sie im Suchfeld oben im Portal Netzwerksicherheitsgruppen ein. Wählen Sie anschließend in den Suchergebnissen Netzwerksicherheitsgruppen aus.

Wählen Sie die NSG aus, die Sie löschen möchten.

Klicken Sie auf Löschen und dann im Bestätigungsdialogfeld auf Ja.

Arbeiten mit Sicherheitsregeln

Eine NSG kann mehrere Sicherheitsregeln enthalten. Für Sicherheitsregeln sind die Optionen Erstellen, Alle anzeigen, Details anzeigen, Ändern und Löschen verfügbar.

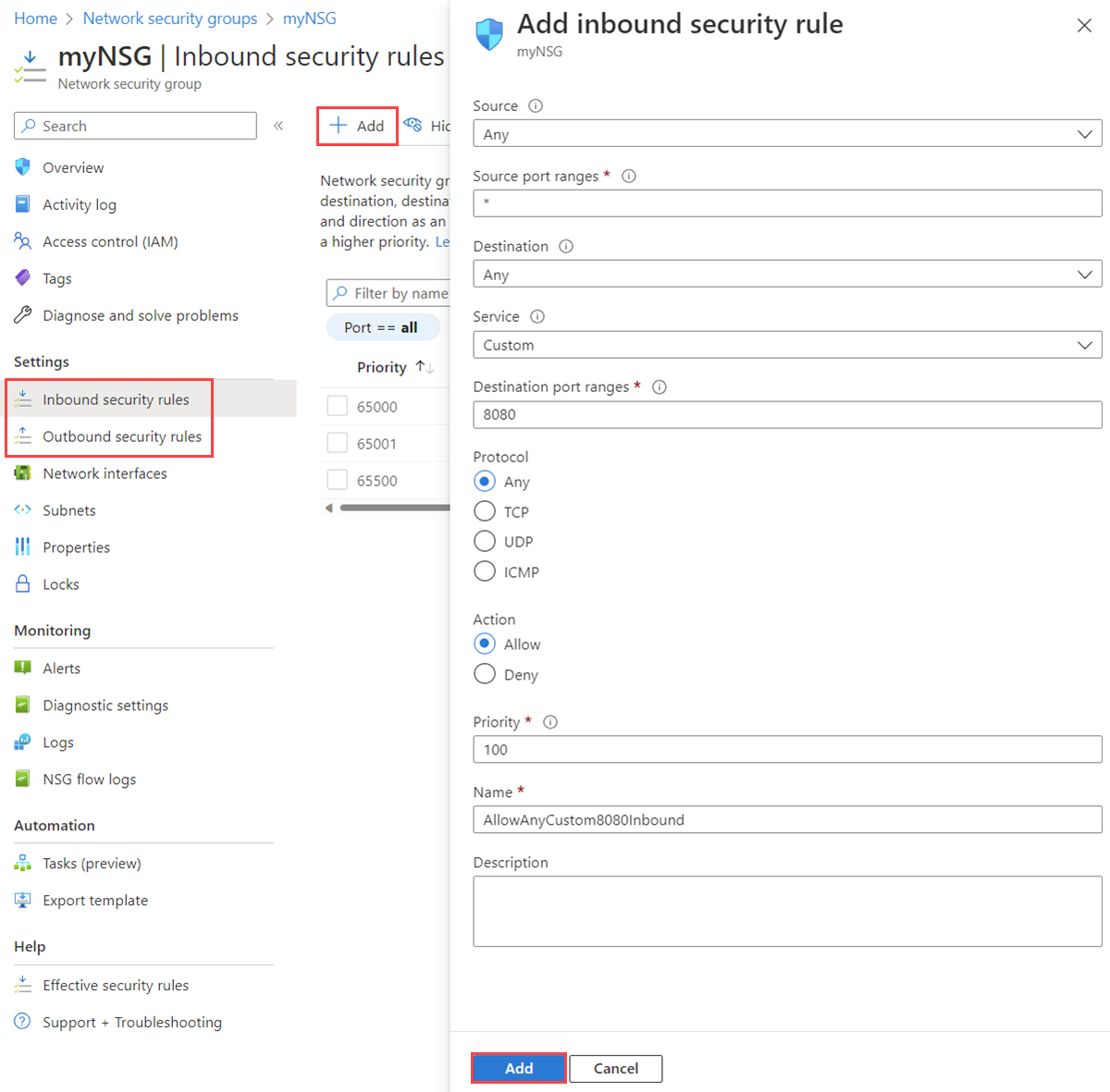

Erstellen einer Sicherheitsregel

Azure beschränkt die Anzahl der Regeln pro NSG, die Sie für jeden Azure-Standort und jedes Abonnement erstellen können. Weitere Informationen finden Sie unter Grenzwerte für Azure-Abonnements und Dienste, Kontingente und Einschränkungen.

Geben Sie im Suchfeld oben im Portal Netzwerksicherheitsgruppen ein. Wählen Sie anschließend in den Suchergebnissen Netzwerksicherheitsgruppen aus.

Wählen Sie den Namen der NSG aus, der Sie eine Sicherheitsregel hinzufügen möchten.

Wählen Sie Sicherheitsregeln für eingehenden Datenverkehr oder Sicherheitsregeln für ausgehenden Datenverkehr aus.

Wenn Sie eine NSG erstellen, erstellt Azure mehrere Standardsicherheitsregeln darin. Weitere Informationen finden Sie unter Standardsicherheitsregeln. Sie können Standardsicherheitsregeln nicht löschen, können jedoch mit Regeln mit höherer Priorität überschreiben.

Wählen Sie + Hinzufügen aus. Wählen Sie Werte für die folgenden Einstellungen und dann Hinzufügen aus.

Setting Value Details Source Enthält einen der folgenden Werte: - Any

- IP-Adressen

- My IP address (Meine IP-Adresse)

- Diensttag

- Anwendungssicherheitsgruppe

Bei Auswahl von IP-Adressen müssen Sie außerdem Quell-IP-Adressen/CIDR-Bereiche angeben.

Wenn Sie Diensttag auswählen, müssen Sie auch ein Quelldiensttag auswählen.

Wenn Sie Anwendungssicherheitsgruppe auswählen, müssen Sie auch eine vorhandene Anwendungssicherheitsgruppe auswählen. Wenn Sie sowohl für Quelle als auch für Ziel die Option Anwendungssicherheitsgruppe auswählen, müssen sich die Netzwerkschnittstellen beider Anwendungssicherheitsgruppen im selben virtuellen Netzwerk befinden. Informieren Sie sich über das Erstellen einer Anwendungssicherheitsgruppe.

IP-Quelladressen/CIDR-Bereiche Eine durch Trennzeichen getrennte Liste von IP-Adressen und CIDR-Bereichen (Classless Interdomain Routing) Diese Einstellung wird angezeigt, wenn Sie Quelle auf IP-Adressen festlegen. Sie müssen einen einzelnen Wert oder eine durch Trennzeichen getrennte Liste mit mehreren Werten angeben. Ein Beispiel mehrerer Werte ist

10.0.0.0/16, 192.188.1.1. Die Anzahl der Werte, die Sie angeben können, ist begrenzt. Weitere Informationen finden Sie unter Azure-Grenzwerte.Wenn die von Ihnen angegebene IP-Adresse einer Azure-VM zugewiesen ist, geben Sie unbedingt deren private IP-Adresse und nicht deren öffentliche IP-Adresse an. Erfahren Sie mehr über das IP-Adressübersetzungsverhalten von NSG-Regeln in der Übersicht.

Quelldiensttag Ein Diensttag in der Dropdownliste Diese Einstellung wird angezeigt, wenn Sie Quelle für eine Sicherheitsregel auf Diensttag festlegen. Ein Diensttag ist ein vordefinierter Bezeichner für eine Kategorie von IP-Adressen. Weitere Informationen zu verfügbaren Diensttags und dazu, was die einzelnen Tag darstellen, finden Sie unter Diensttags. Quell-Anwendungssicherheitsgruppe Eine vorhandene Anwendungssicherheitsgruppe Diese Einstellung wird angezeigt, wenn Sie Quelle auf Anwendungssicherheitsgruppe festlegen. Wählen Sie eine Anwendungssicherheitsgruppe aus, die in derselben Region wie die Netzwerkschnittstelle vorhanden ist. Informieren Sie sich über das Erstellen einer Anwendungssicherheitsgruppe. Quellportbereiche Enthält einen der folgenden Werte: - Ein einzelner Port, z. B.

80 - Ein Portbereich, z. B.

1024-65535 - Eine durch Trennzeichen getrennte Liste mit einzelnen Ports und/oder Portbereichen wie z. B.

80, 1024-65535 - Ein Sternchen (

*), um Datenverkehr an jedem beliebigen Port zuzulassen

Diese Einstellung gibt die Ports an, an denen die Regel Datenverkehr zulässt oder verweigert. Die Anzahl der Ports, die Sie angeben können, ist begrenzt. Weitere Informationen finden Sie unter Azure-Grenzwerte. Destination Enthält einen der folgenden Werte: - Any

- IP-Adressen

- Diensttag

- Anwendungssicherheitsgruppe

Bei Auswahl von IP-Adressen müssen Sie auch Ziel-IP-Adressen/CIDR-Bereiche angeben.

Wenn Sie Diensttag auswählen, müssen Sie auch ein Zieldiensttag auswählen.

Wenn Sie Anwendungssicherheitsgruppe auswählen, müssen Sie auch eine vorhandene Anwendungssicherheitsgruppe auswählen. Wenn Sie sowohl für Quelle als auch für Ziel die Option Anwendungssicherheitsgruppe auswählen, müssen sich die Netzwerkschnittstellen beider Anwendungssicherheitsgruppen im selben virtuellen Netzwerk befinden. Informieren Sie sich über das Erstellen einer Anwendungssicherheitsgruppe.

Ziel-IP-Adressen/CIDR-Bereiche Eine durch Trennzeichen getrennte Liste von IP-Adressen und CIDR-Bereichen Diese Einstellung wird angezeigt, wenn Sie Ziel in IP-Adressen ändern. Ähnlich wie bei Quelle und Quell-IP-Adressen/CIDR-Bereiche können Sie eine einzelne oder mehrere Adressen bzw. Bereiche angeben. Die Anzahl, die Sie angeben können, ist begrenzt. Weitere Informationen finden Sie unter Azure-Grenzwerte.

Wenn die von Ihnen angegebene IP-Adresse einer Azure-VM zugewiesen ist, geben Sie unbedingt deren private IP-Adresse und nicht deren öffentliche IP-Adresse an. Erfahren Sie mehr über das IP-Adressübersetzungsverhalten von NSG-Regeln in der Übersicht.

Zieldiensttag Ein Diensttag in der Dropdownliste Diese Einstellung wird angezeigt, wenn Sie Ziel für eine Sicherheitsregel auf Diensttag festlegen. Ein Diensttag ist ein vordefinierter Bezeichner für eine Kategorie von IP-Adressen. Weitere Informationen zu verfügbaren Diensttags und dazu, was die einzelnen Tag darstellen, finden Sie unter Diensttags. Ziel-Anwendungssicherheitsgruppe Eine vorhandene Anwendungssicherheitsgruppe Diese Einstellung wird angezeigt, wenn Sie Ziel auf Anwendungssicherheitsgruppe festlegen. Wählen Sie eine Anwendungssicherheitsgruppe aus, die in derselben Region wie die Netzwerkschnittstelle vorhanden ist. Informieren Sie sich über das Erstellen einer Anwendungssicherheitsgruppe. Service Ein Zielprotokoll aus der Dropdownliste Diese Einstellung gibt das Zielprotokoll und den Portbereich für die Sicherheitsregel an. Sie können einen vordefinierten Dienst wie RDP auswählen oder Benutzerdefiniert auswählen und den Portbereich unter Zielportbereiche angeben. Zielportbereiche Enthält einen der folgenden Werte: - Ein einzelner Port, z. B.

80 - Ein Portbereich, z. B.

1024-65535 - Eine durch Trennzeichen getrennte Liste mit einzelnen Ports und/oder Portbereichen wie z. B.

80, 1024-65535 - Ein Sternchen (

*), um Datenverkehr an jedem beliebigen Port zuzulassen

Wie bei Quellportbereichen können Sie einzelne oder mehrere Ports und Bereiche angeben. Die Anzahl, die Sie angeben können, ist begrenzt. Weitere Informationen finden Sie unter Azure-Grenzwerte. Protocol Alle, TCP, UDP oder ICMP Sie können die Regel auf das Übertragungssteuerungsprotokoll (TCP), das User Datagram Protocol (UDP) oder das Internet Control Message Protocol (ICMPv4 oder ICMPv6) einschränken. Standardmäßig gilt die Regel für alle Protokolle (Beliebig). Action Zulassen oder Verweigern Diese Einstellung gibt an, ob diese Regel den Zugriff für die bereitgestellte Quell- und Zielkonfiguration zulässt oder verweigert. Priority Ein Wert zwischen 100 und 4096, der für alle Sicherheitsregeln innerhalb der NSG eindeutig ist Azure verarbeitet Sicherheitsregeln in der Reihenfolge ihrer Priorität. Je niedriger die Zahl, desto höher die Priorität. Sie sollten beim Erstellen von Regeln eine Lücke zwischen Prioritätswerten lassen, z. B. 100, 200 und 300. Wenn Sie Lücken lassen, ist es einfacher, in Zukunft Regeln so hinzuzufügen, dass Sie ihnen eine höhere oder niedrigere Priorität als bestehenden Regeln geben können. Name Ein eindeutiger Name für die Regel innerhalb der NSG Der Name kann bis zu 80 Zeichen umfassen. Der Name muss mit einem Buchstaben oder einer Zahl beginnen und mit einem Buchstaben, einer Zahl oder einem Unterstrich enden. Der Name darf nur Buchstaben, Ziffern, Unterstriche, Punkte und Bindestriche enthalten. Description Eine Textbeschreibung Sie können optional eine Textbeschreibung für die Sicherheitsregel angeben. Die Beschreibung darf nicht länger als 140 Zeichen sein.

Doppelte Sicherheitsregeln

Um vorhandene Sicherheitsregeln zu duplizieren, können Sie das JSON der bestehenden NSGs exportieren, securityRules extrahieren und in Ihre ARM-Vorlage integrieren.

Geben Sie im Suchfeld oben im Portal Netzwerksicherheitsgruppen ein. Wählen Sie anschließend in den Suchergebnissen Netzwerksicherheitsgruppen aus.

Wählen Sie den Namen der NSG aus, für die Sie die Regeln duplizieren möchten.

Erweitern Sie auf der Seite Übersicht der NSG den Abschnitt Essentials und wählen Sie den Link JSON-Ansicht ganz rechts aus.

Suchen Sie im

"properties"nach. Innerhalb"properties", finden Sie"securityRules". Kopieren Sie das vollständige Objekt der Sicherheitsregel oder Regeln, die Sie duplizieren möchten.Geben Sie im Suchfeld oben im Portal eine benutzerdefinierte Vorlage ein, und wählen Sie sie in den Suchergebnissen aus.

Wählen Sie auf der Seite " Benutzerdefinierte Bereitstellung " die Option " Eigene Vorlage erstellen" im Editor aus.

Geben Sie auf der Seite Vorlage bearbeiten die vorhandene Netzwerksicherheitsgruppe an, in der Sie die Regeln duplizieren möchten, und zwar über den Namen und den Speicherort. Fügen Sie in

"properties"–>"securityRules"der Netzwerksicherheitsgruppe die kopierten Sicherheitsregelobjekte ein.Wählen Sie Speichern aus. Wählen Sie das gewünschte Abonnement, die Ressourcengruppe und die Region aus, und wählen Sie dann "Überprüfen+ erstellen" aus.

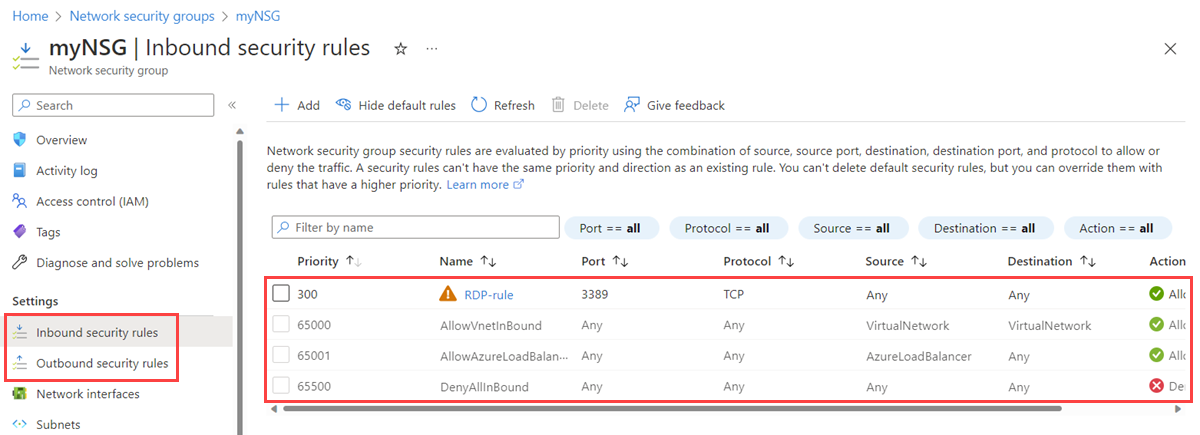

Anzeigen aller Sicherheitsregeln

Eine NSG kann mehrere Sicherheitsregeln enthalten. Weitere Informationen zur Liste der Informationen beim Anzeigen von Regeln finden Sie unter Sicherheitsregeln.

Geben Sie im Suchfeld oben im Portal Netzwerksicherheitsgruppen ein. Wählen Sie anschließend in den Suchergebnissen Netzwerksicherheitsgruppen aus.

Wählen Sie den Namen der NSG aus, deren Regeln Sie anzeigen möchten.

Wählen Sie Sicherheitsregeln für eingehenden Datenverkehr oder Sicherheitsregeln für ausgehenden Datenverkehr aus.

Die Liste enthält alle Regeln, die Sie erstellt haben, sowie die Standardsicherheitsregeln Ihrer NSG.

Anzeigen von Details einer Sicherheitsregel

Geben Sie im Suchfeld oben im Portal Netzwerksicherheitsgruppen ein. Wählen Sie anschließend in den Suchergebnissen Netzwerksicherheitsgruppen aus.

Wählen Sie den Namen der NSG aus, deren Regeln Sie anzeigen möchten.

Wählen Sie Sicherheitsregeln für eingehenden Datenverkehr oder Sicherheitsregeln für ausgehenden Datenverkehr aus.

Wählen Sie die Regel aus, deren Details Sie anzeigen möchten. Eine Erläuterung aller Einstellungen finden Sie unter Sicherheitsregeleinstellungen.

Note

Diese Vorgehensweise gilt nur für benutzerdefinierte Sicherheitsregeln. Es funktioniert nicht, wenn Sie eine Standardsicherheitsregel wählen.

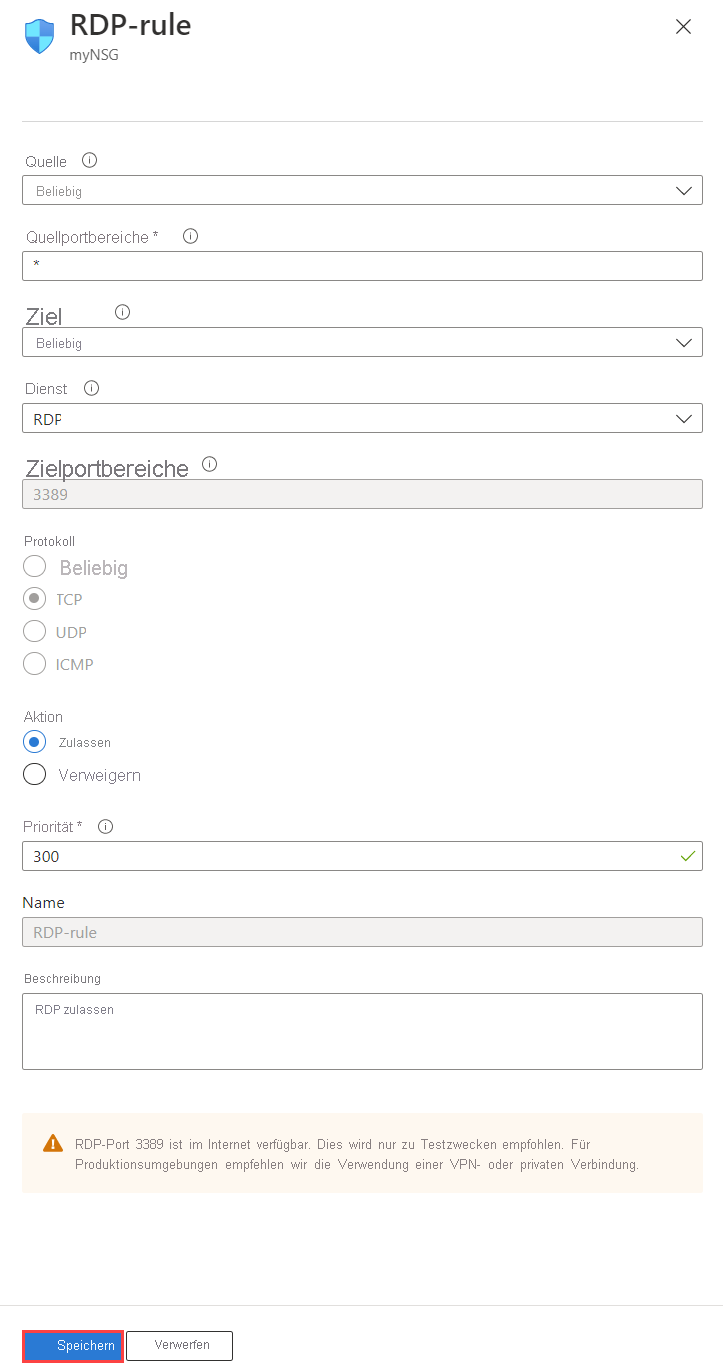

Ändern einer Sicherheitsregel

Geben Sie im Suchfeld oben im Portal Netzwerksicherheitsgruppen ein. Wählen Sie anschließend in den Suchergebnissen Netzwerksicherheitsgruppen aus.

Wählen Sie den Namen der NSG aus, deren Regeln Sie anzeigen möchten.

Wählen Sie Sicherheitsregeln für eingehenden Datenverkehr oder Sicherheitsregeln für ausgehenden Datenverkehr aus.

Wählen Sie die Regel aus, die Sie ändern möchten.

Ändern Sie die Einstellungen der Regel nach Bedarf, und wählen Sie dann "Speichern" aus. Eine Erläuterung aller Einstellungen finden Sie unter Sicherheitsregeleinstellungen.

Note

Diese Vorgehensweise gilt nur für benutzerdefinierte Sicherheitsregeln. Sie dürfen eine Standardsicherheitsregel nicht ändern.

Löschen einer Sicherheitsregel

Geben Sie im Suchfeld oben im Portal Netzwerksicherheitsgruppen ein. Wählen Sie anschließend in den Suchergebnissen Netzwerksicherheitsgruppen aus.

Wählen Sie den Namen der NSG aus, deren Regeln Sie anzeigen möchten.

Wählen Sie Sicherheitsregeln für eingehenden Datenverkehr oder Sicherheitsregeln für ausgehenden Datenverkehr aus.

Wählen Sie die Regel aus, die Sie löschen möchten. Sie können mehrere Zu löschende Regeln gleichzeitig auswählen.

Wählen Sie "Löschen" und dann "Ja" aus.

Note

Diese Vorgehensweise gilt nur für benutzerdefinierte Sicherheitsregeln. Sie dürfen eine Standardsicherheitsregel nicht löschen.

Arbeiten mit Anwendungssicherheitsgruppen

Eine Anwendungssicherheitsgruppe muss keine Netzwerkschnittstellen enthalten, kann aber Netzwerkschnittstellen enthalten. Weitere Informationen finden Sie unter Anwendungssicherheitsgruppen. Alle Netzwerkschnittstellen innerhalb einer Anwendungssicherheitsgruppe müssen sich im gleichen virtuellen Netzwerk befinden. Wie Sie eine Netzwerkschnittstelle einer Anwendungssicherheitsgruppe hinzufügen, erfahren Sie unter Erstellen, Ändern oder Löschen von Netzwerkschnittstellen.

Erstellen einer Anwendungssicherheitsgruppe

Geben Sie im Suchfeld oben im Portal Anwendungssicherheitsgruppe ein. Wählen Sie anschließend in den Suchergebnissen Anwendungssicherheitsgruppen aus.

Wählen Sie + Erstellen aus.

Geben Sie auf der Seite Anwendungssicherheitsgruppe erstellen auf der Registerkarte Grundlagen die folgenden Werte ein, bzw. wählen Sie sie aus:

Setting Action Projektdetails Subscription Wählen Sie Ihr Azure-Abonnement. Ressourcengruppe Wählen Sie eine vorhandene Ressourcengruppe aus, oder erstellen Sie eine neue, indem Sie den Link Neu erstellen auswählen. In diesem Beispiel wird die Ressourcengruppe myResourceGroupverwendet.Instanzdetails Name Geben Sie einen Namen für Die neue Anwendungssicherheitsgruppe ein. In diesem Beispiel wird der Name myASGverwendet.Region Wählen Sie den gewünschten Bereich aus, in dem Sie die Anwendungssicherheitsgruppe erstellen möchten. Klicken Sie auf Überprüfen + erstellen.

Wenn die Meldung Überprüfung erfolgreich angezeigt wird, wählen Sie Erstellen aus.

Anzeigen aller Anwendungssicherheitsgruppen

Geben Sie im Suchfeld oben im Portal Anwendungssicherheitsgruppe ein. Wählen Sie anschließend in den Suchergebnissen Anwendungssicherheitsgruppen aus. Im Azure-Portal wird eine Liste Ihrer Anwendungssicherheitsgruppen angezeigt.

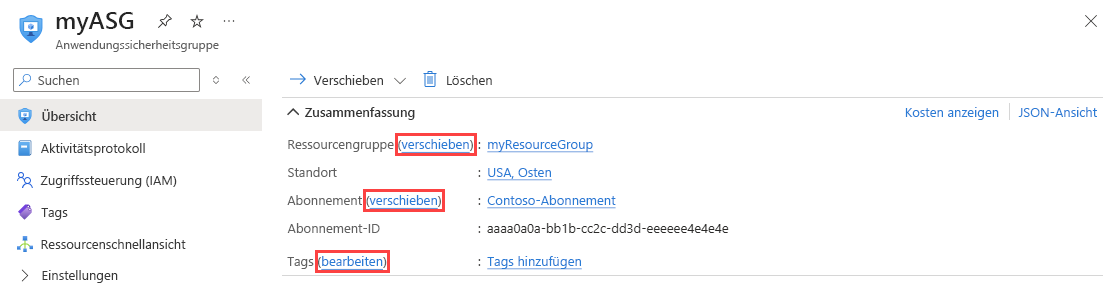

Anzeigen von Details einer bestimmten Anwendungssicherheitsgruppe

Geben Sie im Suchfeld oben im Portal Anwendungssicherheitsgruppe ein. Wählen Sie anschließend in den Suchergebnissen Anwendungssicherheitsgruppen aus.

Wählen Sie die Anwendungssicherheitsgruppe aus, deren Details Sie anzeigen möchten.

Ändern einer Anwendungssicherheitsgruppe

Geben Sie im Suchfeld oben im Portal Anwendungssicherheitsgruppe ein. Wählen Sie anschließend in den Suchergebnissen Anwendungssicherheitsgruppen aus.

Wählen Sie die Anwendungssicherheitsgruppe aus, die Sie ändern möchten:

Wählen Sie neben Ressourcengruppe oder Abonnement die Option Verschieben aus, um die Ressourcengruppe bzw. das Abonnement zu ändern.

Wählen Sie neben Tags die Option Bearbeiten aus, um Tags hinzuzufügen oder zu entfernen. Weitere Informationen finden Sie unter Verwenden von Tags zum Organisieren von Azure-Ressourcen und Verwaltungshierarchie.

Note

Sie können den Speicherort einer Anwendungssicherheitsgruppe nicht ändern.

Navigieren Sie zum Abschnitt access control (IAM), um der Anwendungssicherheitsgruppe Berechtigungen zuzuweisen oder zu entfernen.

Löschen einer Anwendungssicherheitsgruppe

Sie können eine Anwendungssicherheitsgruppe nicht löschen, wenn sie Netzwerkschnittstellen enthält. Um alle Netzwerkschnittstellen aus der Anwendungssicherheitsgruppe zu entfernen, ändern Sie entweder die Einstellungen der Netzwerkschnittstelle, oder löschen Sie die Netzwerkschnittstellen. Weitere Informationen finden Sie unter Hinzufügen einer Netzwerkschnittstelle zu einer Anwendungssicherheitsgruppe bzw. deren Entfernen daraus oder Löschen einer Netzwerkschnittstelle.

Geben Sie im Suchfeld oben im Portal Anwendungssicherheitsgruppe ein. Wählen Sie anschließend in den Suchergebnissen Anwendungssicherheitsgruppen aus.

Wählen Sie die Anwendungssicherheitsgruppe aus, die Sie löschen möchten.

Wählen Sie Löschen und dann Ja, um die Anwendungssicherheitsgruppe zu löschen.

Permissions

Zum Verwalten von Netzwerksicherheitsgruppen, Sicherheitsregeln und Anwendungssicherheitsgruppen muss Ihr Konto der Rolle Netzwerkmitwirkender zugewiesen sein. Sie können auch eine benutzerdefinierte Rolle mit den Berechtigungen in den folgenden Tabellen verwenden.

Note

Möglicherweise wird die vollständige Liste der Diensttags nicht angezeigt, wenn die Rolle „Netzwerkmitwirkender“ auf Ressourcengruppenebene zugewiesen wurde. Um die vollständige Liste anzuzeigen, können Sie diese Rolle stattdessen auf Abonnementebene zuweisen. Wenn Sie nur die Rolle „Netzwerkmitwirkende“ für die Ressourcengruppe gewähren können, können Sie auch eine benutzerdefinierte Rolle für die Berechtigungen Microsoft.Network/locations/serviceTags/read und Microsoft.Network/locations/serviceTagDetails/read erstellen. Weisen Sie sie auf Abonnementebene zusammen mit der Rolle „Netzwerkmitwirkender“ auf Ressourcengruppenebene zu.

Netzwerksicherheitsgruppe

| Action | Name |

|---|---|

Microsoft.Network/networkSecurityGroups/read |

Abrufen einer NSG |

Microsoft.Network/networkSecurityGroups/write |

Erstellen oder Aktualisieren einer NSG |

Microsoft.Network/networkSecurityGroups/delete |

Löschen einer NSG |

Microsoft.Network/networkSecurityGroups/join/action |

Zuordnen einer NSG zu einem Subnetz oder einer Netzwerkschnittstelle |

Note

Um write-Vorgänge für eine NSG auszuführen, muss das Abonnementkonto mindestens über read-Berechtigungen für die Ressourcengruppe sowie über die Berechtigung Microsoft.Network/networkSecurityGroups/write verfügen.

Netzwerksicherheitsgruppen-Regel

| Action | Name |

|---|---|

Microsoft.Network/networkSecurityGroups/securityRules/read |

Abrufen einer Regel |

Microsoft.Network/networkSecurityGroups/securityRules/write |

Erstellen oder Aktualisieren einer Regel |

Microsoft.Network/networkSecurityGroups/securityRules/delete |

Löschen einer Regel |

Anwendungssicherheitsgruppe

| Action | Name |

|---|---|

Microsoft.Network/applicationSecurityGroups/joinIpConfiguration/action |

Verknüpfen einer IP-Konfiguration mit einer Anwendungssicherheitsgruppe |

Microsoft.Network/applicationSecurityGroups/joinNetworkSecurityRule/action |

Verknüpfen einer Sicherheitsregel mit einer Anwendungssicherheitsgruppe |

Microsoft.Network/applicationSecurityGroups/read |

Abrufen einer Anwendungssicherheitsgruppe |

Microsoft.Network/applicationSecurityGroups/write |

Erstellen oder Aktualisieren einer Anwendungssicherheitsgruppe |

Microsoft.Network/applicationSecurityGroups/delete |

Löschen einer Anwendungssicherheitsgruppe |

Verwandte Inhalte

Erfahren Sie, wie Sie eine Netzwerkschnittstelle zu einer Anwendungssicherheitsgruppe hinzufügen bzw. aus ihr entfernen.

Erstellen und Zuweisen von Azure Policy-Definitionen für virtuelle Netzwerke