Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Thema wird die Verwaltung von OATH-Hardwaretoken in Microsoft Entra ID behandelt, einschließlich Microsoft Graph-APIs, mit denen Sie OATH-Hardwaretoken hochladen, aktivieren und zuweisen können.

Verwalten von Hardware-OATH-Token in der Richtlinie für Authentifizierungsmethoden (Vorschau)

Sie können OATH-Hardwaretoken in der Richtlinie für Authentifizierungsmethoden mithilfe von Microsoft Graph-APIs oder Microsoft Entra Admin Center anzeigen und aktivieren.

Anzeigen des Richtlinienstatus der OATH-Hardwaretoken mithilfe der APIs:

GET https://graph.microsoft.com/beta/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/hardwareOathSo aktivieren Sie die Richtlinie für Hardware-OATH-Token mithilfe der APIs.:

PATCH https://graph.microsoft.com/beta/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/hardwareOathFügen Sie Folgendes im Anforderungstext hinzu:

{ "state": "enabled" }

Aktivieren von OATH-Hardwaretoken in Microsoft Entra Admin Center:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

Navigieren Sie zu Entra ID>Authentifizierungsmethoden>OATH-Hardwaretoken (Vorschau).

Wählen Sie Aktivieren und dann die Benutzergruppen aus, die der Richtlinie hinzugefügt werden sollen. Wählen Sie dann Speichern aus.

Wir empfehlen Ihnen, zur Richtlinie für Authentifizierungsmethoden zu migrieren, um OATH-Hardwaretoken zu verwalten. Wenn Sie OATH-Token in der älteren MFA-Richtlinie aktivieren, navigieren Sie im Microsoft Entra Admin Center als Authentifizierungsrichtlinienadministrator zu der Richtlinie: Entra ID>Mehrstufige Authentifizierung>Zusätzliche cloudbasierte mehrstufige Authentifizierungseinstellungen. Deaktivieren Sie das Kontrollkästchen für Prüfcode aus mobiler App oder Hardwaretoken.

Verwalten von OATH-Token von Drittanbietersoftware

Software-OATH-Token von Drittanbietern sind standardmäßig für die Anmeldung aktiviert. Ein Authentifizierungsrichtlinienadministrator kann sie deaktivieren, um zu verhindern, dass benutzer sich mit einem einmaligen Kennwort von einem Drittanbieteridentitätsanbieter anmelden.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

- Navigieren Sie zu Entra ID>Authentifizierungsmethoden>Drittanbieter-Software-OATH-Token.

- Verschieben Sie den Silder für das Steuerelement "Aktivieren ", um zu verhindern, dass Benutzer sich mit Software-OATH-Token von Drittanbietern anmelden.

- Klicken Sie auf "Ich bestätigen", und klicken Sie dann auf "Speichern".

Szenario: Die Administration erstellt ein OATH-Hardwaretoken, weist es zu und aktiviert es.

In diesem Szenario wird erläutert, wie Sie als Mitglied der Administration ein OATH-Hardwaretoken erstellen, zuweisen und aktivieren, einschließlich der erforderlichen API-Aufrufe und Überprüfungsschritte. Weitere Informationen zu den Zum Aufrufen dieser APIs erforderlichen Berechtigungen und zum Überprüfen der Anforderungsantwortbeispiele finden Sie unter Erstellen von hardwareOathTokenAuthenticationMethodDevice.

Hinweis

Es kann zu einer Verzögerung von bis zu 20 Minuten für die Richtlinienverteilung kommen. Warten Sie eine Stunde, bis die Richtlinie aktualisiert wurde, bevor Benutzende sich mit ihrem OATH-Hardwaretoken anmelden und es in ihren Sicherheitsinformationen sehen können.

Sehen wir uns ein Beispiel an, in dem ein globaler Administrator ein Token erstellt und einem Benutzer zuweist. Sie können die Zuweisung ohne Aktivierung zulassen.

Suchen Sie für den POST-Text in diesem Beispiel die Seriennummer (serialNumber) Ihres Geräts, und secretKey wird Ihnen angezeigt.

POST https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

{

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "C2dE3fH4iJ5kL6mN7oP1qR2sT3uV4w",

"timeIntervalInSeconds": 30,

"assignTo": {"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"}

}

Die Antwort enthält die ID des Tokens, und ID der benutzenden Person, der das Token zugewiesen ist:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#directory/authenticationMethodDevices/hardwareOathDevices/$entity",

"id": "3dee0e53-f50f-43ef-85c0-b44689f2d66d",

"displayName": null,

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": null,

"timeIntervalInSeconds": 30,

"status": "available",

"lastUsedDateTime": null,

"hashFunction": "hmacsha1",

"assignedTo": {

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"displayName": "Test User"

}

}

Hier sehen Sie, wie die Administration für die Authentifizierungsrichtlinie das Token aktivieren kann. Ersetzen Sie den Prüfcode im Anforderungstext durch den Code aus Ihrem OATH-Hardwaretoken.

POST https://graph.microsoft.com/beta/users/00aa00aa-bb11-cc22-dd33-44ee44ee44ee/authentication/hardwareOathMethods/3dee0e53-f50f-43ef-85c0-b44689f2d66d/activate

{

"verificationCode" : "903809"

}

Um zu überprüfen, ob das Token aktiviert ist, melden Sie sich mit einem Testbenutzerkonto bei Sicherheitsinformation an. Wenn Sie aufgefordert werden, eine Anmeldeanforderung in Microsoft Authenticator zu genehmigen, wählen Sie „Prüfcode verwenden“ aus.

Sie können GET ausführen, um Token aufzulisten:

GET https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

In diesem Beispiel für einen Authentifizierungsrichtlinienadministrator wird ein einzelnes Token erstellt:

POST https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

Fügen Sie Folgendes im Anforderungstext hinzu:

{

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "abcdef2234567abcdef2234567",

"timeIntervalInSeconds": 30,

"hashFunction": "hmacsha1"

}

Die Antwort enthält die Token-ID.

#### Response

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#directory/authenticationMethodDevices/hardwareOathDevices/$entity",

"id": "3dee0e53-f50f-43ef-85c0-b44689f2d66d",

"displayName": null,

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": null,

"timeIntervalInSeconds": 30,

"status": "available",

"lastUsedDateTime": null,

"hashFunction": "hmacsha1",

"assignedTo": null

}

Für die Authentifizierungsrichtlinienadministration zuständige Personen oder Endbenutzende können die Zuweisung eines Tokens aufheben:

DELETE https://graph.microsoft.com/beta/users/66aa66aa-bb77-cc88-dd99-00ee00ee00ee/authentication/hardwareoathmethods/6c0272a7-8a5e-490c-bc45-9fe7a42fc4e0

In diesem Beispiel wird das Löschen eines Tokens mit der Token-ID „3dee0e53-f50f-43ef-85c0-b44689f2d66d“ gezeigt:

DELETE https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices/3dee0e53-f50f-43ef-85c0-b44689f2d66d

Szenario: Der Administrator erstellt und weist ein Hardware-OATH-Token zu, das ein Benutzer aktiviert.

In diesem Szenario erstellt und weist ein globaler Administrator ein Token zu, und dann kann ein Benutzer es auf seiner Sicherheitsinformationsseite oder mithilfe von Microsoft Graph Explorer aktivieren. Wenn Sie ein Token zuweisen, können Sie Schritte für die benutzende Person freigeben, um sich bei Sicherheitsinformation anzumelden und das Token zu aktivieren. Die Person kann Anmeldemethode hinzufügen>Hardwaretoken auswählen. Die Person die Seriennummer des Hardwaretokens bereitstellen, die sich in der Regel auf der Rückseite des Geräts befindet.

POST https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

{

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "C2dE3fH4iJ5kL6mN7oP1qR2sT3uV4w",

"timeIntervalInSeconds": 30,

"assignTo": {"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"}

}

Die Authentifizierungsadministration kann das Token einer benutzenden Person zuweisen:

POST https://graph.microsoft.com/beta/users/00aa00aa-bb11-cc22-dd33-44ee44ee44ee/authentication/hardwareOathMethods

{

"device":

{

"id": "6c0272a7-8a5e-490c-bc45-9fe7a42fc4e0"

}

}

Hier sind die Schritte aufgeführt, die Benutzende ausführen können, um OATH-Hardwaretoken in den Sicherheitsinformationen selbst zu aktivieren:

Bei Sicherheitsinformationen anmelden

Anmeldemethode hinzufügen und dann Hardwaretoken auswählen

Nach der Auswahl von Hardwaretoken die Option Hinzufügen auswählen

Überprüfen Sie die Seriennummer auf der Rückseite des Geräts, geben Sie sie ein, und wählen Sie Weiter aus.

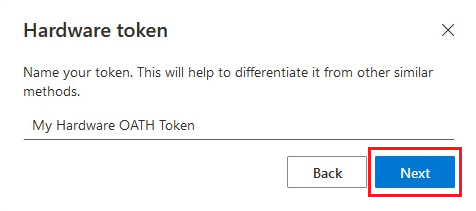

Erstellen Sie einen Anzeigenamen, um die Auswahl dieser Methode zum Durchführen der Multi-Faktor-Authentifizierung zu vereinfachen, und wählen Sie Weiter aus.

Den zufälligen Bestätigungscode eingeben, der angezeigt wird, wenn auf die Schaltfläche auf dem Gerät getippt wird. Bei einem Token, das den Code alle 30 Sekunden aktualisiert, müssen Sie den Code eingeben und innerhalb einer Minute Weiter auswählen. Bei einem Token, dessen Code alle 60 Sekunden aktualisiert wird, hat dies zwei Minuten Zeit.

Fertig auswählen, wenn das OATH-Hardwaretoken erfolgreich hinzugefügt wurde

Das OATH-Hardwaretoken wird in der Liste der verfügbaren Authentifizierungsmethoden angezeigt.

Hier sind die Schritte aufgeführt, die Benutzende ausführen können, um ihr OATH-Hardwaretoken mithilfe von Graph Explorer selbst zu aktivieren:

Microsoft Graph Explorer öffnen, anmelden und den erforderlichen Berechtigungen zustimmen

Stellen Sie sicher, dass Sie über die erforderlichen Berechtigungen verfügen. Damit eine benutzende Person die Self-Service-API-Vorgänge ausführen kann, ist die Administratoreinwilligung für

Directory.Read.All,User.Read.AllundUser.ReadWrite.Allerforderlich.Eine Liste der OATH-Hardwaretoken abrufen, die dem eigenen Konto zugewiesen, aber noch nicht aktiviert sind

GET https://graph.microsoft.com/beta/me/authentication/hardwareOathMethodsDie ID des Tokengeräts kopieren und am Ende der URL gefolgt von /activate hinzufügen. Der Prüfcode muss in den Anforderungstext eingegeben und der POST-Aufruf muss übermittelt werden, bevor der Code geändert wird.

POST https://graph.microsoft.com/beta/me/authentication/hardwareOathMethods/b65fd538-b75e-4c88-bd08-682c9ce98eca/activateAnforderungstext:

{ "verificationCode": "988659" }

Szenario: Der Administrator erstellt mehrere Hardware-OATH-Token in großen Mengen, die von den Benutzern selbst zugewiesen und aktiviert werden.

In diesem Szenario erstellt ein Authentifizierungsrichtlinienadministrator Token ohne Zuweisung, und Benutzer weisen die Token selbst zu und aktivieren sie. Sie können neue Token per Massenvorgang in den Mandanten hochladen. Benutzende können sich bei Sicherheitsinformationen anmelden, um ihr Token zu aktivieren. Die Person kann Anmeldemethode hinzufügen>Hardwaretoken auswählen. Die Person die Seriennummer des Hardwaretokens bereitstellen, die sich in der Regel auf der Rückseite des Geräts befindet.

Um sicherzustellen, dass das Token nur von einer bestimmten benutzenden Person aktiviert wird, können Sie das Token der Person zuweisen und ihr das Gerät zur Selbstaktivierung zusenden.

PATCH https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

{

"@context":"#$delta",

"value": [

{

"@contentId": "1",

"serialNumber": "GALT11420108",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "abcdef2234567abcdef2234567",

"timeIntervalInSeconds": 30,

"hashFunction": "hmacsha1"

},

{

"@contentId": "2",

"serialNumber": "GALT11420112",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "2234567abcdef2234567abcdef",

"timeIntervalInSeconds": 30,

"hashFunction": "hmacsha1"

}

]

}

Problembehandlung für Probleme mit Hardware-OATH-Token

In diesem Abschnitt werden allgemeine Probleme behandelt.

Der Benutzer verfügt über zwei Token mit derselben Seriennummer.

Eine benutzende Person verfügt möglicherweise über zwei Instanzen des gleichen OATH-Hardwaretokens, die als Authentifizierungsmethoden registriert sind. Dies geschieht, wenn das Legacytoken in Microsoft Entra Admin Center unter OATH-Token (Vorschau) nicht entfernt wird, nachdem es mithilfe von Microsoft Graph hochgeladen wurde.

In diesem Fall werden beide Instanzen des Tokens als für die benutzende Person registriert aufgeführt:

GET https://graph.microsoft.com/beta/users/{user-upn-or-objectid}/authentication/hardwareOathMethods

Beide Instanzen des Tokens werden auch unter OATH-Token (Vorschau) in Microsoft Entra Admin Center aufgeführt:

So identifizieren und entfernen Sie das Legacytoken.

Listen Sie alle OATH-Hardwaretoken für die benutzende Person auf:

GET https://graph.microsoft.com/beta/users/{user-upn-or-objectid}/authentication/hardwareOathMethodsSuchen Sie die ID beider Token, und kopieren Sie den Wert für serialNumber des doppelten Tokens.

Identifizieren Sie das Legacytoken. In der Antwort des folgenden Befehls wird nur ein Token zurückgegeben. Dieses Token wurde mithilfe von Microsoft Graph erstellt.

GET https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices?$filter=serialNumber eq '20033752'Entfernen Sie die Legacytokenzuweisung von der benutzenden Person. Nachdem Sie nun die ID des neuen Tokens kennen, können Sie die ID des Legacytokens in der Liste identifizieren, die in Schritt 1 zurückgegeben wird. Erstellen Sie die URL mithilfe der ID des Legacytokens.

DELETE https://graph.microsoft.com/beta/users/{user-upn-or-objectid}/authentication/hardwareOathMethods/{legacyHardwareOathMethodId}Löschen Sie das Legacytoken mithilfe der ID des Legacytokens in diesem Aufruf.

DELETE https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices/{legacyHardwareOathMethodId}

Zugehöriger Inhalt

Erfahren Sie mehr über OATH-Token. Erfahren Sie, wie Sie eine oder mehrere HardwareOathTokenAuthenticationMethodDevices erstellen.