Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Eine der Hauptfunktionen einer Identitätsplattform ist die Verifizierung bzw. Authentifizierung von Anmeldeinformationen, wenn ein Benutzer sich an einem Gerät, einer Anwendung oder einem Dienst anmeldet. Bei der Microsoft Entra-ID umfasst die Authentifizierung mehr als nur die Überprüfung eines Benutzernamens und Kennworts. Um die Sicherheit zu verbessern und die Notwendigkeit von Helpdesk-Unterstützung zu verringern, umfasst die Microsoft Entra-Authentifizierung die folgenden Komponenten:

- Self-Service-Kennwortzurücksetzung (SSPR)

- Multi-Faktor-Authentifizierung (MFA)

- Hybridintegration zum Zurückschreiben von Kennwortänderungen in eine lokale Umgebung

- Hybridintegration zum Erzwingen von Kennwortschutzrichtlinien für eine lokale Umgebung

- Kennwortlose Authentifizierung

Weitere Informationen zu diesen Authentifizierungskomponenten finden Sie in unserem kurzen Video.

Verbesserungen der Benutzererfahrung

Die Microsoft Entra-ID schützt die Identitäten der Benutzer und vereinfacht ihre Anmeldeerfahrung. Mit Features wie SSPR können Benutzer ihre Kennwörter mithilfe eines Webbrowsers von jedem Gerät aus aktualisieren oder ändern. Dieses Feature ist besonders nützlich, wenn Benutzer ihre Kennwörter vergessen oder ihre Konten gesperrt sind. Ohne darauf zu warten, dass ein Helpdesk oder Administrator Support bereitstellt, können Benutzer sich selbst entsperren und weiterhin arbeiten.

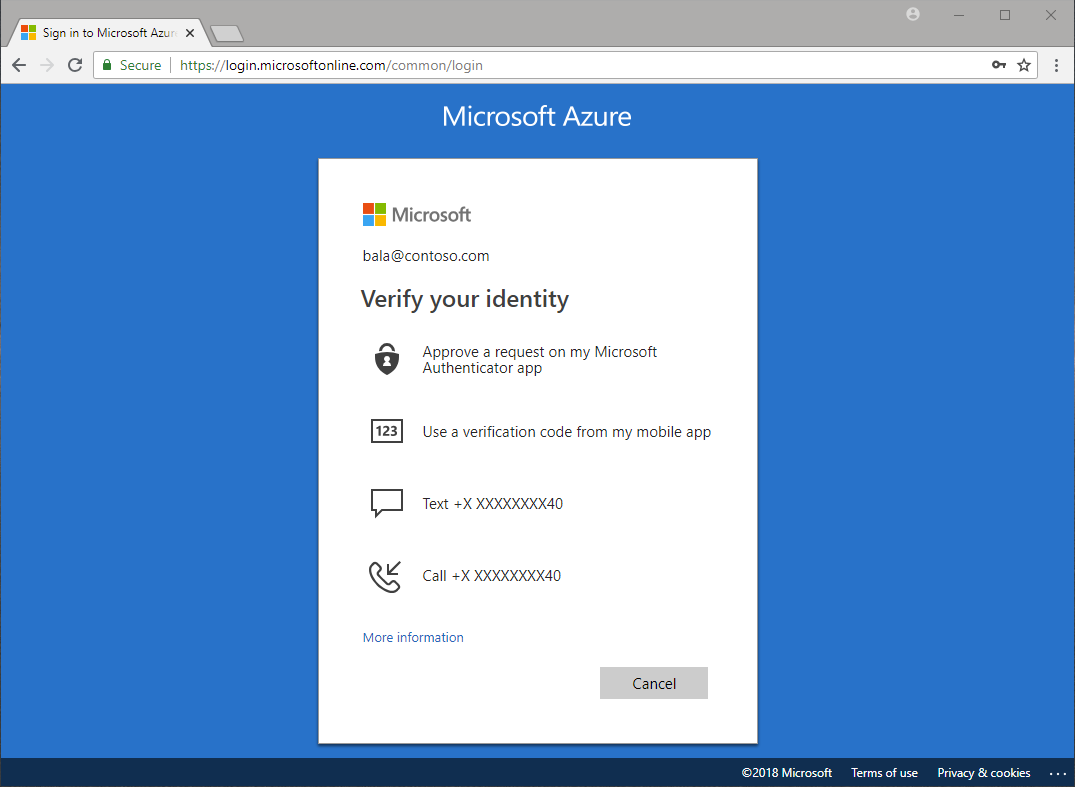

Mit MFA können Benutzer während der Anmeldung eine zusätzliche Authentifizierungsform auswählen, z. B. einen Telefonanruf oder eine Benachrichtigung über eine mobile App. Durch diese Möglichkeit wird die Anforderung für eine einzelne, feste Form der sekundären Authentifizierung wie ein Hardwaretoken reduziert. Wenn Benutzer derzeit keine form der zusätzlichen Authentifizierung haben, können sie eine andere Methode auswählen und weiterhin funktionieren.

Die kennwortlose Authentifizierung entfernt die Notwendigkeit, dass Benutzer sichere Kennwörter erstellen und speichern müssen. Mit Funktionen wie Windows Hello for Business oder FIDO2-Sicherheitsschlüsseln können benutzer sich ohne Kennwort bei Geräten oder Anwendungen anmelden. Durch diese Möglichkeit kann die Komplexität der Verwaltung von Kennwörtern in allen Umgebungen verringert werden.

Self-Service-Kennwortzurücksetzung

SSPR bietet Benutzern die Möglichkeit, ihre Kennwörter ohne Administrator- oder Helpdesk-Beteiligung zu ändern oder zurückzusetzen. Wenn die Konten der Benutzer gesperrt sind oder sie ihre Kennwörter vergessen, können sie aufforderungen folgen, sich selbst zu entsperren und wieder zur Arbeit zurückzukehren. Durch diese Möglichkeit werden Helpdeskanrufe und Produktivitätsverluste reduziert, wenn benutzer sich nicht bei ihren Geräten oder Anwendungen anmelden können.

SSPR funktioniert in den folgenden Szenarien:

- Kennwortänderung: Wenn ein Benutzer das Kennwort kennt, es aber in etwas Neues ändern möchte.

- Kennwortzurücksetzung: Wenn sich ein Benutzer nicht anmelden kann (z. B. nach dem Vergessen des Kennworts) und das Kennwort zurücksetzen möchte.

- Kontosperrung: Wenn sich ein Benutzer nicht anmelden kann, weil das Konto gesperrt ist und der Benutzer das Konto entsperren möchte.

Wenn ein Benutzer ein Kennwort mithilfe von SSPR aktualisiert oder zurücksetzt, kann dieses Kennwort auch in eine lokale Active Directory-Umgebung zurückgeschrieben werden. Das Kennwortrückschreiben stellt sicher, dass ein Benutzer die aktualisierten Anmeldeinformationen sofort mit lokalen Geräten und Anwendungen verwenden kann.

Mehrstufige Authentifizierung

Die mehrstufige Authentifizierung ist ein Prozess, bei dem ein Benutzer während der Anmeldung zur Eingabe einer zusätzlichen Form der Identifikation aufgefordert wird. Beispielsweise wird der Benutzer aufgefordert, einen Code auf einem Smartphone einzugeben oder einen Fingerabdruckscan bereitzustellen.

Wenn Sie nur ein Kennwort zum Authentifizieren eines Benutzers verwenden, bleibt ein nicht unsicherer Vektor für Angriffe. Wenn das Kennwort schwach ist oder an anderer Stelle verfügbar gemacht wird, ist es wirklich der Benutzer, der sich mit dem Benutzernamen und Kennwort anmeldet, oder ist es ein Angreifer? Das Erfordern einer zweiten Authentifizierungsform erhöht die Sicherheit, da dieser zusätzliche Faktor für einen Angreifer nicht leicht zu erhalten oder zu duplizieren ist.

Microsoft Entra MFA funktioniert, indem zwei oder mehr der folgenden Authentifizierungsmethoden erforderlich sind:

- Etwas, das der Benutzer kennt, in der Regel ein Kennwort

- Etwas, das der Benutzer hat, z. B. ein vertrauenswürdiges Gerät oder einen Hardwareschlüssel, der nicht leicht dupliziert wird

- Etwas, das den Benutzer ausmacht; das heißt, biometrische Eigenschaften wie ein Fingerabdruck oder Gesichtserkennung.

Benutzer können sich in einem Schritt für SSPR und MFA registrieren, um die Onboarding-Erfahrung zu vereinfachen. Administratoren können definieren, welche Formen der sekundären Authentifizierung verwendet werden sollen. Administratoren können auch MFA erfordern, wenn Benutzer eine Self-Service-Kennwortzurücksetzung durchführen, um diesen Prozess weiter zu sichern.

Kennwortschutz

Standardmäßig blockiert die Microsoft Entra-ID schwache Kennwörter wie "Password1". Die Microsoft Entra-ID aktualisiert automatisch und erzwingt eine Liste gesperrter Kennwörter, die als schwach bekannt sind. Ein Microsoft Entra-Benutzer, der versucht, ein Kennwort auf eines dieser schwachen Kennwörter festzulegen, erhält eine Benachrichtigung, um ein Kennwort auszuwählen, das sicherer ist.

Um die Sicherheit zu erhöhen, können Sie benutzerdefinierte Richtlinien für den Kennwortschutz definieren. Diese Richtlinien können Filter verwenden, um jede Variation eines Kennworts zu blockieren, das einen Namen wie Contoso oder einen Standort wie London enthält.

Für die Hybridsicherheit können Sie den Microsoft Entra-Kennwortschutz in eine lokale Active Directory-Umgebung integrieren. Eine in der lokalen Umgebung installierte Komponente empfängt die Liste der gesperrten Kennwörter und die benutzerdefinierten Richtlinien für den Kennwortschutz von Microsoft Entra ID. Domänencontroller verwenden diese Informationen dann, um Kennwortänderungen zu verarbeiten. Dieser Hybridansatz stellt sicher, dass Sie unabhängig davon, wie oder wo Benutzer ihre Anmeldeinformationen ändern, die Verwendung sicherer Kennwörter erzwingen.

Kennwortlose Authentifizierung

Das Ziel vieler Umgebungen besteht darin, die Verwendung von Kennwörtern als Teil von Anmeldeereignissen zu entfernen. Features wie Azure-Kennwortschutz oder Microsoft Entra MFA tragen zur Verbesserung der Sicherheit bei, aber eine Kombination aus Benutzername/Kennwort bleibt eine schwache Form der Authentifizierung, die offengelegt oder brute-force angegriffen werden kann.

Wenn sich Benutzer ohne Kennwort anmelden, geben sie Anmeldeinformationen mithilfe von Methoden wie:

- Biometrie mit Windows Hello for Business.

- Ein FIDO2-Sicherheitsschlüssel.

Ein Angreifer kann diese Authentifizierungsmethoden nicht einfach duplizieren.

Die Microsoft Entra-ID bietet Möglichkeiten zur nativen Authentifizierung mithilfe kennwortloser Methoden, um die Anmeldeerfahrung für Benutzer zu vereinfachen und das Risiko von Angriffen zu verringern.

Verwandte Inhalte

- Informationen zu den ersten Schritten finden Sie im Lernprogramm für Microsoft Entra SSPR und im Lernprogramm für Microsoft Entra MFA.

- Weitere Informationen zu den SSPR-Konzepten finden Sie unter Funktionsweise: Selbstbedienungskennwortzurücksetzung von Microsoft Entra.

- Weitere Informationen zu MFA-Konzepten finden Sie unter How it works: Microsoft Entra multifactor authentication.