Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

macOS PSSO (Plattform-Single Sign-On) ist ein neues Feature auf Basis des Microsoft Enterprise SSO-Plug-Ins, mit dem sich Benutzerinnen und Benutzer mit ihren Plattformanmeldeinformationen für macOS und ihren Microsoft Entra ID-Anmeldeinformationen auf Mac-Geräten anmelden können. Dieses Feature bietet Administratorinnen und Administratoren Vorteile, da es den Anmeldevorgang für Benutzerinnen und Benutzer vereinfacht und die Anzahl der Kennwörter verringert, die sie sich merken müssen. Außerdem können Benutzerinnen und Benutzer sich mit einer Smartcard oder einem Hardwareschlüssel bei Microsoft Entra ID authentifizieren. Dieses Feature verbessert die Endbenutzererfahrung, da nicht zwei separate Kennwörter gespeichert werden müssen. Für das Administratorteam entfällt die Notwendigkeit, Kennwörter für lokale Konten zu verwalten.

Es gibt drei unterschiedliche Authentifizierungsmethoden, die Einfluss auf die Endbenutzererfahrung haben:

- Plattformanmeldeinformationen für macOS: stellt einen hardwaregebundenen kryptografischen Schlüssel aus Secure Enclave bereit, der für einmaliges Anmelden (SSO) für Apps verwendet wird, die Microsoft Entra ID für die Authentifizierung verwenden. Das lokale Benutzerpasswort bleibt unberührt und wird zum Anmelden auf dem Mac benötigt.

- Smartcard: Die Benutzerinnen und Benutzer melden sich mit einer externen Smartcard oder einem smartcardkompatiblen Harttoken (z. B. Yubikey) auf dem Computer an. Nachdem das Gerät entsperrt wurde, wird die Smartcard mit Microsoft Entra ID verwendet, um einmaliges Anmelden (SSO) für Apps zu ermöglichen, die Microsoft Entra ID für die Authentifizierung verwenden.

- Kennwort als Authentifizierungsmethode: synchronisiert das Microsoft Entra ID-Benutzerkennwort mit dem lokalen Konto und ermöglicht einmaliges Anmelden (SSO) für Apps, die Microsoft Entra ID für die Authentifizierung verwenden.

Unter Verwendung des Microsoft Enterprise SSO-Plug-Ins für Apple-Geräte bietet PSSO folgende Vorteile:

- Ermöglicht Benutzerinnen und Benutzern das kennwortlose Arbeiten mithilfe der Touch-ID

- Verwendet phishingsichere Anmeldeinformationen, die auf der Windows Hello for Business-Technologie basieren

- Spart Kundenorganisationen Geld, da keine Sicherheitsschlüssel erforderlich sind

- Fördert Zero Trust-Ziele durch die Integration in Secure Enclave

Für die Aktivierung muss das Administratorteam PSSO über Microsoft Intune oder andere unterstützte MDM-Lösungen konfigurieren. Je nachdem, wie das Gerät konfiguriert ist, kann der Endbenutzer sein Gerät mit PSSO über sichere Enklave, Smartcard oder kennwortbasierte Authentifizierungsmethode einrichten.

Anforderungen

Um Plattform-SSO für macOS bereitzustellen, müssen die folgenden Mindestanforderungen erfüllt sein.

- Die empfohlene Mindestversion ist macOS 14 Sonoma. macOS 13 Ventura wird zwar unterstützt, für eine optimale Erfahrung wird jedoch dringend die Verwendung von macOS 14 Sonoma empfohlen.

- Microsoft Authenticator

- Mindestens Version 5.2404.0 der Microsoft Intune-Unternehmensportal-App. Diese Version ist erforderlich, damit Benutzerkonten für PSSO eingerichtet werden können.

- Benutzer müssen über ausreichende Berechtigungen zum Registrieren und Verbinden von Geräten mit der Microsoft Entra-ID verfügen.

Konfiguration

Weitere Informationen und Anleitungen zur Konfiguration finden Sie in diesen Artikeln:

Hinweis

Wenn Sie Plattform-SSO für macOS-Geräte mit einem Drittanbieter-MDM konfigurieren, finden Sie in der Dokumentation Ihres MDM-Anbieters spezifische Anweisungen zum Konfigurieren von Plattform-SSO.

Wenn Sie ein Entwickler einer MDM-Lösung von Drittanbietern sind, lesen Sie die Integration von macOS Platform Single Sign On (PSSO) in Ihr MDM-Lösungshandbuch , um weitere Informationen zur Integration von PSSO in Ihre MDM-Lösung zu erhalten.

Bereitstellung

Weitere Informationen und Anweisungen zum Bereitstellen von Plattform-SSO für macOS finden Sie in diesen Artikeln.

- Einbinden eines Mac-Geräts in Microsoft Entra ID während der Out-of-Box-Experience

- Einbinden eines Mac-Geräts in Microsoft Entra ID mithilfe des Unternehmensportals

Kennwortlose Authentifizierung

Kennwörter sind ein primärer Angriffsvektor für böswillige Akteure. Sie nutzen Social Engineering-, Phishing- und Spray-Angriffe, um Kennwörter zu kompromittieren. Durch eine Strategie für die kennwortlose Authentifizierung wird das Risiko dieser Angriffe verringert.

Erfahren Sie, wie Sie Plattform-SSO für macOS verwenden können, um die kennwortlose Authentifizierung in Ihrer Organisation zu aktivieren.

- Kennwortlose Authentifizierungsoptionen für Microsoft Entra ID

- Planen einer Bereitstellung mit kennwortloser Authentifizierung in Microsoft Entra ID

Plattformanmeldeinformationen für macOS können auch als Phishing-beständige Anmeldeinformationen für die Verwendung in WebAuthn-Herausforderungen (einschließlich Browser-Reauthentifizierungsszenarien) verwendet werden. Wenn Sie Schlüsseleinschränkungen in Ihrer FIDO-Richtlinie verwenden, müssen Sie der Liste der zulässigen AAGUIDs die AAGUID für die macOS-Plattformanmeldeinformation hinzufügen: 7FD635B3-2EF9-4542-8D9D-164F2C771EFC

Microsoft Platform SSO: UserSecureEnclaveKeyBiometricPolicy

Microsoft Platform SSO unterstützt die UserSecureEnclaveKeyBiometricPolicy-Option bei Verwendung von Platform SSO mit der UserSecureEnclaveKey-Authentifizierungsmethode. Diese Richtlinie verbessert die Sicherheit, indem Benutzer bei jedem Zugriff auf den sicheren Enklavenschlüssel des Benutzers mit Touch-ID authentifiziert werden müssen.

- Wenn diese Richtlinie aktiviert ist, werden Benutzer bei jedem Zugriff auf den sicheren Enklavenschlüssel des Benutzers zur Touch-ID-Authentifizierung aufgefordert. Eingabeaufforderungen treten während der PSSO-Registrierung, Browser-Erneutauthentifizierungsszenarien auf, die den Benutzerschlüssel als Kennung verwenden, und die Authentifizierung während der Anmeldung zum Abrufen des PSSO-Tokens.

- Das Aktivieren dieser Richtlinie erfordert, dass das Gerät die biometrische Touch-ID-Authentifizierung unterstützt. Benutzer müssen Touch ID so konfigurieren, dass die PSSO-Registrierung fortgesetzt wird. Administratoren sollten sicherstellen, dass Benutzer über ein biometrisch unterstütztes Gerät oder eine externe Tastatur verfügen, die Touch-ID unterstützt, bevor Sie diese Richtlinie aktivieren.

Hinweis

Es gibt keine Option für das Kennwortfallback beim Authentifizieren mit user Secure Enclave Key, wenn UserSecureEnclaveKeyBiometricPolicy aktiviert ist. Daher können sich Benutzer nicht bei Microsoft Entra ID authentifizieren, wenn sie keine biometrischen Touch-ID-Daten zur Verfügung haben.

Anforderungen für UserSecureEnclaveKeyBiometricPolicy

Betriebssystem: macOS 14.6 und höher

Unternehmensportalversion: 2504 und höher

Von Bedeutung

Wenn dieses Feature aktiviert ist, nachdem die PSSO-Registrierung abgeschlossen wurde, müssen sich alle Benutzer einem vollständigen PSSO-Erneutregistrierungsprozess unterziehen, damit die Richtlinie wirksam wird. Dieser erneute Registrierungsprozess muss vom Administrator gesteuert werden, da benutzern keine Erneute Registrierung angezeigt wird. Administratoren sollten sorgfältig prüfen, ob diese Richtlinie aktiviert und die Bereitstellung von PSSO entsprechend geplant wird.

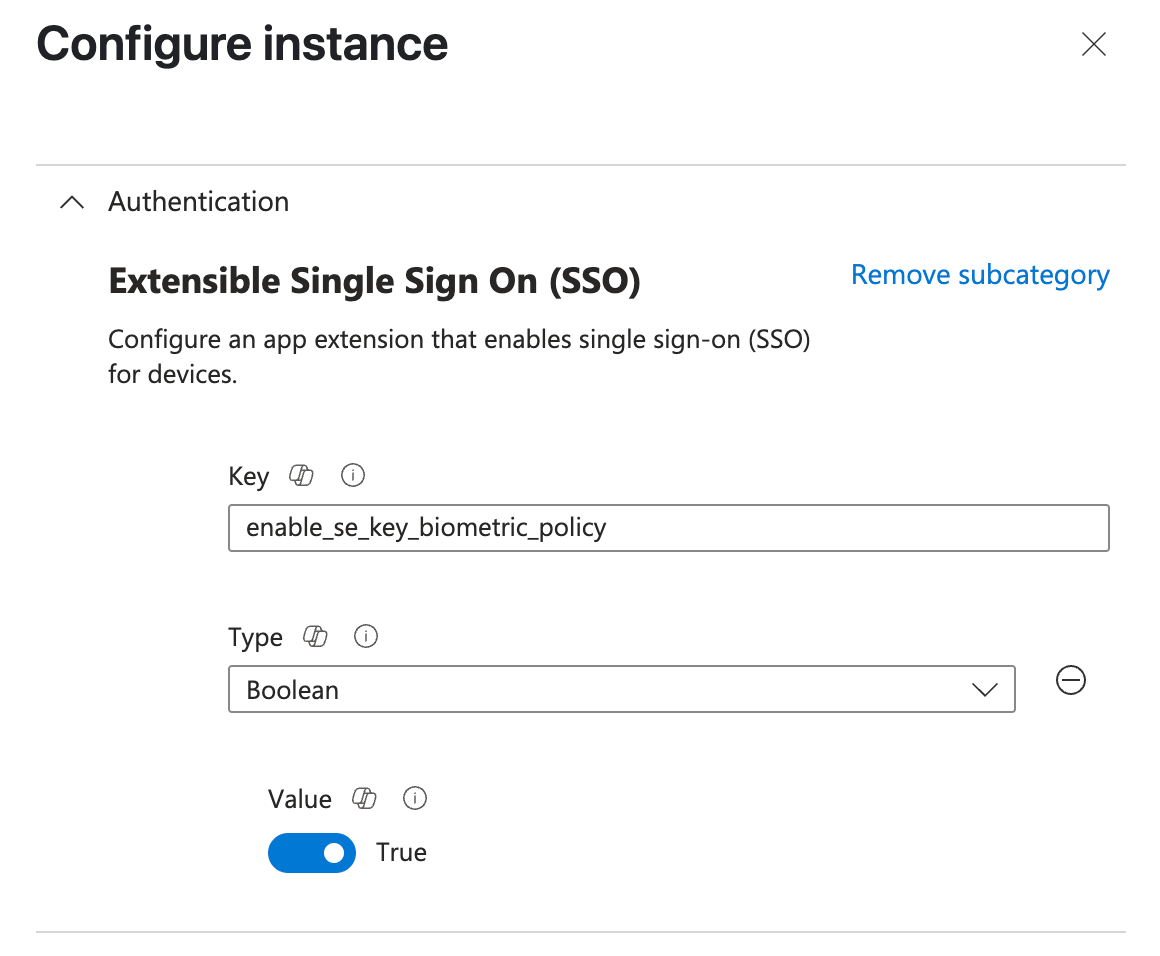

Aktivieren von UserSecureEnclaveKeyBiometricPolicy

Kunden mit hoher Sicherheit können sich dafür entscheiden, dieses Feature zu aktivieren, indem Sie ein Kennzeichen im Datenwörterbuch der SSO-Erweiterung festlegen.

- Schlüsselname: enable_se_key_biometric_policy

- Wert: true

Vorteile von UserSecureEnclaveKeyBiometricPolicy

- Erweiterte Sicherheit: Der Zugriff auf den sicheren Enklave-Schlüssel des Benutzers ist hardwaregeschützt und kann nur nach erfolgreicher Touch-ID-Authentifizierung aufgerufen werden und bietet eine zusätzliche Sicherheitsebene.

Nachteile von UserSecureEnclaveKeyBiometricPolicy

- Weitere Eingabeaufforderungen: Benutzer werden während der PSSO-Registrierung zusätzliche Aufforderungen erhalten, da während des Prozesses mehrmals auf den Schlüssel zugegriffen wird.

- Biometric-Only Access: Auf den PSSO-Passkey kann nur mit biometrischer Authentifizierung zugegriffen werden. Es gibt kein Kennwortfallback. Wenn das Gerät mit einem Kennwort entsperrt ist, werden Benutzer weiterhin zur biometrischen Authentifizierung aufgefordert, das PSSO-Token abzurufen.

Kerberos-SSO zu lokalen Active Directory- und Microsoft Entra ID Kerberos-Ressourcen

macOS ermöglicht Es Benutzern, Plattform-SSO so zu konfigurieren, dass kerberosbasiertes SSO für lokale und Cloudressourcen unterstützt wird, zusätzlich zu SSO zu Microsoft Entra ID. Kerberos-SSO ist eine optionale Funktion innerhalb von Plattform-SSO. Es wird jedoch empfohlen, dass Benutzer weiterhin auf lokale Active Directory-Ressourcen zugreifen müssen, die Kerberos für die Authentifizierung verwenden.

Weitere Informationen finden Sie unter Kerberos SSO für lokale Active Directory- und Microsoft Entra ID Kerberos-Ressourcen.

Graph-API-Unterstützung

Sie können die Microsoft Graph-API verwenden, um die PlatformCredential-Authentifizierungsmethode zu verwalten.

Die folgenden APIs sind verfügbar:

- platformCredentialAuthenticationMethod-Ressourcentyp.

- List platformCredentialAuthenticationMethods.

- PlatformCredentialAuthenticationMethod löschen.

National Institute of Standards and Technology (NIST)

Das National Institute of Standards and Technology (NIST) ist eine nicht regulatorische Bundesbehörde des US-Handelsministeriums. NIST entwickelt und veröffentlicht Standards, Leitfäden und andere Publikationen, um Bundesbehörden bei der Verwaltung kostenwirksamer Programme zum Schutz ihrer Informationenund Informationssysteme zu unterstützen.

Weitere Informationen zur Verwendung von macOS PSSO (Plattform-SSO) zur Einhaltung von NIST-Anforderungen finden Sie in diesen Artikeln.

- Konfigurieren von Microsoft Entra ID, um die NIST-Authentifikator-Sicherheitsstufen zu erfüllen

- NIST-Authentifikatortypen und ausgerichtete Microsoft Entra-Methoden

- NIST Authenticator Assurance Level 3 mit Microsoft Entra ID

Problembehandlung

Wenn bei der Implementierung von macOS PSSO (Plattform-SSO) Probleme auftreten, lesen Sie die Dokumentation zu bekannten Problemen mit macOS PSSO (Plattform-SSO) und ihrer Behandlung.