Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel enthält Anleitungen zur Verwendung mehrerer Domänen und Unterdomänen auf oberster Ebene beim Verbund mit Microsoft 365- oder Microsoft Entra-Domänen.

Unterstützung mehrerer Domänen der obersten Ebene

Zum Konfigurieren eines Verbunds mehrerer Domänen der obersten Ebene mit Microsoft Entra ID sind einige zusätzliche Konfigurationsschritte erforderlich, die beim Herstellen eines Verbunds mit nur einer Domäne der obersten Ebene nicht ausgeführt werden müssen.

Bei einem Verbund einer Domäne mit Microsoft Entra ID werden für die Domäne in Azure mehrere Eigenschaften festgelegt. Eine wichtige Eigenschaft ist IssuerUri. Diese Eigenschaft ist ein URI, der von Microsoft Entra ID zum Identifizieren der Domäne verwendet wird, der das Token zugeordnet ist. Es ist nicht erforderlich, dass der URI zu etwas aufgelöst wird, jedoch muss er ein gültiger URI sein. Standardmäßig wird er von Microsoft Entra ID auf den Wert des Bezeichners des Verbunddiensts in Ihrer lokalen AD FS-Konfiguration festgelegt.

Hinweis

Der Bezeichner des Verbunddiensts ist ein URI, mit dem ein Verbunddienst eindeutig identifiziert wird. Der Verbunddienst ist eine Instanz von AD FS, die als Sicherheitstokendienst fungiert.

Sie können das IssuerUri-Element mit dem folgenden PowerShell-Befehl anzeigen: Get-EntraDomainFederationSettings -DomainName <your ___domain>.

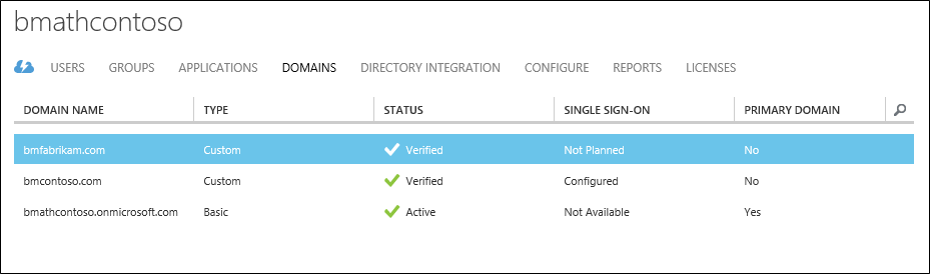

Ein Problem tritt auf, wenn Sie mehr als eine Domäne auf oberster Ebene hinzufügen. Nehmen wir beispielsweise an, dass Sie einen Verbund zwischen Microsoft Entra ID und Ihrer lokalen Umgebung eingerichtet haben. Für dieses Dokument wird die domäne bmcontoso.com verwendet. Nun wurde eine zweite Domäne der obersten Ebene hinzugefügt: „bmfabrikam.com“.

Wenn Sie versuchen, die bmfabrikam.com Domäne zu verbinden, tritt ein Fehler auf. Dies tritt auf, da die Microsoft Entra-ID nicht zulässt, dass die IssuerUri-Eigenschaft für mehrere Domänen denselben Wert aufweist.

SupportMultipleDomain-Parameter

Hinweis

Der Parameter "SupportMultipleDomain" ist nicht mehr verfügbar und funktioniert nicht mit den folgenden Modulen:

Microsoft.GraphMicrosoft.Entra

Wichtig

Wenn Sie mehrere Domänen verbinden möchten, müssen Sie möglicherweise nacheinander Änderungen vornehmen, da der parameter -SupportMultipleDomain nicht mehr verfügbar ist.

Aktualisieren der Vertrauensstellung zwischen AD FS und Microsoft Entra ID

Wenn Sie eine neue Domäne im Microsoft Entra Admin Center hinzugefügt und das Tokensignaturzertifikat geändert haben, sind Sie nur noch einen Schritt davon entfernt, Ihre Verbundinformationen in Entra ID zu aktualisieren.

Führen Sie die folgenden Schritte aus, um Ihre Partnerverbundinformationen in der Entra-ID zu aktualisieren:

Öffnen Sie eine neue PowerShell-Sitzung, und führen Sie die folgenden Befehle aus, um das Microsoft Entra PowerShell-Modul zu installieren:

Hinweis

-allowclobberüberschreiben Warnmeldungen zu Installationskonflikten und überschreiben vorhandene Befehle mit demselben Namen wie Befehle, die von einem Modul installiert werden. Verwenden Sie diesen Wert, wenn Sie das Microsoft.Graph-Modul bereits installiert haben:-

Install-Module -Name Microsoft.Entra -allowClobberImport-Module -Name Microsoft.Entra.DirectoryManagementConnect-Entra -Scopes 'Domain.Read.All'Get-EntraFederationProperty -domainname ___domain.com

Nachdem Sie die id kopiert haben, die in der zweiten Spalte aus der Ausgabe angezeigt wird, führen Sie Folgendes aus:

Update-MgDomainFederationConfiguration -DomainID ___domain.com -InternalDomainFederationId 0f6ftrte-xxxx-xxxx-xxxx-19xxxxxxxx23'

Führen Sie die folgenden Schritte aus, um die neue Domäne der obersten Ebene mithilfe von PowerShell hinzuzufügen:

- Führen Sie auf einem Computer, auf dem das Azure AD PowerShell-Modul installiert ist, das PowerShell-Cmdlet

$cred=Get-Credentialaus. - Geben Sie den Benutzernamen und das Kennwort eines Hybrididentitätsadministrators für die Microsoft Entra-Domäne ein, mit der Sie verbunden sind.

- Geben Sie in PowerShell

Connect-Entra -Scopes 'Domain.ReadWrite.All'ein. - Geben Sie alle Werte als das folgende Beispiel ein, um eine neue Domäne hinzuzufügen:

New-MgDomainFederationConfiguration -DomainId "contoso.com" -ActiveSigninUri " https://sts.contoso.com/adfs/services/trust/2005/usernamemixed" -DisplayName "Contoso" -IssuerUri " http://contoso.com/adfs/services/trust" -MetadataExchangeUri " https://sts.contoso.com/adfs/services/trust/mex" -PassiveSigninUri " https://sts.contoso.com/adfs/ls/" -SignOutUri " https://sts.contoso.com/adfs/ls/" -SigningCertificate <*Base64 Encoded Format cert*> -FederatedIdpMfaBehavior "acceptIfMfaDoneByFederatedIdp" -PreferredAuthenticationProtocol "wsFed"

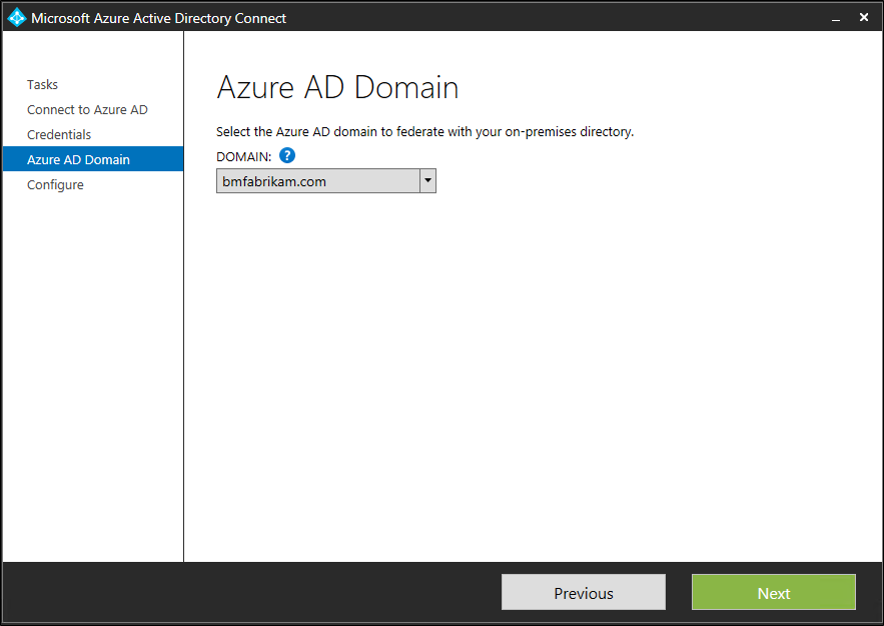

Führen Sie die folgenden Schritte aus, um die neue Domäne der obersten Ebene mit Microsoft Entra Connect hinzuzufügen:

- Starten Sie Microsoft Entra Connect über den Desktop oder das Menü „Start“

- Wählen Sie "Hinzufügen einer zusätzlichen Microsoft Entra-Domäne" aus.

- Geben Sie Ihre Anmeldeinformationen für Microsoft Entra ID und Active Directory ein.

- Wählen Sie die zweite Domäne aus, die Sie für den Partnerverbund konfigurieren möchten.

- Wählen Sie Installieren aus.

Überprüfen der neuen Domäne der obersten Ebene

Verwenden Sie den PowerShell-Befehl Get-MgDomainFederationConfiguration -DomainName <your ___domain> , um den aktualisierten IssuerUri anzuzeigen. Der folgende Screenshot zeigt, dass die Verbundeinstellungen in der ursprünglichen Domäne http://bmcontoso.com/adfs/services/trustaktualisiert werden.

Außerdem wurde der IssuerUri für die neue Domäne auf https://bmcontoso.com/adfs/services/trust festgelegt.

Unterstützung von Unterdomänen

Wenn Sie eine Unterdomäne hinzufügen, erbt sie aufgrund der Art und Weise, wie Microsoft Entra-ID Domänen behandelt, die Einstellungen des übergeordneten Elements. Der IssuerUri muss also mit der Hauptdomäne übereinstimmen.

Wenn Sie z. B. bmcontoso.com haben und dann corp.bmcontoso.com hinzufügen, muss der IssuerUri für einen Benutzer aus corp.bmcontoso.com sein http://bmcontoso.com/adfs/services/trust. Die oben für die Microsoft Entra-ID implementierte Standardregel generiert jedoch ein Token mit einem Aussteller als http://corp.bmcontoso.com/adfs/services/trust, das nicht mit dem erforderlichen Wert der Domäne übereinstimmt und die Authentifizierung fehlschlägt.

Aktivieren der Unterstützung für Unterdomänen

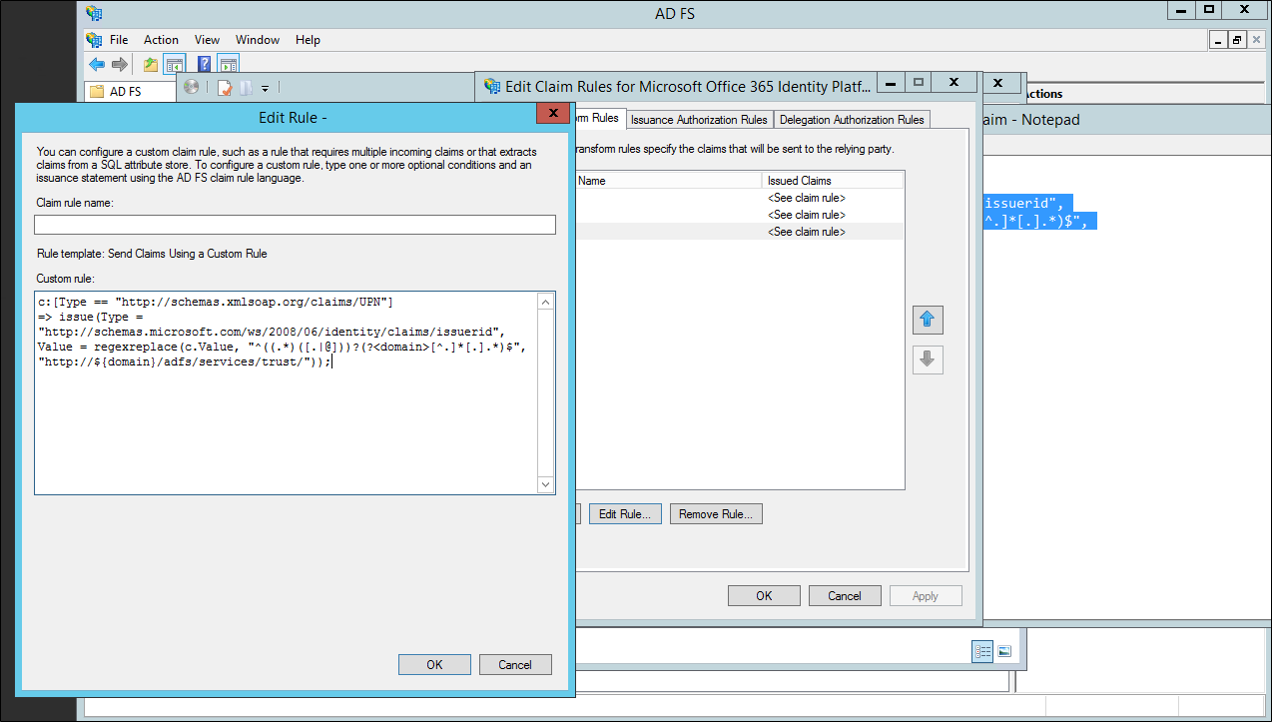

Um dieses Verhalten zu umgehen, aktualisieren Sie die Vertrauensstellung des AD FS-Verbunds für Microsoft Online. Hierzu müssen Sie eine benutzerdefinierte Anspruchsregel so konfigurieren, dass beim Erstellen des benutzerdefinierten Issuer-Werts alle Unterdomänen aus dem UPN-Suffix des Benutzers entfernt werden.

Verwenden Sie den folgenden Anspruch:

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, "^.*@([^.]+\.)*?(?<___domain>([^.]+\.?){2})$", "http://${___domain}/adfs/services/trust/"));

Hinweis

Die letzte Zahl im Regulären Ausdruckssatz ist, wie viele übergeordnete Domänen in Ihrer Stammdomäne vorhanden sind. Im Fall von „bmcontoso.com“ sind also zwei übergeordnete Domänen erforderlich. Wenn drei übergeordnete Domänen beibehalten werden sollen (d. h. „corp.bmcontoso.com“), muss die Anzahl drei (3) lauten. Schließlich kann ein Bereich angegeben werden, der mit der maximalen Anzahl von Domänen übereinstimmt. „{2,3}“ entspricht zwei bis drei Domänen (d. h. „bmfabrikam.com“ und „corp.bmcontoso.com“).

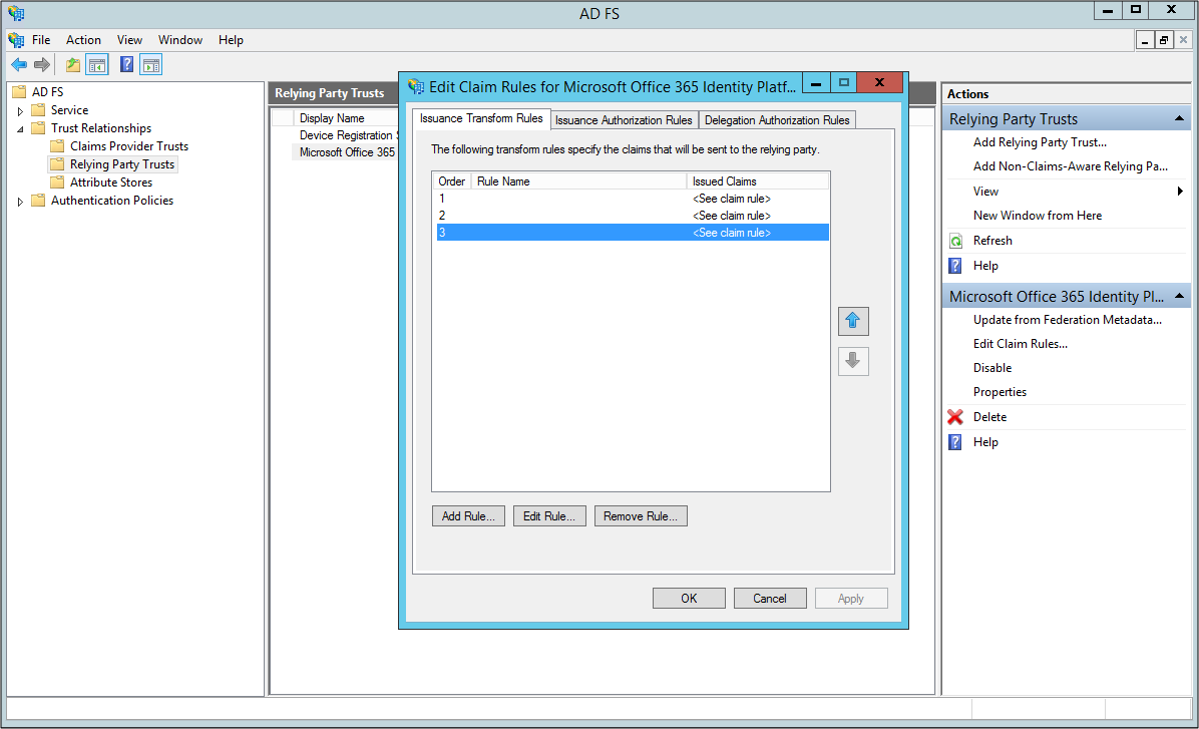

Führen Sie die folgenden Schritte aus, um einen benutzerdefinierten Anspruch zur Unterstützung von Unterdomänen hinzuzufügen.

- Öffnen Sie die AD FS-Verwaltung.

- Klicken Sie mit der rechten Maustaste auf die Vertrauensstellung von Microsoft Online RP, und wählen Sie "Anspruchsregeln bearbeiten" aus.

- Wählen Sie die dritte Anspruchsregel aus, und ersetzen Sie

- Ersetzen Sie den aktuellen Anspruch:

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, ".+@(?<___domain>.+)","http://${___domain}/adfs/services/trust/"));

durch

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, "^.*@([^.]+\.)*?(?<___domain>([^.]+\.?){2})$", "http://${___domain}/adfs/services/trust/"));

- Wählen Sie OK, dann Übernehmen und schließlich erneut OK aus. Schließen Sie die AD FS-Verwaltung.

Nächste Schritte

Nachdem Sie Microsoft Entra Connect installiert haben, können Sie die Installation überprüfen und Lizenzen zuweisen.

Erfahren Sie mehr über diese Features, die während der Installation aktiviert sind: Automatisches Upgrade, Verhindern versehentlicher Löschungen und Microsoft Entra Connect Health.

Erkunden Sie diese gängigen Themen: Zeitplaner und wie man die Synchronisierung initiiert.

Erfahren Sie mehr über die Integration Ihrer lokalen Identitäten mit microsoft Entra ID.