Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Microsoft Entra protokolliert zu Compliancezwecken alle Anmeldungen bei einem Azure-Mandanten. Als IT-Administrator müssen Sie wissen, was die Werte in einem Anmeldeprotokoll bedeuten, damit Sie die Protokollwerte richtig interpretieren können.

In diesem Artikel werden die Werte in den Anmeldeprotokollen erläutert. Diese Werte enthalten wertvolle Informationen zur Problembehandlung von Anmeldefehlern.

Anmeldeaktivitätskomponenten

In Microsoft Entra ID besteht eine Anmeldeaktivität aus drei Hauptkomponenten:

- Who: Die Identität (Benutzer), die die Anmeldung vornimmt.

- How: Der Client (Anwendung), der für den Zugriff verwendet wird.

- What: Das Ziel (Ressource), auf das die Identität zugreift.

Konzentrieren Sie sich auf diese drei Komponenten, wenn Sie eine Anmeldung untersuchen, um Ihre Suche einzugrenzen, damit Sie nicht jedes Detail betrachten. Innerhalb jeder dieser drei Komponenten gibt es verwandte Bezeichner, die weitere Informationen bereitstellen können. Jede Anmeldung enthält auch eindeutige Bezeichner, die den Anmeldeversuch mit zugeordneten Aktivitäten korrelieren.

Wer

Die folgenden Details sind dem Benutzer zugeordnet:

- Benutzer

- Nutzername

- Benutzerkennung

- Anmeldebezeichner

- Benutzertyp

Wie?

Wie sich der Benutzer anmeldet, kann anhand der folgenden Details identifiziert werden:

- Authentifizierungsanforderung

- Client-App

- Clientanmeldeinformationstyp

- Fortlaufende Zugriffsevaluierung

Was

Sie können die Ressource identifizieren, auf die der Benutzer zugreifen möchte, indem Sie die folgenden Details verwenden:

- Anwendung

- Anwendungs-ID

- Ressource

- Ressourcen-ID

- Mandanten-ID der Ressource

- Die Dienstprinzipal-ID der Ressource

Eindeutige Bezeichner

Anmeldeprotokolle enthalten auch mehrere eindeutige Bezeichner, die weitere Einblicke in den Anmeldeversuch bieten.

- Korrelations-ID: Die Korrelations-ID gruppiert Sign-Ins aus derselben Sign-In-Session. Der Wert basiert auf Parametern, die von einem Client übergeben werden, daher kann Microsoft Entra ID nicht für die Genauigkeit garantieren.

- Request ID: Ein Bezeichner, der einem ausgestellten Token entspricht. Wenn Sie nach Anmeldungen suchen, die mit einem bestimmten Token durchgeführt wurden, müssen Sie zuerst die Anforderungs-ID aus dem Token extrahieren.

- Einziger Token-Bezeichner: Ein eindeutiger Bezeichner für den bei der Anmeldung übergebenen Token. Dieser Bezeichner wird verwendet, um die Anmeldung mit der Tokenanforderung zu korrelieren.

Details zur Anmeldeaktivität

Jeder Anmeldeversuch enthält Details, die diesen drei Hauptkomponenten zugeordnet sind. Die Details sind basierend auf dem Anmeldetyp in mehreren Registerkarten angeordnet.

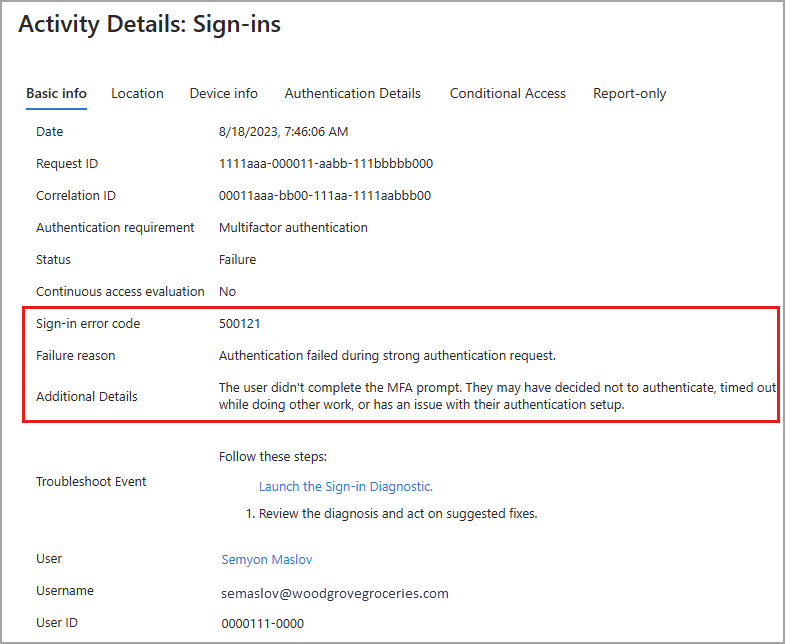

Grundlegende Informationen

Die Registerkarte „Grundlegende Informationen“ enthält den Großteil der Details, die einem Anmeldeversuch zugeordnet sind. Beachten Sie die eindeutigen Bezeichner, da sie möglicherweise erforderlich sind, um Anmeldeprobleme zu beheben. Sie können das Wer-, Wie-, Was- Muster mithilfe der Details auf der Registerkarte „Grundlegende Informationen“ verwenden.

Sie können die Anmeldediagnose auch über die Registerkarte „Grundlegende Informationen“ starten. Weitere Informationen finden Sie unter Verwenden der Anmeldediagnose.

Anmeldefehlercodes

Wenn bei der Anmeldung ein Fehler aufgetreten ist, können Sie im Abschnitt „Grundlegende Informationen“ des zugehörigen Protokolleintrags weitere Informationen zur Ursache erhalten. Der Fehlercode und die zugehörige Fehlerursache werden in den Details angezeigt. Weitere Informationen finden Sie unter Problembehandlung von Anmeldefehlern.

Standort und Geräte

Die Registerkarten Standort und Geräteinformationen enthalten allgemeine Informationen zum Standort und zur IP-Adresse der Benutzer*innen. Die Registerkarte „Geräteinformationen“ bietet Details zum Browser und Betriebssystem, der bzw. das zum Anmelden verwendet wird. Diese Registerkarte enthält auch Details dazu, ob das Gerät konform, verwaltet oder hybrid in Microsoft Entra eingebunden ist.

Authentifizierungsdetails

Die Registerkarte Authentifizierungsdetails in den Details eines Anmeldeprotokolls enthält die folgenden Informationen für jeden Authentifizierungsversuch:

- Eine Liste der angewendeten Authentifizierungsrichtlinien (z. B. bedingter Zugriff oder Sicherheitsstandards).

- Die Abfolge der für die Anmeldung verwendeten Authentifizierungsmethoden.

- Ob der Authentifizierungsversuch erfolgreich war und warum.

Mit diesen Informationen können Sie eine Problembehandlung für jeden Schritt bei der Anmeldung eines Benutzers durchführen. Verwenden Sie diese Details, um Folgendes nachzuverfolgen:

- Die Anzahl von Anmeldungen, die durch die Multi-Faktor-Authentifizierung (MFA) geschützt sind.

- Nutzungs- und Erfolgsraten für jede Authentifizierungsmethode.

- Verwendung von passwortlosen Authentifizierungsmethoden, wie z. B. passwortlose Telefonanmeldung und FIDO2.

- Häufigkeit der Erfüllung von Authentifizierungsanforderungen durch Tokenansprüche, z. B. Anmeldungen, bei denen Benutzer nicht interaktiv zur Eingabe eines Kennworts oder eines SMS-OTP aufgefordert werden.

Bedingter Zugriff

Falls in Ihrem Mandanten Richtlinien für bedingten Zugriff verwendet werden, können Sie überprüfen, ob diese auf den Anmeldeversuch angewendet wurden. Alle Richtlinien, die auf die Anmeldung angewendet werden können, werden aufgelistet. Das Endergebnis der Richtlinie wird angezeigt, damit Sie schnell sehen können, ob sich die Richtlinie auf den Anmeldeversuch auswirkt hat.

- Erfolg: Die Richtlinie für bedingten Zugriff wurde erfolgreich auf den Anmeldeversuch angewendet.

- Versagen: Die Richtlinie für bedingten Zugriff wurde auf den Anmeldeversuch angewendet, der Anmeldeversuch ist jedoch fehlgeschlagen.

-

Not Applied: Die Anmeldung entsprach nicht den Kriterien für die anzuwendende Policy.

- Es gibt bestimmte Szenarien, die aufgrund ihrer Natur von der Bewertung des bedingten Zugriffs ausgenommen werden müssen, um eine zirkuläre Abhängigkeit (Hühner-und-Ei-Szenario) zu verhindern, die nicht abgeschlossen werden können. Diese Szenarien werden als "Bootstrap-Szenarien" betrachtet und können Anmeldungen enthalten, die der Geräteregistrierung, Gerätekompatibilität oder Network Policy Server-Connectors zugeordnet sind.

- Windows Hello für Business-Anmeldungen werden als "Nicht angewendet" angezeigt, da die Richtlinien für den bedingten Zugriff Anmeldeversuche bei Cloud-Ressourcen und nicht den Windows-Anmeldeprozess schützen.

- Deaktiviert: Die Policy war zum Zeitpunkt des Anmeldeversuchs deaktiviert.

Nur Bericht

Richtlinien für bedingten Zugriff können die Anmeldeumgebung für Ihre Benutzer ändern und ihre Prozesse möglicherweise stören. Es wird empfohlen, Richtlinien für bedingten Zugriff im Modus "Nur Bericht" für einen bestimmten Zeitraum zu konfigurieren, um sicherzustellen, dass Ihre Richtlinie ordnungsgemäß konfiguriert ist. Mit dem Modus Nur Bericht können Sie eine Richtlinie konfigurieren und ihre potenzielle Auswirkung auswerten, bevor Sie die Richtlinie aktivieren.

Auf dieser Registerkarte der Anmeldeprotokolle werden die Ergebnisse von Anmeldeversuchen angezeigt, die im Bereich der Richtlinie enthalten waren. Weitere Informationen finden Sie im Artikel Was ist der Modus für den bedingten Zugriff mit der Funktion „Nur Bericht“?.

Anmeldedetails und Überlegungen

Die folgenden Szenarien sind bei der Überprüfung von Anmeldeprotokollen dringend zu beachten.

IP-Adresse und Standort: Es gibt keine eindeutige Verbindung zwischen einer IP-Adresse und dem physischen Standort des Computers mit dieser Adresse. Mobilfunkanbieter und virtuelle private Netzwerke (VPNs) weisen IP-Adressen aus zentralen Pools zu, die oft sehr weit von den Orten entfernt sind, an denen das Clientgerät verwendet wird. Derzeit wird eine IP-Adresse auf der Grundlage von Ablaufverfolgungen, Registrierungsdaten, Reverse-Lookups und anderen Informationen bestmöglich in einen physischen Standort konvertiert.

Datum und Uhrzeit: Das Datum und die Uhrzeit eines Anmeldeversuchs werden der Zeitzone der Person zugeordnet, die sich im Microsoft Entra Admin Center angemeldet hat, nicht dem Benutzer, der den Anmeldeversuch unternommen hat.

Bedingter Zugriff:

-

Not applied: Während der Anmeldung wurde keine Policy auf den Benutzer und die Anwendung angewendet. Windows Hello für Business wird als "Nicht angewendet" angezeigt, da die Richtlinien für den bedingten Zugriff Anmeldeversuche an Cloud-Ressourcen und nicht den Windows-Anmeldeprozess schützen. Andere Anmeldungen werden möglicherweise unterbrochen, so dass keine Richtlinie angewendet wird. -

Success: Eine oder mehrere Richtlinien für bedingten Zugriff wurden während der Anmeldung für den Benutzer und die Anwendung angewendet oder ausgewertet (aber nicht unbedingt die anderen Bedingungen). Auch wenn eine Richtlinie für bedingten Zugriff möglicherweise nicht angewendet wird, zeigt der Status für bedingten Zugriff Erfolgreich an, wenn sie ausgewertet wurde. -

Failure: Die Anmeldung erfüllte die Benutzer- und Anwendungsbedingung von mindestens einer Conditional Access Policy und die Grant Controls sind entweder nicht erfüllt oder auf Zugriffssperre aktiviert. - Der bedingte Zugriff gilt nicht für die Windows-Anmeldung, z. B. Windows Hello for Business. Conditional Access schützt Anmeldeversuche bei Cloud-Ressourcen, nicht den Anmeldeprozess des Geräts.

-

Kontinuierliche Zugriffsbewertung: Zeigt an, ob die kontinuierliche Zugriffsbewertung (CAE) auf das Anmeldeereignis angewendet wurde.

- Es gibt mehrere Anmeldeanforderungen für jede Authentifizierung, die entweder auf den interaktiven oder nicht interaktiven Registerkarten angezeigt werden können.

- CAE wird nur für eine der Anforderungen als WAHR angezeigt und kann auf der interaktiven Registerkarte oder der nicht interaktiven Registerkarte angezeigt werden.

- Weitere Informationen finden Sie unter Überwachen und Behandeln von Problemen bei Anmeldungen mit kontinuierlichen Zugriffsevaluierung in Microsoft Entra ID.

Mieterübergreifender Zugriffstyp: Beschreibt den Typ des mieterübergreifenden Zugriffs, den der Akteur für den Zugriff auf die Ressource verwendet. Mögliche Werte:

-

none- Ein Anmeldeereignis, das die Grenzen eines Microsoft Entra-Tenants nicht überschritten hat. -

b2bCollaboration- Eine mandantenübergreifende Anmeldung, die von einem Gastbenutzer über B2B Collaboration durchgeführt wurde. -

b2bDirectConnect- Eine mandantenübergreifende Anmeldung, die von einem B2B durchgeführt wurde. -

microsoftSupport- Eine mandantenübergreifende Anmeldung, die von einem Microsoft Support Agent in einem externen Microsoft-Mandanten durchgeführt wird. -

serviceProvider- Eine mandantenübergreifende Anmeldung, die von einem Cloud Service Provider (CSP) oder einem ähnlichen Administrator im Namen des Kunden dieses CSP in einem Mandanten durchgeführt wird. -

unknownFutureValue– Ein wert, der von MS Graph verwendet wird, um Clients bei der Behandlung von Änderungen in Enumerationslisten zu unterstützen. Weitere Informationen finden Sie unter Bewährte Methoden für die Arbeit mit Microsoft Graph.

-

Tenant: Das Anmeldeprotokoll verfolgt zwei Tenant-Identifikatoren, die in mandantenübergreifenden Szenarien relevant sind:

- Home tenant - Der Tenant, dem die Benutzeridentität gehört. Microsoft Entra ID verfolgt die ID und den Namen nach.

- Ressourcen-Mandant - Der Mandant, dem die (Ziel-)Ressource gehört.

- Aufgrund von Datenschutzverpflichtungen füllt Microsoft Entra ID den Namen des Basismandanten während mandantenübergreifender Szenarien nicht auf.

- Um beispielsweise herauszufinden, wie Benutzende außerhalb Ihres Mandanten auf Ihre Ressourcen zugreifen, wählen Sie alle Einträge aus, bei denen der Basismandant nicht mit dem Ressourcenmandanten übereinstimmt.

Multifaktor-Authentifizierung: Wenn sich ein Benutzer mit MFA anmeldet, finden tatsächlich mehrere separate MFA-Ereignisse statt. Wenn ein Benutzer/eine Benutzerin beispielsweise den falschen Validierungscode eingibt oder nicht rechtzeitig reagiert, werden mehr MFA-Ereignisse gesendet, um den aktuellen Status des Anmeldeversuchs widerzuspiegeln. Diese Anmeldeereignisse werden als einzelnes Element in den Microsoft Entra-Anmeldeprotokollen angezeigt. Dasselbe Anmeldeereignis wird in Azure Monitor jedoch als mehrzeilige Elemente angezeigt. Diese Ereignisse weisen alle dieselbe

correlationIdauf.Authentifizierungsanforderung: Zeigt die vom Ressourcenanbieter angeforderte Authentifizierungsanforderung an, damit die Anmeldung erfolgreich ist. Dieser Wert spiegelt häufig die Authentifizierungsphase wider, die während der Anmeldung erreicht wurde.

- Ein weiterer Anmeldeversuch nach einem Fehlschlag, bei dem die primäre Authentifizierung erfolgreich war und eine Multi-Faktor-Authentifizierung erforderlich ist, lautet der Wert

multiFactorAuthentication. - Es gibt einige Fälle, in denen dieses Feld nicht die während der Anmeldung erreichte Authentifizierung widerspiegelt. Wenn die Anforderung beispielsweise bereits durch einen früheren MFA-Antrag erfüllt ist, fordert der Anbieter der Ressource nicht dazu auf, sie zu erzwingen.

- Bei Anmeldeversuchen, bei denen MFA erforderlich ist, jedoch die primäre Authentifizierung fehlgeschlagen ist, lautet der Wert

singleFactorAuthentication, weil der Versuch nicht durch Conditional Access ausgewertet wurde, um MFA erforderlich zu machen. - Die Graph-API unterstützt

$filter(nurequndstartsWithOperatoren).

- Ein weiterer Anmeldeversuch nach einem Fehlschlag, bei dem die primäre Authentifizierung erfolgreich war und eine Multi-Faktor-Authentifizierung erforderlich ist, lautet der Wert

Sign-in event types: Gibt die Kategorie der Anmeldung an, die das Ereignis darstellt.

- Die Benutzeranmeldekategorie kann

interactiveUserodernonInteractiveUsersein und entspricht dem Wert für die Eigenschaft isInteractive der Anmelderessource. - Die verwalteten Identitätskategorie ist

managedIdentity. - Die Dienstprinzipalkategorie ist servicePrincipal.

- Die Microsoft Graph-API unterstützt:

$filter(nureq-Operator). - Der Azure-Portal zeigt diesen Wert nicht an, aber das Anmeldeereignis wird auf der Registerkarte platziert, die dem Anmeldeereignistyp entspricht. Mögliche Werte sind:

interactiveUsernonInteractiveUserservicePrincipalmanagedIdentityunknownFutureValue

- Die Benutzeranmeldekategorie kann

User type: Beispiele sind

member,guest, orexternal.Authentifizierungsdetails:

- OATH-Verifizierungscode wird als Authentifizierungsmethode sowohl für OATH-Hardware als auch für Software-Tokens (wie die Microsoft Authenticator-App) protokolliert.

- Auf der Registerkarte Details zur Authentifizierung können bis zur vollständigen Aggregation der Protokollinformationen zunächst unvollständige oder ungenaue Daten angezeigt werden. Bekannte Beispiele sind:

- Die meldung Erfüllt durch Anspruch im Token wird fälschlicherweise angezeigt, wenn Anmeldeereignisse anfänglich protokolliert werden.

- Die Zeile Primäre Authentifizierung wird anfänglich nicht protokolliert.

- Wenn Sie sich bei einem Detail in den Protokollen unsicher sind, erfassen Sie die Anforderungs-ID und die Korrelations-ID, um sie für die weitere Analyse oder Problembehandlung zu verwenden.

- Wenn Richtlinien für bedingten Zugriff für die Authentifizierung oder Sitzungsdauer angewendet werden, werden sie über den Anmeldeversuchen aufgeführt. Wenn beide Optionen nicht angezeigt werden, werden diese Richtlinien derzeit nicht angewendet. Weitere Informationen finden Sie unter Bedingter Zugriff: Sitzungssteuerelemente.

Erstellungszeitpunkt und ErstelltesDatumUhrzeit:

- Wenn Sie Anmeldeprotokolle an einen Log Analytics-Arbeitsbereich senden, stellen Sie möglicherweise zwei unterschiedliche Zeitstempel für dasselbe Anmeldeereignis fest.

- Das

TimeGeneratedFeld in Log Analytics ist der Zeitpunkt, zu dem das Anmeldeereignis von Log Analytics empfangen und veröffentlicht wurde. - Das

CreatedDateTimeFeld ist das tatsächliche Datum und die Uhrzeit des Anmeldeereignisses. - Der Unterschied zwischen den beiden Zeitstempeln wird durch die Zeit verursacht, die für die Verarbeitung des Anmeldeereignisses und das Senden an Log Analytics benötigt wird.