Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

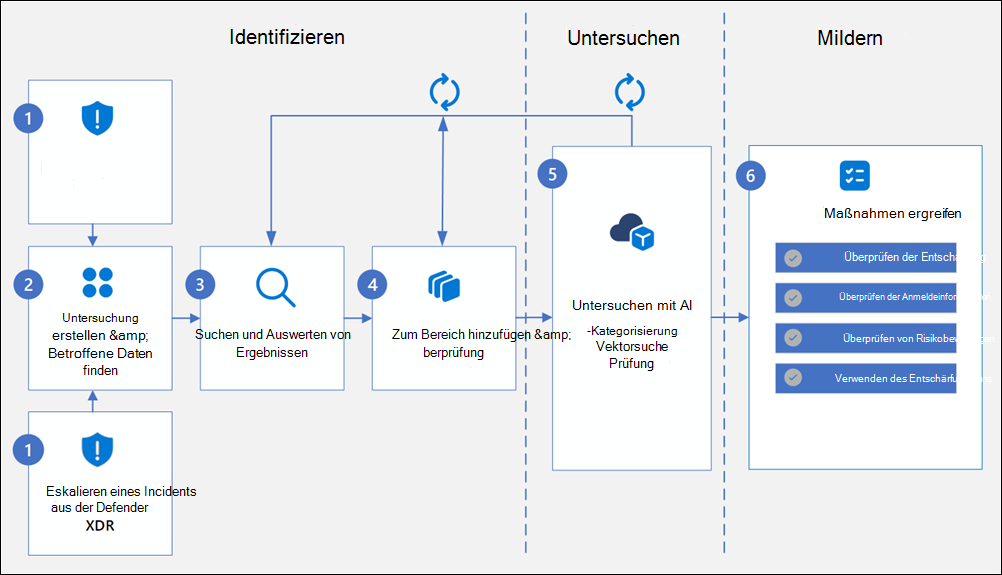

Der workflow Untersuchungen zur Datensicherheit (Vorschau) hilft Ihnen, Daten im Zusammenhang mit Sicherheits- und Datenschutzverletzungen schnell zu identifizieren, zu untersuchen und maßnahmen zu ergreifen. Dieser Workflow ist kein linearer Prozess. Es umfasst erhebliche Iterationsanforderungen für mehrere der Schritte zur Optimierung von Suchvorgängen, sammeln, klassifizieren und untersuchen mithilfe von KI und Aktivitäten.

Das Identifizieren und Ausführen von Maßnahmen für Daten und Zugriff verwendet den folgenden Workflow:

Schritt 1: Identifizieren und Eskalieren von Vorfällen

Identifizieren eines Datensicherheitsvorfalls

Datenschutzverletzungen und andere Datensicherheitsvorfälle erfordern schnelle Maßnahmen, um potenzielle Risiken für Ihre organization zu identifizieren und einzudämmen. Es ist wichtig, dass Sie diese Vorfälle schnell identifizieren und eine integrierte Reaktion optimieren. Die Untersuchung eines Datensicherheitsvorfalls kann entmutigend sein. Dies kann ineffiziente Workflows für mehrere Tools, manuelle Arbeit und zusätzliche Komplexität umfassen, wenn die Untersuchung an Größe zunimmt. Möglicherweise werden Sie arbeitsintensive Überprüfungen betroffener Daten und erhöhter Kosten ausgesetzt.

Untersuchungen zur Datensicherheit (Vorschau) hilft Ihnen bei der Untersuchung und Entschärfung von Datensicherheitsvorfällen und beschleunigt die Zeit bis zur Lösung. Nachdem Sie einen Datensicherheitsvorfall identifiziert haben, erstellen Sie eine neue Untersuchung, damit Ihr Datensicherheitsteam incidentbezogene Daten identifizieren, umfassende Inhaltsanalysen durchführen und Risiken in einer einheitlichen Lösung mindern kann.

Eskalieren eines Datensicherheitsincidents von Microsoft Defender XDR

Wenn Sie bereits Microsoft Defender XDR in Ihrem organization verwenden, können Sie durch die Integration mit Untersuchungen zur Datensicherheit (Vorschau) schnell und nahtlos eine neue Untersuchung erstellen. Die Untersuchung schließt automatisch alle incidentbezogenen Datenelemente aus dem Defender XDR Incidentknoten ein.

Eskalieren eines Datensicherheitsvorfalls vom Insider-Risikomanagement

Wenn Sie bereits Insider-Risikomanagement in Ihrem organization verwenden, können Sie durch die Integration mit Untersuchungen zur Datensicherheit (Vorschau) schnell eine neue Untersuchung für identifizierte riskante Benutzeraktivitäten erstellen.

Schritt 2: Erstellen einer Untersuchung und Suchen nach betroffenen Daten

Das Erstellen einer Untersuchung in Untersuchungen zur Datensicherheit (Vorschau) ist schnell und einfach. Abhängig von Ihrem Szenario können Sie Untersuchungen aus folgenden Gründen erstellen:

- Microsoft Defender XDR Incidents: Erstellen Sie eine Untersuchung aus einem Defender XDR Incident.

- Microsoft Purview Insider Risk Management Fälle: Erstellen Sie eine Untersuchung des Insider-Risikomanagements.

- Manuell mit einer Suchvorlage: Erstellen Sie schnell eine Untersuchung mithilfe vordefinierter Suchvorlagen.

- Manuell mit vollständigem Entwurfsmodus: Erstellen Sie eine Untersuchung, indem Sie die Option vollständigen Entwurfsmodus verwenden, um bestimmte Datenquellen und Suchbedingungen zu konfigurieren.

Schritt 3: Suchen, Auswerten von Ergebnissen und Überprüfen

Nachdem Sie eine Untersuchung erstellt haben, können Sie Datenquellen überprüfen und aktualisieren. Verwenden Sie Suchtools, um Elemente im Zusammenhang mit dem Datensicherheitsvorfall zu identifizieren. Diese Überprüfung enthält Elemente aus den folgenden Microsoft 365-Diensten:

- Exchange Online-Postfächer

- SharePoint-Websites

- OneDrive-Konten

- Microsoft Copilot Eingabeaufforderungen und Antworten

- Microsoft Teams

Sie können verschiedene Suchvorgänge erstellen und ausführen, die einer Untersuchung zugeordnet sind. Verwenden Sie Bedingungen (z. B. Schlüsselwörter, Dateitypen, Incidents usw.) im Abfrage-Generator , um benutzerdefinierte Suchabfragen zu erstellen, die Ergebnisse mit den Daten zurückgeben, die wahrscheinlich für den Datensicherheitsvorfall relevant sind.

Schritt 4: Hinzufügen von Daten zum Untersuchungsbereich

Nachdem Sie Ihre Suchabfrage überprüft und optimiert haben, fügen Sie dem Untersuchungsbereich alle relevanten Datenelemente hinzu. In diesem Schritt filtern und überprüfen Sie bestimmte Datenelemente. Sie identifizieren auch alle Elemente, die Sie nicht mit KI-Tools in Untersuchungen zur Datensicherheit (Vorschau) überprüfen möchten.

Schritt 5 (a): Untersuchen von Elementen

Nachdem Sie Datenelemente zum Untersuchungsbereich hinzugefügt haben, beginnen Sie mit der Verfeinerung und Eingrenzung der Daten auf die relevantesten Elemente für Ihre Untersuchung. Wenn Sie die Elemente auf die kleinste Menge anwendbarer Daten einschränken, können Sie die Geschwindigkeit erhöhen und die Kosten im Zusammenhang mit der KI-Verarbeitung senken.

Führen Sie in diesem Schritt die folgenden Aktionen aus:

- Wählen Sie bestimmte Elemente aus, die Ihrem Entschärfungsplan direkt hinzugefügt werden sollen, falls zutreffend.

- Identifizieren oder Ausschließen bestimmter Elemente aus der KI-Verarbeitung.

- Bereiten Sie die Daten für die KI-Verarbeitung vor. Vektorisieren Sie alle Elemente, die nicht ausgeschlossen sind, um semantische Suchvorgänge und Kategorisierung von Daten zu ermöglichen.

Schritt 5 (b): Untersuchen mit KI

Nachdem Sie Datenelemente für die KI-Verarbeitung vorbereitet und die Verarbeitung abgeschlossen haben, verwenden Sie KI-bezogene Tools, um den Fokus Ihrer Untersuchung auf die wirkungsvollsten und kritischsten Elemente zu beschränken.

Verwenden Sie die folgenden Tools und Aktionen in Ihrer Überprüfung, um bestimmte Datenelemente zu identifizieren und Maßnahmen zu ergreifen:

- Verwenden Sie die Vektorsuche für Abfragen in natürlicher Sprache, um Zu überprüfende Elemente zu identifizieren.

- Definieren und konfigurieren Sie KI-gesteuerte Kategorien für den Inhalt.

- Verwenden Sie integrierte Untersuchungsbereiche für ausgewählte Elemente.

- Wählen Sie Elemente aus, die dem Entschärfungsplan hinzugefügt werden sollen.

Wichtig

Speicher- und KI-Kapazitätskosten sind mit der Verwendung der einzelnen KI-Tools in Untersuchungen zur Datensicherheit (Vorschau) verbunden. Weitere Informationen finden Sie unter Abrechnungsmodelle in Untersuchungen zur Datensicherheit (Vorschau) und Verwenden der KI-Analyse in Untersuchungen zur Datensicherheit (Vorschauversion).

Schritt 5 (c): Untersuchen mit Einem Datenrisikodiagramm (Vorschau)

Nachdem Sie Datenelemente für die KI-Verarbeitung vorbereitet und die Verarbeitung abgeschlossen haben, verwenden Sie das Datenrisikodiagramm für eine visuelle Untersuchung, die Ressourcen- und Aktivitätsdaten in einer einzigen Ansicht kombiniert. Mit dieser Ansicht können Sie Knoten und Beziehungen für Benutzer, Standorte und Datenelemente im Zusammenhang mit dem Sicherheitsvorfall identifizieren.

Weitere Informationen finden Sie unter:

Informationen zu Microsoft Sentinel in Microsoft Purview (Vorschau)Diagramm für Datenrisiken (Vorschau) in Untersuchungen zur Datensicherheit (Vorschau)

Schritt 6: Ergreifen von Maßnahmen zur Entschärfung

Nachdem Sie die relevantesten und wirkungsvollsten Elemente im Zusammenhang mit dem Datensicherheitsvorfall ermittelt haben, ergreifen Sie bestimmte Maßnahmen, um Risiken zu minimieren.

- Empfehlungen zur Risikominderung überprüfen: Wenn Sie Elemente zur Prüfung auswählen und Entschärfung als Fokusbereich auswählen, erstellt die Lösung Empfehlungen zur Entschärfung. Die automatisierte KI-Verarbeitung identifiziert verwandte Bedrohungen und empfiehlt Maßnahmen zur Entschärfung.

- Überprüfung der Anmeldeinformationen: Wenn Sie Prüfungselemente auswählen und Anmeldeinformationen als Fokusbereich auswählen, identifiziert die Lösung Anmeldeinformationen und andere Zugriffsressourcenprüfungen. Die KI-Analyseverarbeitung identifiziert und generiert automatisch Details, Typ und spezifische Empfehlungen für Anmeldeinformationen.

- Überprüfung von Risikoprüfungen: Wenn Sie Prüfungselemente auswählen und Risiken als Fokusbereich auswählen, erstellt die Lösung automatisch eine Sicherheitsrisikobewertung und -prüfung. Die Risikobewertung hilft Ihnen bei der Priorisierung von Entschärfungsaktionen für die wirkungsvollsten und riskantesten Datenelemente.

- Verwenden Sie den Entschärfungsplan: Fügen Sie nach der Überprüfung der Prüfungen und Empfehlungen dem Entschärfungsplan bestimmte Datenelemente aus dem Untersuchungsbereich hinzu. Mit diesem Plan können Sie die status für jedes Datenelement verwalten und nachverfolgen.