Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Il Piano 2 di Defender per server di Microsoft Defender per il cloud offre la funzionalità di accesso just-in-time alle macchine. Just-in-time protegge le risorse dagli attori delle minacce che cercano attivamente computer con porte di gestione aperte, ad esempio RDP (Remote Desktop Protocol) o Secure Shell (SSH). Tutti i computer sono potenziali obiettivi per gli attacchi. Una volta compromessa, un computer può fungere da punto di ingresso per attaccare ulteriormente le risorse nell'ambiente.

Per ridurre le superfici di attacco, ridurre al minimo le porte aperte, in particolare le porte di gestione. Tuttavia, anche gli utenti legittimi necessitano di queste porte, rendendo poco pratico tenerli chiusi.

La funzionalità di accesso just-in-time di Defender per cloud blocca il traffico in ingresso alle macchine virtuali, riducendo l'esposizione agli attacchi garantendo al tempo stesso un accesso semplice quando necessario.

Accesso JIT e risorse di rete

Azure

Abilitare l'accesso just-in-time in Azure per bloccare il traffico in ingresso su porte specifiche.

- Microsoft Defender per il cloud garantisce che esistano regole "nega tutto il traffico in ingresso" per le porte selezionate nel gruppo di sicurezza di rete (NSG) e regole di Firewall di Azure.

- Queste regole limitano l'accesso alle porte di gestione delle macchine virtuali di Azure e le difendono dagli attacchi.

- Se esistono già altre regole per le porte selezionate, tali regole esistenti hanno la priorità sulle nuove regole di "nega tutto il traffico in ingresso".

- Se non sono presenti regole sulle porte selezionate, le nuove regole hanno la priorità assoluta nel gruppo di sicurezza di rete e in Firewall di Azure.

Amazon Web Services

In Amazon Web Services (AWS), abilitare l'accesso just-in-time per revocare le regole pertinenti nei gruppi di sicurezza EC2 collegati (dei porti selezionati), che blocca il traffico in entrata su tali porte specifiche.

- Quando un utente richiede l'accesso a una macchina virtuale, Defender per server verifica che l'utente disponga delle autorizzazioni di controllo degli accessi in base al ruolo di Azure per tale macchina virtuale.

- Se la richiesta viene approvata, Defender for Cloud configura i gruppi di sicurezza di rete e Firewall di Azure per consentire il traffico in ingresso alle porte selezionate dall'indirizzo IP pertinente (o intervallo) per il periodo di tempo specificato.

- In AWS, Defender per il cloud crea un nuovo gruppo di sicurezza EC2 che consente il traffico in ingresso alle porte specificate.

- Alla scadenza del tempo, Defender for Cloud ripristina gli NSG ai loro rispettivi stati precedenti.

- Le connessioni già stabilite non vengono interrotte.

Note

- L'accesso JIT non supporta le macchine virtuali protette da Firewall di Azure controllate da Gestione firewall di Azure.

- Il Firewall di Azure deve essere configurato con regole (versione classica) e non può usare i criteri firewall.

Identificare le macchine virtuali per l'accesso just-in-time

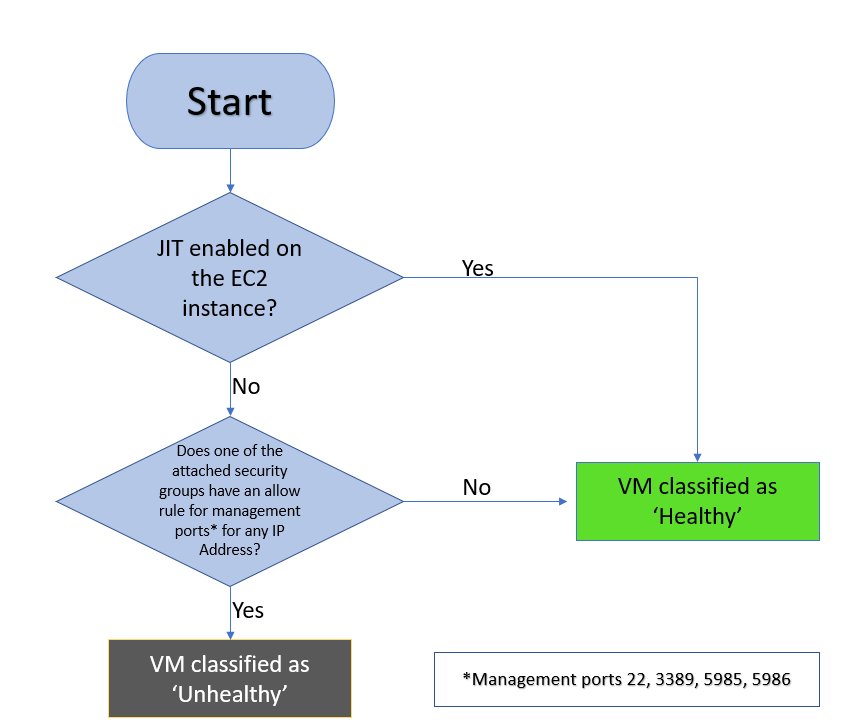

Il diagramma seguente illustra la logica applicata da Defender per server quando si decide come classificare le macchine virtuali supportate:

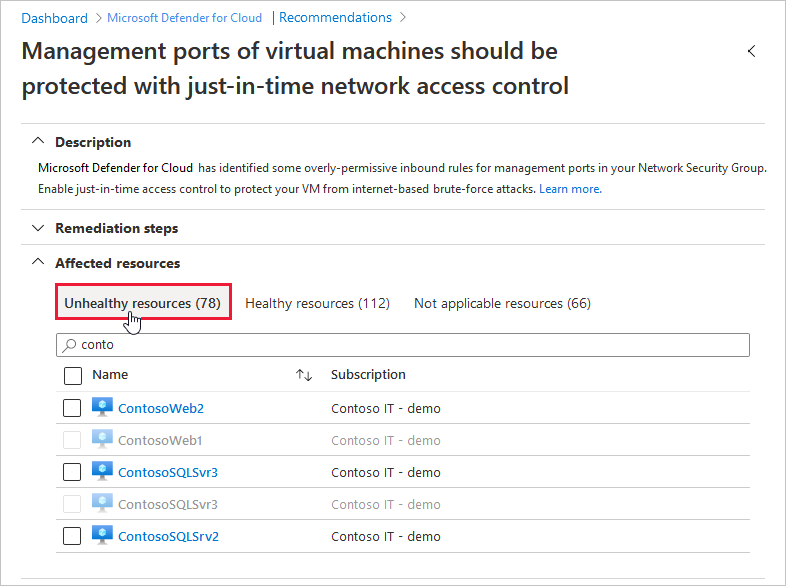

Quando Defender per il cloud trova un computer che può trarre vantaggio dall'accesso just-in-time, tale computer viene aggiunto alla scheda Risorse non integre della raccomandazione.