Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

L'integrazione dns dell'endpoint privato di Azure è essenziale per abilitare la connettività sicura e privata ai servizi di Azure all'interno della rete virtuale. Questo articolo descrive gli scenari di configurazione DNS comuni per gli endpoint privati di Azure, incluse le opzioni per reti virtuali, reti con peering e ambienti locali. Usare questi scenari e procedure consigliate per garantire una risoluzione dei nomi affidabile e sicura per le applicazioni e i servizi.

Per le impostazioni della zona DNS privata per i servizi di Azure che supportano un endpoint privato, vedere i valori della zona DNS privata dell'endpoint privato di Azure.

Attenzione

Non è consigliabile eseguire l'override di una zona attivamente in uso per risolvere gli endpoint pubblici. Le connessioni alle risorse non potranno essere risolte correttamente senza inoltro DNS al DNS pubblico. Per evitare problemi, creare un nome di dominio differente o usare il nome suggerito per ogni servizio indicato di seguito in questo articolo.

Le zone DNS private esistenti collegate a un singolo servizio di Azure non devono essere associate a due differenti endpoint privati del servizio di Azure. In questo modo si verificherà un'eliminazione del record A iniziale e si verificheranno problemi di risoluzione quando si tenta di accedere a tale servizio da ogni rispettivo endpoint privato. Creare una zona DNS per ogni endpoint privato di servizi simili. Non inserire record per più servizi nella stessa zona DNS.

Scenari di configurazione DNS

Il nome di dominio completo dei servizi si risolve automaticamente in un indirizzo IP pubblico. Per risolvere l'indirizzo IP privato dell'endpoint privato, modificare la configurazione DNS.

IL DNS è fondamentale per il corretto funzionamento dell'applicazione perché risolve l'indirizzo IP dell'endpoint privato.

È possibile usare gli scenari di risoluzione DNS seguenti:

Carichi di lavoro della rete virtuale senza Resolver privato di Azure

Carichi di lavoro della rete virtuale con peering senza Resolver privato di Azure

Carichi di lavoro locali che usano un server di inoltro DNS senza Resolver privato di Azure)

Resolver privato di Azure per la rete virtuale e i carichi di lavoro locali

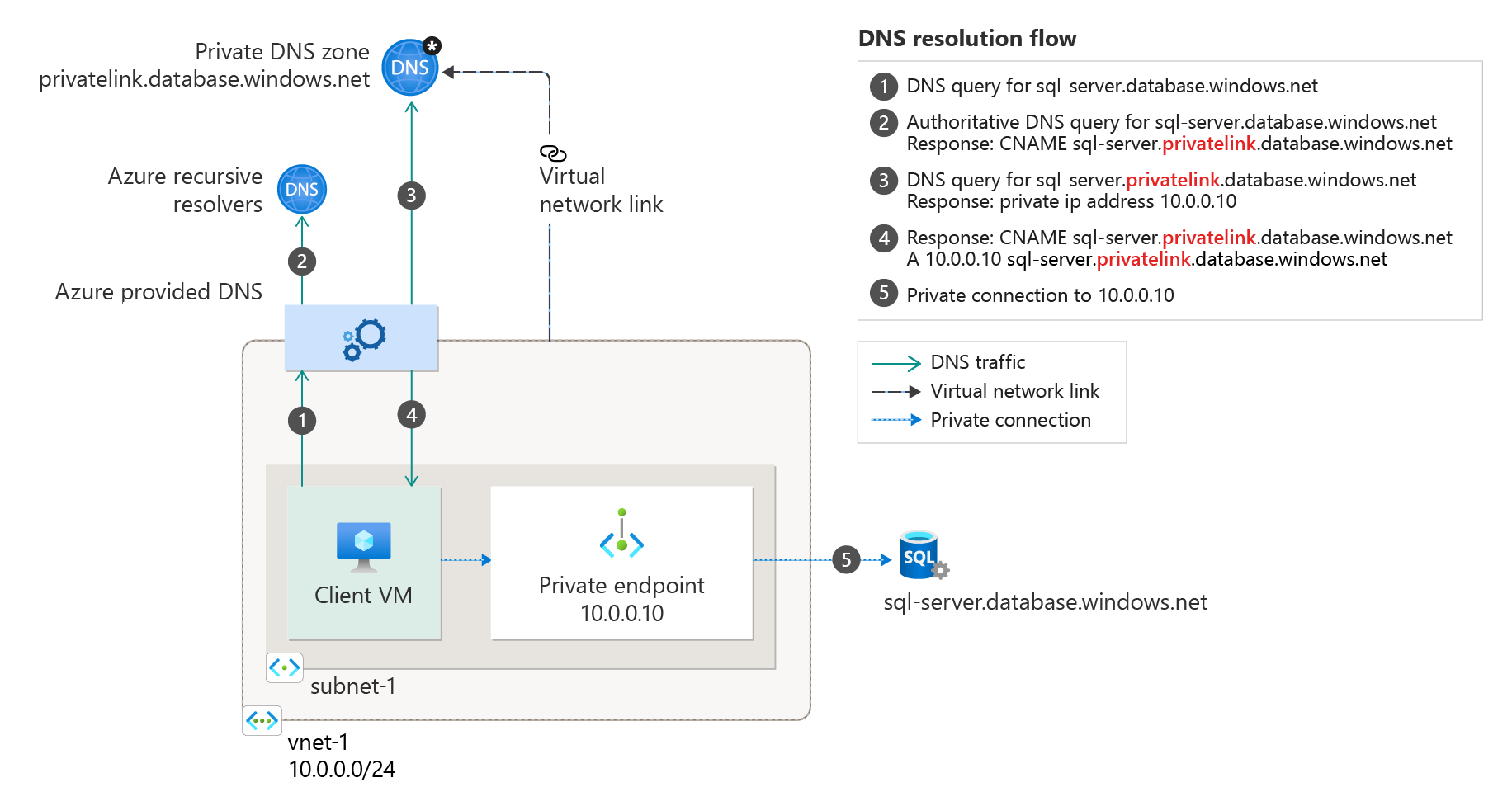

Carichi di lavoro della rete virtuale senza Resolver privato di Azure

Questa configurazione è appropriata per i carichi di lavoro di rete virtuale senza un server DNS personalizzato. In questo scenario il client esegue una query per l'indirizzo IP dell'endpoint privato sul servizio DNS fornito da Azure 168.63.129.16. Il servizio DNS di Azure è responsabile della risoluzione DNS delle zone DNS privato.

Note

Questo scenario usa la zona DNS privato consigliata del Database SQL di Azure. Per altri servizi è possibile modificare il modello usando il seguente riferimento: configurazione della zona DNS dei servizi di Azure.

Per la configurazione corretta occorrono le risorse seguenti:

Rete virtuale client

Zona DNS privato privatelink.database.windows.net con record di tipo A

Informazioni sull'endpoint privato (nome record FQDN e indirizzo IP privato)

Lo screenshot seguente illustra la sequenza di risoluzione DNS di carichi di lavoro di rete virtuale che usano la zona DNS privato:

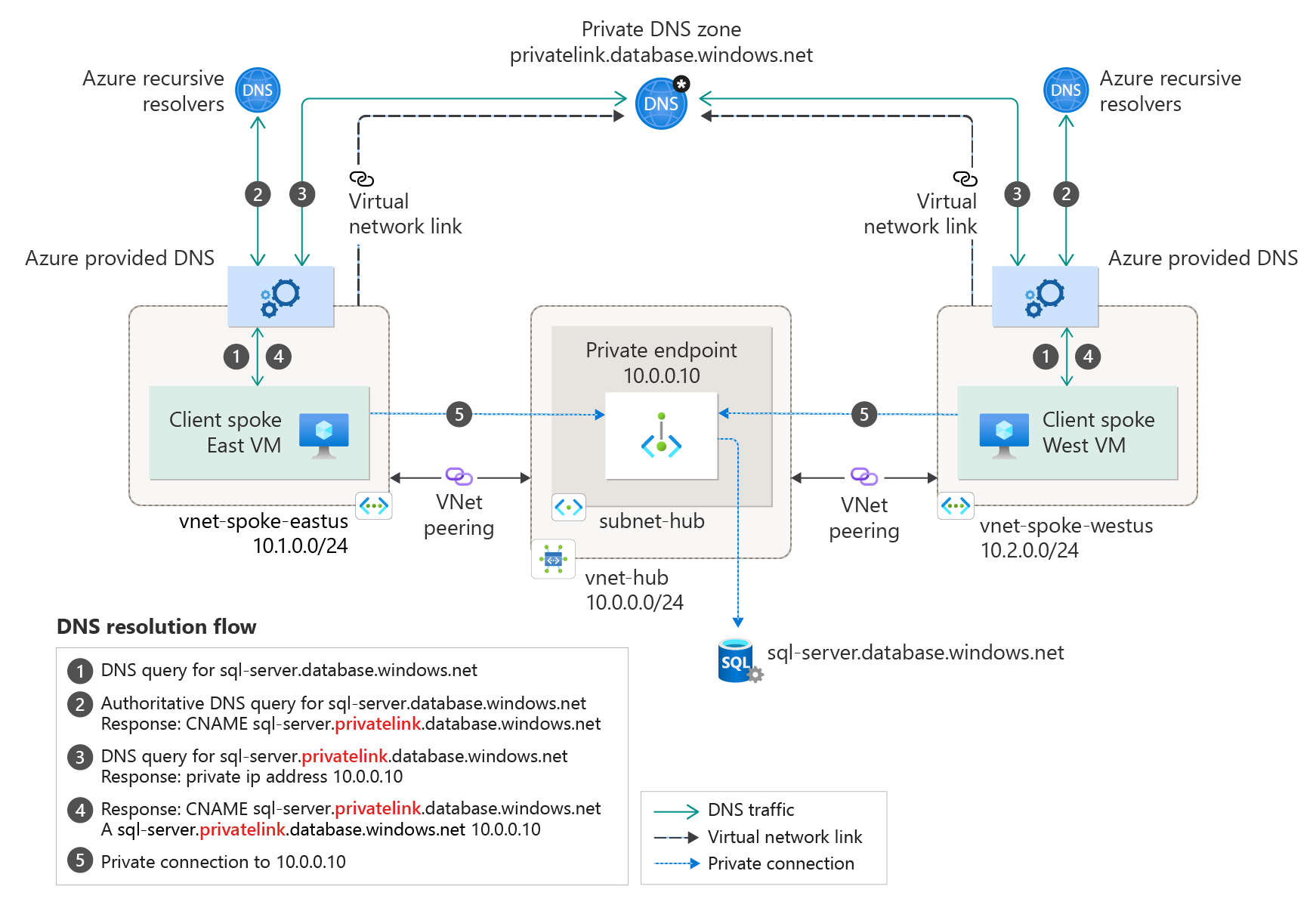

Carichi di lavoro di rete virtuale con peering senza resolver privato di Azure

È possibile estendere questo modello alle reti virtuali con peering associate allo stesso endpoint privato. Aggiungere nuovi collegamenti della rete virtuale alla zona DNS privato per tutte le reti virtuali con peering.

Importante

Per questa configurazione è necessaria un zona DNS privato singola. La creazione di più zone con lo stesso nome per reti virtuali diverse richiederebbe operazioni manuali per unire i record DNS.

Se si usa un endpoint privato in un modello hub-spoke da una sottoscrizione diversa o anche all'interno della stessa sottoscrizione, collegare le stesse zone DNS private a tutti gli spoke e alle reti virtuali hub che contengono client che necessitano di risoluzione DNS dalle zone.

In questo scenario è presente una topologia di rete gruppo a ruota. Le reti spoke condividono un endpoint privato. Le reti virtuali spoke sono collegate alla stessa zona DNS privato.

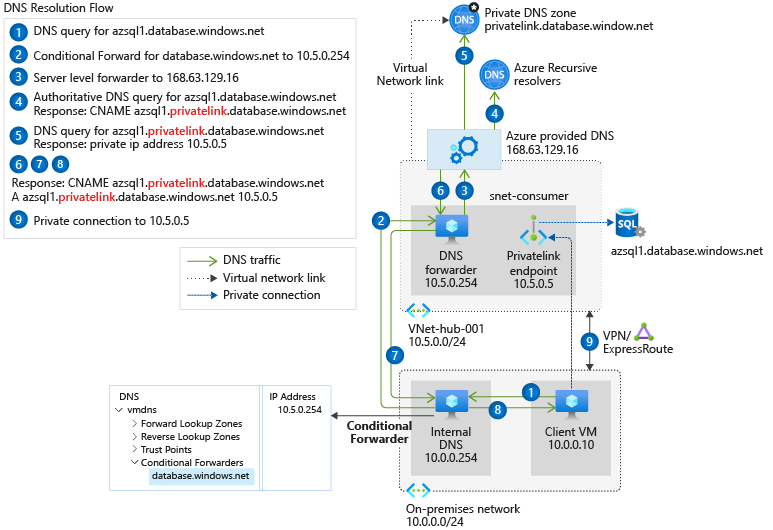

Carichi di lavoro locali che usano un server d'inoltro DNS senza resolver privato di Azure

Per consentire ai carichi di lavoro locali di risolvere il nome di dominio completo di un endpoint privato, configurare un server di inoltro DNS in Azure. Il server d'inoltro DNS deve essere distribuito nella rete virtuale collegata alla zona DNS privata per l'endpoint privato.

Un server d'inoltro DNS è in genere una macchina virtuale che esegue servizi DNS o un servizio gestito come Firewall di Azure. Il server d'inoltro DNS riceve query DNS dall'ambiente locale o da altre reti virtuali e le inoltra a DNS di Azure.

Note

Le query DNS per gli endpoint privati devono provenire dalla rete virtuale collegata alla zona DNS privata. Il server di inoltro DNS consente di eseguire il proxy delle query per conto dei client locali. Questo scenario usa la zona DNS privato consigliata del Database SQL di Azure. Per altri servizi è possibile modificare il modello usando il seguente riferimento: configurazione della zona DNS dei servizi di Azure.

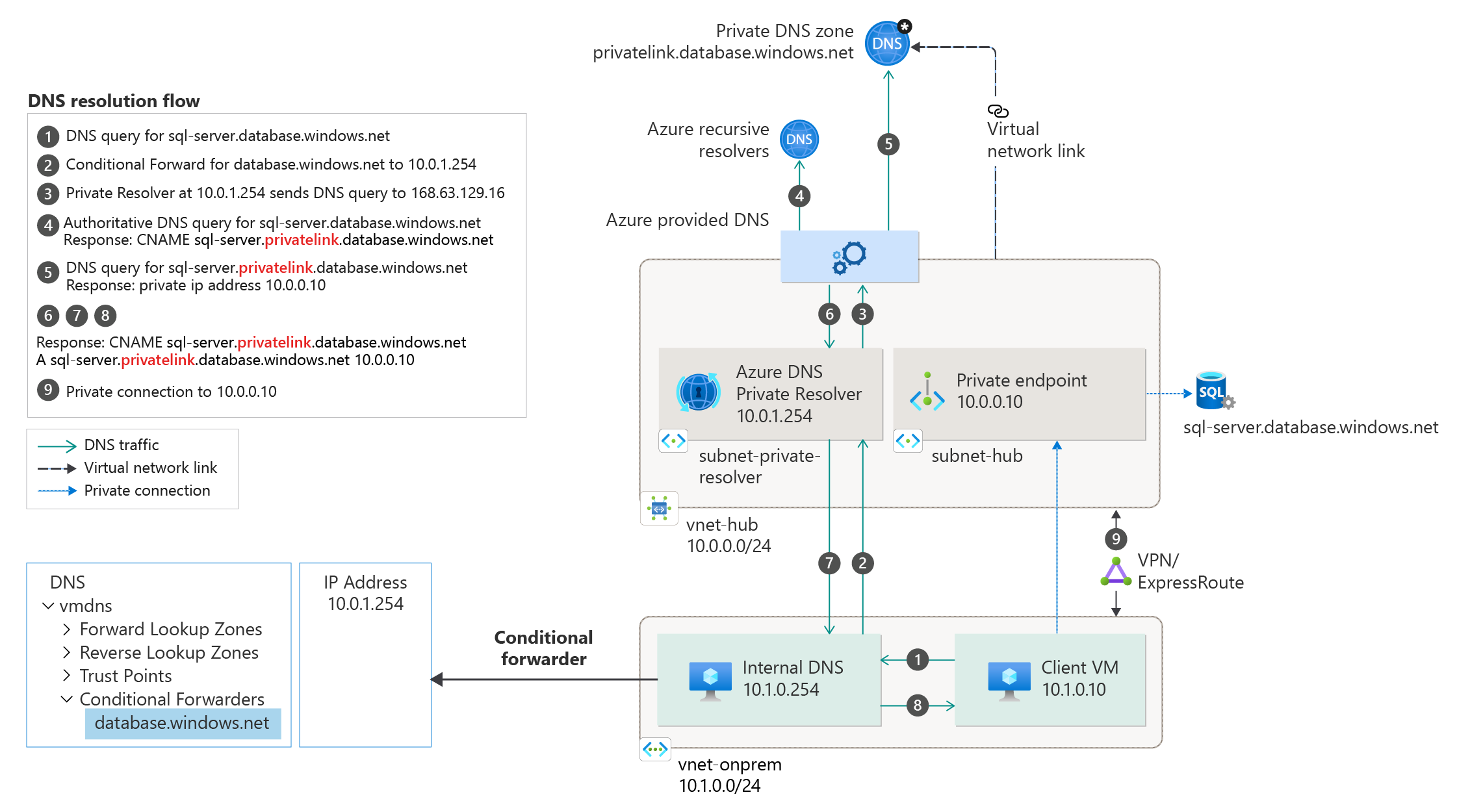

Lo scenario seguente si riferisce a una rete locale con un server di inoltro DNS in Azure. Questo server d'inoltro risolve le query DNS tramite un server d'inoltro a livello di server nel DNS 168.63.129.16 fornito da Azure.

Per la configurazione corretta occorrono le risorse seguenti:

- Rete locale con una soluzione DNS personalizzata

- Una rete virtuale connessa all'ambiente locale

- Soluzione DNS distribuita nell'ambiente Azure con la possibilità di inoltrare in modo condizionale le richieste DNS

- Zona DNS privato privatelink.database.windows.net con record di tipo A

- Informazioni sull'endpoint privato (nome record FQDN e indirizzo IP privato)

Importante

L'inoltro condizionale deve essere eseguito al server d'inoltro della zona DNS pubblico consigliato. Ad esempio: database.windows.net anziché privatelink.database.windows.net.

- Estendere questa configurazione per le reti locali che dispongono già di una soluzione DNS personalizzata.

- Configurare la soluzione DNS locale con un server d'inoltro condizionale per la zona DNS privata. Il server d'inoltro condizionale deve puntare al server d'inoltro DNS distribuito in Azure, quindi le query DNS per gli endpoint privati vengono risolte correttamente.

La risoluzione viene eseguita da una zona DNS privato collegata a una rete virtuale:

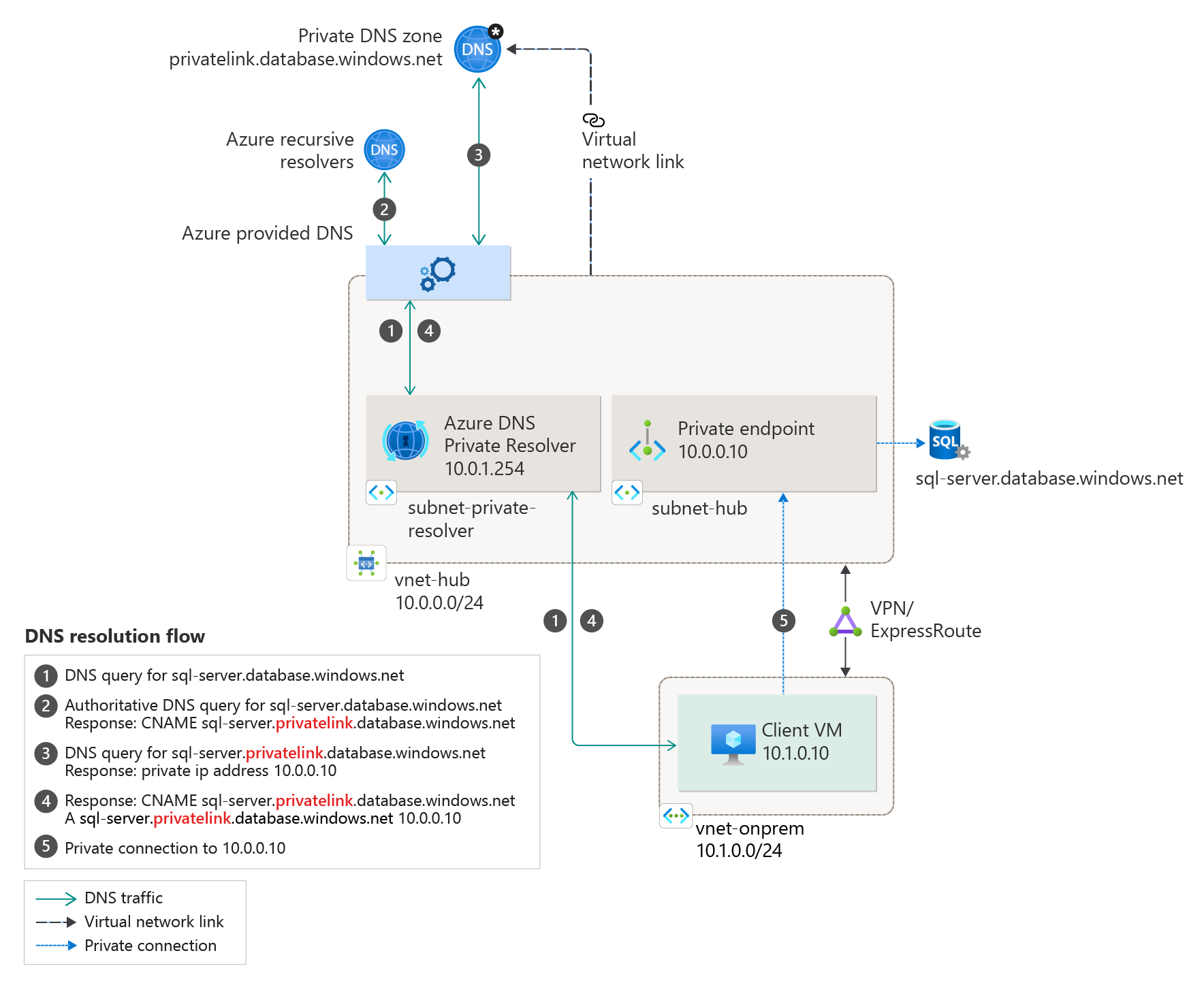

Resolver privato DNS di Azure per carichi di lavoro locali

Per i carichi di lavoro locali per risolvere il nome di dominio completo di un endpoint privato, usare il resolver privato di Azure per risolvere la zona DNS pubblica del servizio di Azure in Azure. Resolver privato di Azure è un servizio gestito di Azure che può risolvere le query DNS senza la necessità di una macchina virtuale che funge da server di inoltro DNS.

Lo scenario seguente riguarda una rete locale configurata per l'uso di un Resolver privato di Azure. Il resolver privato inoltra la richiesta per l'endpoint privato a DNS di Azure.

Note

Questo scenario usa la zona DNS privato consigliata del Database SQL di Azure. Per altri servizi è possibile modificare il modello usando il seguente riferimento:valori della zona DNS dei servizi di Azure.

Per una configurazione corretta sono necessarie le risorse seguenti:

Rete locale

Una rete virtuale connessa all'ambiente locale

Zone DNS privato privatelink.database.windows.net con record di tipo A

Informazioni sull'endpoint privato (nome record FQDN e indirizzo IP privato)

Il diagramma seguente illustra la sequenza di risoluzione DNS da una rete locale. La configurazione usa un Resolver privato distribuito in Azure. La risoluzione viene eseguita da una zona DNS privato collegata a una rete virtuale:

Resolver privato di Azure con server di inoltro DNS locale

Questa configurazione può essere estesa per una rete locale in cui è già presente una soluzione DNS.

La soluzione DNS locale è configurata per inoltrare il traffico DNS a DNS di Azure tramite un server di inoltro condizionale. Il server di inoltro condizionale fa riferimento al Resolver privato distribuito in Azure.

Note

Questo scenario usa la zona DNS privato consigliata del Database SQL di Azure. Per altri servizi è possibile modificare il modello usando il seguente riferimento:valori della zona DNS dei servizi di Azure

Per la configurazione corretta occorrono le risorse seguenti:

Rete locale con una soluzione DNS personalizzata

Una rete virtuale connessa all'ambiente locale

Zone DNS privato privatelink.database.windows.net con record di tipo A

Informazioni sull'endpoint privato (nome record FQDN e indirizzo IP privato)

Il diagramma seguente illustra la risoluzione DNS da una rete locale. La risoluzione DNS viene inoltrata in modo condizionale ad Azure. La risoluzione viene eseguita da una zona DNS privato collegata a una rete virtuale.

Importante

L'inoltro condizionale deve essere eseguito al server di inoltro della zona DNS pubblico consigliato. Ad esempio: database.windows.net anziché privatelink.database.windows.net.

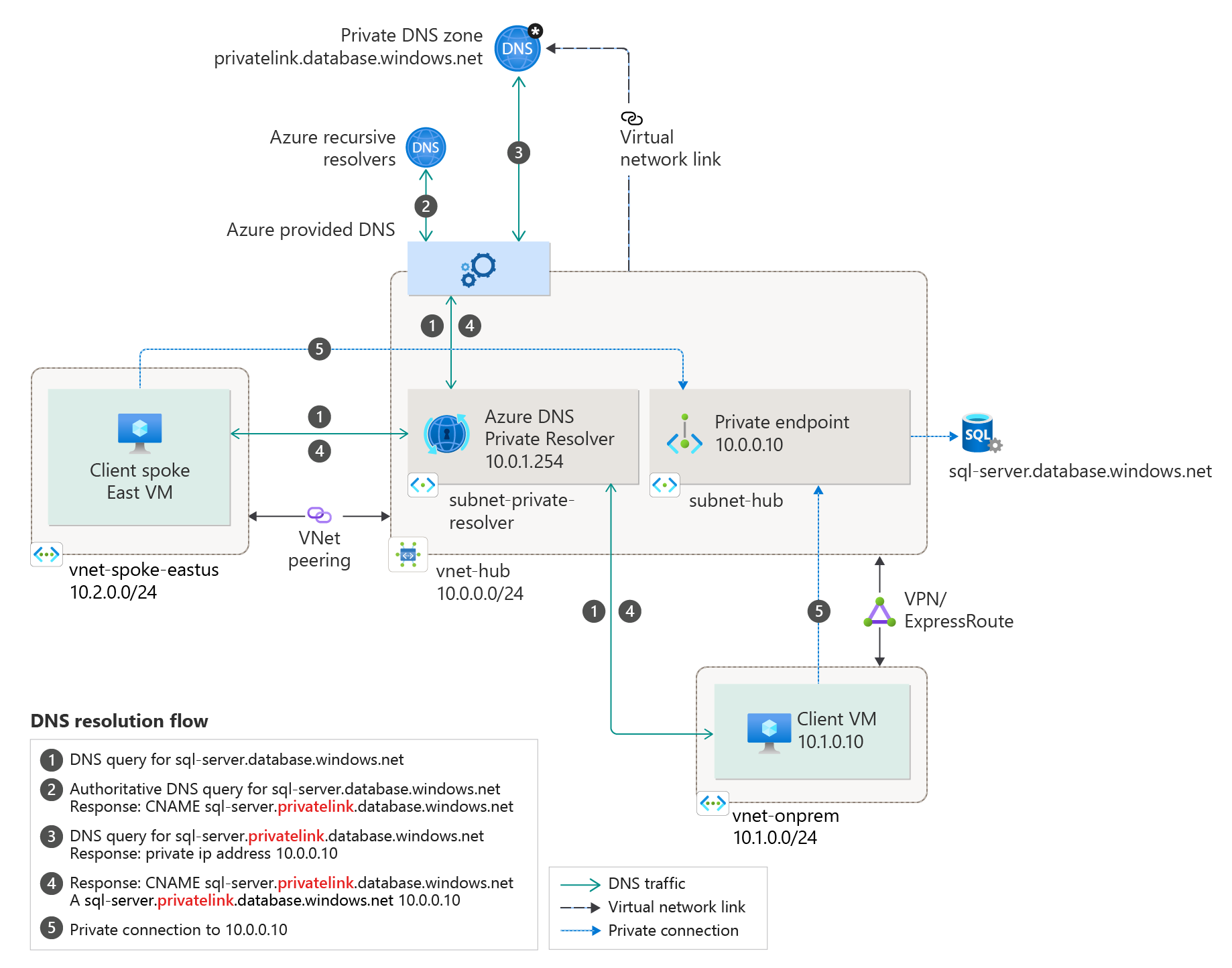

Resolver privato di Azure per la rete virtuale e i carichi di lavoro locali

Per i carichi di lavoro che accedono a un endpoint privato da reti virtuali e locali, usare il Resolver privato di Azure per risolvere la zona DNS pubblica del servizio di Azure distribuita in Azure.

Lo scenario seguente si riferisce a una rete locale con reti virtuali in Azure. Entrambe le reti accedono all'endpoint privato che si trova in una rete hub condivisa.

Il resolver privato è responsabile della risoluzione di tutte le query DNS tramite il servizio DNS fornito da Azure 168.63.129.16.

Importante

Per questa configurazione è necessaria un zona DNS privato singola. Tutte le connessioni client effettuate da reti virtuali locali e con peering devono usare anche la stessa zona DNS privata.

Note

Questo scenario usa la zona DNS privato consigliata del Database SQL di Azure. Per altri servizi è possibile modificare il modello usando il seguente riferimento: configurazione della zona DNS dei servizi di Azure.

Per la configurazione corretta occorrono le risorse seguenti:

Rete locale

Una rete virtuale connessa all'ambiente locale

Resolver privato di Azure

Zone DNS privato privatelink.database.windows.net con record di tipo A

Informazioni sull'endpoint privato (nome record FQDN e indirizzo IP privato)

Il diagramma seguente mostra la risoluzione DNS per entrambe le reti, locale e virtuale. La risoluzione usa il Resolver privato di Azure.

La risoluzione viene eseguita da una zona DNS privato collegata a una rete virtuale:

Gruppo di zone DNS privato

Se si sceglie di integrare l'endpoint privato con una zona DNS privato, viene creato anche un gruppo di zone DNS privato. Il gruppo di zone DNS ha un'associazione forte tra la zona DNS privato e l'endpoint privato. Consente di gestire i record di zona DNS privato quando è presente un aggiornamento nell'endpoint privato. Ad esempio, quando si aggiungono o si rimuovono aree, la zona DNS privato viene aggiornata automaticamente con il numero corretto di record.

In precedenza, i record DNS per l'endpoint privato sono stati creati tramite scripting (recuperando determinate informazioni sull'endpoint privato e successivamente aggiungendole nella zona DNS). Con il gruppo di zone DNS non è necessario scrivere righe aggiuntive dell'interfaccia della riga di comando/di PowerShell per ogni zona DNS. Inoltre, quando si elimina l'endpoint privato, vengono eliminati tutti i record DNS all'interno del gruppo di zone DNS.

In una topologia gruppo a ruota, uno scenario comune consente la creazione di zone DNS privato una sola volta nell'hub. Questa configurazione consente agli spoke la registrazione, invece di creare zone diverse in ogni spoke.

Note

- Ogni gruppo di zone DNS può supportare fino a cinque zone DNS.

- L'aggiunta di più gruppi di zone DNS a un singolo endpoint privato non è supportata.

- Le operazioni di eliminazione e aggiornamento per i record DNS possono essere eseguita da Gestione traffico di Azure e DNS. Si tratta di una normale operazione della piattaforma necessaria per la gestione dei record DNS.