Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Ransomware ed estorsione rappresentano un business a profitto elevato e a basso costo, con un impatto debilitante sulle organizzazioni target, sulla sicurezza nazionale/regionale, e inoltre su sicurezza economica, salute e sicurezza pubblica. Ciò che è iniziato come semplice ransomware single-PC è progredito fino a includere varie tecniche di estorsione dirette a tutti i tipi di reti aziendali e piattaforme cloud.

Per garantire che i clienti in esecuzione in Azure siano protetti da attacchi ransomware, Microsoft investe molto nella sicurezza delle piattaforme cloud e fornisce controlli di sicurezza necessari per proteggere i carichi di lavoro cloud di Azure.

Usando le protezioni ransomware native di Azure e implementando le procedure consigliate in questo articolo, si stanno adottando misure che consentono all'organizzazione di prevenire, proteggere e rilevare potenziali attacchi ransomware sugli asset di Azure.

Questo articolo illustra le principali funzionalità native di Azure e le difese per gli attacchi ransomware, nonché indicazioni su come usarle in modo proattivo per proteggere gli asset nel cloud di Azure.

Suggerimento

Per indicazioni complete sulla protezione ransomware in tutte le piattaforme e i servizi Microsoft, vedere Proteggere l'organizzazione da ransomware ed estorsione. Per informazioni su cosa è ransomware e come funziona, vedere Che cos'è ransomware?

Modalità di destinazione delle risorse cloud di Azure

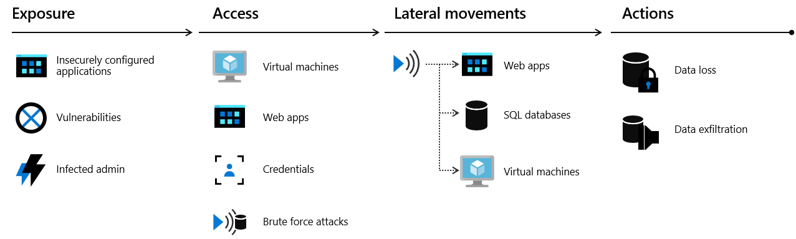

Quando si attacca l'infrastruttura cloud, i criminali spesso attaccano più risorse per tentare di ottenere l'accesso ai dati dei clienti o ai segreti aziendali. Il modello di "kill chain" relativo al cloud spiega in che modo gli utenti malintenzionati tentano di accedere a qualsiasi risorsa in esecuzione nel cloud pubblico tramite un processo in quattro passaggi: esposizione, accesso, spostamento laterale e azioni.

- L'esposizione è la posizione in cui gli utenti malintenzionati cercano opportunità per ottenere l'accesso all'infrastruttura. Ad esempio, gli utenti malintenzionati conoscono le applicazioni rivolte ai clienti devono essere aperte per consentire agli utenti legittimi di accedervi. Tali applicazioni sono esposte a Internet e pertanto soggette ad attacchi.

- Gli utenti malintenzionati tentano di sfruttare un'esposizione per ottenere l'accesso all'infrastruttura cloud pubblica. Ciò può essere ottenuto tramite credenziali utente compromesse, istanze compromesse o risorse configurate in modo errato.

- Durante la fase di spostamento laterale, gli utenti malintenzionati individuano le risorse a cui hanno accesso e qual è l'ambito di tale accesso. Gli attacchi riusciti sulle istanze consentono agli utenti malintenzionati di accedere ai database e ad altre informazioni riservate. L'utente malintenzionato cerca quindi altre credenziali. I dati di Microsoft Defender per il cloud mostrano che senza uno strumento di sicurezza in grado informare rapidamente in relazione all'attacco, le organizzazioni impiegano in media 101 giorni per individuare una violazione. Nel frattempo, nell’arco di sole 24-48 ore dopo una violazione, l'utente malintenzionato in genere ha il controllo completo della rete.

- Le azioni eseguite da un utente malintenzionato dopo lo spostamento laterale dipendono in gran parte dalle risorse a cui sono stati in grado di accedere durante la fase di spostamento laterale. Gli utenti malintenzionati possono eseguire azioni che causano l'esfiltrazione dei dati, la perdita di dati o l'avvio di altri attacchi. Per le aziende, l'impatto finanziario medio della perdita di dati sta raggiungendo $1.23 milioni.

Vettori di attacco specifici di Azure

Quando prendono di mira ambienti di Azure, gli attaccanti ransomware sfruttano:

- Risorse di Azure configurate in modo errato: account di archiviazione, database o macchine virtuali esposti pubblicamente con controlli di accesso deboli

- Credenziali di Azure compromesse: account Azure AD rubati, entità servizio o identità gestite che forniscono l'accesso alle risorse di Azure

- Macchine virtuali di Azure vulnerabili: macchine virtuali senza patch accessibili tramite Remote Desktop Protocol (RDP) o SSH

- Sicurezza di rete debole: gruppi di sicurezza di rete configurati in modo non corretto o regole del firewall di Azure

- Protezione di backup inadeguata: configurazioni di Backup di Azure che non sono modificabili o protezione MFA

- Scarsa sicurezza delle identità: account Azure AD senza autenticazione a più fattori o criteri di accesso condizionale

Microsoft Defender for Cloud monitora continuamente queste vulnerabilità nell'ambiente Azure. Per indicazioni complete sulle tecniche di attacco e sulle strategie di difesa, vedere Che cos'è ransomware?.

Protezioni native di Azure contro ransomware

Azure offre funzionalità predefinite per difendersi dagli attacchi ransomware in ogni fase del ciclo di vita degli attacchi. La migliore difesa contro il pagamento del riscatto consiste nell'implementare misure preventive usando gli strumenti di sicurezza affidabili di Azure e garantire la possibilità di recuperare rapidamente gli asset interessati per ripristinare rapidamente le operazioni aziendali.

Le principali funzionalità di protezione nativa di Azure includono:

- Microsoft Defender for Cloud : fornisce il rilevamento e la risposta alle minacce (XDR) per i carichi di lavoro di Azure, con funzionalità di rilevamento specifiche del ransomware

- Backup di Azure - Offre backup non modificabili con eliminazione temporanea e protezione MFA per garantire le opzioni di ripristino

Firewall Premium di Azure - Microsoft Entra ID Protection - Rileva il furto di credenziali e i modelli di autenticazione sospetti destinati alle risorse di Azure

- Criteri di Azure : applica configurazioni di sicurezza e conformità tra le risorse di Azure

- Microsoft Sentinel - Fornisce funzionalità SIEM/SOAR con l'analisi di rilevamento specifica del ransomware

Per informazioni dettagliate sulle funzionalità di Azure che consentono di proteggere, rilevare e rispondere al ransomware, vedere Funzionalità e risorse di Azure che consentono di proteggere, rilevare e rispondere.

Passaggi successivi

Per indicazioni complete sulla protezione ransomware in tutte le piattaforme Microsoft, vedere Proteggere l'organizzazione da ransomware ed estorsione.

Articoli specifici sulla protezione dal ransomware di Azure:

- Prepararsi a un attacco ransomware

- Rilevare e rispondere agli attacchi ransomware

- Funzionalità e risorse di Azure che consentono di proteggere, rilevare e rispondere agli attacchi

- Migliorare le difese di sicurezza per gli attacchi ransomware con Firewall di Azure Premium

Risorse aggiuntive: