Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

I Playbook di Microsoft Sentinel sono basati su flussi di lavoro creati in Azure Logic Apps, un servizio cloud che consente di pianificare, automatizzare e orchestrare attività e flussi di lavoro in tutti i sistemi nell'intera azienda.

App per la logica di Azure deve connettersi separatamente ed eseguire l'autenticazione indipendentemente a ogni risorsa, di ogni tipo, con cui interagisce, incluso Microsoft Sentinel stesso. Logic Apps utilizza connettori specializzati per questo scopo, e ogni tipo di risorsa dispone di un proprio connettore.

Questo articolo descrive i tipi di connessioni e l'autenticazione supportati per il connettore di Microsoft Sentinel per App per la logica. I playbook possono usare metodi di autenticazione supportati per interagire con Microsoft Sentinel e accedere ai dati di Microsoft Sentinel.

Prerequisiti

È consigliabile leggere gli articoli seguenti prima di questo:

- Automatizzare la risposta alle minacce con i playbook di Microsoft Sentinel

- Creare e gestire playbook di Microsoft Sentinel

- Playbook di Azure Logic Apps per Microsoft Sentinel

- Trigger e azioni supportati nei playbook di Microsoft Sentinel

Per concedere a un'identità gestita l'accesso ad altre risorse, ad esempio l'area di lavoro di Microsoft Sentinel, l'utente connesso deve avere un ruolo con autorizzazioni per scrivere assegnazioni di ruolo, ad esempio Proprietario o Amministratore accesso utenti dell'area di lavoro di Microsoft Sentinel.

Autenticazione

Il connettore di Microsoft Sentinel in Logic Apps, con i relativi trigger e azioni del connettore, può operare per conto di qualsiasi identità che abbia le autorizzazioni necessarie (lettura e/o scrittura) nell'area di lavoro pertinente. Il connettore supporta più tipi di identità:

- Identità gestita (anteprima). Ad esempio, usare questo metodo per ridurre il numero di identità che è necessario gestire.

- Principale del servizio (applicazione Microsoft Entra). Le applicazioni registrate consentono di controllare le autorizzazioni, gestire le credenziali e abilitare determinate limitazioni sull'uso del connettore.

- Utente di Microsoft Entra

Autorizzazioni necessarie

Indipendentemente dal metodo di autenticazione, le autorizzazioni seguenti sono richieste dall'identità autenticata per usare vari componenti del connettore Microsoft Sentinel. Le azioni di scrittura includono azioni come l'aggiornamento di eventi imprevisti o l'aggiunta di un commento.

| Ruoli | Usare i trigger | Usare le azioni di lettura | Usare le azioni "Scrivere" |

|---|---|---|---|

| Lettore di Microsoft Sentinel | ✓ | ✓ | - |

| Microsoft Sentinel Risposta/Collaboratore | ✓ | ✓ | ✓ |

Per altre informazioni, vedere Ruoli e autorizzazioni in Microsoft Sentinel e prerequisiti del playbook di Microsoft Sentinel.

Eseguire l'autenticazione con un'identità gestita

L'autenticazione come identità gestita consente di concedere le autorizzazioni direttamente al playbook, che è una risorsa di flusso di lavoro di Logic App. Le azioni del connettore di Microsoft Sentinel eseguite dal playbook operano quindi per conto del playbook, come se fosse un oggetto indipendente con le proprie autorizzazioni per Microsoft Sentinel.

Per eseguire l'autenticazione con un'identità gestita:

Abilitare l'identità gestita sulla risorsa del flusso di lavoro di Logic Apps. Per altre informazioni, vedere Abilitare l'identità assegnata dal sistema nel portale di Azure.

L'app per la logica può ora usare l'identità assegnata dal sistema, registrata con l'ID Microsoft Entra e rappresentata da un ID oggetto.

Usare la procedura seguente per concedere a tale identità l'accesso all'area di lavoro di Microsoft Sentinel:

Scegliere Impostazioni dal menu di Microsoft Sentinel.

Selezionare la scheda Impostazioni area di lavoro. Dal menu dell'area di lavoro selezionare Controllo di accesso (IAM).

Nella barra dei pulsanti in alto selezionare Aggiungi e scegliere Aggiungi assegnazione di ruolo. Se l'opzione Aggiungi assegnazione di ruolo è disabilitata, non si dispone delle autorizzazioni per assegnare i ruoli.

Nel nuovo pannello visualizzato assegnare il ruolo appropriato:

- Risponditore di Microsoft Sentinel: il playbook include passaggi che aggiornano eventi imprevisti o watchlist

- Lettore di Microsoft Sentinel: il playbook riceve solo eventi imprevisti

In Assegna accesso a, selezionare App Logiche.

Selezionare la sottoscrizione alla quale appartiene il playbook e quindi selezionare il nome del playbook.

Selezionare Salva.

Per altre informazioni, vedere Concedere all'identità l'accesso alle risorse.

Abilitare il metodo di autenticazione dell'identità gestita nel connettore App per la logica di Microsoft Sentinel:

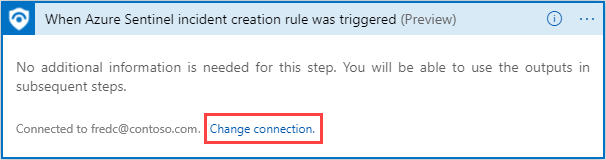

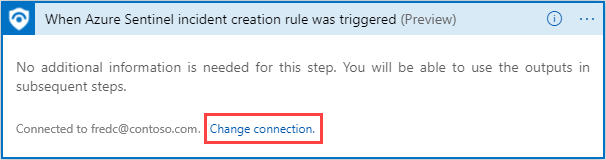

Nell'editor di Logic Apps, aggiungi un passaggio con il connettore di Microsoft Sentinel Logic Apps. Se il connettore è già abilitato per una connessione esistente, selezionare il collegamento Cambia connessione . Per esempio:

Nell'elenco risultante delle connessioni selezionare Aggiungi nuovo.

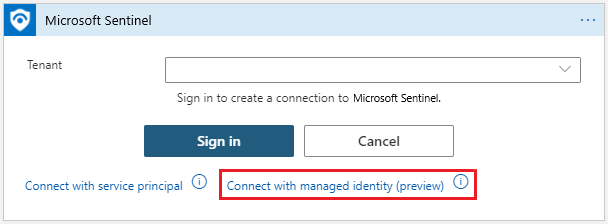

Creare una nuova connessione selezionando Connetti con l'identità gestita (anteprima). Per esempio:

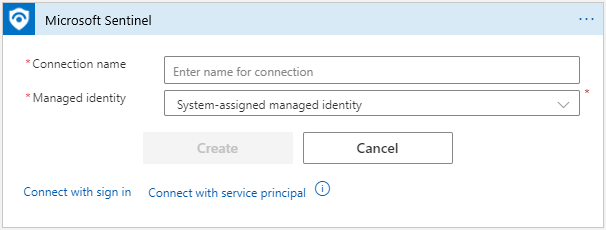

Immettere un nome per questa connessione, selezionare Identità gestita assegnata dal sistema e quindi selezionare Crea.

Selezionare Crea per completare la creazione della connessione.

Autenticarsi come principale del servizio (applicazione Microsoft Entra)

Creare un'entità servizio registrando un'applicazione Microsoft Entra. È consigliabile usare un'applicazione registrata come identità del connettore anziché un account utente.

Per usare la propria applicazione con il connettore Microsoft Sentinel:

Registrare l'applicazione con Microsoft Entra ID e creare un'entità servizio. Per ulteriori informazioni, vedere Creare un'applicazione e un'entità servizio di Microsoft Entra che possa accedere alle risorse.

Ottenere le credenziali per l'autenticazione futura. Nella pagina dell'applicazione registrata ottenere le credenziali dell'applicazione per l'accesso:

- ID client, in Panoramica

- Segreto del client, in Certificati e segreti

Concedere all'app le autorizzazioni necessarie per l'uso con l'area di lavoro di Microsoft Sentinel:

Nell'area di lavoro di Microsoft Sentinel, vai su Impostazioni>Impostazioni dell'area di lavoro>Controllo di accesso (IAM)

Selezionare Aggiungi assegnazione di ruolo e quindi selezionare il ruolo da assegnare all'applicazione.

Ad esempio, per consentire all'applicazione di eseguire azioni che apportano modifiche nell'area di lavoro di Microsoft Sentinel, ad esempio l'aggiornamento di un evento imprevisto, selezionare il ruolo Collaboratore Microsoft Sentinel . Per le azioni che leggono solo i dati, il ruolo lettore di Microsoft Sentinel è sufficiente.

Trovare l'applicazione richiesta e salvare le modifiche.

Per impostazione predefinita, le applicazioni Microsoft Entra non vengono visualizzate nelle opzioni disponibili. Per trovare l'applicazione, cercare il nome e selezionarlo.

Usare le credenziali dell'app per accedere al connettore Microsoft Sentinel in Logic Apps.

Nell'editor di Logic Apps, aggiungi un passaggio con il connettore di Microsoft Sentinel Logic Apps.

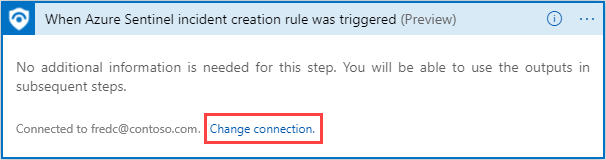

Se il connettore è già abilitato per una connessione esistente, selezionare il collegamento Cambia connessione . Per esempio:

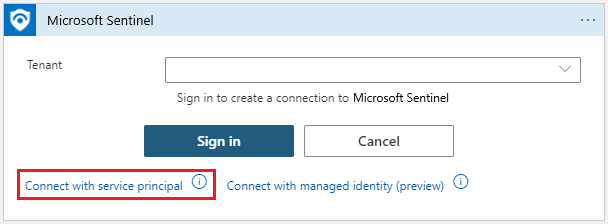

Nell'elenco risultante delle connessioni selezionare Aggiungi nuovo e quindi selezionare Connetti con l'entità servizio. Per esempio:

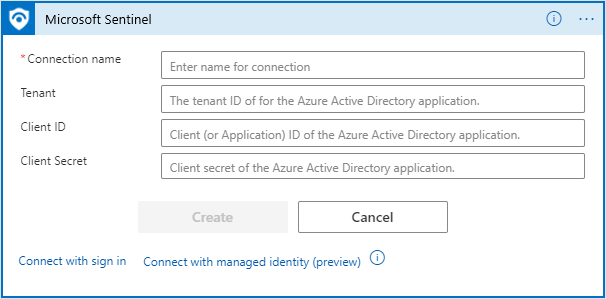

Immettere i valori dei parametri obbligatori, disponibili nella pagina dei dettagli dell'applicazione registrata:

- Tenant: in Panoramica

- ID del cliente: in Panoramica

- Segreto del cliente: in Certificati e segreti

Per esempio:

Selezionare Crea per completare la creazione della connessione.

Eseguire l'autenticazione come utente di Microsoft Entra

Per stabilire una connessione come utente di Microsoft Entra:

Nell'editor di Logic Apps, aggiungi un passaggio con il connettore di Microsoft Sentinel Logic Apps. Se il connettore è già abilitato per una connessione esistente, selezionare il collegamento Cambia connessione . Per esempio:

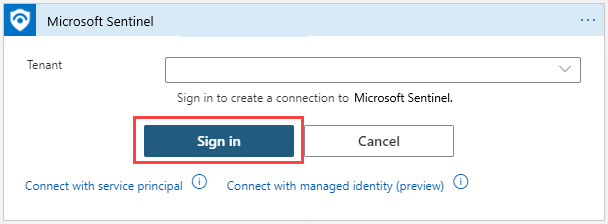

Nell'elenco risultante delle connessioni selezionare Aggiungi nuovo e quindi selezionare Accedi.

Immettere le credenziali quando richiesto e quindi seguire le istruzioni rimanenti sullo schermo per creare una connessione.

Visualizzare e modificare le connessioni API del playbook

Le connessioni API vengono usate per connettere App per la logica di Azure ad altri servizi, tra cui Microsoft Sentinel. Ogni volta che viene creata una nuova autenticazione per un connettore in App per la logica di Azure, viene creata una nuova risorsa di connessione API contenente i dettagli forniti durante la configurazione dell'accesso al servizio. La stessa connessione API può essere usata in tutte le azioni e i trigger di Microsoft Sentinel nello stesso gruppo di risorse.

Per visualizzare le connessioni API, eseguire una delle operazioni seguenti:

Nel portale di Azure cercare connessioni API. Individua la connessione API per il tuo playbook usando i dati seguenti.

- Nome visualizzato: nome descrittivo assegnato alla connessione ogni volta che ne viene creata una.

- Stato: stato della connessione API.

- Gruppo di risorse: le connessioni API per i playbook Microsoft vengono create nel gruppo di risorse della risorsa di Azure Logic Apps.

Nel portale di Azure, visualizza tutte le risorse e filtra la visualizzazione in base al Tipo = Connettore API. Questo metodo consente di selezionare, contrassegnare ed eliminare più connessioni contemporaneamente.

Per modificare l'autorizzazione di una connessione esistente, immettere la risorsa di connessione e selezionare Modifica connessione API.

Contenuti correlati

Per altre informazioni, vedere: