Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:  Tenant esterni (ulteriori informazioni)

Tenant esterni (ulteriori informazioni)

Nei tenant esterni è possibile registrare applicazioni che usano il protocollo OpenID Connect (OIDC) o SAML (Security Assertion Markup Language) per l'autenticazione e l'accesso Single Sign-On. Il processo di registrazione dell'app è progettato in modo specifico per le app OIDC. È tuttavia possibile usare la funzionalità Applicazioni aziendali per creare e registrare l'app SAML. Questo processo genera un ID applicazione univoco (ID client) e aggiunge l'app alle registrazioni dell'app, in cui è possibile visualizzare e gestire le relative proprietà.

Questo articolo descrive come registrare la propria applicazione SAML nel tenant esterno creando un'app non raccolta nelle applicazioni aziendali.

Prerequisiti

- Un account Azure con una sottoscrizione attiva. Creare gratuitamente un account.

- Un tenant esterno di Microsoft Entra .

- Flusso di iscrizione e accesso utente.

Creare e registrare un'app SAML

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore dell'applicazione.

Se si ha accesso a più tenant, usare l'icona Impostazioni

nel menu in alto e passare al tenant esterno dal menu Directory.

nel menu in alto e passare al tenant esterno dal menu Directory.Passare a Identità>Applicazioni>Applicazioni aziendali.

Selezionare Nuova applicazione e quindi Crea un'applicazione personalizzata.

Nel riquadro Crea un'applicazione personalizzata immettere un nome per l'app.

Selezionare Integra qualsiasi altra applicazione non trovata nella raccolta (Non-gallery).

Selezionare Crea.

Verrà visualizzata la pagina Panoramica dell'app. Nel menu a sinistra in Gestisci selezionare Proprietà. Impostare l'interruttore Assegnazione obbligatoria? su No in modo che gli utenti possano usare la registrazione autonoma e quindi selezionare Salva.

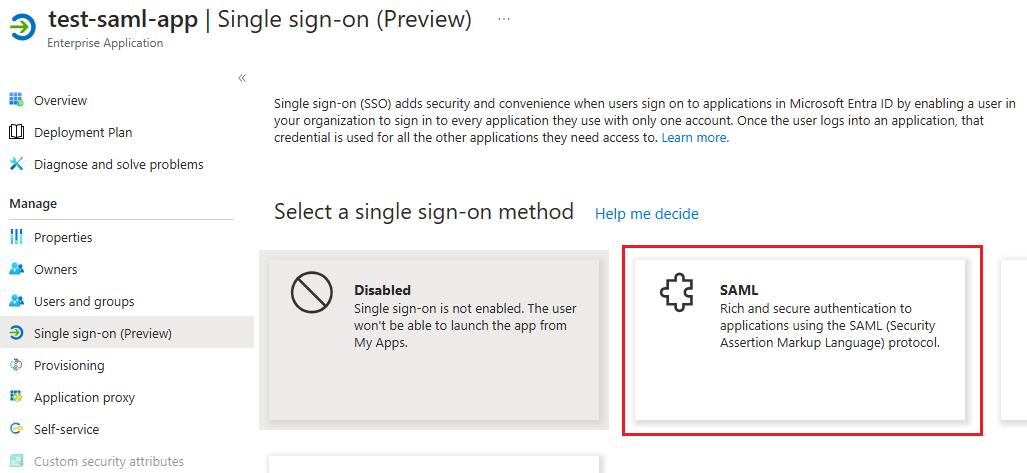

Nel menu a sinistra in Gestisci selezionare Single Sign-On.

In Selezionare un metodo di accesso Single Sign-On selezionare SAML.

Nella pagina Accesso basato su SAML eseguire una delle operazioni seguenti:

- Selezionare Carica file di metadati, passare al file contenente i metadati e quindi selezionare Aggiungi. Selezionare Salva.

- In alternativa, usare l'opzione Modifica matita per aggiornare ogni sezione e quindi selezionare Salva.

Tenere presente che nella terza sezione sotto Certificati SAML non è presente alcun pulsante Download accanto a Metadati di Federazione XML. Questo pulsante viene visualizzato solo nei tenants di forza lavoro, non nei tenants esterni. Per scaricare il file di metadati in un tenant esterno, copiare il collegamento e incollarlo nel browser.

Selezionare Test e quindi selezionare il pulsante Test di accesso per verificare se l'accesso Single Sign-On funziona. Questo test verifica che l'account amministratore corrente possa accedere usando l'endpoint

https://login.microsoftonline.com.

È possibile testare l'accesso dell'utente esterno con questa procedura:

- Creare un flusso utente di iscrizione e accesso , se non è già stato fatto.

- Aggiungere l'applicazione SAML al flusso utente.

- Esegui l'applicazione.