Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Microsoft Entra ID Protection consente di proteggere l'organizzazione rilevando e rispondendo automaticamente ai rischi basati sull'identità. Mentre la correzione automatizzata gestisce molte minacce, alcune situazioni richiedono un'indagine e un'azione manuali. I report sui rischi di protezione ID forniscono le informazioni dettagliate necessarie per identificare, analizzare e rispondere alle potenziali minacce alla sicurezza che interessano gli utenti, gli accessi e le identità del carico di lavoro.

Accedere ai report sui rischi

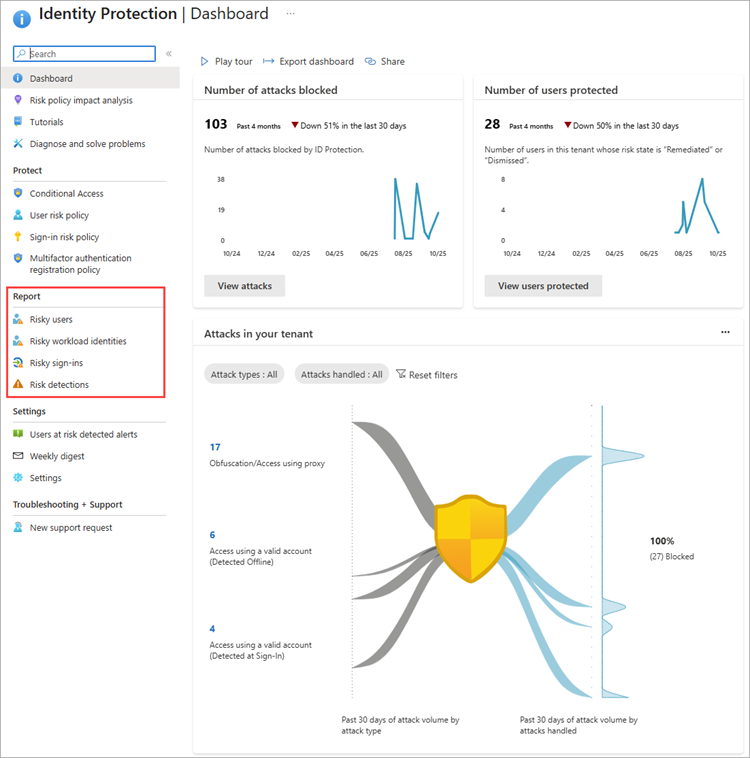

Il dashboard id protection offre un riepilogo delle informazioni importanti che è possibile usare in qualsiasi momento per identificare i potenziali rischi.

- Accedi al centro di amministrazione di Microsoft Entra come almeno un Lettore di sicurezza.

- Passare a Protezione ID>Dashboard.

- Selezionare un report dal menu di navigazione Protezione ID.

Ogni report viene avviato con un elenco di tutti i rilevamenti relativi al periodo indicato nella parte superiore del report. È possibile filtrare e aggiungere o rimuovere colonne in base alle preferenze. Scaricare i dati in . CSV o . Formato JSON per un'ulteriore elaborazione. Per integrare i report con gli strumenti SIEM (Security Information and Event Management) per ulteriori analisi, vedere Configurare le impostazioni di diagnostica.

Visualizzare i dettagli e intervenire

Selezionare una voce in un report per visualizzare altri dettagli, che differiscono in base al report visualizzato. Nel riquadro dei dettagli è anche possibile intervenire sull'utente o sull'accesso selezionato. È possibile selezionare una o più voci e confermare il rischio o rimuoverlo. È anche possibile avviare un flusso di reimpostazione della password dall'utente. Queste funzionalità hanno requisiti di ruolo diversi, quindi se un'opzione è disattivata, è necessario un ruolo con privilegi più elevati. Per ulteriori informazioni, vedere Ruoli richiesti per la protezione ID.

Utenti a rischio

I dettagli di un utente rischioso selezionato forniscono informazioni sul rischio che è stato corretto, ignorato o è ancora a rischio e richiede un'indagine. Vengono inoltre forniti dettagli sui rilevamenti dei rischi associati.

Un utente diventa un utente rischioso quando:

- Hanno uno o più accessi rischiosi.

- Hanno uno o più rischi rilevati sul proprio account, ad esempio le credenziali perse.

Suggerimento

Se si dispone di Security Copilot, si ha accesso a un riepilogo in linguaggio naturale , tra cui: perché il livello di rischio utente è stato elevato, indicazioni su come attenuare e rispondere e collegamenti ad altri elementi o documentazione utili.

Nel report Utenti a rischio selezionare un utente per visualizzare altri dettagli sugli eventi di rischio e persino intervenire su tale utente.

I dettagli degli utenti a rischio includono:

- ID utente

- Accessi a rischio recenti

- Rilevamenti non collegati a un accesso

- Cronologia rischio

La scheda Cronologia rischi mostra gli eventi che hanno portato a una modifica del rischio utente negli ultimi 90 giorni. Questo elenco include i rilevamenti dei rischi che aumentano il rischio dell'utente. Può anche includere azioni correttive dell'utente o dell'amministratore che hanno ridotto il rischio dell'utente; ad esempio, un utente che reimposta la password o un amministratore ignora il rischio.

L'esecuzione di azioni a livello di utente si applica a tutti i rilevamenti attualmente associati a tale utente. Se i pulsanti di azione sono disattivati, è necessario un ruolo con privilegi più elevati. Gli amministratori possono intervenire sugli utenti e scegliere di:

- Reimposta password : questa azione revoca le sessioni correnti dell'utente.

- Confermare la compromissione dell'utente: questa azione viene eseguita su un vero positivo. Protezione ID imposta il rischio utente su alto e aggiunge un nuovo rilevamento, l'amministratore ha confermato che l'utente è compromesso. L'utente viene considerato rischioso fino a quando non vengono eseguiti i passaggi di correzione.

- Confermare la sicurezza dell'utente: questa azione viene eseguita su un falso positivo. In questo modo vengono rimossi i rischi e i rilevamenti su questo utente e lo inserisce in modalità di apprendimento per rivalutare le proprietà di utilizzo. È possibile usare questa opzione per contrassegnare i falsi positivi.

- Ignorare il rischio utente: questa azione viene eseguita su un rischio utente positivo non dannoso. Questo rischio utente rilevato è reale, ma non dannoso, come quelli di un test di penetrazione noto. Gli utenti simili devono continuare a essere valutati per il rischio in futuro.

- Blocca l'utente : questa azione impedisce a un utente di accedere se l'utente malintenzionato ha accesso alla password o la possibilità di eseguire l'autenticazione a più fattori.

- Analizzare con Microsoft 365 Defender : questa azione consente agli amministratori di passare al portale di Microsoft Defender per consentire a un amministratore di indagare ulteriormente.

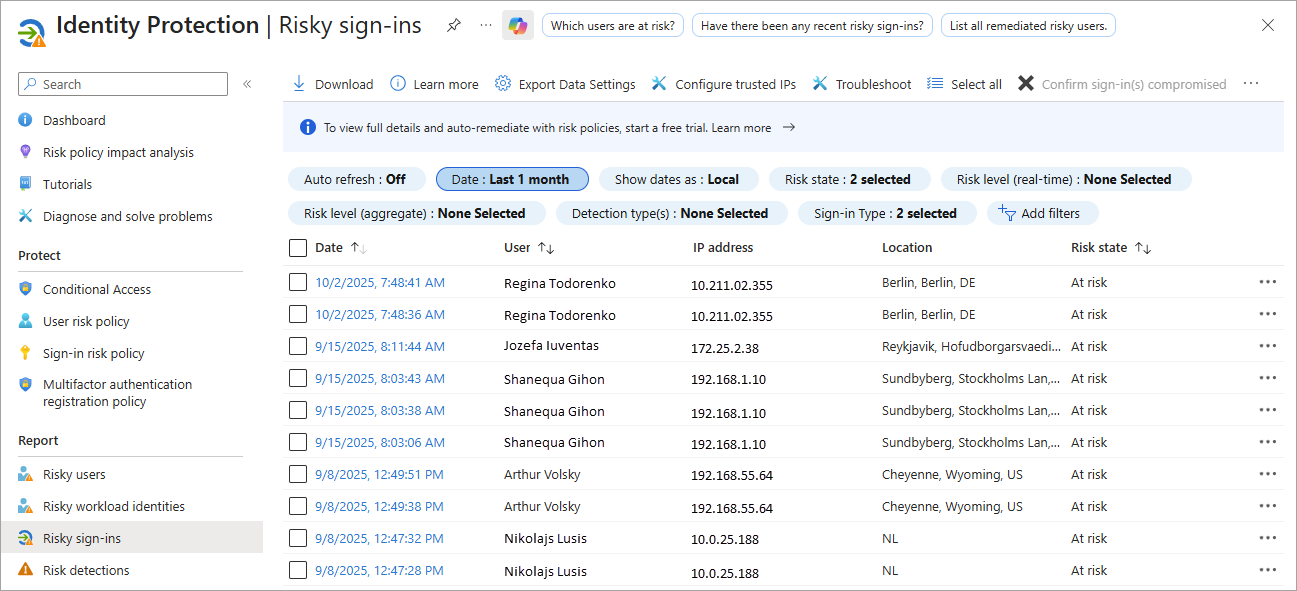

Accessi a rischio

Il rapporto Accessi a rischio elenca gli accessi che sono a rischio, confermati compromessi, confermati sicuri, ignorati o corretti. Il riquadro dei dettagli fornisce altre informazioni sul tentativo di accesso che può essere utile durante un'indagine, ad esempio livelli di rischio in tempo reale e aggregati associati ai tentativi di accesso e ai tipi di rilevamento attivati.

I dettagli degli accessi a rischio includono:

- L'applicazione a cui l'utente stava tentando di accedere

- I criteri di accesso condizionale applicati

- Dettagli di MFA

- Informazioni su dispositivo, applicazione e posizione

- Stato del rischio, livello di rischio e origine del rilevamento dei rischi (ID Protection o Microsoft Defender per endpoint)

Il report Accessi a rischio contiene dati filtrabili per un massimo di 30 giorni (un mese). Protezione ID valuta il rischio per tutti i flussi di autenticazione, sia interattivi che non interattivi. Il report Accessi a rischio mostra accessi interattivi e non interattivi. Per modificare questa visualizzazione, usare il filtro "tipo di accesso".

Se i pulsanti di azione sono disattivati, è necessario un ruolo con privilegi più elevati. Gli amministratori possono intervenire sugli eventi di accesso rischiosi e scegliere di:

- Confermare la compromissione dell'accesso: questa azione conferma che l'accesso è un vero positivo. L'accesso viene considerato rischioso fino a quando non vengono eseguiti i passaggi di correzione.

- Confermare l'accesso sicuro : questa azione conferma che l'accesso è un falso positivo. Gli accessi simili non dovrebbero essere considerati rischiosi in futuro.

- Ignora rischio di accesso: questa azione viene usata per un vero positivo non dannoso. Questo rischio di accesso rilevato è reale, ma non dannoso, come quelli di un test di penetrazione noto o attività nota generata da un'applicazione approvata. Gli accessi simili devono continuare a essere valutati per il rischio in futuro.

Per altre informazioni su quando eseguire ognuna di queste azioni, vedere Come Microsoft usa il feedback sui rischi

ID del carico di lavoro rischioso

Un'identità del carico di lavoro è un'identità che consente a un'applicazione di accedere alle risorse, talvolta nel contesto di un utente. Dalla pagina dei dettagli dell'ID del carico di lavoro rischioso è possibile accedere ai log di accesso e di controllo dell'entità servizio per ulteriori analisi.

Importante

I dettagli completi dei rischi e i controlli di accesso basati sul rischio sono disponibili per i clienti delle identità del carico di lavoro Premium; tuttavia, i clienti senza una licenza Workload Identities Premium ricevono comunque tutti i rilevamenti con dettagli di creazione di report limitati.

I dettagli sugli ID del carico di lavoro a rischio includono:

- ID entità servizio

- Stato del rischio e livello di rischio

- Cronologia rischio

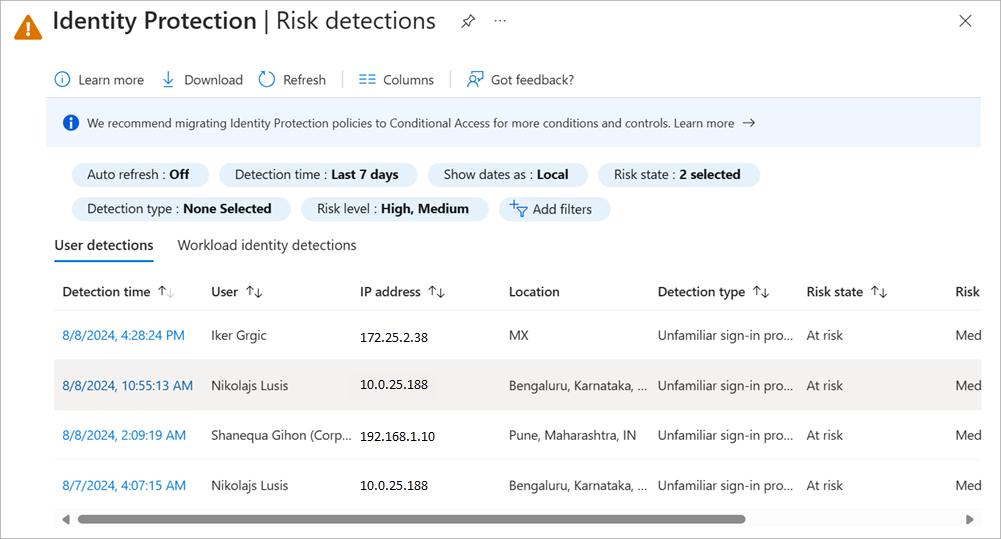

Rilevamenti dei rischi

Il report Rilevamenti dei rischi fornisce informazioni dettagliate sui vari rilevamenti dei rischi associati agli utenti e agli accessi. I dettagli includono informazioni sul tipo di rischio rilevato, sull'utente o sull'accesso a cui si riferisce e lo stato corrente del rischio. Nel riquadro dei dettagli è anche possibile accedere al report di rischio utente associato, agli accessi dell'utente e ai rilevamenti dei rischi.

I dettagli dei rilevamenti dei rischi includono:

- Tipo di rilevamento

- Stato del rischio, livello di rischio e dettaglio del rischio

- Tipo di attacco

- Origine del rilevamento dei rischi (Protezione ID o Microsoft Defender per endpoint)

Il report Rilevamenti dei rischi contiene dati filtrabili riferiti agli ultimi 90 giorni (3 mesi).

Con le informazioni fornite dal report Rilevamenti dei rischi, gli amministratori possono trovare:

- Informazioni su ogni rilevamento dei rischi

- Tipo di attacco basato sul framework MITRE ATT&CK

- Altri rischi attivati contemporaneamente

- Posizione del tentativo di accesso

- Collegarsi ad altri dettagli dalle app di Microsoft Defender per il cloud.

Gli amministratori possono quindi scegliere di tornare al report utenti a rischio o accessi a rischio per eseguire azioni in base alle informazioni raccolte.

Annotazioni

Il sistema potrebbe rilevare che:

- l'evento di rischio che ha contribuito al punteggio di rischio utente è stato un falso positivo; o

- il rischio utente è stato risolto con l'imposizione dei criteri, ad esempio il completamento di una richiesta di autenticazione a più fattori o la modifica sicura della password.

Di conseguenza, il nostro sistema ignora lo stato di rischio, e un dettaglio di rischio, "accesso sicuro confermato dall'IA", emerge e non contribuisce più al rischio dell'utente.