Quando si sviluppano applicazioni client riservate, la gestione delle credenziali è fondamentale. Questo articolo illustra come aggiungere certificati client, credenziali di identità federate o segreti client alla registrazione dell'app in Microsoft Entra. Queste credenziali consentono all'applicazione di autenticarsi in modo sicuro e accedere alle API Web senza interazione dell'utente.

Prerequisiti

Guida introduttiva: Registrare un'app in Microsoft Entra ID.

Aggiungere credenziali all'applicazione

Quando si creano le credenziali per un'applicazione client riservata:

Microsoft consiglia di usare un certificato anziché un segreto client prima di spostare l'applicazione in un ambiente di produzione. Per ulteriori informazioni su come utilizzare un certificato, consultare le istruzioni in credenziali del certificato di autenticazione dell'applicazione di Microsoft Identity Platform.

A scopo di test, è possibile creare un certificato autofirmato e configurare le app per l'autenticazione. Tuttavia, nell'ambiente di produzione, è meglio acquistare un certificato firmato da un'autorità di certificazione nota, quindi usare Azure Key Vault per gestire l'accesso e la durata dei certificati.

Per ulteriori informazioni sulle vulnerabilità dei segreti client, vedere Eseguire la migrazione di applicazioni dall'autenticazione basata su segreti.

A volte chiamata chiave pubblica, un certificato è il tipo di credenziale consigliato perché sono considerati più sicuri rispetto ai segreti client.

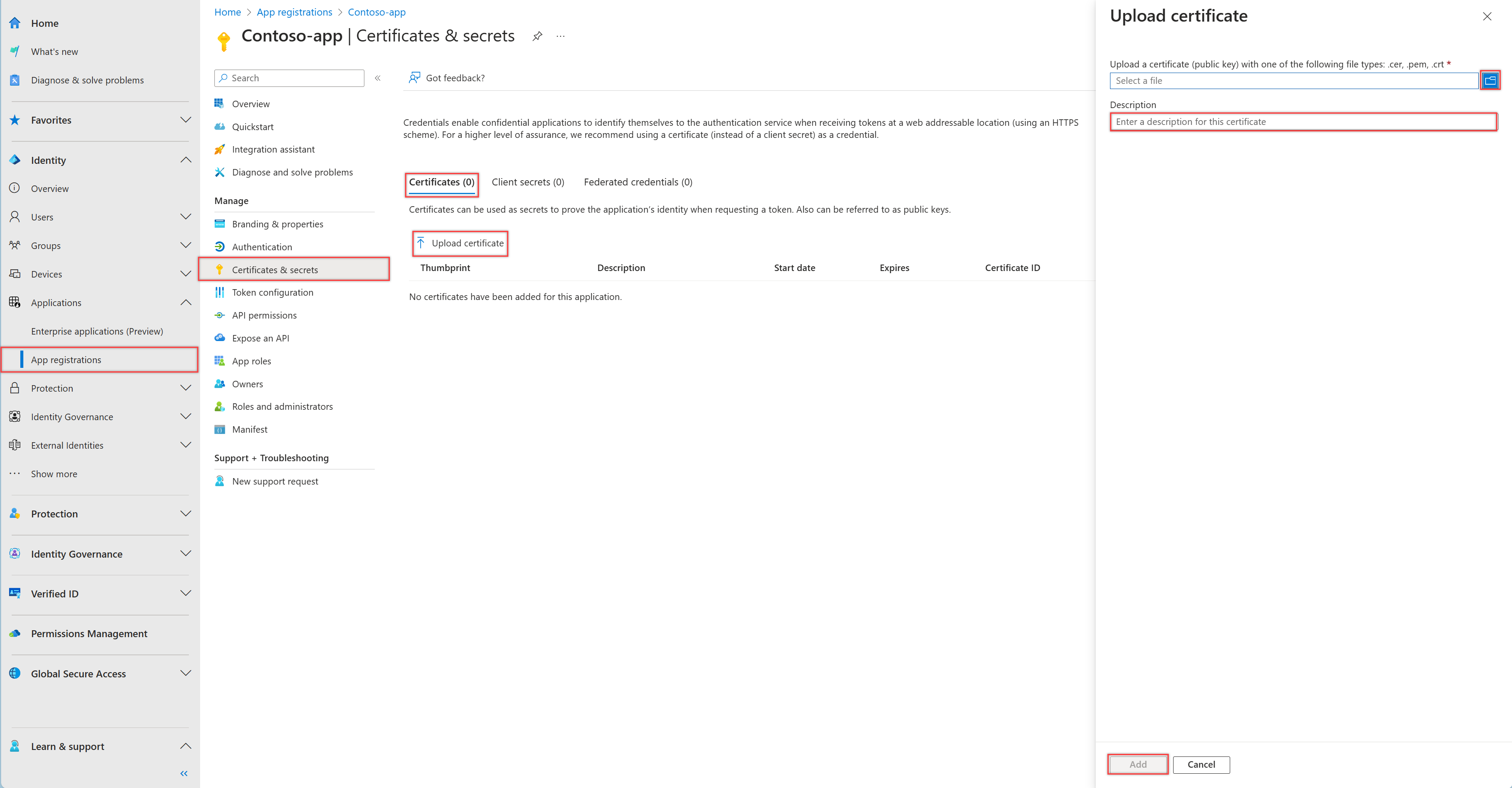

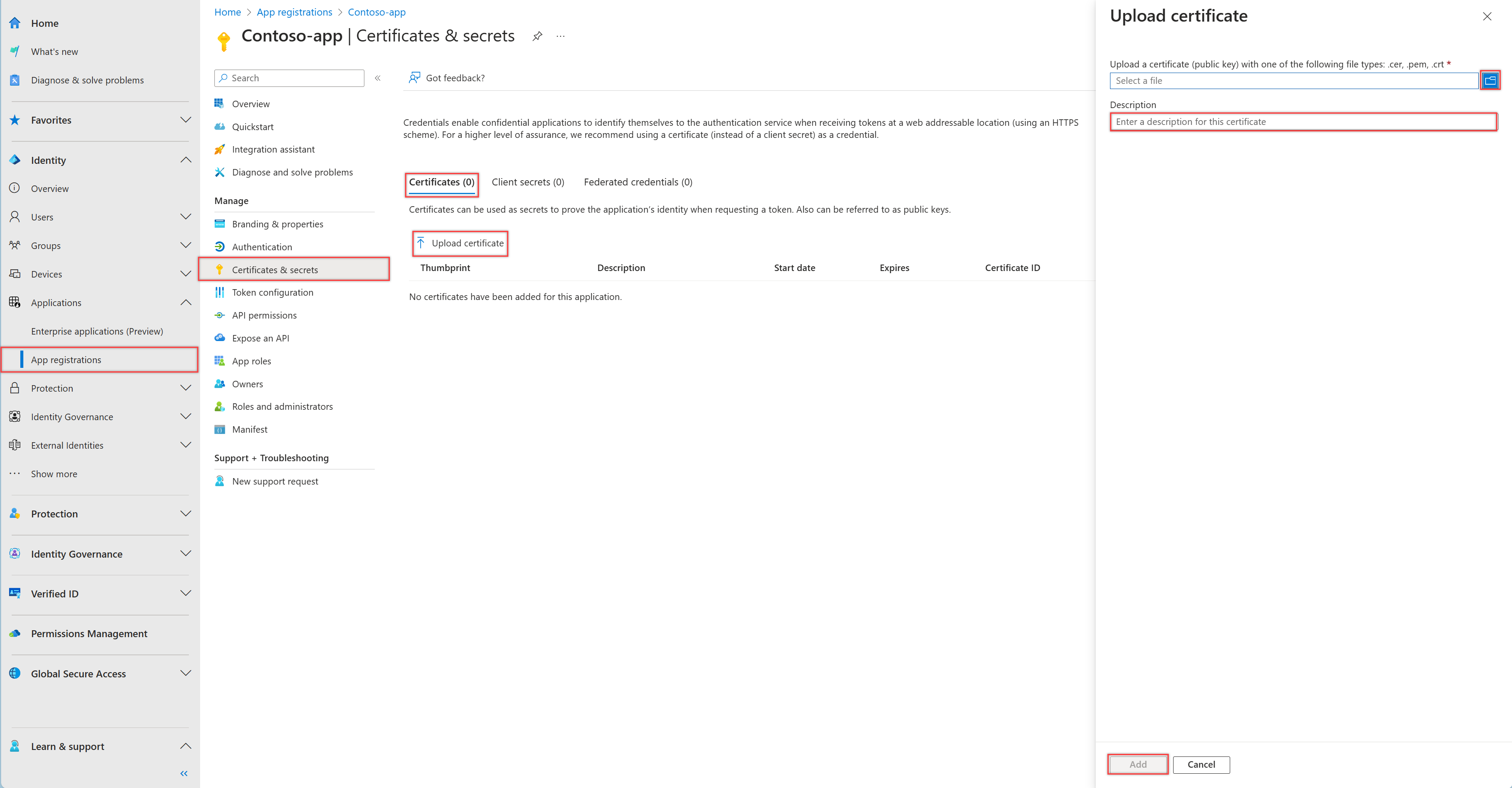

Nell'interfaccia di amministrazione di Microsoft Entra, in Registrazioni app selezionare l'applicazione.

Selezionare Certificati e segreti>Certificati>Carica certificato.

Selezionare i file che si vogliono caricare. Il tipo di file deve essere uno dei seguenti: .cer, .pem, .crt.

Seleziona Aggiungi.

Registrare l' impronta digitale del certificato da usare nel codice dell'applicazione client.

A volte chiamata password dell'applicazione, un segreto client è un valore stringa che l'app può usare al posto di un certificato per identificarsi.

I segreti client sono meno sicuri delle credenziali federate o del certificato e pertanto non devono essere usati negli ambienti di produzione. Anche se possono essere utili per lo sviluppo di app locali, è fondamentale usare credenziali federate o certificati per qualsiasi applicazione in esecuzione nell'ambiente di produzione per garantire una maggiore sicurezza.

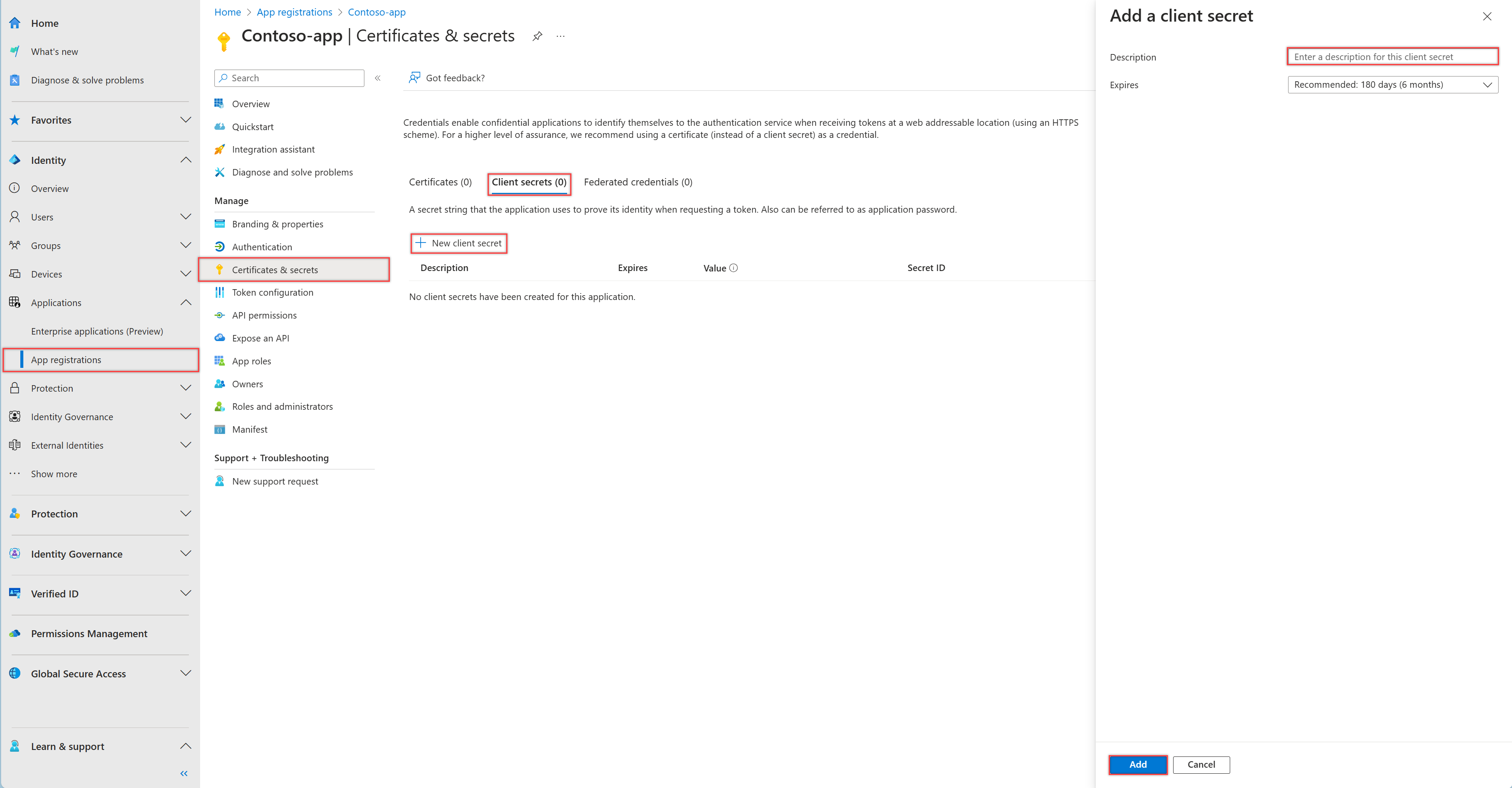

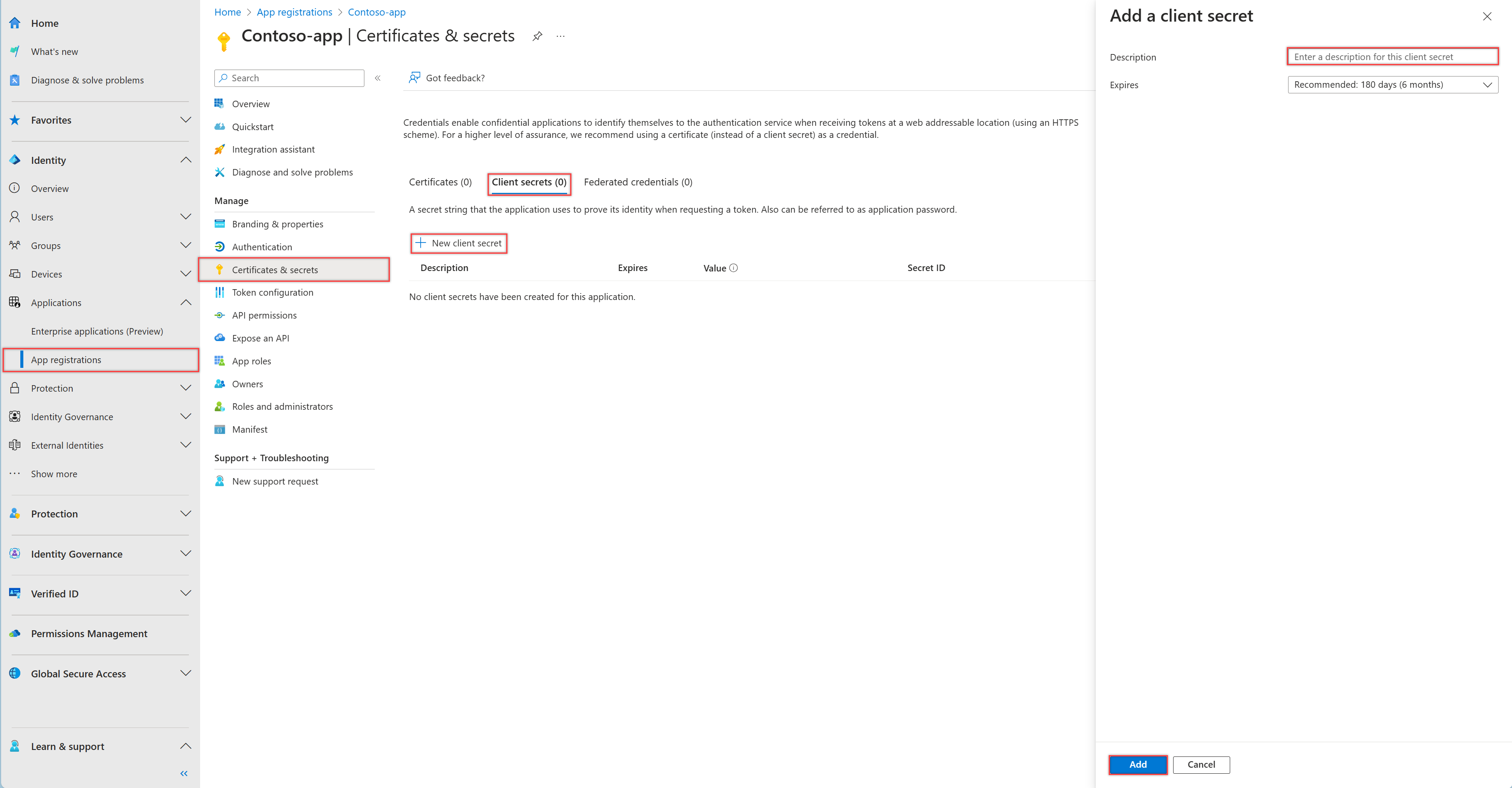

Nell'interfaccia di amministrazione di Microsoft Entra, in Registrazioni app selezionare l'applicazione.

Selezionare Certificati e segreti>Segreti client>Nuovo segreto client.

Aggiungi una descrizione per il segreto del cliente.

Selezionare una scadenza per il segreto o specificare una durata personalizzata.

- La durata del segreto client è limitata a due anni (24 mesi) o meno. Non è possibile specificare una durata personalizzata di più di 24 mesi.

- Microsoft consiglia di impostare un valore di scadenza inferiore a 12 mesi.

Seleziona Aggiungi.

Registrare il valore del segreto del client da usare nel codice dell'applicazione client. Questo valore del segreto non viene mai più visualizzato dopo aver lasciato questa pagina.

Annotazioni

Se si usa una connessione al servizio Azure DevOps che crea automaticamente un'entità servizio, è necessario aggiornare il segreto client dal sito del portale di Azure DevOps anziché aggiornare direttamente il segreto client. Fare riferimento a questo documento su come aggiornare il segreto client dal sito del portale di Azure DevOps: Risolvere i problemi di connessioni al servizio Azure Resource Manager.

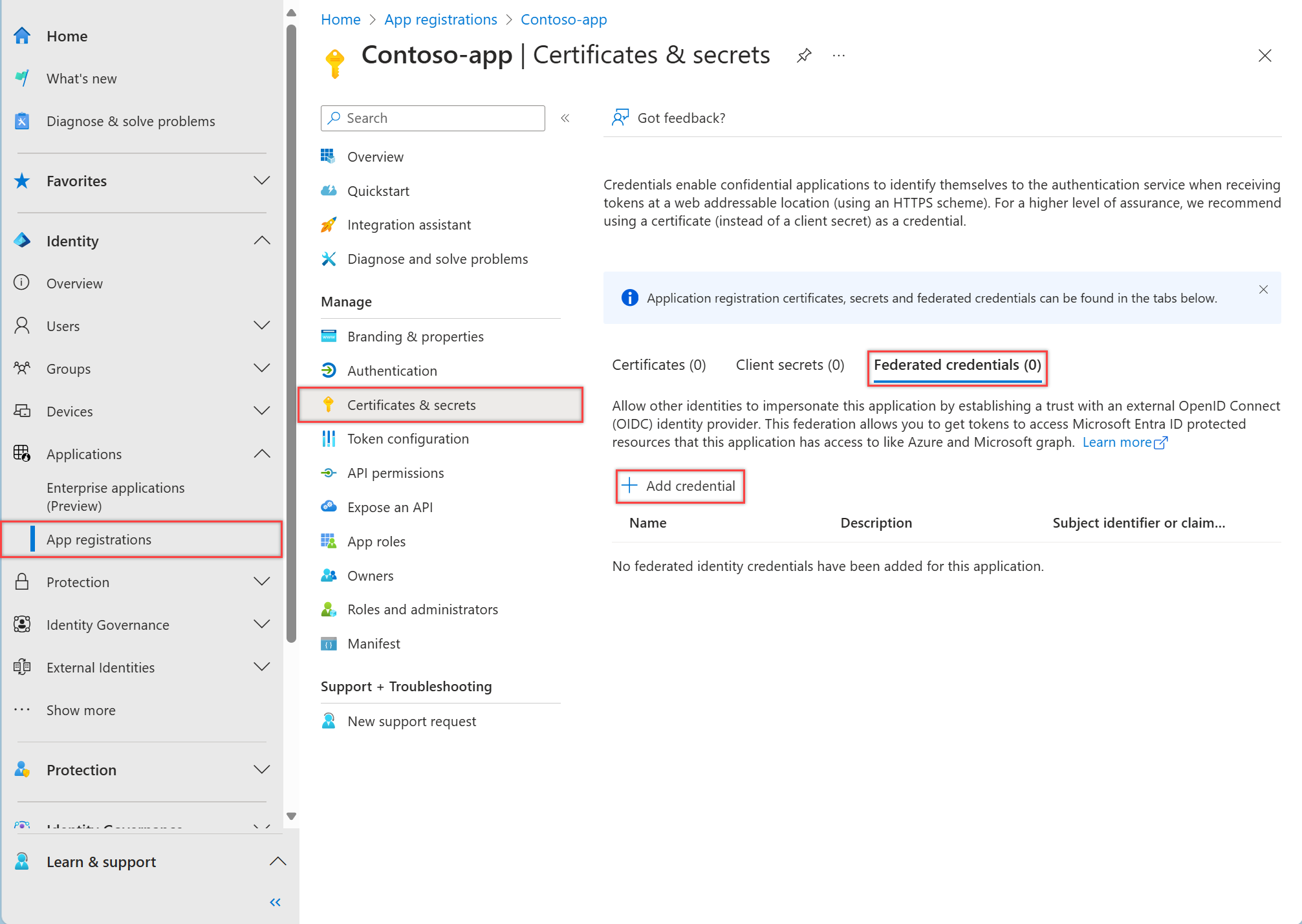

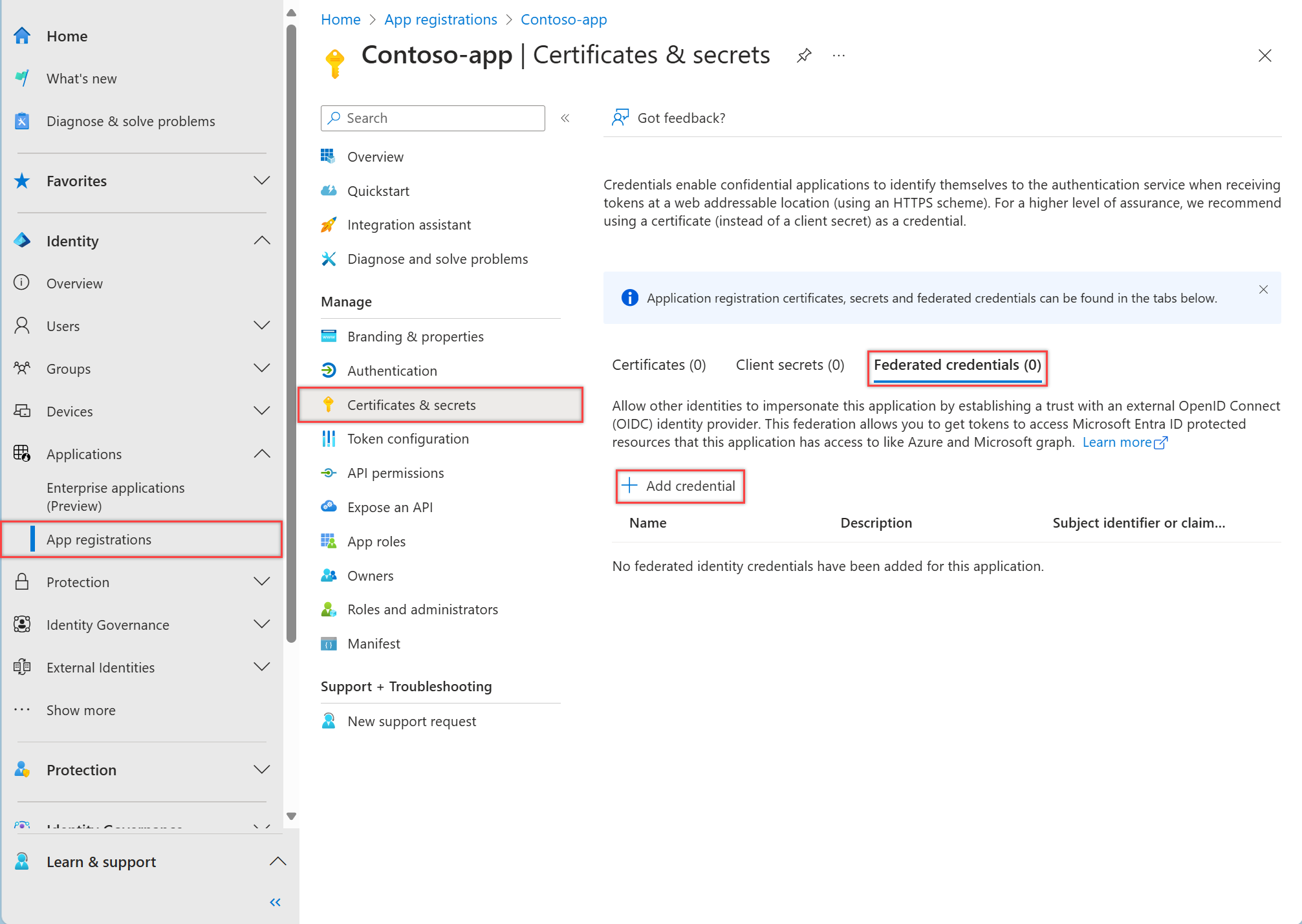

Le credenziali di identità federate sono un tipo di credenziale che consente ai carichi di lavoro, come GitHub Actions, carichi in esecuzione su Kubernetes o su piattaforme di calcolo esterne ad Azure, di accedere alle risorse protette di Microsoft Entra senza dover gestire segreti, utilizzando la federazione delle identità del carico di lavoro.

Per aggiungere una credenziale federata, seguire questa procedura:

Nell'interfaccia di amministrazione di Microsoft Entra, in Registrazioni app selezionare l'applicazione.

Selezionare Certificati e segreti>Credenziali federate>Aggiungi credenziali.

Nella casella di riepilogo a discesa Scenario delle credenziali federate selezionare uno degli scenari supportati e seguire le indicazioni corrispondenti per completare la configurazione.

-

Chiavi gestite dal cliente per crittografare i dati nel tenant usando Azure Key Vault in un altro tenant.

-

GitHub Actions che distribuiscono risorse Azure per configurare un flusso di lavoro GitHub, ottenere i token per l'applicazione e distribuire le risorse su Azure.

-

Kubernetes che accede alle risorse di Azure per configurare un account del servizio Kubernetes per ottenere i token per l'applicazione e accedere alle risorse di Azure.

-

Altro emittente per configurare l'applicazione affinché si possa fidarsi di un'identità gestita o di un'identità gestita da un provider OpenID Connect esterno per ottenere token per l'applicazione e accedere alle risorse di Azure.

Per altre informazioni su come ottenere un token di accesso con credenziali federate, vedere Microsoft Identity Platform e il flusso di credenziali client OAuth 2.0.

Contenuti correlati