Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Per personalizzare l'esperienza dell'utente finale per l'autenticazione a più fattori (MFA), è possibile configurare le opzioni per la segnalazione di attività sospette. La tabella seguente descrive le impostazioni MFA di Microsoft Entra e le sottosezioni illustrano in modo più dettagliato ogni impostazione.

Nota

Segnala attività sospetta sostituisce le funzionalità legacy Blocca/sblocca utenti, Avviso di illecito e Notifiche. Il 1° marzo 2025 le funzionalità legacy sono state rimosse.

| Funzionalità | Descrizione |

|---|---|

| Segnala attività sospette | Configura le impostazioni che consentono agli utenti di segnalare richieste di verifica fraudolente. |

| Token OATH | Usati in ambienti MFA di Microsoft Entra basati sul cloud per gestire i token OATH per gli utenti. |

| Impostazioni telefonata | Permette di configurare le impostazioni correlate a chiamate telefoniche e messaggi di saluto per gli ambienti cloud e locali. |

| Provider | Mostra tutti i provider di autenticazione esistenti che hai associato al tuo account. L'aggiunta di nuovi provider è disabilitata a partire dal 1° settembre 2018. |

Segnala attività sospette

Quando viene ricevuto un prompt MFA sconosciuto e sospetto, gli utenti possono segnalare l'attività usando Microsoft Authenticator o tramite il telefono. Segnala attività sospette è integrato con Microsoft Entra ID Protection per rimedi basati sul rischio, reportistica e amministrazione a privilegi minimi.

Gli utenti che segnalano una richiesta MFA come sospetta sono impostati su Rischio utente elevato. Gli amministratori possono usare criteri basati sul rischio per limitare l'accesso a questi utenti o abilitare la reimpostazione della password self-service (SSPR) per consentire agli utenti di risolvere i problemi autonomamente.

Se non si ha una licenza Microsoft Entra ID P2 per i criteri basati sui rischi, è possibile usare gli eventi di rilevamento dei rischi per identificare e disabilitare manualmente gli utenti interessati o configurare l'automazione usando flussi di lavoro personalizzati con Microsoft Graph. Per altre informazioni sull'analisi e la correzione del rischio utente, vedere:

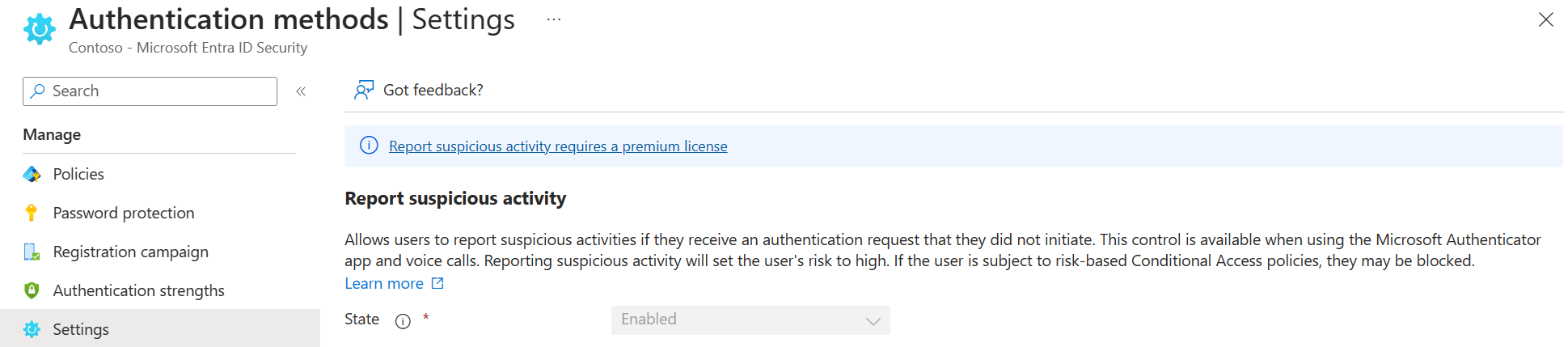

Per abilitare Segnala attività sospetta dalle Impostazioni dei criteri dei metodi di autenticazione:

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore dei criteri di autenticazione.

- Passare a Entra ID, >, Impostazioni.

- Imposta Segnala attività sospetta su Abilitato. La funzionalità rimane disabilitata se si sceglie gestito da Microsoft. Per altre informazioni sui valori gestiti di Microsoft, vedi Protezione dei metodi di autenticazione in Microsoft Entra ID.

- Seleziona Tutti gli utenti o un gruppo specifico.

- Se carichi anche messaggi di saluto personalizzati per il tenant, seleziona un codice per la creazione di report. Il codice per la creazione di report è il numero immesso dagli utenti nel telefono per segnalare attività sospette. Il codice per la creazione di report è applicabile solo se vengono caricati anche messaggi di saluto personalizzati da un amministratore dei criteri di autenticazione. In caso contrario, il codice predefinito è 0, indipendentemente da qualsiasi valore specificato nei criteri.

- Fare clic su Salva.

Correzione del rischio per i tenant con licenza Microsoft Entra ID P1

Quando un utente segnala una richiesta di autenticazione a più fattori come sospetta, l'evento viene visualizzato nei log di accesso (come accesso rifiutato dall'utente), nei log di controllo e nel report Rilevamenti di rischio.

| Relazione | Centro di amministrazione | Dettagli |

|---|---|---|

| Report dei rilevamenti dei rischi | Protezione ID>Dashboard>Rilevamento dei rischi | Tipo di rilevamento: l'utente ha segnalato attività sospetta Livello di rischio: elevato Origine Utente finale segnalato |

| Registri di accesso | ENTRA ID>Monitoraggio e salute>Log di accesso>Dettagli autenticazione | I dettagli del risultato verranno visualizzati come autenticazione a più fattori negata |

| Log di audit | ENTRA ID>Monitoraggio e integrità>Log di controllo | L'attività sospetta viene visualizzata in Tipo di attività |

Nota

Un utente non viene segnalato come a Rischio elevato se esegue l'autenticazione senza password.

È possibile anche eseguire query per rilevare i rischi e gli utenti contrassegnati come rischiosi usando Microsoft Graph.

| API (Interfaccia di Programmazione delle Applicazioni) | Dettagli |

|---|---|

| tipo di risorsa rilevamentoRischio | tipoDiEventoRischio: userReportedSuspiciousActivity |

| Elenca utenti a rischio | riskLevel = elevato |

Per la correzione manuale, gli amministratori o il supporto tecnico possono chiedere agli utenti di reimpostare la password usando la reimpostazione della password self-service (SSPR) o di farlo per loro conto. Per la correzione automatica, usa le API Microsoft Graph oppure usa PowerShell per creare uno script che modifichi la password dell'utente, forzi la reimpostazione della password self-service, revochi le sessioni di accesso, o disabiliti temporaneamente l'account utente.

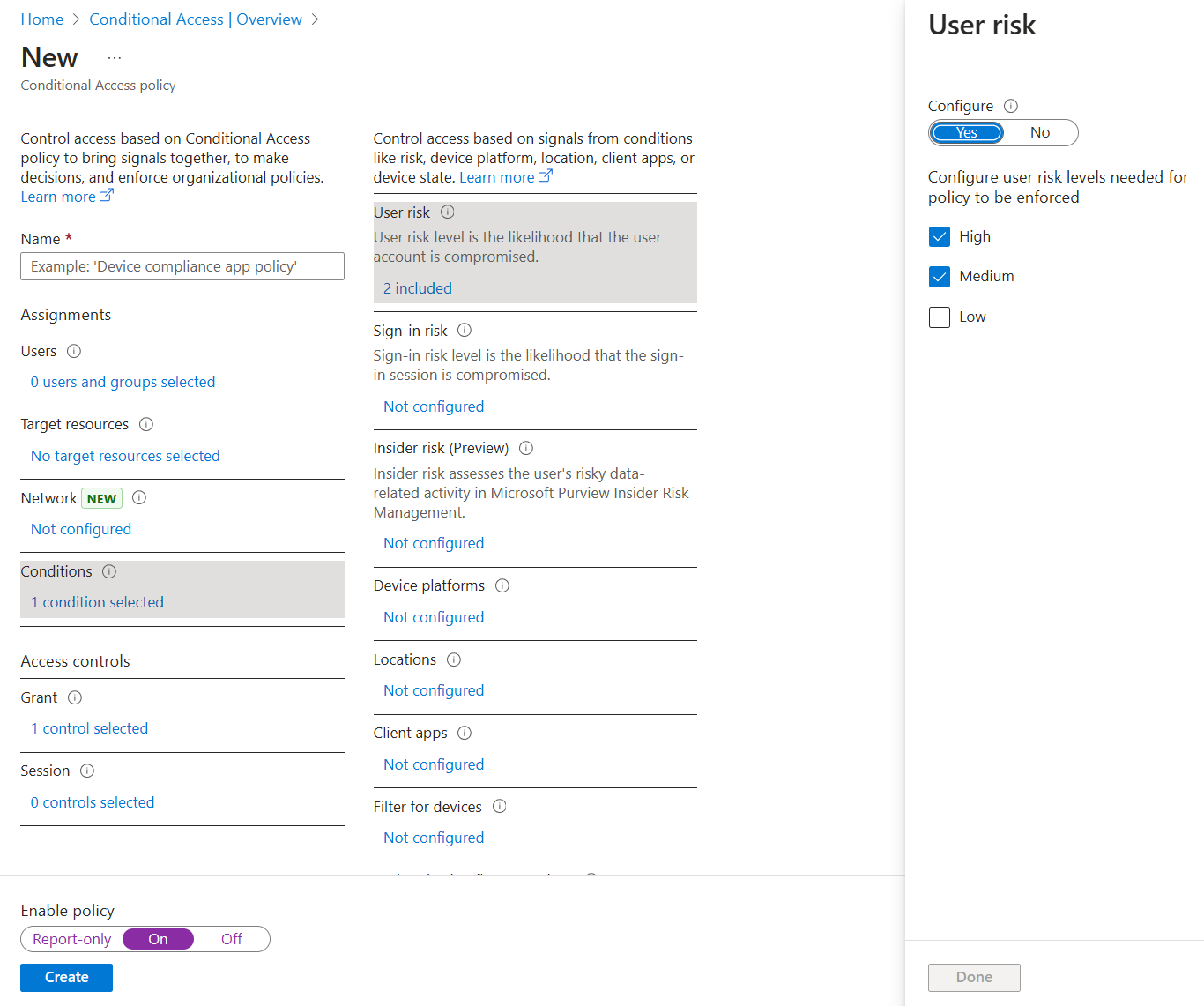

Correzione del rischio per i tenant con licenza Microsoft Entra ID P2

I tenant con una licenza Microsoft Entra ID P2 possono usare i criteri di accesso condizionale basati sul rischio per correggere automaticamente i rischi utente, oltre alle opzioni della licenza Microsoft Entra ID P2.

Configura un criterio che esamina il rischio utente in Condizioni>Rischio utente. Cerca gli utenti con rischio = elevato per impedire loro di accedere o per chiedere loro di reimpostare la password.

Per altre informazioni, vedere Criteri di accesso condizionale basati sul rischio di accesso.

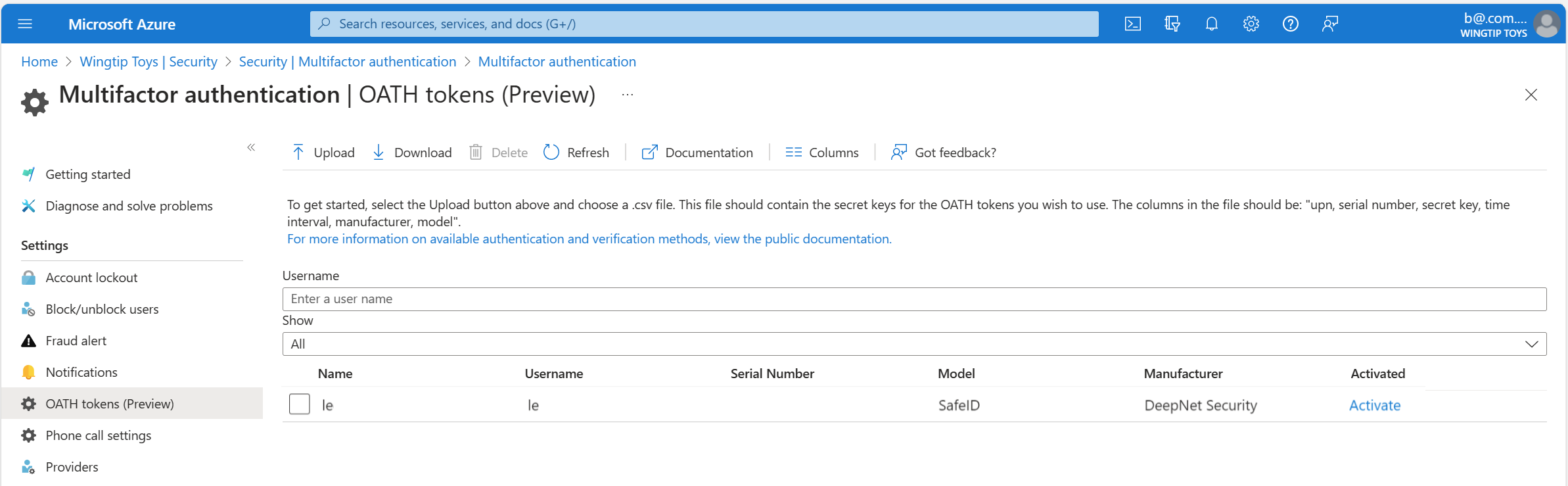

Token di OATH

Microsoft Entra ID supporta l'uso di token SHA-1 OATH-TOTP che aggiornano i codici ogni 30 o 60 secondi. Puoi acquistare questi token dal fornitore di tua scelta.

I token hardware OATH TOTP sono in genere dotati di una chiave privata o di un seme pre-programmato nel token. Devi immettere queste chiavi in Microsoft Entra ID come descritto nei passaggi seguenti. Per le chiavi private è previsto un limite di 128 caratteri e questo può non essere compatibile con tutti i token. La chiave privata può contenere solo i caratteri a-z o A-Z e le cifre 1-7. Deve essere codificata in Base32.

I token hardware OATH TOTP programmabili che possono essere reimpostati possono essere configurati anche con Microsoft Entra ID nel flusso di configurazione del token software.

I token hardware OATH sono supportati come parte di un'anteprima pubblica. Per altre informazioni sulle anteprime, vedere Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure.

Dopo aver acquisito i token, devi caricarli in un formato di file con valori delimitati da virgole (CSV). Includi l'UPN, il numero di serie, la chiave privata, l'intervallo di tempo, il produttore e il modello, come mostrato in questo esempio:

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,1234567abcdef1234567abcdef,60,Contoso,HardwareKey

Nota

Assicurati di includere la riga di intestazione nel file CSV.

- Accedi all'Interfaccia di amministrazione di Microsoft Entra come Amministratore globale.

- Passare a Entra ID>Multifactor authentication>OATH token e caricare il file CSV.

A seconda delle dimensioni del file CSV, l'elaborazione potrebbe richiedere alcuni minuti. Seleziona Aggiorna per ottenere lo stato. Se sono presenti errori nel file, puoi scaricare un file CSV che li elenca. I nomi dei campi nel file CSV scaricato sono diversi da quelli nella versione caricata.

Dopo aver risolto eventuali errori, l'amministratore può attivare ogni chiave selezionando Attiva per il token e immettendo l'OTP visualizzata nel token.

Gli utenti possono avere una combinazione composta da fino a cinque token hardware OATH o applicazioni di autenticazione, quali l'app Microsoft Authenticator, configurate per l'uso in qualsiasi momento.

Importante

Assicurarsi di assegnare ogni token solo a un singolo utente. In futuro, il supporto per l'assegnazione di un singolo token a più utenti smetterà di evitare un rischio per la sicurezza.

Impostazioni chiamate

Se gli utenti ricevono chiamate telefoniche per le richieste MFA, è possibile configurare l'esperienza, ad esempio l'ID chiamante o il messaggio di saluto vocale che sentono.

Negli Stati Uniti, se non è stato configurato l'ID chiamante MFA, le chiamate vocali da Microsoft provengono dai numeri seguenti. Gli utenti con filtri di posta indesiderata devono escludere questi numeri.

Numeri predefiniti: +1 (855) 330-8653, +1 (855) 336-2194, +1 (855) 341-5605

Nella tabella seguente sono elencati più numeri per paesi/aree geografiche diverse.

| Paese/area geografica | Numero/i |

|---|---|

| Austria | +43 6703062076 |

| Bangladesh | +880 9604606026 |

| Cina | +44 1235619418, +44 1235619536, +44 1235619537, +44 1235619538, +44 1235619539, +44 1235619535, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930, +86 1052026902, +86 1052026905, +86 1052026907 |

| Croazia | +385 15507766 |

| Ecuador | +593 964256042 |

| Estonia | +372 6712726 |

| Francia | +33 744081468 |

| Ghana | +233 308250245 |

| Grecia | +30 2119902739 |

| Guatemala | +502 23055056 |

| Hong Kong RAS | +852 25716964 |

| India | +91 3371568300, +91 1205089400, +91 4471566601, +91 2271897557, +91 1203524400, +91 3335105700, +91 2235544120, +91 4435279600 |

| Giordania | +962 797639442 |

| Kenia | +254 709605276 |

| Paesi Bassi | +31 202490048 |

| Nigeria | +234 7080627886 |

| Pakistan | +92 4232618686, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930 |

| Polonia | +48 699740036 |

| Arabia Saudita | +966 115122726 |

| Sudafrica | +27 872405062 |

| Spagna | +34 913305144 |

| Sri Lanka | +94 117750440 |

| Svezia | +46 701924176 |

| Taiwan | +886 277515260, +886 255686508 |

| Turchia | +90 8505404893 |

| Ucraina | +380 443332393 |

| Emirati Arabi Uniti | +971 44015046 |

| Vietnam | +84 2039990161 |

Nota

Quando le chiamate di autenticazione a più fattori di Microsoft Entra vengono effettuate tramite la rete telefonica pubblica, a volte vengono instradate tramite un gestore telefonico che non supporta l'ID chiamante. A causa di ciò, l'ID chiamante non è garantito, anche se il sistema di autenticazione a più fattori di Microsoft Entra lo invia sempre. Questo vale sia per le chiamate telefoniche che per gli SMS forniti dall'autenticazione a più fattori di Microsoft Entra. Se devi verificare che un sms provenga dall'autenticazione a più fattori di Microsoft Entra, consulta Quali codici brevi vengono usati per l'invio di messaggi?.

Per configurare il proprio numero ID chiamante, segui questi passaggi:

- Passare a Entra ID> Autenticazione >Impostazioni chiamata telefonica.

- Imposta il numero ID chiamante MFA sul numero che desideri sia visualizzato dagli utenti sui loro telefoni. Sono consentiti solo numeri telefonici degli Stati Uniti.

- Seleziona Salva.

Nota

Quando le chiamate di autenticazione a più fattori di Microsoft Entra vengono effettuate tramite la rete telefonica pubblica, a volte vengono instradate tramite un gestore telefonico che non supporta l'ID chiamante. A causa di ciò, l'ID chiamante non è garantito, anche se il sistema di autenticazione a più fattori di Microsoft Entra lo invia sempre. Questo vale sia per le chiamate telefoniche che per gli SMS forniti dall'autenticazione a più fattori di Microsoft Entra. Se devi verificare che un sms provenga dall'autenticazione a più fattori di Microsoft Entra, consulta Quali codici brevi vengono usati per l'invio di messaggi?.

Messaggi vocali personalizzati

Puoi usare registrazioni o messaggi di saluto personalizzati per l'autenticazione a più fattori di Microsoft Entra. Questi messaggi possono essere usati in aggiunta alle registrazioni predefinite di Microsoft o per sostituirle.

Prima di iniziare, tenere presente le seguenti restrizioni:

- I formati di file supportati sono WAV e MP3.

- La dimensione massima dei file è 1 MB.

- I messaggi di autenticazione devono avere una durata inferiore a 20 secondi. Se i messaggi durano più di 20 secondi, è possibile che la verifica abbia esito negativo. Se l'utente non risponde prima della fine del messaggio, la verifica scade.

Comportamento del linguaggio del messaggio personalizzato

Quando un messaggio vocale personalizzato viene riprodotto per l'utente, la lingua del messaggio dipende da questi fattori:

- Lingua dell'utente.

- Lingua rilevata dal browser dell'utente.

- Altri scenari di autenticazione potrebbero comportarsi in modo diverso.

- Lingua degli eventuali messaggi personalizzati disponibili.

- Questa lingua viene scelta dall'amministratore, quando viene aggiunto un messaggio personalizzato.

Ad esempio, se è presente un solo messaggio personalizzato ed è in lingua tedesca:

- Un utente che esegue l'autenticazione in lingua tedesca ascolterà il messaggio personalizzato in tedesco.

- Il messaggio inglese standard sarà ascoltato da un utente che esegue l'autenticazione in lingua inglese.

Valori predefiniti dei messaggi vocali personalizzati

È possibile usare gli script di esempio seguenti per creare i propri messaggi personalizzati. Queste frasi vengono usate per impostazione predefinita se non si configurano messaggi personalizzati.

| Nome messaggio | Sceneggiatura |

|---|---|

| Autenticazione riuscita | L'accesso è riuscito. |

| Richiesta di Estensione | Questo è Microsoft. Se si sta provando ad accedere, premere il tasto # per continuare. |

| Conferma di illecito | Se non sei stato tu che ha tentato di accedere, proteggi il tuo account informando il proprio team IT premendo 1. |

| Messaggio di saluto illecito | Questo è Microsoft. Se si sta provando ad accedere, premere il tasto # per completare l'accesso. Premere 0 e # se non si sta provando ad accedere. |

| Illecito segnalato | Microsoft ha informato il team IT, non è necessaria alcuna ulteriore azione. Per assistenza, contattare il team IT dell'azienda. Arrivederci. |

| Attivazione | Grazie per aver usato il sistema di verifica dell'accesso di Microsoft. Premere il tasto # per completare la verifica. |

| Autenticazione negata - Nuovo tentativo | Mi dispiace che non possiamo farti accedere in questo momento. Riprova più tardi. |

| Riprovare (standard) | Grazie per aver usato il sistema di verifica dell'accesso di Microsoft. Premere il tasto # per completare la verifica. |

| Saluto (Standard) | Questo è Microsoft. Se si sta provando ad accedere, premere il tasto # per completare l'accesso. |

| Messaggio introduttivo (PIN) | Questo è Microsoft. Se si sta provando ad accedere, immettere il PIN per completare l'accesso. |

| Saluto fraudolento (PIN) | Questo è Microsoft. Se si sta provando ad accedere, immettere il PIN per completare l'accesso. Premere 0 e # se non si sta provando ad accedere. |

| Nuovo tentativo (PIN) | Grazie per aver usato il sistema di verifica dell'accesso Microsoft. Immettere il PIN seguito dalla chiave #per completare la verifica. |

| Avviso per interno dopo le cifre | Se già in questa estensione premere il tasto # per continuare. |

| Autenticazione negata | Mi dispiace che non possiamo farti accedere in questo momento. Riprova più tardi. |

| Messaggio di saluto di attivazione (standard) | Grazie per aver usato il sistema di verifica dell'accesso di Microsoft. Premere il tasto # per completare la verifica. |

| Tentativo di attivazione (standard) | Grazie per aver usato il sistema di verifica dell'accesso di Microsoft. Premere il tasto # per completare la verifica. |

| Messaggio introduttivo di attivazione (PIN) | Grazie per aver usato il sistema di verifica dell'accesso Microsoft. Immettere il PIN seguito dalla chiave #per completare la verifica. |

| Avviso per l'inserimento dell'interno prima dei numeri | Grazie per aver usato il sistema di verifica dell'accesso Microsoft. Trasferire questa chiamata all'estensione {0}. |

Configurare un messaggio personalizzato

Per usare i messaggi personalizzati, completa i passaggi seguenti:

- Passare a Entra ID> Autenticazione >Impostazioni chiamata telefonica.

- Selezionare Aggiungi messaggio di saluto.

- Scegli il Tipo di messaggio di saluto, ad esempio Saluto (standard) o Autenticazione completata.

- Seleziona Lingua. Consulta la sezione precedente sul comportamento della lingua del messaggio personalizzato.

- Cerca e seleziona un file audio .mp3 o .wav da caricare.

- Seleziona Aggiungi e quindi Salva.

Impostazioni del servizio MFA

Le impostazioni per le password delle app, gli indirizzi IP attendibili, le opzioni di verifica e la memorizzazione dell'autenticazione a più fattori nei dispositivi attendibili sono disponibili nelle impostazioni del servizio. Questo è un portale storico.

È possibile accedere alle impostazioni del servizio dall'interfaccia di amministrazione di Microsoft Entra passando a Entra ID>Autenticazione multifattore>Introduzione>Configurazione>Impostazioni MFA aggiuntive basate sul cloud. Si apre una finestra o una scheda con opzioni aggiuntive per le impostazioni del servizio.

Indirizzi IP attendibili

Le condizioni di posizione sono il modo consigliato per configurare MFA con l'accesso condizionale a causa del supporto IPv6 e di altri miglioramenti. Per altre informazioni sulle condizioni di posizione, consulta Uso della condizione di posizione nei criteri di accesso condizionale. Per i passaggi per definire le posizioni e creare i criteri di accesso condizionale, consultare Accesso condizionale: bloccare l'accesso in base alla posizione.

La funzionalità IP attendibili dell'autenticazione a più fattori di Microsoft Entra ignora anche le richieste MFA per gli utenti che accedono da un intervallo di indirizzi IP definito. È possibile impostare intervalli IP attendibili per gli ambienti locali. Quando gli utenti si trovano in una di queste posizioni, non è disponibile alcuna richiesta di autenticazione a più fattori di Microsoft Entra. La funzionalità indirizzi IP attendibili richiede l'edizione Microsoft Entra ID P1.

Nota

Gli indirizzi IP attendibili possono includere intervalli IP privati solo quando si usa il server MFA. Per l'autenticazione a più fattori di Microsoft Entra basata sul cloud, è possibile usare solo intervalli di indirizzi IP pubblici.

Gli intervalli IPv6 sono supportati nelle località denominate.

Se l'organizzazione utilizza l'estensione NPS per fornire MFA alle applicazioni locali, l'indirizzo IP di origine sembrerà sempre essere quello del server NPS attraverso cui passa il tentativo di autenticazione.

| Tipo di tenant di Microsoft Entra. | Opzioni della funzionalità Indirizzi IP attendibili |

|---|---|

| Gestito | Intervallo specifico di indirizzi IP: gli amministratori specificano un intervallo di indirizzi IP che possono ignorare le autenticazioni a più fattori per gli utenti che accedono dalla rete Intranet dell'azienda. È possibile configurare un massimo di 50 intervalli di indirizzi IP attendibili. |

| Federato |

Tutti gli utenti federati: tutti gli utenti federati che eseguono l'accesso dall'interno dell'organizzazione possono ignorare le autenticazioni a più fattori. Gli utenti ignorano la verifica usando un'attestazione emessa dall'Active Directory Federation Services (AD FS). Intervallo specifico di indirizzi IP: gli amministratori possono specificare un intervallo di indirizzi IP che possono ignorare l'autenticazione a più fattori per gli utenti che accedono dalla rete Intranet dell'azienda. |

Il bypass degli IP attendibili funziona solo dall'interno dell'intranet aziendale. Se si seleziona l'opzione Tutti gli utenti federati e un utente accede dall'esterno della rete Intranet dell'azienda, tale utente deve autenticarsi con l'autenticazione a più fattori. Il processo è lo stesso anche se l'utente presenta un'attestazione AD FS.

Nota

Se nel tenant sono configurati sia i criteri MFA per utente sia quelli di accesso condizionale, è necessario aggiungere indirizzi IP attendibili ai criteri di accesso condizionale e aggiornare le impostazioni del servizio MFA.

Esperienza utente interna alla rete dell'azienda

Quando la funzionalità indirizzi IP attendibili è disabilitata, per i flussi del browser è necessaria l'autenticazione a più fattori. Le password dell'app sono necessarie per le applicazioni client ricche più vecchie.

Quando vengono usati indirizzi IP attendibili, l'autenticazione a più fattori non è necessaria per i flussi del browser. Le password delle app non sono necessarie per le applicazioni rich client meno recenti, a condizione che l'utente non abbia creato una password dell'app. Dopo che entra in uso una password dell'app, la password rimane obbligatoria.

Esperienza utente esterna alla rete dell'azienda

Indipendentemente dal fatto che siano definiti indirizzi IP attendibili, è necessaria l'autenticazione a più fattori per i flussi del browser. Le password dell'app sono necessarie per le applicazioni client ricche più vecchie.

Abilitare le località denominate usando l'accesso condizionale

È possibile usare le regole di accesso condizionale per definire posizioni denominate usando i passaggi seguenti:

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

- Passare a Entra ID>Accesso condizionale>Località denominate.

- Selezionare Nuova località.

- Immettere un nome per la località.

- Selezionare Contrassegna come posizione attendibile.

- Immetti l'intervallo IP per l'ambiente nella notazione CIDR. Ad esempio, 40.77.182.32/27.

- Selezionare Crea.

Abilitare la funzionalità degli indirizzi IP attendibili utilizzando l'accesso condizionale

Per abilitare gli indirizzi IP attendibili usando i criteri di accesso condizionale, completa i passaggi seguenti:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

Passare a Entra ID>Accesso condizionale>Località denominate.

Seleziona Configura Indirizzi IP attendibili per l'autenticazione a più fattori.

Nella pagina Impostazioni del servizio, in Indirizzi IP attendibili scegli una di queste opzioni:

Per le richieste degli utenti federati originate dalla Intranet dell'utente: per scegliere questa opzione seleziona la casella di controllo. Tutti gli utenti federati che eseguono l'accesso dalla rete dell'azienda ignorano le autenticazioni a più fattori usando un'attestazione rilasciata da AD FS. Verificare che AD FS abbia una regola per aggiungere il claim intranet al traffico appropriato. Se la regola non esiste, crea la regola seguente in AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Nota

L'opzione Ignora autenticazione a più fattori per le richieste di utenti federati nella rete Intranet influirà sulla valutazione dell'accesso condizionale per le posizioni. Qualsiasi richiesta con l'attestazione insidecorporatenetwork viene considerata come proveniente da una posizione attendibile se quell'opzione è selezionata.

Per le richieste da un intervallo specifico di IP pubblici: per scegliere questa opzione immetti gli indirizzi IP nella casella di testo nella notazione CIDR.

- Per gli indirizzi IP nell'intervallo da xxx.xxx.xxx.1 a xxx.xxx.xxx.254, usa una notazione, ad esempio xxx.xxx.xxx.0/24.

- Per un singolo indirizzo IP, usare una notazione, ad esempio xxx.xxx.xxx.xxx/32.

- Immettere fino a 50 intervalli di indirizzi IP. Gli utenti che accedono da questi indirizzi IP ignorano le autenticazioni a più fattori.

Seleziona Salva.

Abilitare la funzionalità Indirizzi IP attendibili tramite le impostazioni del servizio

Se non si vogliono usare i criteri di accesso condizionale per abilitare gli indirizzi IP attendibili, è possibile configurare le impostazioni del servizio per l'autenticazione a più fattori di Microsoft Entra usando i passaggi seguenti:

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore dei criteri di autenticazione.

Passare a Entra ID>Autenticazione a più fattori>Impostazioni MFA aggiuntive basate sul cloud.

Nella pagina Impostazioni del servizio, in Indirizzi IP attendibili scegli una o entrambe le opzioni seguenti:

Per le richieste provenienti da utenti federati nella rete Intranet: per scegliere questa opzione seleziona la casella di controllo. Tutti gli utenti federati che eseguono l'accesso dalla rete dell'azienda ignorano l'autenticazione a più fattori usando un'attestazione rilasciata da AD FS. Verificare che AD FS abbia una regola per aggiungere il claim intranet al traffico appropriato. Se la regola non esiste, crea la regola seguente in AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Per le richieste provenienti da un intervallo specifico di subnet di indirizzi IP: per scegliere questa opzione immetti gli indirizzi IP nella casella di testo nella notazione CIDR.

- Per gli indirizzi IP nell'intervallo da xxx.xxx.xxx.1 a xxx.xxx.xxx.254, usa una notazione, ad esempio xxx.xxx.xxx.0/24.

- Per un singolo indirizzo IP, usare una notazione, ad esempio xxx.xxx.xxx.xxx/32.

- Immettere fino a 50 intervalli di indirizzi IP. Gli utenti che accedono da questi indirizzi IP ignorano le autenticazioni a più fattori.

Seleziona Salva.

Metodi di verifica

È possibile scegliere i metodi di verifica disponibili per gli utenti nel portale delle impostazioni del servizio. Quando gli utenti registrano i propri account per l'autenticazione a più fattori di Microsoft Entra, scelgono il metodo di verifica preferito tra le opzioni abilitate. Le linee guida per il processo di registrazione dell'utente sono disponibili in Configurare l'account per l'autenticazione a più fattori.

Importante

Nel marzo 2023 abbiamo annunciato la deprecazione della gestione dei metodi di autenticazione nelle politiche legacy di autenticazione a più fattori e reimpostazione della password self-service. A partire dal 30 settembre 2025, i metodi di autenticazione non potranno essere gestiti in questi criteri legacy di MFA e RPS. Consigliamo ai clienti di utilizzare la migrazione manuale per passare alla politica dei metodi di autenticazione entro la data di deprecazione. Per aiuto con il controllo della migrazione, vedi Come migrare le impostazioni dei criteri di MFA e SSPR ai criteri dei metodi di autenticazione per Microsoft Entra ID.

Sono disponibili i seguenti metodi di verifica:

| metodo | Descrizione |

|---|---|

| Chiamata al telefono | Invia una chiamata vocale automatizzata. L'utente risponde alla chiamata e preme # nel tastierino telefonico per l'autenticazione. Il numero di telefono non è sincronizzato con Active Directory locale. |

| SMS al telefono | Invia un messaggio di testo contenente un codice di verifica. All'utente viene richiesto di immettere il codice di verifica nell'interfaccia di accesso. Questo processo è denominato SMS unidirezionale. L'SMS bidirezionale significa che l'utente deve rispondere con un codice specifico. L'SMS bidirezionale è deprecato e non è supportato a partire dal 14 novembre 2018. Gli amministratori devono abilitare un altro metodo per gli utenti che in precedenza usavano l'SMS bidirezionale. |

| Notifica tramite app per dispositivi mobili | Invia una notifica push al telefono o al dispositivo registrato dell'utente. L'utente visualizza la notifica e seleziona Verifica per completare la verifica. L'app Microsoft Authenticator è disponibile per Windows Phone, Android e IOS. |

| Codice di verifica dall'app per dispositivi mobili o dal token hardware | L'app Microsoft Authenticator genera un nuovo codice di verifica OATH ogni 30 secondi. L'utente immette il codice di verifica nell'interfaccia di accesso. L'app Microsoft Authenticator è disponibile per Windows Phone, Android e IOS. |

Per altre informazioni, consulta Quali metodi di autenticazione e verifica sono disponibili in Microsoft Entra ID?.

Abilitare e disabilitare i metodi di verifica

Per abilitare o disabilitare i metodi di verifica, completa i passaggi seguenti:

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore dei criteri di autenticazione.

- Accedere a Entra ID>Utenti.

- Selezionare MFA per utente.

- In Autenticazione a più fattori nella parte superiore della pagina seleziona Impostazioni del servizio.

- Nella pagina Impostazioni del servizio, in Opzioni di verifica seleziona o deseleziona le caselle di controllo appropriate.

- Seleziona Salva.

Ricordare l’autenticazione a più fattori

La funzionalità Memorizza autenticazione a più fattori permette agli utenti di ignorare le verifiche successive per un numero specificato di giorni, dopo aver effettuato correttamente l'accesso a un dispositivo tramite MFA. Per migliorare l'usabilità e ridurre al minimo il numero di volte in cui un utente deve eseguire l'autenticazione a più fattori in un determinato dispositivo, selezionare una durata di 90 giorni o meno.

Importante

Se un dispositivo o un account viene compromesso, la memorizzazione dell'MFA per i dispositivi attendibili può influire sulla sicurezza. Se un account aziendale viene compromesso o un dispositivo attendibile viene smarrito o rubato, è necessario revocare le sessioni MFA.

L'azione di revoca annulla lo stato di attendibilità di tutti i dispositivi e l'utente deve eseguire nuovamente l'autenticazione a più fattori. È possibile anche indicare agli utenti di ripristinare lo stato dell'MFA originale nei propri dispositivi, come indicato in Gestire le impostazioni per l'autenticazione a più fattori.

Funzionamento della funzionalità

La funzionalità Memorizza autenticazione a più fattori imposta un cookie permanente nel browser quando un utente seleziona l'opzione Non formulare la richiesta per X giorni al momento dell'accesso. All'utente non verrà richiesto nuovamente l'MFA da quel browser fino alla scadenza del cookie. Se l'utente apre un altro browser sullo stesso dispositivo o cancella i cookie, la verifica verrà richiesta di nuovo.

L'opzione Non formulare la richiesta per X giorni non viene visualizzata nelle applicazioni che non utilizzano un browser, indipendentemente dal fatto che l'app supporti l'autenticazione moderna. Queste app usano token di aggiornamento che creano nuovi token di accesso ogni ora. Quando viene convalidato un token di aggiornamento, Microsoft Entra ID verifica che l'ultima autenticazione a più fattori si sia verificata entro il numero di giorni specificato.

La funzionalità riduce il numero di autenticazioni per le app Web, che in genere viene richiesta ogni volta. Questa funzione può comportare un aumento del numero di autenticazioni per i client con autenticazione moderna che in genere la richiedono ogni 180 giorni, se non è configurata una durata più breve. Può anche far aumentare il numero di autenticazioni se combinata con criteri di accesso condizionale.

Importante

La funzionalità memorizza autenticazione a più fattori non è compatibile con la funzionalità mantieni l'accesso di AD FS, quando gli utenti eseguono l'auenticazione a più fattori per AD FS tramite il server MFA o una soluzione di autenticazione a più fattori di terze parti.

Se gli utenti selezionano mantieni l'accesso in AD FS e contrassegnano anche il dispositivo come attendibile per l'MFA, l'utente non esegue automaticamente la verifica dopo che terminano i giorni per la funzionalità memorizza autenticazione a più fattori. Microsoft Entra ID richiede una nuova autenticazione a più fattori, ma AD FS restituisce un token con l'attestazione MFA originale e la data, anziché eseguire nuovamente l'autenticazione a più fattori. Questa reazione attiva un ciclo di verifica tra Microsoft Entra ID e AD FS.

La funzionalità ricorda autenticazione a più fattori non è compatibile con gli utenti B2B e non sarà visibile per questi utenti quando effettuano l'accesso ai tenant invitati.

La funzionalità ricorda l'autenticazione a più fattori non è compatibile con il controllo di Accesso Condizionale sulla frequenza di accesso. Per ulteriori informazioni consulta Configurazione della gestione della sessione di autenticazione con l'Accesso condizionale.

Abilitare l'opzione Ricorda l'autenticazione a più fattori

Per abilitare e configurare l'opzione per consentire agli utenti di ricordare lo stato MFA e ignorare le richieste, completa i passaggi seguenti:

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore dei criteri di autenticazione.

- Accedere a Entra ID>Utenti.

- Selezionare MFA per utente.

- In Autenticazione a più fattori nella parte superiore della pagina seleziona Impostazioni del servizio.

- Nella pagina Impostazioni del servizio, in memorizza autenticazione a più fattori seleziona Consenti agli utenti di memorizzare l'autenticazione a più fattori nei dispositivi attendibili.

- Imposta il numero di giorni per consentire ai dispositivi attendibili di ignorare le autenticazioni a più fattori. Per un'esperienza utente ottimale, estendi la durata a 90 giorni o di più.

- Seleziona Salva.

Contrassegnare un dispositivo come attendibile

Dopo aver abilitato la funzionalità memorizza autenticazione a più fattori, gli utenti possono contrassegnare un dispositivo come attendibile al momento dell'accesso selezionando Non chiedere più.

Passaggi successivi

Per ulteriori informazioni, consulta Quali metodi di autenticazione e verifica sono disponibili in Microsoft Entra ID?