Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

I requisiti di modernizzazione portano molte organizzazioni a spostare le soluzioni IAM (Identity and Access Management) dall'on-premise al cloud. Per l'iniziativa cloud, Microsoft ha modellato cinque stati di trasformazione per allinearsi agli obiettivi aziendali dei clienti.

Per ridurre al minimo le dimensioni e la complessità dell'infrastruttura locale, adottare un approccio cloud-first. Man mano che aumenta la presenza nel cloud, la presenza di Active Directory Domain Services (AD DS) locale può ridursi. Questo processo è denominato riduzione al minimo di Servizi di dominio Active Directory: solo gli oggetti necessari rimangono nel dominio locale.

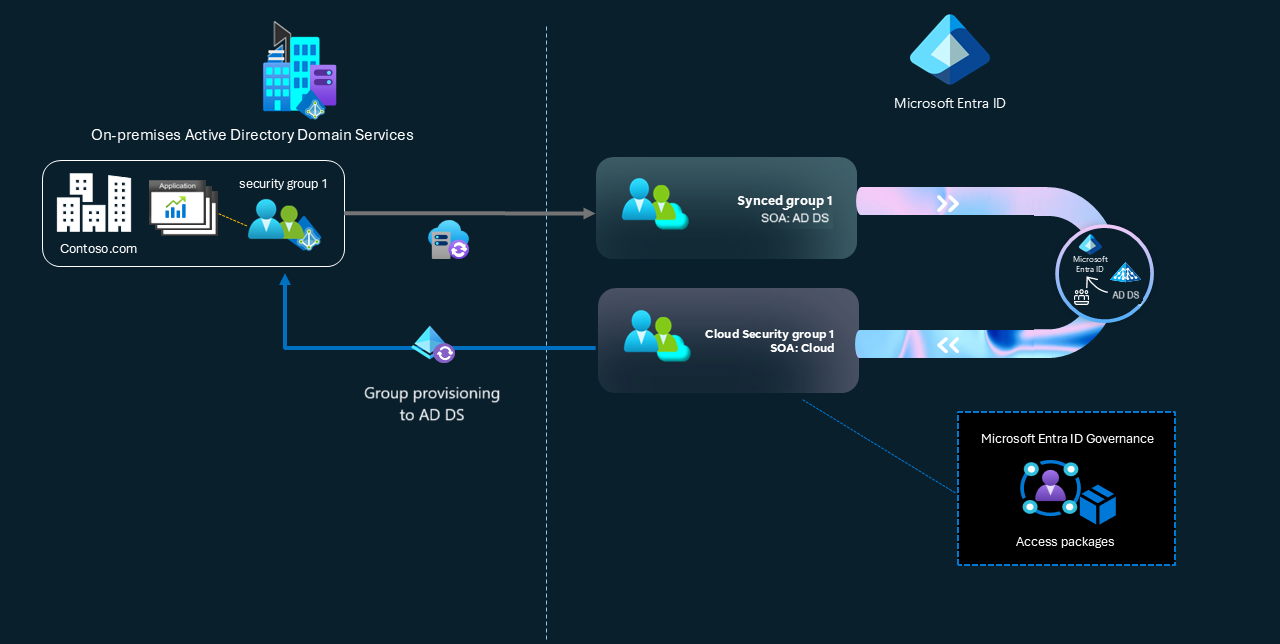

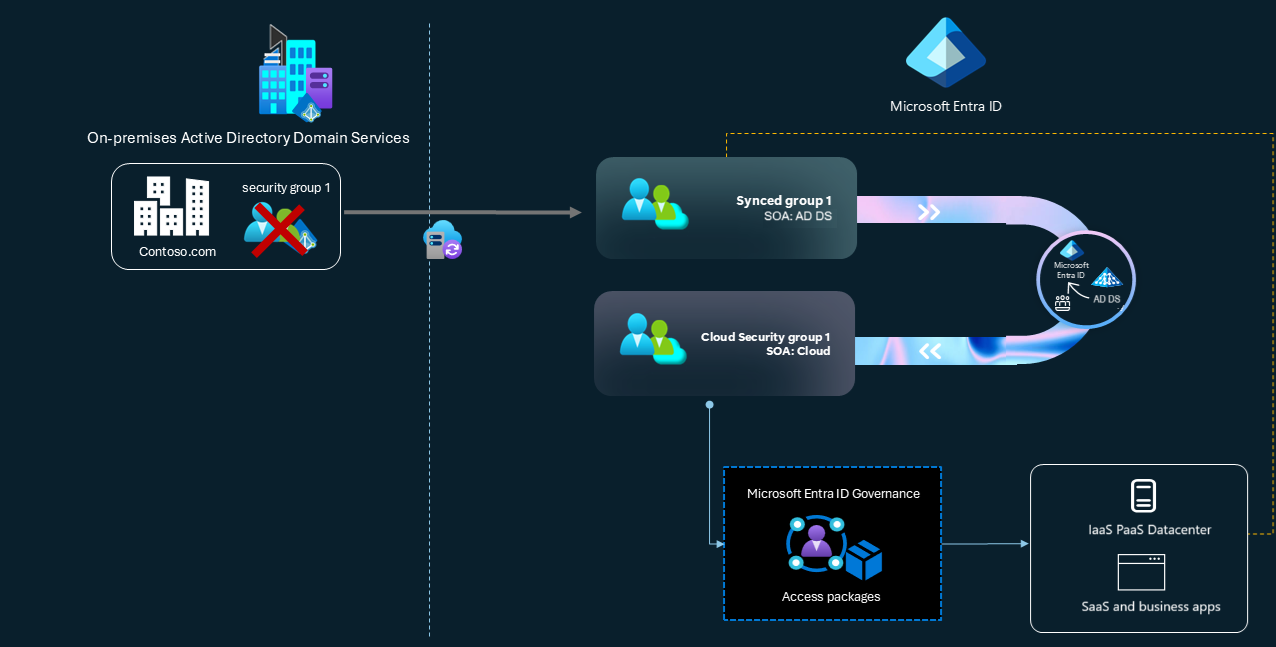

Un approccio alla minimizzazione dei Servizi di dominio Active Directory consiste nel convertire la Sorgente di Autorità del Gruppo in Microsoft Entra ID. Questo approccio consente di gestire direttamente tali gruppi nel cloud. È possibile eliminare i gruppi di Active Directory Domain Services che non sono più necessari in locale. Se è necessario mantenere un gruppo locale, è possibile configurare il provisioning dei gruppi di sicurezza da Microsoft Entra ID ad Active Directory Domain Services. È quindi possibile apportare modifiche al gruppo in Microsoft Entra ID e apportare tali modifiche nel gruppo locale.

Questo articolo descrive come Gruppo SOA può aiutare gli amministratori IT a eseguire la transizione della gestione dei gruppi da "Active Directory Domain Services" al cloud. È anche possibile abilitare scenari avanzati come la governance dell'accesso con Microsoft Entra ID Governance. Per una guida sull'uso del gruppo SOA per architetti IT, vedere: gestione delle identitàCloud-First: Linee guida per architetti IT

Video: Origine dell'Autorità del Gruppo Microsoft Entra

Vedere il video per un'introduzione a SOA e come può essere utile per passare al cloud.

Semplificare la migrazione dei gruppi di Active Directory Domain Services nel cloud convertendo l'architettura orientata ai servizi del gruppo

La funzionalità SOA di gruppo consente alle organizzazioni di spostare la governance dell'accesso alle applicazioni locali nel cloud. Questa funzionalità converte l'origine di autorità dei gruppi nei Servizi di dominio Active Directory (AD DS) che si sincronizzano con Microsoft Entra ID utilizzando Microsoft Entra Connect Sync o Microsoft Entra Cloud Sync. Con un approccio di migrazione in più fasi, gli amministratori possono eseguire attività di migrazione complesse riducendo al minimo le interruzioni per gli utenti finali.

Anziché spostare l'intera directory nel cloud contemporaneamente, con SOA a livello di oggetto, è possibile ridurre gradualmente le dipendenze di Active Directory Domain Services in modo controllato. È possibile usare Microsoft Entra ID Governance per gestire la governance degli accessi sia per le applicazioni cloud che locali associate ai gruppi di sicurezza.

L'applicazione di SOA di gruppo a un gruppo che esegue la sincronizzazione da Servizi di dominio Active Directory converte il gruppo in un oggetto cloud. Dopo la conversione, è possibile modificare, eliminare e modificare l'appartenenza al gruppo cloud direttamente nel cloud. Microsoft Entra Connect Sync rispetta la conversione e interrompe la sincronizzazione dell'oggetto da Servizi di dominio Active Directory. Con Group SOA è possibile eseguire la migrazione di più gruppi o selezionare gruppi specifici. Dopo aver convertito SOA, è possibile eseguire tutte le operazioni disponibili per un gruppo cloud. Se necessario, è possibile annullare queste modifiche.

Scenari SOA di gruppo

Gestire l'accesso con Microsoft Entra ID Governance

Scenario: Nel portfolio sono presenti applicazioni che non è possibile modernizzare o che si connettono ad Active Directory Domain Services. Queste applicazioni usano Kerberos o LDAP per eseguire query su gruppi di sicurezza non abilitati alla posta elettronica in Servizi di dominio Active Directory per determinare le autorizzazioni di accesso. L'obiettivo è regolare l'accesso a queste applicazioni con Microsoft Entra ID e Microsoft Entra ID Governance. Questo obiettivo richiede che le informazioni sull'appartenenza al gruppo gestite da Microsoft Entra siano accessibili alle applicazioni.

Soluzione: È possibile raggiungere l'obiettivo in uno dei due modi seguenti:

Gruppo di concerti SOA di gruppi locali. Effettuare il provisioning dei gruppi nei Servizi di dominio Active Directory. In questo modello non è necessario modificare l'app o creare nuovi gruppi. Per ulteriori informazioni, vedere Gestisci le applicazioni basate sui servizi di dominio Active Directory on-premises (Kerberos) utilizzando Microsoft Entra ID Governance.

Per replicare i gruppi in Servizi di dominio Active Directory, crearli da zero in Microsoft Entra ID come nuovi gruppi di sicurezza cloud. Eseguirne il provisioning in Active Directory Domain Services come gruppi universali. In questo modello è possibile modificare l'app in modo da usare i nuovi identificatori di sicurezza del gruppo. Se si usa il modello di autorizzazione "Account > Global > Domain Local", annidare il gruppo appena provisionato nel gruppo esistente. Per altre informazioni, vedere Esercitazione - Effettuare il provisioning di gruppi in Servizi di dominio Active Directory utilizzando Microsoft Entra Cloud Sync.

Riduzione al minimo di Active Directory Domain Services

Scenario: Alcune o tutte le applicazioni sono state modernizzate e rimosse la necessità di usare i gruppi di Active Directory Domain Services per l'accesso. Ad esempio, queste applicazioni usano ora attestazioni di gruppo con SECURITY Assertion Markup Language (SAML) o OpenID Connect da Microsoft Entra ID anziché sistemi federativi come AD FS. Tuttavia, queste app si basano ancora sul gruppo di sicurezza sincronizzato esistente per gestire l'accesso. Usando soa di gruppo, è possibile rendere modificabile l'appartenenza al gruppo di sicurezza nel cloud, rimuovere completamente il gruppo di sicurezza di Active Directory Domain Services e gestire il gruppo di sicurezza cloud tramite le funzionalità di governance degli ID di Microsoft Entra, se necessario.

Soluzione: È possibile usare Group SOA per renderli gruppi gestiti dal cloud e rimuoverli da Servizi di dominio Active Directory. È possibile continuare a creare nuovi gruppi direttamente nel cloud. Per altre informazioni, vedere Procedure consigliate per la gestione dei gruppi nel cloud.

Rimuovere le dipendenze di Exchange locali

Scenario: È stata eseguita la migrazione di tutte le cassette postali di Exchange utente nel cloud. Sono state aggiornate le applicazioni che si basano sulle funzionalità di routing della posta elettronica per usare metodi di autenticazione moderni come SAML e OpenID Connect. Non è più necessario gestire le Distribution Lists (DL) e i Mail-Enabled Security Groups (MESG) in Active Directory Domain Services (AD DS). L'obiettivo è eseguire la migrazione di DLS e meSG esistenti al cloud. È quindi possibile aggiornare questi gruppi ai gruppi di Microsoft 365 o gestirli tramite Exchange Online.

Soluzione: È possibile raggiungere questo obiettivo con Group SOA per renderli gruppi gestiti dal cloud e rimuoverli da Active Directory Domain Services. È possibile continuare a modificare questi gruppi direttamente in EXO o tramite i moduli di PowerShell di Exchange. Questi oggetti di posta elettronica non possono essere gestiti direttamente nell'ID Microsoft Entra o usando le API MICROSOFT Graph.