Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

La protezione dell'accesso all'organizzazione è un passaggio di sicurezza essenziale. Questo articolo presenta i dettagli fondamentali per l'uso dei controlli degli accessi in base al ruolo (RBAC) di Microsoft Intune, che sono un'estensione dei controlli controllo degli accessi in base al ruolo degli ID Microsoft Entra. Gli articoli successivi consentono di distribuire il controllo degli accessi in base al ruolo di Intune nell'organizzazione.

Con il controllo degli accessi in base al ruolo di Intune, è possibile concedere autorizzazioni granulari agli amministratori per controllare chi può accedere alle risorse dell'organizzazione e cosa può fare con tali risorse. Quando si assegnano ruoli di Controllo degli accessi in base al ruolo di Intune e si seguono i principi dell'accesso con privilegi minimi, gli amministratori possono eseguire le attività assegnate solo su quegli utenti e dispositivi che devono essere autorizzati a gestire.

Ruoli controllo degli accessi in base al ruolo

Ogni ruolo controllo degli accessi in base al ruolo di Intune specifica un set di autorizzazioni disponibili per gli utenti assegnati a tale ruolo. Le autorizzazioni sono costituite da una o più categorie di gestione, ad esempio dati di configurazione del dispositivo o di controllo, e set di azioni che possono essere eseguite come Lettura, Scrittura, Aggiornamento ed Eliminazione. Insieme, definiscono l'ambito dell'accesso amministrativo e delle autorizzazioni all'interno di Intune.

Intune include ruoli predefiniti e personalizzati. I ruoli predefiniti sono gli stessi in tutti i tenant e vengono forniti per gestire scenari amministrativi comuni, mentre i ruoli personalizzati creati consentono autorizzazioni specifiche in base alle esigenze di un amministratore. Inoltre, diversi ruoli Microsoft Entra includono le autorizzazioni all'interno di Intune.

Per visualizzare un ruolo nell'interfaccia di amministrazione di Intune, passare aRuoli>di amministrazione> tenantTutti i ruoli> e selezionare un ruolo. È quindi possibile gestire tale ruolo tramite le pagine seguenti:

- Proprietà: il nome, la descrizione, le autorizzazioni e i tag di ambito per il ruolo. È anche possibile visualizzare il nome, la descrizione e le autorizzazioni dei ruoli predefiniti in questa documentazione in Autorizzazioni dei ruoli predefinite.

- Assegnazioni: selezionare un'assegnazione per un ruolo per visualizzarne i dettagli, inclusi i gruppi e gli ambiti inclusi nell'assegnazione. Un ruolo può avere più assegnazioni e un utente può ricevere più assegnazioni.

Nota

Nel giugno 2021, Intune ha iniziato a supportare gli amministratori senza licenza. Gli account utente creati dopo questa modifica possono amministrare Intune senza una licenza assegnata. Gli account creati prima di questa modifica richiedono comunque una licenza per gestire Intune.

Ruoli predefiniti

Un amministratore di Intune con autorizzazioni sufficienti può assegnare uno dei ruoli di Intune a gruppi di utenti. I ruoli predefiniti concedono autorizzazioni specifiche necessarie per l'esecuzione di attività amministrative in linea con lo scopo del ruolo. Intune non supporta le modifiche alla descrizione, al tipo o alle autorizzazioni di un ruolo predefinito.

- Gestione applicazioni: gestisce applicazioni mobili e gestite, può leggere le informazioni sul dispositivo e visualizzare i profili di configurazione del dispositivo.

- Endpoint Privilege Manager: gestisce i criteri di Endpoint Privilege Management nella console di Intune.

- Lettore di privilegi endpoint: i lettori di endpoint privilege possono visualizzare i criteri di Endpoint Privilege Management nella console di Intune.

- Endpoint Security Manager: gestisce le funzionalità di sicurezza e conformità, ad esempio baseline di sicurezza, conformità dei dispositivi, accesso condizionale e Microsoft Defender per endpoint.

- Operatore help desk: esegue attività remote su utenti e dispositivi e può assegnare applicazioni o criteri a utenti o dispositivi.

- Amministratore ruolo di Intune: gestisce i ruoli di Intune personalizzati e aggiunge assegnazioni per i ruoli predefiniti di Intune. È l'unico ruolo di Intune che può assegnare le autorizzazioni agli amministratori.

- Policy and Profile Manager: gestisce i criteri di conformità, i profili di configurazione, la registrazione Apple, gli identificatori dei dispositivi aziendali e le baseline di sicurezza.

- Operatore di sola lettura: visualizza informazioni su utente, dispositivo, registrazione, configurazione e applicazione. Non è possibile apportare modifiche a Intune.

- Amministratore dell'istituto di istruzione: gli amministratori dell'istituto di istruzione gestiscono app, impostazioni e dispositivi per i gruppi in Intune for Education. Possono eseguire azioni remote sui dispositivi, tra cui il blocco remoto, il riavvio e il ritiro dalla gestione.

Quando il tenant include una sottoscrizione a Windows 365 per supportare i PC cloud, nell'interfaccia di amministrazione di Intune vengono visualizzati anche i ruoli di Cloud PC seguenti. Questi ruoli non sono disponibili per impostazione predefinita e includono le autorizzazioni all'interno di Intune per le attività correlate ai PC cloud. Per altre informazioni su questi ruoli, vedere Ruoli predefiniti di Cloud PC nella documentazione Windows 365.

- Amministratore di CLOUD PC: un amministratore di Cloud PC ha accesso in lettura e scrittura a tutte le funzionalità di Cloud PC disponibili nell'area Cloud PC.

- Lettore DI PC cloud: un lettore di PC cloud ha accesso in lettura a tutte le funzionalità di Cloud PC presenti nell'area Cloud PC.

Ruoli personalizzati

È possibile creare ruoli personalizzati di Intune per concedere agli amministratori solo le autorizzazioni specifiche necessarie per le attività. Questi ruoli personalizzati possono includere qualsiasi autorizzazione controllo degli accessi in base al ruolo di Intune, consentendo l'accesso amministrativo ottimizzato e il supporto per il principio dell'accesso con privilegi minimi all'interno dell'organizzazione.

Vedere Creare un ruolo personalizzato.

Microsoft Entra ruoli con accesso a Intune

Le autorizzazioni per il controllo degli accessi in base al ruolo di Intune sono un subset di autorizzazioni per il controllo degli accessi in base al ruolo Microsoft Entra. Come subset, esistono alcuni ruoli Microsoft Entra che includono le autorizzazioni all'interno di Intune. La maggior parte dei ruoli Entra ID che hanno accesso a Intune sono considerati ruoli con privilegi. L'uso e l'assegnazione di ruoli con privilegi devono essere limitati e non usati per le attività amministrative quotidiane all'interno di Intune.

Microsoft consiglia di seguire il principio delle autorizzazioni minime assegnando solo le autorizzazioni minime necessarie per consentire a un amministratore di svolgere i propri compiti. Per supportare questo principio, usare i ruoli RBAC predefiniti di Intune per le attività amministrative quotidiane di Intune ed evitare di usare ruoli Microsoft Entra che hanno accesso a Intune.

La tabella seguente identifica i ruoli Microsoft Entra che hanno accesso a Intune e le autorizzazioni di Intune incluse.

| ruolo Microsoft Entra | Tutti i dati di Intune | Dati di controllo di Intune |

|---|---|---|

amministratore globale amministratore globale |

Lettura/Scrittura | Lettura/Scrittura |

amministratore del servizio Intune amministratore del servizio Intune |

Lettura/Scrittura | Lettura/Scrittura |

condizionale condizionale |

Nessuno | Nessuno |

della sicurezza della sicurezza |

Sola lettura (autorizzazioni amministrative complete per il nodo Endpoint Security) | Sola lettura |

operatore di sicurezza operatore di sicurezza |

Sola lettura | Sola lettura |

del lettore di sicurezza del lettore di sicurezza |

Sola lettura | Sola lettura |

| Amministratore di conformità | Nessuno | Sola lettura |

| Amministratore dati di conformità | Nessuno | Sola lettura |

(questo ruolo equivale al ruolo operatore help desk di Intune)

(questo ruolo equivale al ruolo operatore help desk di Intune) |

Sola lettura | Sola lettura |

del supporto tecnico (questo ruolo equivale al ruolo operatore help desk di Intune)

del supporto tecnico (questo ruolo equivale al ruolo operatore help desk di Intune) |

Sola lettura | Sola lettura |

| Amministratore che legge i report | Nessuno | Sola lettura |

Oltre ai ruoli Microsoft Entra con autorizzazione all'interno di Intune, le tre aree seguenti di Intune sono estensioni dirette di Microsoft Entra: Utenti, Gruppi e Accesso condizionale. Le istanze di questi oggetti e configurazioni eseguite dall'interno di Intune esistono in Microsoft Entra. Come Microsoft Entra oggetti, possono essere gestiti da Microsoft Entra amministratori con autorizzazioni sufficienti concesse da un ruolo Microsoft Entra. Analogamente, gli amministratori di Intune con autorizzazioni sufficienti per Intune possono visualizzare e gestire questi tipi di oggetto creati in Microsoft Entra.

Ruoli Amministratore globale e Amministratore di Intune

Il ruolo Amministratore globale è un ruolo predefinito in Microsoft Entra e ha accesso completo a Microsoft Intune. Gli amministratori globali hanno accesso alle funzionalità amministrative nell'ID Microsoft Entra e ai servizi che usano identità Microsoft Entra, tra cui Microsoft Intune.

Per ridurre i rischi:

Non usare il ruolo Amministratore globale in Intune. Microsoft non consiglia di usare il ruolo Amministratore globale per amministrare o gestire Intune.

In Intune sono disponibili alcune funzionalità che richiedono il ruolo Amministratore globale, ad esempio alcuni connettori di Mobile Threat Defense (MTD). In questi casi, usare il ruolo Amministratore globale solo quando necessario e quindi rimuoverlo al termine dell'attività.

Usare i ruoli predefiniti di Intune o creare ruoli personalizzati per amministrare e gestire Intune.

Assegnare il ruolo di Intune con privilegi minimi necessario per l'esecuzione delle attività da parte dell'amministratore.

Per altre informazioni sul ruolo di amministratore globale Microsoft Entra, vedere Microsoft Entra ruoli predefiniti - Amministratore globale.

Il ruolo di amministratore di Intune è un ruolo predefinito in Microsoft Entra ed è noto anche come ruolo di amministratore del servizio di Intune. Ha un ambito limitato di autorizzazioni per amministrare e gestire Intune e gestire le funzionalità correlate, ad esempio la gestione di utenti e gruppi. Questo ruolo è adatto agli amministratori che devono amministrare solo Intune.

Per ridurre i rischi:

- Assegnare il ruolo di amministratore di Intune solo in base alle esigenze. Se è presente un ruolo predefinito di Intune che soddisfa le esigenze dell'amministratore, assegnare tale ruolo anziché il ruolo di amministratore di Intune. Assegnare sempre il ruolo di Intune con privilegi minimi necessario per consentire all'amministratore di eseguire le attività.

- Creare ruoli personalizzati per limitare ulteriormente l'ambito delle autorizzazioni per gli amministratori.

Controlli di sicurezza avanzati:

L'approvazione multi Amministrazione supporta ora il controllo degli accessi in base al ruolo. Quando questa impostazione è attivata, un secondo amministratore deve approvare le modifiche ai ruoli. Queste modifiche possono includere aggiornamenti alle autorizzazioni di ruolo, ai gruppi di amministratori o alle assegnazioni di gruppi di membri. La modifica ha effetto solo dopo l'approvazione. Questo processo di doppia autorizzazione consente di proteggere l'organizzazione da modifiche non autorizzate o accidentali del controllo degli accessi in base al ruolo. Per altre informazioni, vedere Use Multi Amministrazione Approval in Intune.For more information, see Use Multi Amministrazione Approval in Intune.

Per altre informazioni sul ruolo Microsoft Entra amministratore di Intune, vedere Microsoft Entra ruoli predefiniti - Amministratore di Intune.

Privileged Identity Management per Intune

Quando si usa Entra ID Privileged Identity Management (PIM), è possibile gestire quando un utente può usare i privilegi forniti da un ruolo controllo degli accessi in base al ruolo di Intune o dal ruolo di amministratore di Intune da Entra ID.

Intune supporta due metodi di elevazione dei ruoli. Esistono differenze di prestazioni e privilegi minimi tra i due metodi.

Metodo 1: creare criteri JIT (Just-In-Time) con Microsoft Entra Privileged Identity Management (PIM) per il ruolo di amministratore predefinito di Intune Microsoft Entra e assegnargli un account amministratore.

Metodo 2: usare Privileged Identity Management (PIM) per i gruppi con un'assegnazione di ruolo controllo degli accessi in base al ruolo di Intune. Per altre informazioni sull'uso di PIM per gruppi con ruoli di controllo degli accessi in base al ruolo di Intune, vedere Configurazione dell'accesso just-in-time di Microsoft Intune con Microsoft Entra PIM per i gruppi | Microsoft Community Hub

Quando si usa l'elevazione PIM per il ruolo di amministratore di Intune da Entra ID, l'elevazione avviene in genere entro 10 secondi. L'elevazione basata su gruppi PIM per i ruoli predefiniti o personalizzati di Intune richiede in genere fino a 15 minuti.

Informazioni sulle assegnazioni di ruolo di Intune

Sia i ruoli personalizzati che predefiniti di Intune vengono assegnati a gruppi di utenti. Un ruolo assegnato si applica a ogni utente del gruppo e definisce:

- quali utenti sono assegnati al ruolo

- quali risorse possono vedere

- quali risorse possono cambiare.

Ogni gruppo a cui è assegnato un ruolo di Intune deve includere solo gli utenti autorizzati a eseguire le attività amministrative per tale ruolo.

- Se un ruolo predefinito con privilegi minimi concede privilegi o autorizzazioni eccessivi, provare a usare un ruolo personalizzato per limitare l'ambito dell'accesso amministrativo.

- Quando si pianificano le assegnazioni di ruolo, considerare i risultati di un utente con più assegnazioni di ruolo.

Affinché a un utente venga assegnato un ruolo di Intune e abbia accesso per amministrare Intune, non è necessaria una licenza di Intune se l'account è stato creato in Entra dopo giugno 2021. Agli account creati prima di giugno 2021 è necessaria una licenza per l'uso di Intune.

Per visualizzare un'assegnazione di ruolo esistente, scegliereRuoli>di amministrazione> tenant di Intune>Tutti i ruoli>scelgono> un ruolo > Assegnazioni scegliere un'assegnazione. Nella pagina Proprietà assegnazioni è possibile modificare:

Nozioni di base: nome e descrizione delle assegnazioni.

Membri: i membri sono i gruppi configurati nella pagina gruppi Amministrazione durante la creazione di un'assegnazione di ruolo. Tutti gli utenti nei gruppi di sicurezza di Azure elencati hanno l'autorizzazione per gestire gli utenti e i dispositivi elencati in Ambito (gruppi).All users in the listed Azure security groups have permission to manage the users and devices that are listed in Scope (Groups).

Ambito (gruppi):usare Ambito (gruppi) per definire i gruppi di utenti e dispositivi che un amministratore con questa assegnazione di ruolo può gestire. Gli utenti amministratori con questa assegnazione di ruolo possono usare le autorizzazioni concesse dal ruolo per gestire ogni utente o dispositivo all'interno dei gruppi di ambito definiti per le assegnazioni di ruolo.

Consiglio

Quando si configura un gruppo di ambito, limitare l'accesso selezionando solo i gruppi di sicurezza che includono l'utente e i dispositivi che un amministratore con questa assegnazione di ruolo deve gestire. Per assicurarsi che gli amministratori con questo ruolo non siano destinati a tutti gli utenti o a tutti i dispositivi, non selezionare Aggiungi tutti gli utenti o Aggiungi tutti i dispositivi.

Se si specifica un gruppo di esclusione per un'assegnazione, ad esempio un criterio o un'assegnazione di app, deve essere annidato in uno dei gruppi di ambito di assegnazione del controllo degli accessi in base al ruolo oppure deve essere elencato separatamente come gruppo di ambito nell'assegnazione del ruolo Controllo degli accessi in base al ruolo.

Tag di ambito: gli utenti amministratori a cui viene assegnata questa assegnazione di ruolo possono visualizzare le risorse con gli stessi tag di ambito.

Nota

I tag di ambito sono valori di testo a mano libera definiti da un amministratore e quindi aggiunti a un'assegnazione di ruolo. Il tag di ambito aggiunto a un ruolo controlla la visibilità del ruolo stesso. Il tag di ambito aggiunto nell'assegnazione di ruolo limita la visibilità degli oggetti di Intune, ad esempio criteri, app o dispositivi, solo agli amministratori in tale assegnazione di ruolo perché l'assegnazione di ruolo contiene uno o più tag di ambito corrispondenti.

Più assegnazioni di ruolo

Se un utente dispone di più assegnazioni di ruolo, autorizzazioni e tag di ambito, tali assegnazioni di ruolo si estendono a oggetti diversi come indicato di seguito:

- Le autorizzazioni sono incrementali nel caso in cui due o più ruoli concedano autorizzazioni allo stesso oggetto. Un utente con autorizzazioni di lettura da un ruolo e lettura/scrittura da un altro ruolo, ad esempio, dispone di un'autorizzazione valida di lettura/scrittura (presupponendo che le assegnazioni per entrambi i ruoli siano destinate agli stessi tag di ambito).

- Assegnare autorizzazioni e tag di ambito si applicano solo agli oggetti (ad esempio criteri o app) nell'ambito di assegnazione di tale ruolo (gruppi). L'assegnazione di autorizzazioni e tag di ambito non si applica agli oggetti in altre assegnazioni di ruolo, a meno che l'altra assegnazione non le conceda in modo specifico.

- Altre autorizzazioni, ad esempio Create, Read, Update, Delete, e i tag di ambito si applicano a tutti gli oggetti dello stesso tipo (come tutti i criteri o tutte le app) in una qualsiasi assegnazione dell'utente.

- Le autorizzazioni e i tag di ambito per oggetti di tipi diversi,ad esempio criteri o app, non si applicano l'uno all'altro. Un'autorizzazione di lettura per un criterio, ad esempio, non fornisce un'autorizzazione di lettura per le app nelle assegnazioni dell'utente.

- Quando non sono presenti tag di ambito o alcuni tag di ambito vengono assegnati da assegnazioni diverse, un utente può visualizzare solo i dispositivi che fanno parte di alcuni tag di ambito e non possono visualizzare tutti i dispositivi.

Monitorare le assegnazioni di controllo degli accessi in base al ruolo

Questo e le tre sottosezioni sono in corso

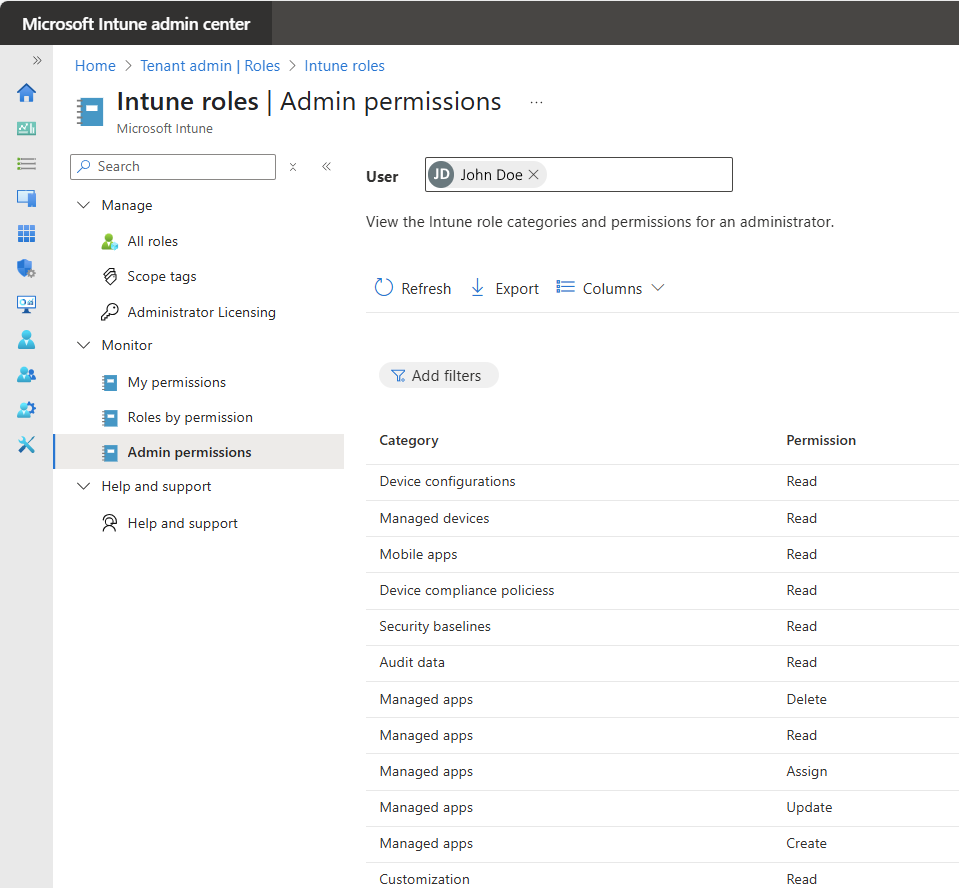

All'interno dell'interfaccia di amministrazione di Intune, è possibile passare aRuoliamministratore> tenant ed espandere Monitoraggio per trovare diverse visualizzazioni che consentono di identificare le autorizzazioni di diversi utenti all'interno del tenant di Intune. Ad esempio, in un ambiente amministrativo complesso, è possibile usare la visualizzazione delle autorizzazioni Amministrazione per specificare un account in modo da visualizzarne l'ambito corrente dei privilegi amministrativi.

Autorizzazioni personali

Quando si seleziona questo nodo, viene visualizzato un elenco combinato delle categorie di controllo degli accessi in base al ruolo correnti di Intune e delle autorizzazioni concesse all'account. Questo elenco combinato include tutte le autorizzazioni di tutte le assegnazioni di ruolo, ma non le assegnazioni di ruolo che le forniscono o in base all'appartenenza al gruppo a cui sono assegnate.

Ruoli per autorizzazione

Con questa visualizzazione è possibile visualizzare i dettagli su una categoria e un'autorizzazione del controllo degli accessi in base al ruolo specifici di Intune, nonché le assegnazioni di ruolo e i gruppi resi disponibili.

Per iniziare, selezionare una categoria di autorizzazioni di Intune e quindi un'autorizzazione specifica da tale categoria. L'interfaccia di amministrazione visualizza quindi un elenco di istanze che comportano l'assegnazione di tale autorizzazione che include:

- Nome visualizzato del ruolo : nome del ruolo RBAC predefinito o personalizzato che concede l'autorizzazione.

- Nome visualizzato dell'assegnazione di ruolo: nome dell'assegnazione di ruolo che assegna il ruolo ai gruppi di utenti.

- Nome gruppo : nome del gruppo che riceve l'assegnazione di ruolo.

autorizzazioni Amministrazione

Usare il nodo Amministrazione autorizzazioni per identificare le autorizzazioni specifiche attualmente concesse a un account.

Per iniziare, specificare un account utente . Finché all'utente sono assegnate autorizzazioni di Intune al proprio account, Intune visualizza l'elenco completo delle autorizzazioni identificate da Categoria e Autorizzazione.