重要

2025 年 5 月 1 日より、Azure AD B2C は新規のお客様向けに購入できなくなります。 詳細については、FAQ を参照してください。

ログと監査情報を Microsoft Sentinel にルーティングすることで、Azure Active Directory B2C (Azure AD B2C) 環境のセキュリティを強化します。 スケーラブルな Microsoft Sentinel は、クラウドネイティブのセキュリティ情報およびイベント管理 (SIEM) およびセキュリティ オーケストレーション、自動化、応答 (SOAR) ソリューションです。 このソリューションは、Azure AD B2C のアラート検出、脅威の可視性、プロアクティブな捜索、脅威への対応に使用します。

詳細情報:

Microsoft Sentinel と Azure AD B2C のその他の用途は次のとおりです。

- これまで検出されなかった脅威を検出し、分析機能と脅威インテリジェンス機能で誤検知を最小限に抑えます

- 人工知能(AI)による脅威の調査

- 疑わしいアクティビティを大規模に追跡し、Microsoft での長年のサイバーセキュリティ作業の経験を活用します

- 共通のタスクオーケストレーションと自動化により、インシデントに迅速に対応

- 組織のセキュリティとコンプライアンスの要件を満たす

このチュートリアルでは、次の方法について説明します。

- Azure AD B2C ログを Log Analytics ワークスペースに転送する

- Log Analytics ワークスペースで Microsoft Sentinel を有効にする

- Microsoft Sentinel でインシデントをトリガーするサンプル ルールを作成する

- 自動応答を構成する

Azure Monitor Log Analytics を使用して Azure AD B2C を構成する

リソースのログとメトリクスの送信先を定義するには、

- Azure AD B2C テナントの Microsoft Entra ID で 診断設定 を有効にします。

- Azure Monitor にログを送信するように Azure AD B2C を構成します。

詳細については、「 Azure Monitor を使用して Azure AD B2C を監視する」を参照してください。

Microsoft Sentinel インスタンスをデプロイする

Azure Monitor にログを送信するように Azure AD B2C インスタンスを構成したら、Microsoft Sentinel のインスタンスを有効にします。

重要

Microsoft Sentinel を有効にするには、Microsoft Sentinel ワークスペースが存在するサブスクリプションに対する共同作成者のアクセス許可を取得します。 Microsoft Sentinel を使用するには、ワークスペースが属するリソース グループに対する共同作成者または閲覧者のアクセス許可を使用します。

Azure portal にサインインします。

Log Analytics ワークスペースが作成されるサブスクリプションを選択します。

Microsoft Sentinel を検索して選択します。

[] を選択し、[] を追加します。

検索ワークスペース フィールドで、新しいワークスペースを選択します。

![[Azure Sentinel に追加するワークスペースを選択する] の下の [ワークスペースの検索] フィールドのスクリーンショット。](media/configure-security-analytics-sentinel/create-new-workspace.png)

[ Microsoft Sentinel の追加] を選択します。

注

Microsoft Sentinel を複数のワークスペースで実行することは可能ですが、データは 1 つのワークスペースに分離されます。

「クイックスタート: Microsoft Sentinel をオンボードする」を参照してください

Microsoft Sentinel ルールを作成する

Microsoft Sentinel を有効にした後、Azure AD B2C テナントで不審なことが発生したときに通知を受け取ります。

カスタム分析ルールを作成して、環境内の脅威や異常な動作を検出できます。 これらのルールは、特定のイベントまたはイベントセットを検索し、イベントのしきい値または条件が満たされたときにアラートを出します。 その後、調査のためにインシデントが生成されます。

脅威を検出するためのカスタム分析ルールを作成するを参照してください。

注

Microsoft Sentinel には、不審なアクティビティについてデータを検索する脅威検出ルールを作成するためのテンプレートがあります。 このチュートリアルでは、ルールを作成します。

強制アクセスの失敗に対する通知ルール

次の手順を使用して、環境への 2 つ以上の失敗した強制アクセス試行に関する通知を受け取ります。 例としては、ブルートフォース攻撃があります。

Microsoft Sentinel で、左側のメニューから [分析] を選択します。

上部のバーで、+ Create>スケジュールクエリルール を選択します。

![Analytics の [作成] オプションのスクリーンショット。](media/configure-security-analytics-sentinel/create-scheduled-rule.png)

分析ルール ウィザードで、[ 全般] に移動します。

[ 名前] に、失敗したログインの名前を入力します。

[説明] で、2 回以上のサインインの失敗を 60 秒以内に通知するルールを示します。

[戦術] で、カテゴリを選択します。 たとえば、[ PreAttack] を選択します。

「Severity」で、重要度レベルを選択します。

ステータス はデフォルトで 有効になっています 。 ルールを変更するには、[ アクティブなルール ] タブに移動します。

[ ルール ロジックの設定 ] タブを選択します。

[ルール クエリ] フィールドにクエリを入力します。 クエリの例では、サインインを

UserPrincipalName別に整理します。![[Set rule logic] の下の [Rule query] フィールドのクエリ テキストのスクリーンショット。](media/configure-security-analytics-sentinel/rule-query.png)

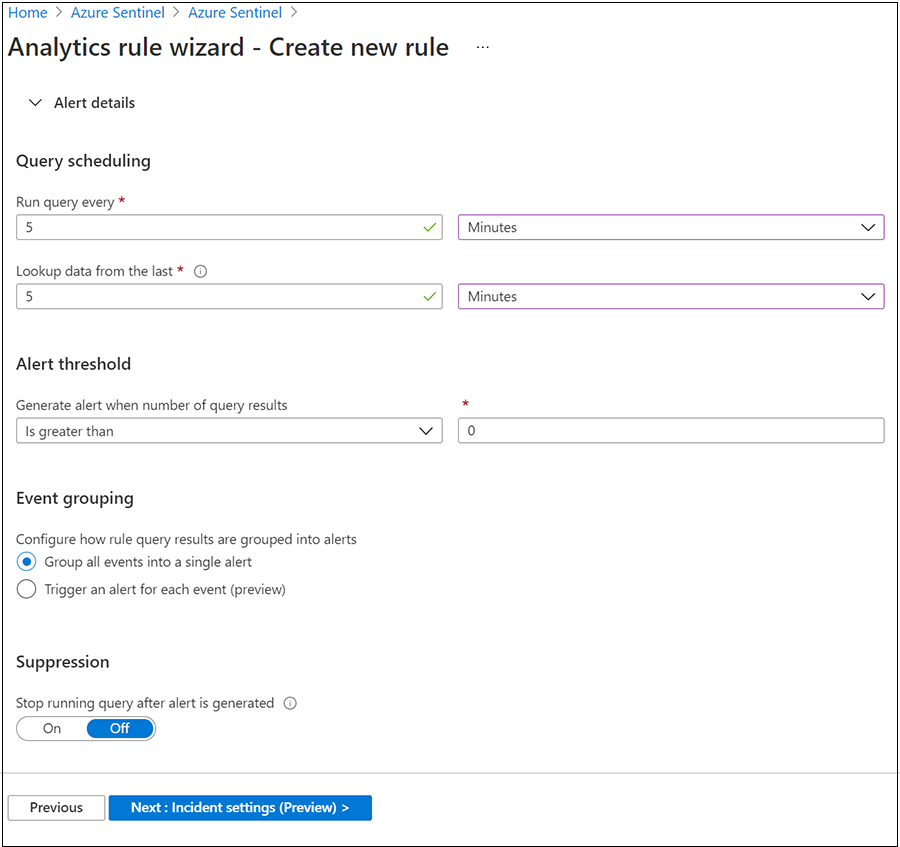

クエリのスケジューリングに移動します。

[ クエリの実行間隔] に「 5 」と 「分」と入力します。

過去のデータを検索するには、5、分と入力します。

クエリ結果の数に対してアラートを生成する の場合、より大きい を選択し、0 を指定します。

[イベントのグループ化] で、[すべてのイベントを 1 つのアラートにグループ化する] を選択します。

[ アラートが生成された後にクエリの実行を停止する] で、[ オフ] を選択します。

次へ: インシデントの設定 (プレビュー) を選択します。

[ レビューと作成 ] タブに移動して、ルール設定を確認します。

[検証に成功しました] バナーが表示されたら、[作成] を選択します。

![選択した設定、[検証に成功しました] バナー、[作成] オプションのスクリーンショット。](media/configure-security-analytics-sentinel/review-create.png)

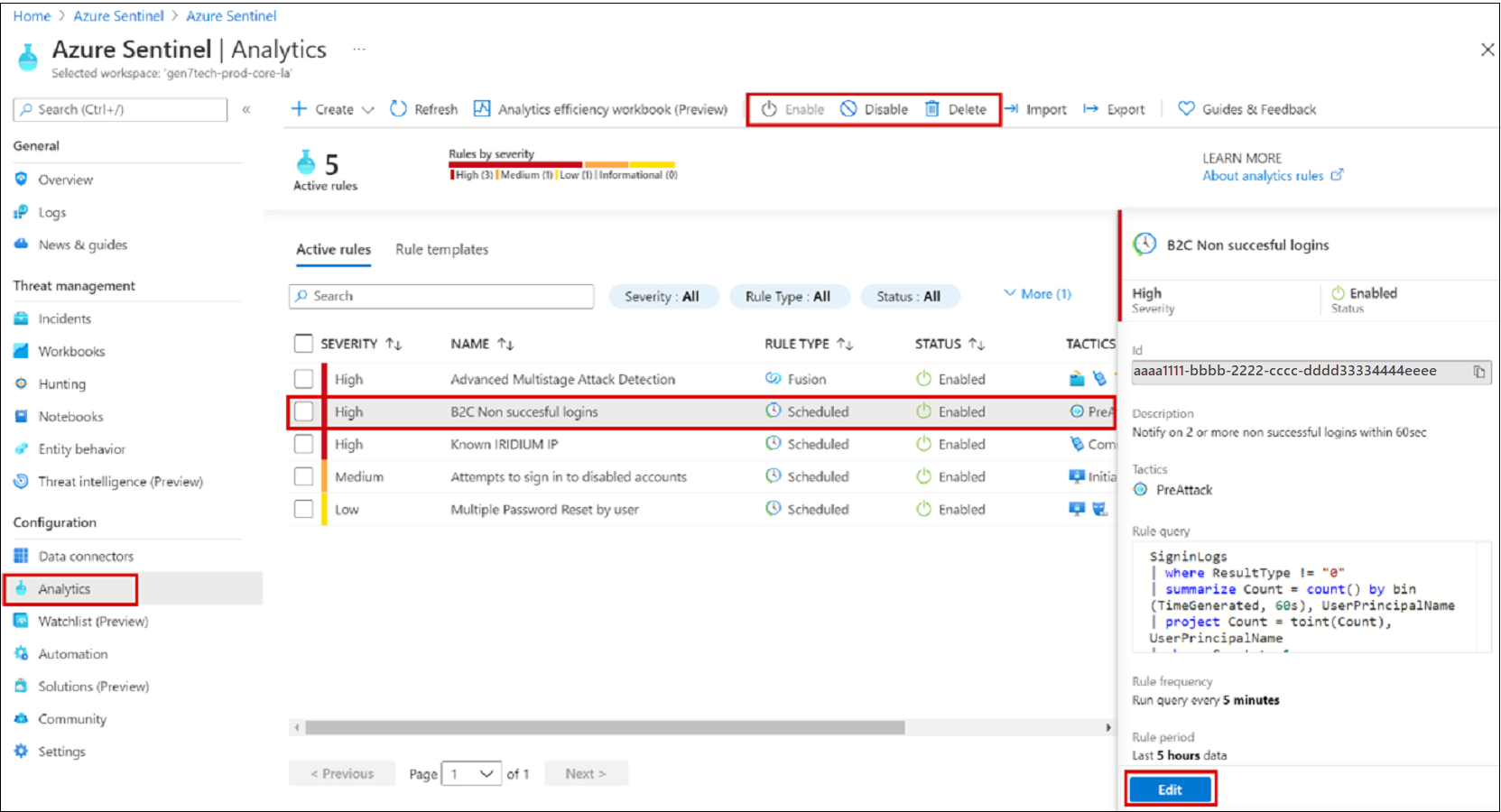

ルールと関連するインシデントを表示する

ルールとルールによって生成されるインシデントを表示します。 新しく作成した [スケジュール済み ] タイプのカスタムルールを、メインの [アクティブなルール ] タブの下のテーブルで見つけます

- [分析] 画面に移動します。

- [アクティブなルール] タブを選択します。

- テーブルの [スケジュール済み] で、ルールを見つけます。

ルールを編集、有効化、無効化、または削除できます。

インシデントをトリアージ、調査、修復する

インシデントには複数のアラートを含めることができ、調査に関連する証拠の集計です。 インシデント レベルでは、重大度やステータスなどのプロパティを設定できます。

詳細情報: Microsoft Sentinel を使用してインシデントを調査する。

[インシデント] ページに移動します。

インシデントを選択します。

右側には、重大度、エンティティ、イベント、インシデント ID など、詳細なインシデント情報が表示されます。

[インシデント] ウィンドウで、[詳細を表示] を選択します。

インシデントをまとめたタブを確認します。

[Evidence>Events>Link to Log Analytics (ログ分析へのリンク)] を選択します。

結果で、サインインを試行している ID

UserPrincipalNameの値を確認します。

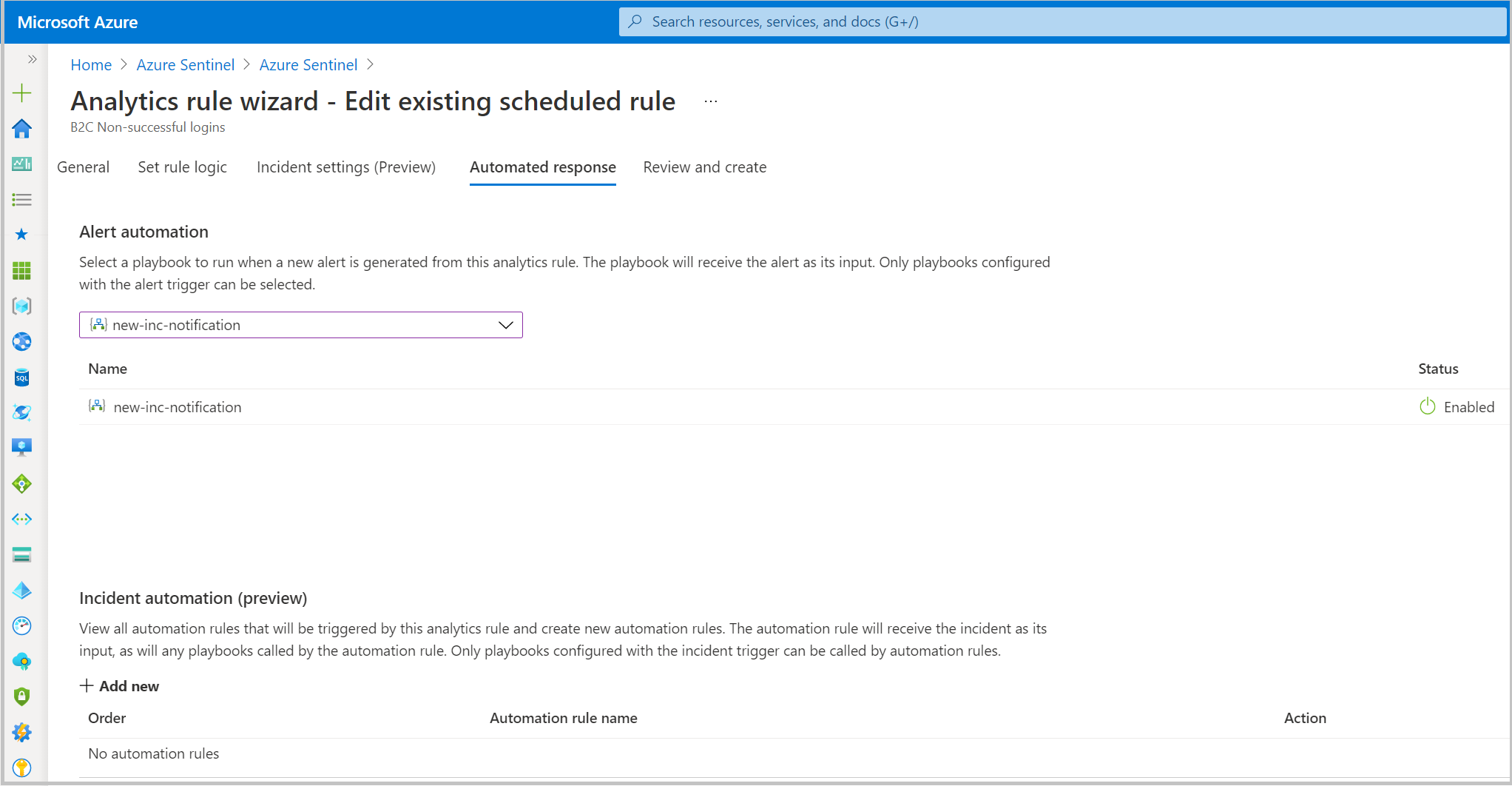

自動応答

Microsoft Sentinel には、セキュリティ オーケストレーション、自動化、応答 (SOAR) 機能があります。 自動アクション (プレイブック) を分析ルールにアタッチします。

インシデントのメール通知

このタスクでは、Microsoft Sentinel GitHub リポジトリのプレイブックを使用します。

- 設定済みのプレイブックに移動します。

- ルールを編集します。

- [ 自動応答 ] タブで、プレイブックを選択します。

詳しく見る: Incident-Email-Notification

リソース

Microsoft Sentinel と Azure AD B2C の詳細については、以下を参照してください。