Microsoft Entra Password Protection は、既知の脆弱なパスワードとそのバリエーションを検出してブロックし、組織に固有の弱い用語を追加でブロックすることもできます。 Microsoft Entra Password Protection のオンプレミス展開では、Microsoft Entra ID に格納されている同じグローバルおよびカスタムの禁止パスワード リストが使用され、Microsoft Entra ID がクラウドベースの変更に対して行うのと同じチェックをオンプレミスのパスワード変更に対して行います。 これらのチェックは、パスワードの変更時とパスワードのリセット イベント発生時にオンプレミスの Active Directory Domain Services (AD DS) ドメイン コントローラーに対して実行されます。

設計の原則

Microsoft Entra パスワード保護は、次の原則を念頭に置いて設計されています。

- ドメイン コントローラー (DC) は、インターネットと直接通信する必要はありません。

- DC で新しいネットワーク ポートは開かなくなります。

- AD DS スキーマの変更は必要ありません。 ソフトウェアは、既存の AD DS コンテナー と serviceConnectionPoint スキーマ オブジェクトを使用します。

- サポートされている AD DS ドメインまたはフォレストの機能レベルを使用できます。

- このソフトウェアは、保護する AD DS ドメイン内にアカウントを作成せず、要求もしません。

- ユーザーのクリア テキスト パスワードは、パスワード検証操作中またはその他のタイミングで、ドメイン コントローラーから離れることはありません。

- このソフトウェアは、他の Microsoft Entra 機能に依存していません。 たとえば、Microsoft Entra パスワード ハッシュ同期 (PHS) は、Microsoft Entra パスワード保護と関連性がなく、必須ではありません。

- 増分デプロイはサポートされていますが、ドメイン コントローラー エージェント (DC エージェント) がインストールされている場合にのみパスワード ポリシーが適用されます。

段階的デプロイ

Microsoft Entra Password Protection では、AD DS ドメイン内の DC 間での増分デプロイがサポートされています。 これが本当に何を意味し、トレードオフなのかを理解することが重要です。

Microsoft Entra Password Protection DC エージェント ソフトウェアは、DC にインストールされている場合にのみパスワードを検証でき、その DC に送信されるパスワードの変更に対してのみ検証できます。 ユーザー パスワードの変更を処理するために Windows クライアント コンピューターによって選択される DC を制御することはできません。 一貫性のある動作とユニバーサル Microsoft Entra Password Protection セキュリティの適用を保証するには、ドメイン内のすべての DC に DC エージェント ソフトウェアをインストールする必要があります。

多くの組織では、完全な展開の前に、DC のサブセットで Microsoft Entra Password Protection を慎重にテストしたいと考えています。 このシナリオをサポートするために、Microsoft Entra Password Protection では部分的な展開がサポートされています。 特定の DC 上の DC エージェント ソフトウェアは、ドメイン内の他の DC に DC エージェント ソフトウェアがインストールされていない場合でも、パスワードをアクティブに検証します。 この種類の部分的なデプロイはセキュリティで保護されておらず、テスト目的以外には推奨されません。

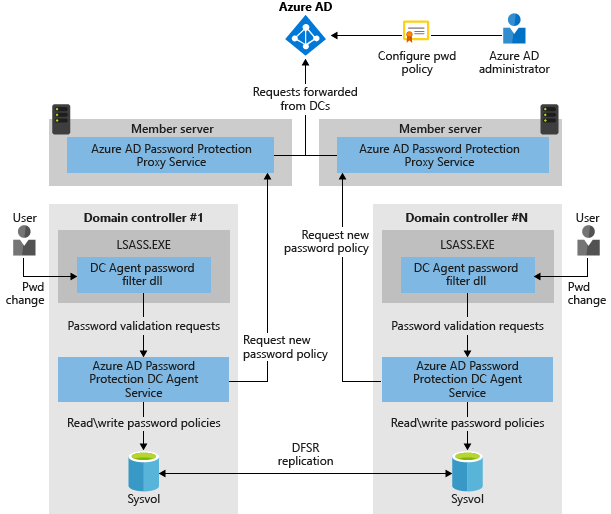

アーキテクチャ図

オンプレミスの AD DS 環境に Microsoft Entra Password Protection を展開する前に、基になる設計と機能の概念を理解しておくことが重要です。 次の図は、Microsoft Entra Password Protection のコンポーネントがどのように連携するかを示しています。

- Microsoft Entra パスワード保護プロキシ サービスは、現在の AD DS フォレスト内のドメインに参加している任意のマシンで実行されます。 サービスの主な目的は、DC からのパスワード ポリシーダウンロード要求を Microsoft Entra ID に転送し、Microsoft Entra ID からの応答を DC に返することです。

- DC エージェントのパスワード フィルター DLL は、オペレーティング システムからユーザーのパスワード検証要求を受け取ります。 フィルターによって、DC 上でローカルに実行されている DC エージェント サービスに転送されます。

- Microsoft Entra Password Protection の DC エージェント サービスは、DC エージェントのパスワード フィルター DLL からパスワード検証要求を受け取ります。 DC エージェント サービスは、現在の (ローカルで使用可能な) パスワード ポリシーを使用してそれらを処理し、 成功 または失敗の結果を返 します。

Microsoft Entra パスワード保護のしくみ

オンプレミスの Microsoft Entra パスワード保護コンポーネントは、次のように動作します。

各 Microsoft Entra パスワード保護プロキシ サービス インスタンスは、Active Directory で serviceConnectionPoint オブジェクトを作成することで、フォレスト内の DC に自身をアドバタイズします。

Microsoft Entra パスワード保護用の各 DC エージェント サービスは、Active Directory に serviceConnectionPoint オブジェクトも作成します。 このオブジェクトは、主にレポートと診断に使用されます。

DC エージェント サービスは、Microsoft Entra ID からの新しいパスワード ポリシーのダウンロードを開始する役割を担います。 最初の手順では、フォレストに対して proxy serviceConnectionPoint オブジェクトのクエリを実行して、Microsoft Entra パスワード保護プロキシ サービスを見つけます。

使用可能なプロキシ サービスが見つかると、DC エージェントはパスワード ポリシーのダウンロード要求をプロキシ サービスに送信します。 プロキシ サービスは、要求を Microsoft Entra ID に送信し、DC エージェント サービスに応答を返します。

DC エージェント サービスが Microsoft Entra ID から新しいパスワード ポリシーを受け取った後、サービスはドメイン sysvol フォルダー共有のルートにある専用フォルダーにポリシーを格納します。 DC エージェント サービスは、新しいポリシーがドメイン内の他の DC エージェント サービスからレプリケートされる場合にも、このフォルダーを監視します。

DC エージェント サービスは、サービスの起動時に常に新しいポリシーを要求します。 DC エージェント サービスの起動後、1 時間ごとに現在のローカルで使用可能なポリシーの有効期間が確認されます。 ポリシーが 1 時間以上前の場合、DC エージェントは、前述のように、プロキシ サービス経由で Microsoft Entra ID に新しいポリシーを要求します。 現在のポリシーが 1 時間を超えない場合、DC エージェントはそのポリシーを引き続き使用します。

DC によってパスワード変更イベントが受信されると、キャッシュされたポリシーを使用して、新しいパスワードが受け入れられるか拒否されるかが判断されます。

主な考慮事項と機能

- Microsoft Entra パスワード保護パスワード ポリシーがダウンロードされるたびに、そのポリシーはテナントに固有です。 つまり、パスワード ポリシーは常に、Microsoft グローバル禁止パスワード リストとテナントごとのカスタム禁止パスワード リストの組み合わせです。

- DC エージェントは、TCP 経由で RPC 経由でプロキシ サービスと通信します。 プロキシ サービスは、構成に応じて、動的または静的 RPC ポートでこれらの呼び出しをリッスンします。

- DC エージェントは、ネットワークで使用可能なポートではリッスンしません。

- プロキシ サービスは DC エージェント サービスを呼び出しません。

- プロキシ サービスはステートレスです。 Azure からダウンロードされたポリシーやその他の状態はキャッシュされません。

- プロキシの登録は、AADPasswordProtectionProxy サービス プリンシパルに資格情報を追加することによって機能します。 これが発生した場合でも、監査ログ内のイベントに心配しないでください。

- DC エージェント サービスでは、常に最新のローカルで使用可能なパスワード ポリシーを使用して、ユーザーのパスワードを評価します。 ローカル DC で使用できるパスワード ポリシーがない場合、パスワードは自動的に受け入れられます。 その場合、管理者に警告するイベント メッセージがログに記録されます。

- Microsoft Entra パスワード保護は、リアルタイム ポリシー アプリケーション エンジンではありません。 Microsoft Entra ID でパスワード ポリシーの構成変更が行われると、その変更がすべての DC に適用されるまでに遅延が発生する可能性があります。

- Microsoft Entra Password Protection は、代替ではなく、既存の AD DS パスワード ポリシーの補足として機能します。 これには、インストールされる可能性のある他のサード パーティ製パスワード フィルター dll が含まれます。 AD DS では、パスワードを受け入れる前にすべてのパスワード検証コンポーネントが同意する必要があります。

Microsoft Entra パスワード保護のフォレストおよびテナントのバインディング

AD DS フォレストに Microsoft Entra Password Protection を展開するには、そのフォレストを Microsoft Entra ID に登録する必要があります。 デプロイされる各プロキシ サービスも、Microsoft Entra ID で登録する必要があります。 これらのフォレストとプロキシの登録は、特定の Microsoft Entra テナントに関連付けられます。これは、登録時に使用される資格情報によって暗黙的に識別されます。

AD DS フォレストと、フォレスト内にデプロイされたすべてのプロキシ サービスは、同じテナントに登録する必要があります。 AD DS フォレストまたはそのフォレスト内のプロキシ サービスを異なる Microsoft Entra テナントに登録することはサポートされていません。 このような誤って構成された展開の症状には、パスワード ポリシーをダウンロードできないことが含まれます。

注

したがって、複数の Microsoft Entra テナントを持つお客様は、Microsoft Entra パスワード保護の目的で各フォレストを登録するために、1 つの識別テナントを選択する必要があります。

ダウンロード

Microsoft Entra Password Protection に必要な 2 つのエージェント インストーラーは、 Microsoft ダウンロード センターから入手できます。

次のステップ

オンプレミスの Microsoft Entra Password Protection の使用を開始するには、次の方法を完了します。