エンタープライズ プロキシを使用して送信トラフィックを管理する場合、Azure Arc ゲートウェイを使用すると、7 つのエンドポイントのみを使用してインフラストラクチャを Azure Arc にオンボードできます。 Azure Arc ゲートウェイを使用すると、次のことが可能になります。

- 7 つの完全修飾ドメイン名 (FQDN) にのみ公衆ネットワーク アクセスを開いて、Azure Arc に接続します。

- Azure Connected Machine エージェントが Arc ゲートウェイ経由で Azure に送信するすべてのトラフィックを表示および監査します。

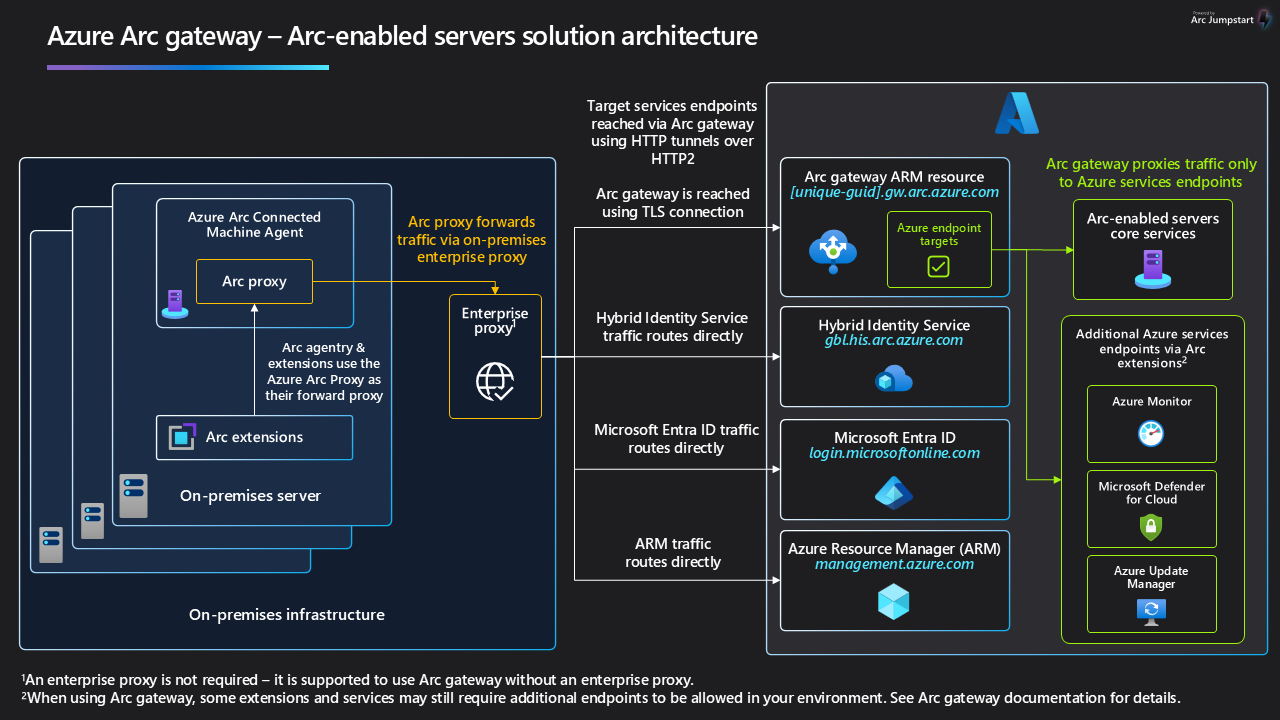

Azure Arc ゲートウェイのしくみ

Azure Arc ゲートウェイは、次の 2 つの主要なコンポーネントで構成されています。

Arc ゲートウェイ リソース: Azure トラフィックの共通フロントエンドとして機能する Azure リソース。 このゲートウェイ リソースは、特定のドメインで提供されます。 Arc ゲートウェイ リソースが作成されると、成功時の応答の中でドメインが返されます。

Arc プロキシ: Azure Arc エージェントに追加された新しいコンポーネント。 このコンポーネントは、"Azure Arc Proxy" というサービスとして Arc 対応リソースのコンテキスト内で実行されます。 これは、Azure Arc エージェントと拡張機能によって使用される前方プロキシとして機能します。 このプロキシの構成は必要ありません。

ゲートウェイが配置されると、トラフィックは次のホップを経由して流れます。 Arc エージェント→ Arc プロキシ→ Enterprise プロキシ→ Arc ゲートウェイ → Target サービス。 Arc ゲートウェイの転送プロトコルの詳細については、「 Arc ゲートウェイ転送プロトコルアーキテクチャ」を参照してください。

アーキテクチャ図を高解像度でダウンロードするには、 Jumpstart Gem にアクセスしてください。

現在の制限

Arc ゲートウェイには、現在次の制限があります。 構成を計画する際は、これらの要因を考慮してください。

- Arc ゲートウェイが使用中の場合、プロキシ バイパスはサポートされません。

azcmagent config set proxy.bypassを実行して機能を使用しようとしても、トラフィックはプロキシをバイパスしません。 - Azure サブスクリプションあたり 5 つの Arc ゲートウェイ リソースには制限があります。

- Arc ゲートウェイは、Azure パブリック クラウドでの接続にのみ使用できます。

- ARC ゲートウェイは、TLS 終了/検査が必要な環境での使用には推奨されません。 環境で TLS 終了/検査が必要な場合は、Arc ゲートウェイ エンドポイント (

<Your URL prefix>.gw.arc.azure.com) の TLS 検査をスキップすることをお勧めします。 詳細については、「 Arc ゲートウェイと TLS 検査」を参照してください。

Important

Azure Arc ゲートウェイは Azure Arc 対応サーバーを使用するために必要な接続を提供しますが、接続されているマシンで一部の拡張機能やサービスを使用するには、環境内の追加のエンドポイントを手動で許可する必要がある場合があります。 詳細については、「その他のシナリオ」を参照してください。 時間の経過と同時に、Arc ゲートウェイは徐々に多くのエンドポイントをカバーし、これらの手動許容量の必要性をさらに排除します。

Arc ゲートウェイのセットアップの計画

- リージョンの選択: Arc ゲートウェイはグローバル サービスです。 ランタイム接続は、Microsoft の Azure Front Door グローバル エッジ ネットワークを介して配信されます。これにより、クライアントが最も近いプレゼンス ポイントに自動的にルーティングされ、待ち時間の短いアクセスとシームレスなフェールオーバーが実現されます。 ゲートウェイの作成時に選択するリージョンによって、コントロール プレーンのみが決定されます (ゲートウェイ リソースと管理メタデータが存在し、作成/更新/削除が行われる場所)。ゲートウェイのランタイム エンドポイントやパフォーマンスは制限されません。 たとえば、米国東部と西ヨーロッパを選択しても、クライアントが実行時に接続する場所は変わりません。管理プレーンの配置とポリシー/RBAC のローカリティにのみ影響します。

- Arc ゲートウェイ リソースあたりの Arc 対応リソース: Arc ゲートウェイを使用して Azure Arc デプロイを計画する場合は、環境に必要なゲートウェイ リソースの数を決定する必要があります。 これは、各 Azure リージョンで管理する予定のリソースの数によって異なります。 Arc 対応サーバーの場合のみ、一般的な経験則として、1 つの Arc ゲートウェイ リソースで Azure リージョンあたり 2,000 個のリソースを処理できます。 Arc 対応サーバー、Arc 対応 Kubernetes クラスター、Azure Local インスタンスの組み合わせで Arc ゲートウェイを使用する場合は、 提供されている数式 を使用して、必要な Arc ゲートウェイ リソースの数を計算します。

必要なアクセス許可

Arc ゲートウェイ リソースを作成し、Arc 対応サーバーとの関連付けを管理するには、ユーザーが Arc Gateway Manager ロールを持っている必要があります。

Arc ゲートウェイ リソースを作成する

Arc ゲートウェイ リソースは、Azure portal、Azure CLI、または Azure PowerShell を使用して作成できます。 通常、これらの手順を完了した後、Arc ゲートウェイ リソースの作成には約 10 分かかります。

ブラウザーから Azure portal にサインインします。

Azure Arc に移動します。サービス メニューの [管理] で、[Azure Arc ゲートウェイ] を選択し、[作成] を選択します。

Azure 内で Arc ゲートウェイ リソースを管理するサブスクリプションとリソース グループを選びます。 Arc ゲートウェイ リソースは、同じ Azure テナント内の Arc 対応リソースで使用できます。

[名前] には、Arc ゲートウェイ リソースの名前を入力します。

[場所] には、Arc ゲートウェイ リソースが存在するリージョンを入力します。 Arc ゲートウェイ リソースは、同じ Azure テナント内の Arc 対応リソースで使用できます。

[次へ] を選択します。

[タグ] ページで、必要に応じ、基準をサポートする 1 つ以上のカスタム タグを指定します。

[Review + create](レビュー + 作成) を選択します。

入力した詳細を確認し、[作成] を選択します。

必要な URL へのアクセスを確認する

リソースが正常に作成されると、成功時の応答に Arc ゲートウェイ URL が含まれます。 Arc リソースが存在する環境で、Arc ゲートウェイの URL とこれらの URL がすべて許可されていることを確認します。

Important

このリストは最近更新されました。 以前にこれらの URL へのアクセスを有効にした場合は、リストをレビューしネットワーク構成を更新して、各エンドポイントが確実に許可されているようにする必要があります。

| URL | Purpose |

|---|---|

<Your URL prefix>.gw.arc.azure.com |

ゲートウェイ URL (ゲートウェイ リソースの作成後に az arcgateway list を実行して取得) |

management.azure.com |

Azure Resource Manager コントロール チャネルに必要な Azure Resource Manager エンドポイント |

login.microsoftonline.com、<region>.login.microsoft.com |

ID アクセス トークンを取得するための Microsoft Entra ID エンドポイント |

gbl.his.arc.azure.com |

Azure Arc エージェントと通信するためのクラウド サービス エンドポイント |

<region>.his.arc.azure.com |

Arc のコア コントロール チャネルに使用されます |

packages.microsoft.com |

Linux サーバーを Arc に接続するために必要 |

download.microsoft.com |

Windows のインストール パッケージをダウンロードするために使用されます |

Arc ゲートウェイ リソースを使用して新しい Azure Arc リソースをオンボードする

インストール スクリプトを生成します。

「クイック スタート: Azure Arc 対応サーバーにハイブリッド マシンを接続する」の手順に従って、Azure Connected Machine Agent のダウンロードとインストールを自動化し、Azure Arc との接続を確立するスクリプトを作成します。

Important

オンボード スクリプトを生成するときは、[接続方法] セクションで [パブリック エンドポイント] が選択されていることを確認し、[ゲートウェイ リソース] ドロップダウンで Arc ゲートウェイ リソースが選択されていることを確認します。

インストール スクリプトを実行して、サーバーを Azure Arc にオンボードします。

スクリプトでは、Arc ゲートウェイ リソースの ARM ID は

--gateway-idと表示されます。

Arc ゲートウェイを使用するように既存の Azure Arc リソースを構成する

Azure portal、Azure CLI、または Azure PowerShell を使用して、既存の Azure Arc リソースを Arc ゲートウェイ リソースに関連付けることができます。

Azure portal で、 Azure Arc - Azure Arc ゲートウェイに移動します。

Arc 対応サーバーに関連付ける Arc ゲートウェイ リソースを選択します。

ゲートウェイ リソースのサービス メニューで、[関連付けられているリソース] を選択します。

[] を選択し、[] を追加します。

Arc ゲートウェイ リソースに関連付ける Arc 対応サーバー リソースを選択します。

[ 適用] を選択します。

1.50 以前の Connected Machine エージェントでは、 azcmagent config set connection.type gateway を実行して Arc ゲートウェイを使用するように Arc 対応サーバーを更新する必要もあります。 エージェント バージョン 1.51 以降では、操作が自動的に実行されるため、この手順は必要ありません。

最新バージョンの Connected Machine エージェントを使用することをお勧めします。

Arc ゲートウェイのセットアップが成功したことを確認する

オンボードされたサーバーで、次のコマンドを実行します。 azcmagent show

結果は、次の値を示す必要があります。

- [Agent Status] は [Connected] と表示されます。

-

[Using HTTPS Proxy] は

http://localhost:40343のように表示されます。 - [Upstream Proxy] は、エンタープライズ プロキシとして表示されます (設定した場合)。 ゲートウェイ URL にゲートウェイ リソースの URL が反映されるはずです。

さらに、セットアップが成功したことを確認するには、次のコマンドを実行します。 azcmagent check

この結果では、connection.type がゲートウェイに設定されていることが示され、[到達可能] 列では、すべての URL に対して true が表示されています。

Arc ゲートウェイの関連付けを削除する

Arc ゲートウェイを無効にし、Arc ゲートウェイ リソースと Arc 対応クラスターの間の関連付けを削除できます。 これにより、代わりに直接トラフィックが使用される Arc 対応クラスターが作成されます。

Note

この操作は、Azure Arc 対応サーバー上の Azure Arc ゲートウェイにのみ適用され、Azure Local には適用されません。 Azure Local で Azure Arc ゲートウェイを使用している場合は、「Azure Local の Azure Arc ゲートウェイについて 」を参照して削除情報を確認してください。

次のコマンドを実行して、Arc 対応サーバーの接続の種類を "ゲートウェイ" ではなく "direct" に設定します。

azcmagent config set connection.type directNote

この手順を実行する場合、Azure Arc を引き続き使用するには、環境内のすべての Azure Arc ネットワーク要件 が満たされている必要があります。

Arc ゲートウェイ リソースをマシンからデタッチする:

Azure portal で、 Azure Arc - Azure Arc ゲートウェイに移動します。

Arc ゲートウェイ リソースを選択します。

ゲートウェイ リソースのサービス メニューで、[関連付けられているリソース] を選択します。

サーバーを選びます。

[削除] を選択します。

Arc ゲートウェイ リソースを削除する

Arc ゲートウェイ リソースは、Azure portal、Azure CLI、または Azure PowerShell を使用して削除できます。 この操作は、完了するまでに最大 5 分かかる場合があります。

Azure portal で、 Azure Arc - Azure Arc ゲートウェイに移動します。

Arc ゲートウェイ リソースを選択します。

[削除] を選択し、削除を確認します。

Arc ゲートウェイ トラフィックを監視する

Azure Arc プロキシのログを表示することで、Arc ゲートウェイのトラフィックを監査できます。

Windows で Arc プロキシ ログを表示するには:

- PowerShell で

azcmagent logsを実行します。 - 結果の .zip ファイルでは、

arcproxy.logファイルはProgramData\AzureConnectedMachineAgent\Logフォルダーにあります。

Linux で Arc プロキシ ログを表示するには:

-

sudo azcmagent logsを実行します。 - 結果の .zip ファイルでは、

arcproxy.logファイルは/var/opt/azcmagent/log/フォルダーにあります。

複数のリソースの種類に対する Arc ゲートウェイ リソース計画

複数のリソースの種類に対して Azure リージョンごとに必要なゲートウェイ リソースの数を確認するには、次の式を使用します。

Score = (サーバー ÷ 20) + (K8s クラスター ÷ 10) + (Azure ローカル インスタンス ÷ 10)

Where:

- サーバー = スタンドアロン サーバーの合計数 + プロビジョニングされた VM (Azure ローカル)

- K8s クラスター = スタンドアロン Kubernetes クラスターの合計 + AKS Arc クラスター (Azure ローカル)

- Azure ローカル インスタンス = Azure ローカル デプロイの合計数

リソースを管理する予定のリージョンごとに スコア が 100 < 場合は、1 つの Arc ゲートウェイ リソースで十分です。

リソースを管理するリージョンの スコア が 100 ≥場合、そのリージョンには複数の Arc ゲートウェイ リソースが必要です。

次の例は、より多くのコンテキストを提供します。

例 1:

| リージョン | Servers | K8s クラスター | Azure ローカル インスタンス | スコア計算 | Score |

|---|---|---|---|---|---|

| 米国東部 | 300 | 20 | 5 | 300/20 + 20/10 + 5/10 | 17.5 |

| 西ヨーロッパ | 800 | 50 | 10 | 800/20 + 50/10 + 10/10 | 46.0 |

| 東日本 | 100 | 5 | 2 | 100/20 + 5/10 + 2/10 | 5.7 |

- 各リージョンのスコア < 100 です。 1 つの Arc ゲートウェイ リソースで十分です。

例 2:

| リージョン | Servers | K8s クラスター | Azure ローカル インスタンス | スコア計算 | Score |

|---|---|---|---|---|---|

| 米国東部 | 6,000 | 300 | 40 | 6000/20 + 300/10 + 40/10 | 334.0 |

| 西ヨーロッパ | 2,500 | 120 | 二十五 | 2500/20 + 120/10 + 25/10 | 139.5 |

| 東南アジア | 900 | 30 | 八 | 900/20 + 30/10 + 8/10 | 48.8 |

- 東アメリカスコア > 100。 このリージョンの負荷をサポートするには、3 つの Arc ゲートウェイ リソースが必要です。

- 西ヨーロッパのスコア > 100。 このリージョンの負荷をサポートするには、2 つの Arc ゲートウェイ リソースが必要です。

- 東南アジアのスコア < 100。 このリージョンの負荷をサポートするには、1 つの Arc ゲートウェイ リソースが必要です。

このシナリオでは、合計で必要なゲートウェイ リソースは 3 つだけです。これは、計算はすべてのリージョン全体の合計負荷ではなく、リージョンあたりの最大負荷に基づいているためです。

その他のシナリオ

Arc ゲートウェイには、サーバーのオンボードに必要なエンドポイントと、Arc 対応の追加シナリオをサポートするためのエンドポイントが含まれています。 採用するシナリオに基づいて、環境内で追加のエンドポイントを許可することが必要になる場合があります。

追加のエンドポイントが必要ないシナリオ

- Windows Admin Center

- SSH

- 拡張セキュリティ更新プログラム

- SQL Server 用 Azure 拡張機能

追加のエンドポイントが必要なシナリオ

Arc ゲートウェイを使用する場合は、次のシナリオに一覧表示されているエンドポイントをエンタープライズ プロキシで許可する必要があります。

Azure Arc 対応データ サービス

*.ods.opinsights.azure.com*.oms.opinsights.azure.com*.monitoring.azure.com

Azure Monitor エージェント

<log-analytics-workspace-id>.ods.opinsights.azure.com<data-collection-endpoint>.<virtual-machine-region>.ingest.monitor.azure.com

Azure Key Vault 証明書の同期

<vault-name>.vault.azure.net

Azure Automation Hybrid Runbook Worker 拡張機能

*.azure-automation.net

Windows OS 更新拡張機能 / Azure Update Manager

- お使いの環境が Windows Update の前提条件をすべて満たしている必要があります

Microsoft Defender

- お使いの環境が Microsoft Defender の前提条件をすべて満たしている必要があります

Arc ゲートウェイのアーキテクチャ

Arc ゲートウェイのアーキテクチャの詳細については、次の情報を参照してください。

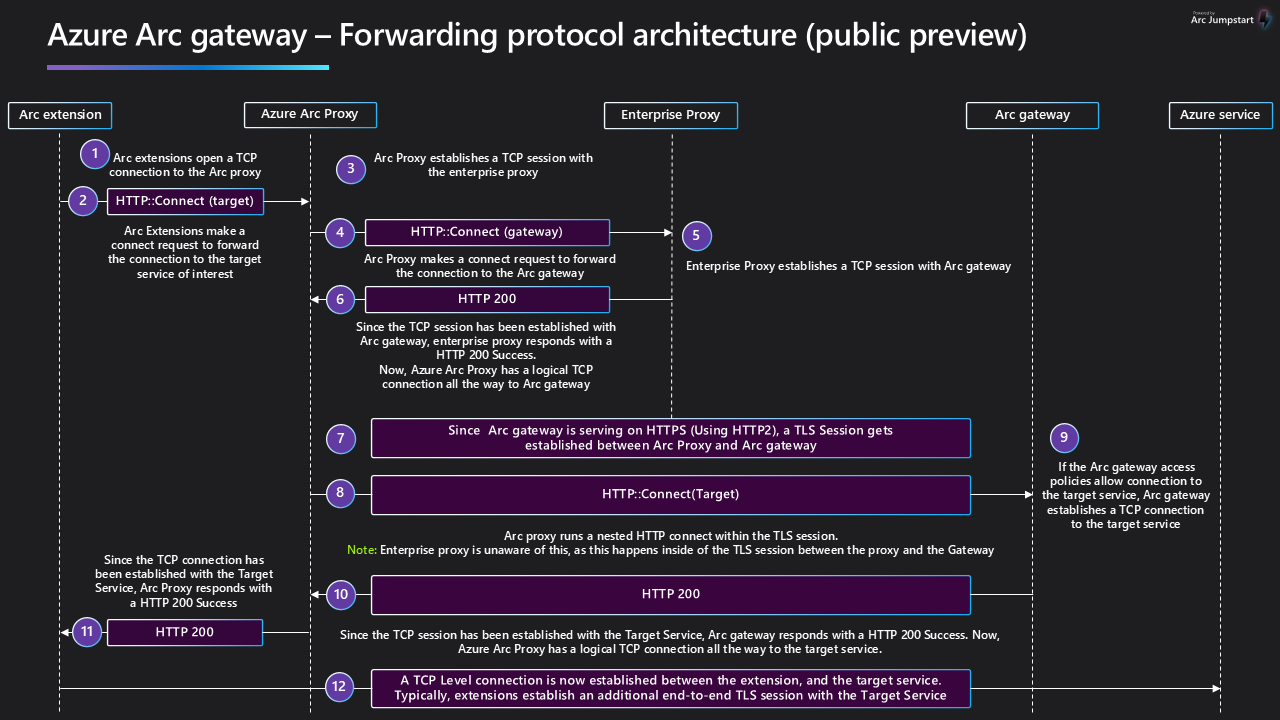

Arc ゲートウェイ転送プロトコル

Arc ゲートウェイと TLS 検査

Arc ゲートウェイは、Azure の Arc プロキシと Arc ゲートウェイの間に TLS セッションを確立することによって機能します。 この TLS セッション内で、Arc プロキシは入れ子になった HTTP 接続要求を Arc ゲートウェイ リソースに送信し、目的のターゲット宛先に接続を転送するように要求します。 その後、ターゲットの宛先自体が TLS 上にある場合は、Arc エージェントとターゲット宛先の間に内部エンド ツー エンドの TLS セッションが確立されます。

Arc ゲートウェイで終端プロキシを使用すると、入れ子になった HTTP 接続要求がプロキシに表示されます。 このような要求が許可される可能性がありますが、入れ子になった TLS 終了を行わない限り、ターゲット宛先への TLS 暗号化トラフィックをインターセプトすることはできません。 これは、標準の TLS 終端プロキシの機能の範囲外です。 そのため、終端プロキシを使用する場合は、Arc ゲートウェイ エンドポイントの TLS 検査をスキップすることをお勧めします。

Arc ゲートウェイ エンドポイントの一覧

環境内で手動で許可する必要がなくなったエンドポイントの完全な一覧については、「 Arc ゲートウェイ エンドポイント」を参照してください。