Azure Government には、規制対象または制御されたデータのニーズを満たすためにクラウド ソリューションを構築するために使用できるさまざまな機能とサービスが用意されています。 準拠している顧客ソリューションは、すぐに使用できる Azure Government 機能の効果的な実装と、堅牢なデータ セキュリティプラクティスの組み合わせになります。

Azure Government でソリューションをホストする場合、Microsoft はこれらの要件の多くをクラウド インフラストラクチャ レベルで処理します。

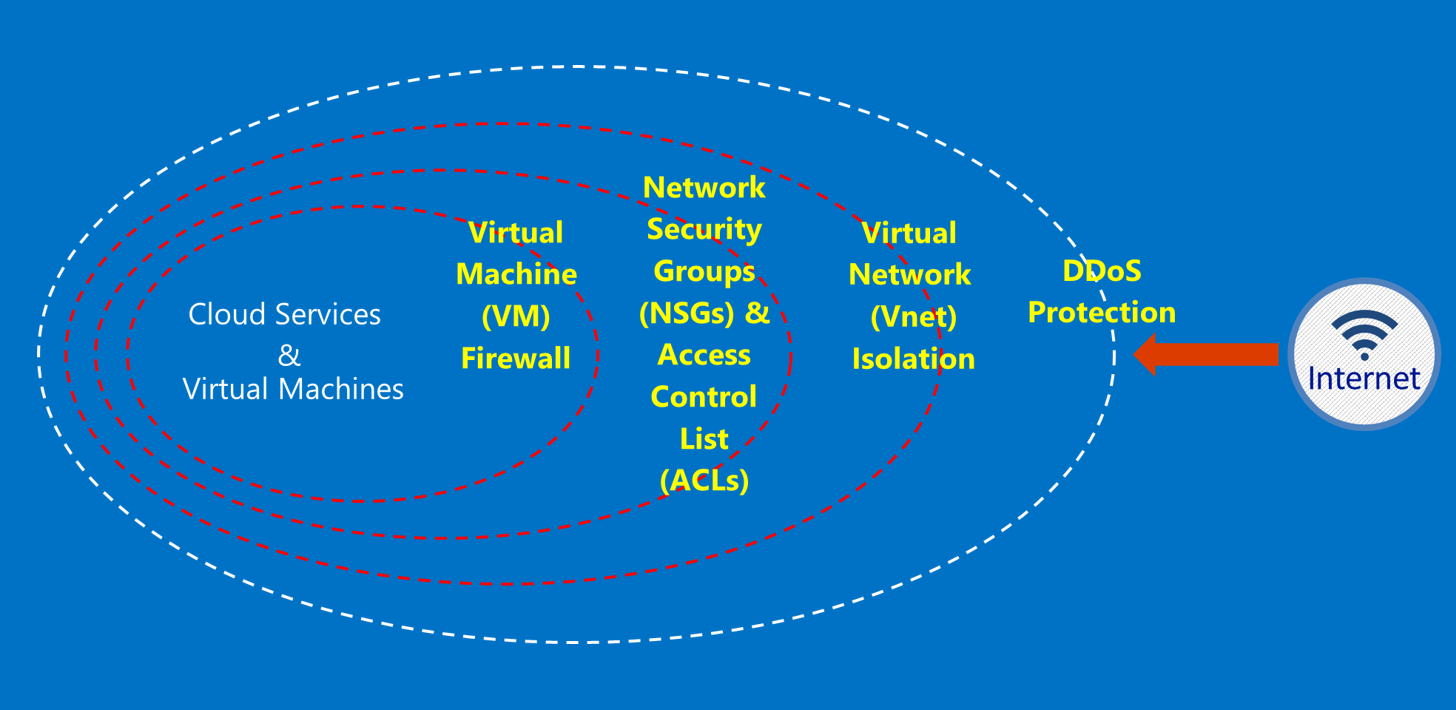

次の図は、Azure の多層防御モデルを示しています。 たとえば、Microsoft は、基本的なクラウド インフラストラクチャの分散型サービス拒否 (DDoS) 保護と共に、顧客固有のアプリケーション DDoS ニーズに合わせて Azure DDoS Protection やセキュリティ アプライアンスなどの顧客機能を提供します。

この記事では、サービスとアプリケーションをセキュリティで保護するための基本原則について説明します。 これらの原則を適用する方法に関するガイダンスとベスト プラクティスを提供します。 たとえば、国際 武器規制 (ITAR) の対象となる情報を処理するソリューションの要件を満たすために、Azure Government をスマートに使用する方法について説明します。 Azure リソースに関するセキュリティ体制の改善に役立つ追加のセキュリティに関する推奨事項と実装の詳細については、 Azure セキュリティ ベンチマークを参照してください。

顧客データをセキュリティで保護するための包括的な原則は次のとおりです。

- 暗号化を使用したデータの保護

- シークレットを管理する

- データ アクセスを制限する分離

これらの原則は、Azure と Azure Government の両方に適用されます。 「分離について」で説明されているように、Azure Government は物理的なネットワークの分離を追加で提供し、米国政府の厳しいコンプライアンス要件を満たします。

データの暗号化

リスクを軽減し、規制上の義務を満たすことで、データ暗号化の焦点と重要性が高まっています。 効果的な暗号化実装を使用して、現在のネットワークとアプリケーションのセキュリティ対策を強化し、クラウド環境の全体的なリスクを減らします。 Azure では、さまざまな暗号化モデルを含む 、データ暗号化を使用して顧客データを保護するための広範なサポートがあります。

- サービスマネージド キー、Azure のカスタマー マネージド キー (CMK)、または顧客が管理するハードウェアの CMK を使用するサーバー側暗号化。

- オンプレミスまたは別のセキュリティで保護された場所にキーを管理および格納できるクライアント側の暗号化。 クライアント側の暗号化は Java および .NET ストレージ クライアント ライブラリに組み込まれており、Azure Key Vault API を使用できるため、実装は簡単です。 Microsoft Entra ID を使用して、特定の個人に Azure Key Vault シークレットへのアクセスを提供できます。

データ暗号化は、暗号化キー アクセスに直接関連付けられている分離保証を提供します。 Azure ではデータ暗号化に強力な暗号が使用されるため、暗号化キーにアクセスできるエンティティのみがデータにアクセスできます。 暗号化キーを削除または取り消す場合、対応するデータにアクセスできなくなります。

静止時の暗号化

Azure には、Microsoft が管理 する暗号化 キーとカスタマー マネージド暗号化キーの両方を使用して、データを保護し、コンプライアンスのニーズを満たすために役立つ保存データを暗号化するための広範なオプションが用意されています。 このプロセスは、セキュリティで保護されたキー アクセスと一元化されたキー管理を確保するために、Azure Key Vault や Microsoft Entra ID などの複数の暗号化キーとサービスに依存します。 Azure Storage サービスの暗号化と Azure ディスク暗号化の詳細については、「 保存データの暗号化」を参照してください。

転送中の暗号化

Azure には、転送中のデータを暗号化するためのオプションが多数用意されています。 転送中のデータ暗号化は、ネットワーク トラフィックを他のトラフィックから分離し、傍受からデータを保護するのに役立ちます。 詳細については、「 転送中のデータ暗号化」を参照してください。

Azure Government への接続に使用できる基本的な暗号化では、トランスポート層セキュリティ (TLS) 1.2 プロトコルと X.509 証明書がサポートされています。 Federal Information Processing Standard (FIPS) 140 検証済みの暗号アルゴリズムは、Azure Government データセンター間のインフラストラクチャ ネットワーク接続にも使用されます。 Windows、Windows Server、および Azure ファイル共有では、仮想マシン (VM) とファイル共有の間の暗号化に SMB 3.0 を使用できます。 クライアント側の暗号化を使用して、データがクライアント アプリケーションのストレージに転送される前にデータを暗号化し、データがストレージから転送された後に暗号化を解除します。

暗号化のベスト プラクティス

- IaaS VM: Azure ディスク暗号化を使用します。 ストレージ サービスの暗号化を有効にして、Azure Storage でこれらのディスクをバックアップするために使用される VHD ファイルを暗号化します。 この方法では、新しく書き込まれたデータのみが暗号化されます。 VM を作成し、VHD ファイルを保持するストレージ アカウントでストレージ サービスの暗号化を有効にした場合、変更のみが暗号化され、元の VHD ファイルは暗号化されません。

- クライアント側の暗号化: 転送前にデータを暗号化し、保存データを暗号化するため、データを暗号化するための最も安全な方法を表します。 ただし、ストレージを使用してアプリケーションにコードを追加する必要がありますが、これは不要な場合があります。 このような場合は、転送中のデータに HTTPS を使用し、ストレージ サービスの暗号化を使用して保存データを暗号化できます。 また、クライアント側の暗号化では、特に多くのデータを暗号化して転送する場合に、スケーラビリティ プランで考慮する必要があるクライアントの負荷が高くなります。

シークレットを管理する

データセキュリティには、暗号化キーの適切な保護と管理が不可欠です。 キー管理を簡素化し、クラウド アプリケーションとサービスがデータを暗号化するために使用するキーの制御を維持するように努める必要があります。 Azure Key Vault は、シークレットを安全に格納および管理するためのクラウド サービスです。 Key Vault を使用すると、 FIPS 140 検証済みのハードウェア セキュリティ モジュール (HSM) に暗号化キーを格納できます。 詳細については、「 データ暗号化キーの管理」を参照してください。

シークレットを管理するためのベスト プラクティス

- Key Vault を使用して、ハードコーディングされた構成ファイル、スクリプト、またはソース コードでシークレットが公開されるリスクを最小限に抑えます。 追加の保証のために、Azure Key Vault HSM にキーをインポートまたは生成できます。

- アプリケーション コードとテンプレートには、シークレットへの URI 参照のみを含める必要があります。つまり、実際のシークレットはコード、構成、またはソース コード リポジトリに含まれません。 このアプローチにより、GitHub のハーベスト ボットなど、内部または外部のリポジトリに対する主要なフィッシング攻撃を防ぐことができます。

- Key Vault 内で強力な Azure ロールベースのアクセス制御 (RBAC) を利用します。 退職した信頼できるオペレーター、または社内の新しいグループに転送するオペレーターは、シークレットにアクセスできないようにする必要があります。

分離について

Azure Government での分離は、信頼の境界、セグメント化、コンテナーの実装を通じて実現され、承認されたユーザー、サービス、アプリケーションのみにデータ アクセスを制限します。 Azure Government では、環境とテナントの分離の制御と機能がサポートされています。

環境の分離

Azure Government マルチテナント クラウド プラットフォーム環境は、インターネット標準ベースの自律システム (AS) であり、物理的に分離され、Azure パブリック クラウドの残りの部分から個別に管理されます。 IETF RFC 4271 で定義されているように、AS は、内部ゲートウェイ プロトコルと一般的なメトリックを使用して AS 内のパケットをルーティングする、単一の技術管理下のスイッチとルーターのセットで構成されます。 外部ゲートウェイ プロトコルは、明確に定義された単一のルーティング ポリシーを介して他の AS にパケットをルーティングするために使用されます。

Azure Government 環境の分離は、次のような一連の物理的および論理的な制御によって実現されます。

- 物理的に分離されたハードウェア

- 生体認証デバイスとカメラを使用したハードウェアへの物理的な障壁

- 条件付きアクセス (Azure RBAC、ワークフロー)

- 論理アクセス用の特定の資格情報と多要素認証

- Azure Government のインフラストラクチャは米国内にあります

Azure Government ネットワーク内では、内部ネットワーク システム コンポーネントは、管理インターフェイスに個別のサブネットとアクセス制御ポリシーを実装して、他のシステム コンポーネントから分離されます。 Azure Government は、パブリック インターネットや Microsoft 企業ネットワークと直接ピアリングしません。 Azure Government は、インターネットと Microsoft 企業ネットワークへのルーティングとトランスポート機能を備える商用 Microsoft Azure ネットワークに直接ピアリングします。 Azure Government では、商用 Azure ネットワークの追加の保護と通信機能を適用することで、公開される領域を制限します。 さらに、Azure Government ExpressRoute (ER) は、インターネット以外のプライベート回線経由で顧客のネットワークとのピアリングを使用して、特定の Border Gateway Protocol (BGP)/AS ピアリングをアプリケーション ルーティングおよび関連するポリシー適用の信頼境界として使用して、ER 顧客の "DMZ" ネットワークをルーティングします。

Azure Government では、次の承認が維持されます。

- FedRAMP 共同承認委員会 (JAB) によって発行された、運用に対する FedRAMP High 暫定承認 (P-ATO)

- 防衛情報システム局 (DISA) によって発行された DoD SRG IL4 および IL5 仮承認 (PA)

テナントの分離

顧客とテナントの分離は、Azure と Azure Government の両方のマルチテナント クラウド環境にとって不可欠なセキュリティ メカニズムです。 Azure と Azure Government では、ハイパーバイザー、ルート OS、ゲスト VM の分離、ファブリック コントローラーの分離、パケット フィルタリング、VLAN の分離など、顧客またはテナントごとのベースライン分離制御が提供されます。 詳細については、「コンピューティングの分離」をご覧ください。

仮想マシン、仮想ネットワーク、VLAN の分離、ACL、ロード バランサー、IP フィルターによるネットワーク アクセス制御と分離によって、個々の要件を満たすように分離体制を管理できます。 さらに、サブスクリプション、リソース グループ、仮想ネットワーク、サブネット全体のリソースの分離レベルをさらに管理できます。 顧客/テナントの論理的な分離制御は、1 つのテナントが他の顧客/テナントの操作を妨げることを防ぐのに役立ちます。

Screening

米国内のすべての Azure および Azure Government の従業員は、Microsoft のバックグラウンド チェックの対象となります。 Azure Government のトラブルシューティング目的で顧客データにアクセスできる担当者は、必要に応じて、米国市民権の検証と追加のスクリーニング要件の対象となります。

現在、DoD Cloud Computing SRG のセクション 5.6.2.2 (77 ページ) で定義されているように、Tier 3 調査 (旧称 National Agency Check with Law and Credit, NACLC) ですべてのオペレーターをスクリーニングしています。

注

"重要でない" (DoD の ADP-2 など) に基づいてレベル 4 および 5 の情報にアクセスできる CSP 担当者に必要な最小限のバックグラウンド調査は、階層 3 の調査 ("重要でない" 請負業者の場合)、または "中程度のリスク" の位置指定に対する中程度のリスク背景調査 (MBI) です。

| 該当するスクリーニングとバックグラウンド チェック | 環境 | 頻度 | 説明 |

|---|---|---|---|

| 新規採用チェック | Azure Azure Gov |

雇用時 | - 教育史 (最高度) - 雇用履歴 (7-yr 履歴) - 社会保障番号検索 - 犯罪歴チェック (7-yr 履歴) - 外国資産管理局 (OFAC) リスト - 産業安全保障局 (BIS) リスト - 防衛貿易管理局 (DDTC) の禁止リスト |

| クラウド画面 | Azure Azure Gov |

2 年ごと | - 社会保障番号検索 - 犯罪歴チェック (7-yr 履歴) - 外国資産管理局 (OFAC) リスト - 産業安全保障局 (BIS) リスト - 防衛貿易管理局 (DDTC) の禁止リスト |

| 米国市民権 | Azure Gov | 雇用時 | - 米国市民権の検証 |

| 刑事司法情報サービス(CJIS) | Azure Gov | 国と CJIS 契約に署名した場合 | - FBI データベースに対する指紋のバックグラウンド チェックを追加 - 犯罪記録のチェックと与信審査 |

| 階層 3 の調査 | Azure Gov | スポンサー機関との契約締結時 | - 詳細な背景と犯罪歴の調査 (SF 86) |

Azure 運用担当者には、次のアクセス原則が適用されます。

- 職務は明確に定義され、変更の要求、承認、展開に関する個別の責任があります。

- アクセスは、特定の機能を持つ定義済みのインターフェイスを介して行われます。

- アクセスは Just-In-Time (JIT) であり、インシデントごとに、または特定のメンテナンス イベントに対して、および限られた期間だけ付与されます。

- アクセスはルールベースであり、定義済みのロールにはトラブルシューティングに必要なアクセス許可のみが割り当てられます。

スクリーニング基準には、Azure Government がホストするシステムへのアクセスが許可される前に、すべての Microsoft サポートおよび運用スタッフの米国市民権の検証が含まれます。 データを転送する必要があるサポート担当者は、Azure Government 内のセキュリティで保護された機能を使用します。 セキュリティで保護されたデータ転送には、アクセスを取得するために別の認証資格情報のセットが必要です。

インサイダーアクセスの制限

顧客データへのインサイダー アクセスを制限するための制御は、Azure と Azure Government の両方で同じです。 前のセクションで説明したように、Azure Government では、米国市民権の検証を含む、追加の人事バックグラウンド スクリーニング要件が課せられます。

注

Insider の脅威は、顧客のシステムとデータへのバックドア接続とクラウド サービス プロバイダー (CSP) 特権管理者アクセスを提供する可能性があると特徴付けられます。 Microsoft は、 顧客データに アクセスできるユーザーと、どのような条件に関する強力な顧客コミットメントを提供します。 Microsoft の運用およびサポート担当者による顧客データへのアクセスは、 既定では拒否されます。 Azure を運用するために顧客データへのアクセスは必要ありません。 さらに、顧客のトラブルシューティング チケットを含むほとんどのサポート シナリオでは、顧客データへのアクセスは必要ありません。

既定のアクセス権がなく、Just-In-Time (JIT) アクセス プロビジョニングにより、従来のオンプレミス管理者の昇格されたアクセス権に関連するリスクが大幅に軽減され、通常は雇用期間を通じて保持されます。 Microsoft では、悪意のある内部関係者がアプリケーションやデータを改ざんすることがかなり困難になります。 常勤従業員とサブプロセッサー/ベンダーの両方を含め、すべての Microsoft エンジニアに対して同じアクセス制御の制限とプロセスが適用されます。 データへのインサイダー アクセスを制限するために、次のコントロールが用意されています。

- このセクションで説明するように、 Just-In-Time (JIT) 特権アクセス管理システムを通じて承認されていない限り、運用システムへのアクセスを禁止する Microsoft の内部制御。

- このセクションで説明するように、サポートとトラブルシューティングのシナリオでインサイダー アクセスの承認を担当する カスタマー ロックボックス の適用。 ほとんどのサポート シナリオでは、データへのアクセスは必要ありません。

- カスタマー マネージド暗号化キーのオプションを使用したデータ暗号化 – 暗号化されたデータには、前に説明したように、キーを所有しているエンティティのみがアクセスできます。

- プロビジョニングされた Azure リソースへの外部アクセスの顧客監視。これには、次のセクションで説明するセキュリティ アラートが含まれます。

アクセス制御の要件

マイクロソフトは、許可されていない人物による不適切なアクセスや使用からデータを保護するために強硬な手段を取ります。 Microsoft のエンジニア (フルタイムの従業員やサブプロセッサー/ベンダーを含む) は、クラウド内のデータに 既定でアクセスすることはできません 。 代わりに、監視の下で必要な場合にのみアクセス権が付与されます。 制限付きアクセス ワークフローを使用すると、データへのアクセスは慎重に制御され、ログに記録され、不要になったときに取り消されます。 たとえば、開始したトラブルシューティング要求を解決するには、データへのアクセスが必要な場合があります。 アクセスの制御の要件は、次のポリシーによって確立されます。

- 既定では、顧客データへのアクセス権はない。

- お客様の仮想マシン (VM) に関するユーザー アカウントまたは管理者アカウントはない。

- タスク、監査、およびログ アクセス要求を完了するために必要な最小限の特権を付与します。

Microsoft のエンジニアには、Just-in-Time (JIT) アクセスによる一時的な資格情報を使用して、お客様のデータへのアクセス権を付与することができます。 アクセスの理由、承認レコード、アクセスされたデータなどを説明するインシデントが Azure Incident Management システムに記録されている必要があります。このアプローチにより、顧客データへのすべてのアクセスに対して適切な監視が行われ、すべての JIT アクション (同意とアクセス) が監査のためにログに記録されます。 顧客サポートまたはインシデント処理の目的で適切な承認を得た上で、Azure 担当者に顧客データとアプリケーションへの一時的なアクセスを許可するための手順が確立されていることを示す証拠は、独立したサードパーティ監査会社によって生成された Azure SOC 2 Type 2 構成証明レポート から入手できます。

JIT アクセスは、Microsoft のエンジニアがスマートカードを使用して ID を確認する必要がある多要素認証で動作します。 運用システムへのすべてのアクセスは、特権アクセスのセキュリティ保護に関する公開されたガイダンスと一致する Secure Admin Workstations (SAW) を使用して実行されます。 運用環境のシステムにアクセスするための SAW の使用は、Microsoft のポリシーによって必要であり、このポリシーへの準拠は厳密に監視されます。 これらのワークステーションは、すべてのソフトウェアがフル マネージドの固定イメージを使用します。選択したアクティビティのみが許可され、ユーザーは、これらのマシンに対する管理者特権がないため、SAW 設計を誤って回避することはできません。 アクセスはスマートカードでのみ許可され、各SAWへのアクセスは特定のユーザーセットに制限されます。

カスタマー ロックボックス

Azure のカスタマー ロックボックス は、Microsoft エンジニアがデータにアクセスする方法を制御する機能を提供するサービスです。 サポート ワークフローの一環として、Microsoft のエンジニアがデータへの昇格されたアクセス権を必要とする場合があります。 カスタマー ロックボックスは、このような昇格された要求を承認または拒否できるようにすることで、その決定を担当します。 カスタマー ロックボックスは JIT ワークフローの拡張機能であり、完全な監査ログが有効になっています。 お客様のデータにアクセスする必要がないサポート ケースでは、カスタマー ロックボックス機能は不要です。 ほとんどのサポート シナリオでは、顧客データへのアクセスは必要ありません。また、ワークフローでカスタマー ロックボックスを必要としてはなりません。 Microsoft のエンジニアは、Azure サービスを管理し、カスタマー サポートを提供するために、ログに大きく依存しています。

カスタマー ロックボックスは、最小レベルの開発者が Azure サポート プランを持っているすべてのお客様が利用できます。 カスタマー ロックボックスは、[カスタマー ロックボックス] ブレードの [管理] モジュール から有効にすることができます。 Microsoft のエンジニアは、顧客が開始したサポート チケットを進行させるためにこのアクションが必要な場合に、カスタマー ロックボックス要求を開始します。 カスタマー ロックボックスは、すべての Azure パブリック リージョンのお客様が利用できます。

ゲスト VM のメモリ クラッシュ ダンプ

各 Azure ノードには、ハードウェア経由で直接実行され、「 コンピューティングの分離」で説明されているように、ノードを可変数のゲスト仮想マシン (VM) に分割するハイパーバイザーがあります。 また、各ノードには 1 つの特別なルート VM があり、ホスト OS を実行しています。

ゲスト VM (顧客 VM とも呼ばれます) がクラッシュすると、ゲスト VM 上のメモリ ダンプ ファイル内に顧客データが含まれている可能性があります。 既定では、Microsoft のエンジニアはゲスト VM にアクセスできず、お客様の承認なしではゲスト VM のクラッシュ ダンプを確認できません。 VM クラッシュの調査を要求する場合は、明示的な顧客承認を含む同じプロセスを使用して、ゲスト VM クラッシュ ダンプへのアクセスを制御します。 前述のように、アクセスは JIT 特権アクセス管理システムとカスタマー ロックボックスによって制御されるため、すべてのアクションがログに記録され、監査されます。 ゲスト VM からメモリ ダンプを削除するための主な強制機能は、通常、少なくとも 2 か月ごとに発生する VM の再イメージ化のルーチン プロセスです。

データの削除、保有、および破棄

顧客は、 Azure で顧客データを常に制御できます 。 Azure に保存されている顧客データには、必要に応じてアクセス、抽出、削除できます。 Azure サブスクリプションを終了すると、Microsoft は顧客データを引き続き所有するために必要な手順を実行します。 データの削除またはサブスクリプションの終了に関してよく寄せられるお客様の懸念事項は、お客様の削除されたデータに別のお客様や Azure 管理者がアクセスできるかどうかです。 Azure でのデータの削除、保持、および破棄の実装方法の詳細については、オンライン ドキュメントを参照してください。

Azure リソースの顧客の監視

このセクションでは、プロビジョニングされた Azure リソースに関する詳細な分析情報を取得し、アプリケーションやデータを対象とした外部攻撃を含む疑わしいアクティビティに関するアラートを受け取るために使用できる重要な Azure サービスについて説明します。 完全な一覧については、管理とガバナンス、ネットワーク、セキュリティに関する Azure サービス ディレクトリのセクションを参照してください。 さらに、 Azure セキュリティ ベンチマーク には、Azure リソースに関するセキュリティ体制の向上に役立つセキュリティに関する推奨事項と実装の詳細が用意されています。

Microsoft Defender for Cloud (旧称 Azure Security Center) は、ハイブリッド クラウド ワークロード全体で統合されたセキュリティ管理と高度な脅威保護を提供します。 脅威への露出を制限し、クラウド リソースを保護し、 インシデントに対応し、規制コンプライアンス体制を改善するために不可欠なサービスです。

Microsoft Defender for Cloud では、次のことができます。

- オンプレミスおよびクラウドのワークロード全体のセキュリティを監視する。

- 高度な分析と脅威インテリジェンスを適用して攻撃を検出します。

- アクセスとアプリケーションの制御を使用して、悪意のあるアクティビティをブロックする。

- 悪用される前に脆弱性を発見して、修正する。

- 脅威に対応する際の調査を簡略化する。

- ポリシーを適用して、セキュリティ標準に準拠していることを確認します。

Microsoft Defender for Cloud の使用を支援するために、Microsoft は広範な オンライン ドキュメント と、特定のセキュリティ トピックに関する多数のブログ記事を公開しています。

- Microsoft Defender for Cloud がビットコイン マイニング攻撃を検出する方法

- Microsoft Defender for Cloud がサイバー脅威インテリジェンスを使用して DDoS 攻撃を検出する方法

- Microsoft Defender for Cloud が悪意を持って使用されている優れたアプリケーションを検出する方法

- Microsoft Defender for Cloud が疑わしい PowerShell 攻撃を明らかにする方法

- Microsoft Defender for Cloud がサイバー攻撃を明らかにするのにどのように役立つか

- 調査とログ検索を使用して Microsoft Defender for Cloud が攻撃を分析する方法

- Microsoft Defender for Cloud では、脅威の調査に役立つコンテキスト アラートが追加されます

- Microsoft Defender for Cloud がサイバー攻撃の検出を自動化する方法

- Microsoft Defender for Cloud でのヒューリスティック DNS 検出

- Microsoft Defender for Cloud で最新のランサムウェアの脅威 (Bad Rabbit) を検出する

- Microsoft Defender for Cloud での Petya ランサムウェア防止と検出

- Sysmon と Microsoft Defender for Cloud を使用したメモリ内攻撃の検出

- Defender for Cloud と Log Analytics を脅威ハンティングに使用する方法

- Microsoft Defender for Cloud が Linux マシンに対する攻撃を検出する方法

- Microsoft Defender for Cloud を使用して、侵害された Linux マシン攻撃を検出する

Azure Monitor は、クラウド環境とオンプレミス環境の両方からテレメトリを収集、分析、および操作するための包括的なソリューションを提供することで、アプリケーションの可用性とパフォーマンスを最大化するのに役立ちます。 アプリケーションのパフォーマンスを理解し、デプロイされたアプリケーションとそれらが依存するリソースに影響を与える問題を事前に特定するのに役立ちます。 Azure Monitor には、以前はスタンドアロン サービスとしてブランド化されていた Log Analytics と Application Insights の機能が統合されています。

Azure Monitor は、以下のそれぞれの層からデータを収集します。

- アプリケーション監視データ: プラットフォームを問わず、記述したコードのパフォーマンスと機能に関するデータ。

- ゲスト OS 監視データ: アプリケーションが実行されているオペレーティング システムに関するデータ。 アプリケーションは Azure、別のクラウド、またはオンプレミスで実行できます。

- Azure リソース監視データ: Azure リソースの操作に関するデータ。

- Azure サブスクリプション監視データ: Azure サブスクリプションの操作と管理に関するデータと、Azure 自体の正常性と運用に関するデータ。

- Azure テナントの監視データ: Microsoft Entra ID など、テナント レベルの Azure サービスの操作に関するデータ。

Azure Monitor を使用すると、高度な分析、ダッシュボード、視覚化マップを使用して、アプリケーション、インフラストラクチャ、ネットワークを 360 度表示できます。 Azure Monitor はインテリジェントな分析情報を提供し、AI によるより優れた意思決定を可能にします。 強力なクエリ言語と組み込みの機械学習コンストラクトを使用して、さまざまなソースのデータを分析、関連付け、監視できます。 さらに、Azure Monitor は、一般的な DevOps、IT Service Management (ITSM)、およびセキュリティ情報イベント管理 (SIEM) ツールとのすぐに使える統合を提供します。

Azure Policy を使用すると、ポリシーの作成、割り当て、管理を行うことで、Azure リソースを効果的に管理できます。 これらのポリシーでは、プロビジョニングされた Azure リソースに対してさまざまな規則が適用され、特定の企業のセキュリティとプライバシーの標準に準拠し続けます。 たとえば、許可される場所の組み込みポリシーの 1 つを使用して、geo コンプライアンス要件を適用するために新しいリソースで使用可能な場所を制限できます。 Microsoft は、追加の顧客支援のために、 Azure Policy 規制コンプライアンスの組み込みイニシアチブを提供しています。これは、多くの米国政府、グローバル、地域、業界標準の コンプライアンス ドメイン と コントロール にマップされます。 詳細については、 Azure Policy のサンプルを参照してください。 Azure Policy の規制コンプライアンスには、責任 (顧客、Microsoft、または共有) に基づいてコントロールとコンプライアンス ドメインの一覧を表示するための組み込みのイニシアチブ定義が用意されています。 Microsoft が責任を持つコントロールについては、サード パーティの構成証明に基づく追加の監査結果の詳細と、そのコンプライアンスを実現するためのコントロールの実装の詳細を提供します。 各コントロールは、1 つ以上の Azure Policy 定義に関連付けられます。 これらのポリシーはコントロールでコンプライアンスを評価するのに役立ちます。ただし、Azure Policy のコンプライアンスは、全体的なコンプライアンス ステータスの部分的なビューにすぎません。 Azure Policy は、組織の標準の適用とコンプライアンスの評価を大規模に行うために役立ちます。 コンプライアンス ダッシュボードを通じて、環境の全体的な状態を評価するための集計ビューを提供します。これには、よりきめ細かいステータスまでドリルダウンできる機能が備わっています。

Azure Firewall には、Azure Virtual Network リソースを保護するクラウドベースのマネージド ネットワーク セキュリティ サービスが用意されています。 これは、ログ記録と分析のために Azure Monitor と統合される組み込みの高可用性を備えたサービスとしての完全なステートフル ファイアウォールです。

Network Watcher を使用すると、Azure Virtual Network のパフォーマンスと正常性を監視、診断、分析情報を得ることができます。 ネットワーク セキュリティ グループのフロー ログを使用すると、ネットワーク トラフィック パターンをより深く理解し、ネットワーク セキュリティ プロファイルのコンプライアンス、監査、監視のためのデータを収集できます。 パケット キャプチャを使用すると、仮想マシンとの間のトラフィックをキャプチャして、ネットワークの異常を診断し、ネットワーク侵入に関する情報を含むネットワーク統計情報を収集できます。

Azure DDoS Protection は、Azure リソースを攻撃から保護するのに役立つ広範な分散型サービス拒否 (DDoS) 軽減機能を提供します。 常時接続のトラフィック監視により、DDoS 攻撃を凖リアルタイムで検出し、攻撃が検出されたらすぐに自動的に軽減することができます。 DDoS Protection は、Web アプリケーション ファイアウォールと組み合わせて、SQL インジェクション、クロスサイト スクリプティング攻撃、セッション ハイジャックなど、包括的なネットワーク層攻撃から保護します。 Azure DDoS Protection は、分析と分析情報のために Azure Monitor と統合されます。

Microsoft Sentinel (旧称 Azure Sentinel) は、組み込みの AI を使用して企業全体の大量のデータをすばやく分析するのに役立つクラウドネイティブ SIEM プラットフォームです。 Microsoft Sentinel は、オンプレミスまたは任意のクラウドで実行されているユーザー、アプリケーション、サーバー、デバイスなど、さまざまなソースからのデータを集計し、数秒で数百万を超えるレコードを推論できるようにします。 Microsoft Sentinel を使用すると、次のことが可能になります。

- オンプレミスと複数のクラウド内の両方で、すべてのユーザー、デバイス、アプリケーション、インフラストラクチャにわたってクラウド規模でデータを収集します。

- Microsoft の分析と比類のない脅威インテリジェンスを使用して、以前は検出されなかった脅威を検出し、擬陽性を最小限に抑えます。

- Microsoft の長年にわたるサイバーセキュリティ業務を活用して AI で脅威を調査し、規模に応じて、疑わしいアクティビティを捜索します。

- インシデントに迅速に対応します。一般的なタスクの組み込みのオーケストレーションとオートメーションが使用されます。

Azure Advisor は 、ベスト プラクティスに従って Azure デプロイを最適化するのに役立ちます。 リソース構成と使用状況テレメトリを分析し、Azure リソースのコスト効率、パフォーマンス、高可用性、セキュリティの向上に役立つソリューションを推奨します。