Recovery Services エージェント (MARS) を使用する Azure Backup では、ファイル/フォルダーとシステム状態データを Azure Recovery Services コンテナーにバックアップできます。 このデータは、MARS エージェントのインストールと登録時に指定したパスフレーズを使用して暗号化されます。 このパスフレーズは、バックアップ データを取得して復元するために必要であり、安全な外部の場所に保存する必要があります。

重要

このパスフレーズが失われた場合、Microsoft は Recovery Services コンテナーに格納されているバックアップ データを取得できません。 このパスフレーズは、外部の安全な場所 (Azure Key Vault など) に格納することをお勧めします。

これで、暗号化パスフレーズをシークレットとして Azure Key Vault に安全に保存できます。 新しいマシンの場合は、インストール時に MARS コンソールからパスフレーズを保存できます。 既存のマシンの場合は、パスフレーズを変更して保存します。 Azure Key Vault への保存を有効にするには、Recovery Services の保管庫に対し、Key Vault でシークレットを作成するためのアクセス許可を付与します。

[前提条件]

Azure Key Vault でパスフレーズのセキュリティ保護を開始する前に、次の前提条件が満たされていることを確認してください。

- Recovery Services コンテナーがない場合は、作成します。

- キー コンテナーがない場合は、作成します。 パスフレーズを格納する新しい Azure キー コンテナーを作成する場合は、Azure Key Vault の価格が適用されます。 すべてのパスフレーズを格納するには、1 つの Azure キー コンテナーを使用する必要があります。

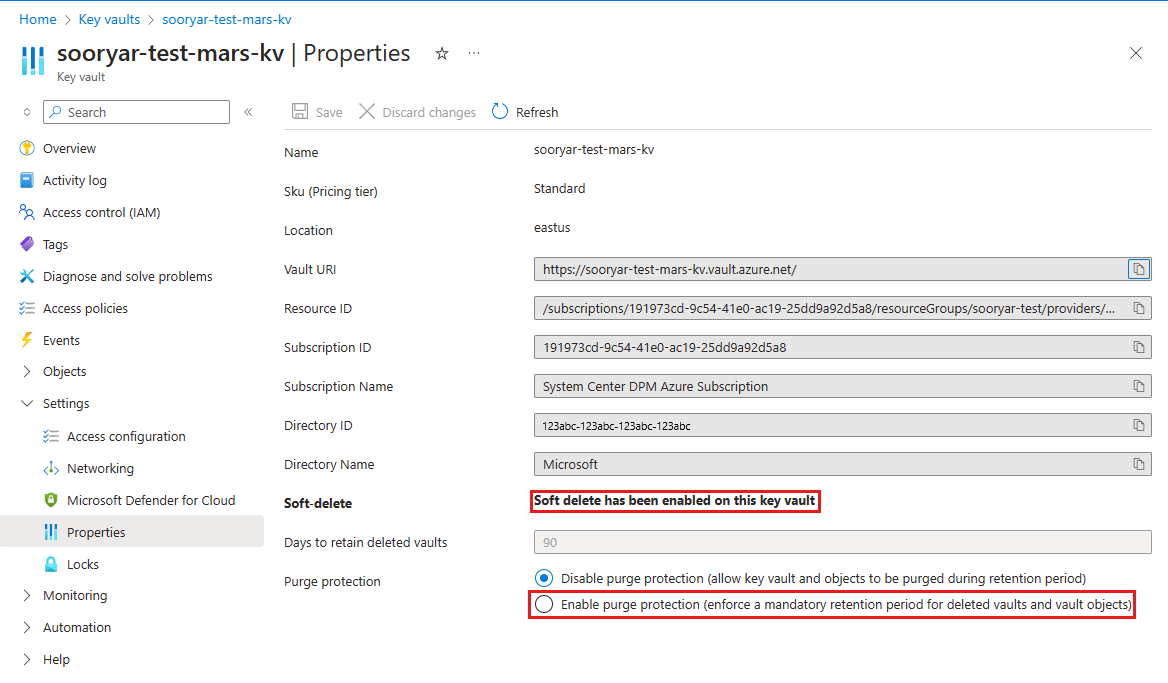

- 作成後に Key Vault で論理的な削除と消去の保護を有効にして、誤った削除や悪意のある削除からパスフレーズを保護します。 論理的な削除と消去保護を使用した Azure Key Vault の復旧管理の詳細について説明します。

- MARS エージェントのバージョンを確認します。この機能は、MARS エージェント バージョン 2.0.9262.0 以降の Azure パブリック リージョンでのみサポートされます。

Azure Key Vault に MARS エージェントパスフレーズを格納するように Recovery Services コンテナーを構成する

パスフレーズを Azure Key Vault に保存する前に、Recovery Services コンテナーと Azure Key Vault を構成します。

コンテナーを構成するには、意図した結果を得られるように指定された順序に従ってください。 各アクションについては、次のセクションで詳しく説明します。

- Recovery Services コンテナーに対してシステム割り当てマネージド ID を有効にしました。

- パスフレーズをシークレットとして Azure Key Vault に保存するには、Recovery Services コンテナーにアクセス許可を割り当てます。

- Azure キー コンテナーで論理的な削除と消去保護を有効にします。

Note

- この機能を有効にしたら、一度有効にしたマネージド ID は、(一時的にであっても) 無効にしないでください。 マネージド ID を無効にすると、動作に一貫性がなくなる可能性があります。

- Azure Key Vault にパスフレーズを保存する際に、ユーザー割り当てマネージド ID は現在サポートされていません。

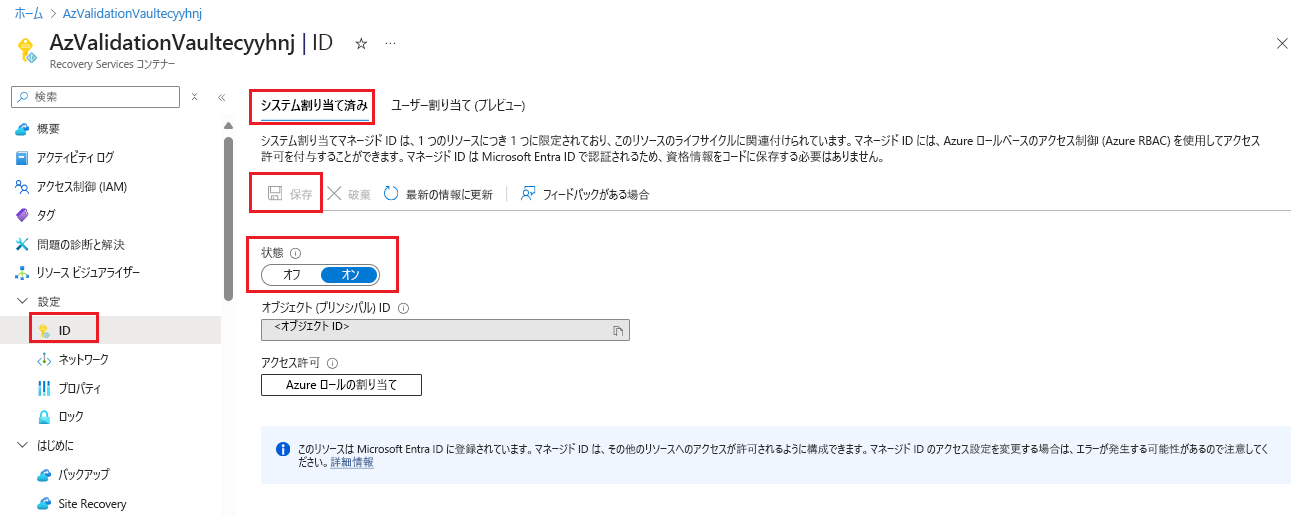

Recovery Services コンテナーに対してシステム割り当てマネージド ID を有効にする

クライアントを選択する:

次の手順に従います。

ご自身の Recovery Services コンテナー>[ID] の順に移動します。

[システム割り当て済み] タブを選択します。

[状態] を [オン] に変更します。

[保存] を選択して、そのコンテナーの ID を有効にします。

オブジェクト ID が生成されます。これがコンテナーのシステム割り当てマネージド ID です。

アクセス許可を割り当てて Azure Key Vault にパスフレーズを保存する

Key Vault 用に構成された Key Vault アクセス許可モデル (ロールベースのアクセス許可またはアクセス ポリシー ベースのアクセス許可モデル) に基づいて、次のセクションを参照してください。

Key Vault のロールベースのアクセス許可モデルを使用してアクセス許可を有効にする

クライアントを選択する:

アクセス許可を割り当てるには、次の手順に従ってください。

[Azure Key Vault]>[設定]>[アクセス構成] の順に移動して、アクセス許可モデルが RBAC であることを確認します。

[アクセス制御 (IAM)]>[+ 追加] の順に選択して、ロールの割り当てを追加します。

Recovery Services コンテナー ID には、パスフレーズを作成してシークレットとして Key Vault に追加するための、シークレットに対する設定のアクセス許可が必要です。

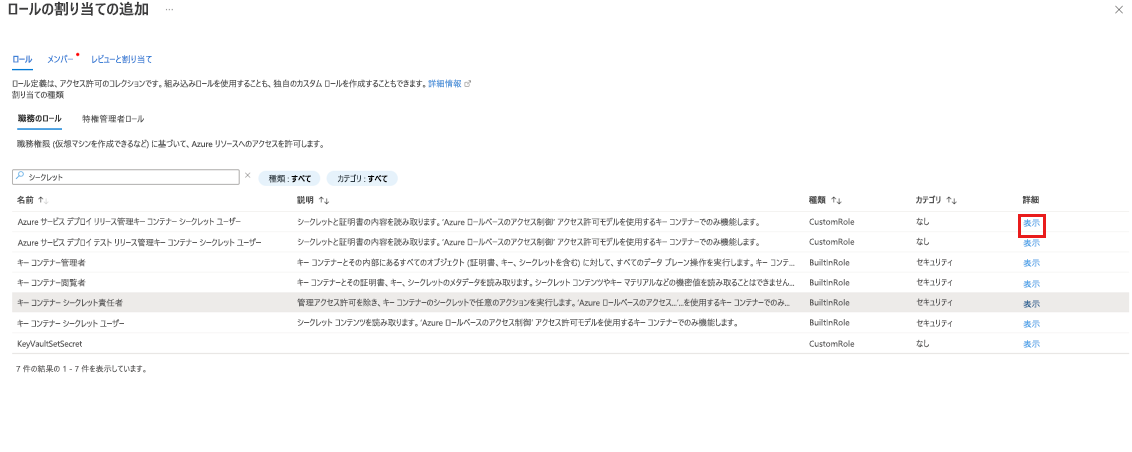

アクセス許可 (この機能では必要ないその他のアクセス許可も併せて) を持つ Key Vault Secrets Officer などの "組み込みロール" を選択することも、シークレットの設定のアクセス許可のみを持つカスタム ロールを作成することもできます。

[詳細] で [表示] を選択し、ロールによって付与されているアクセス許可を確認し、"シークレット" に対して "設定" のアクセス許可を使用できることを確認します。

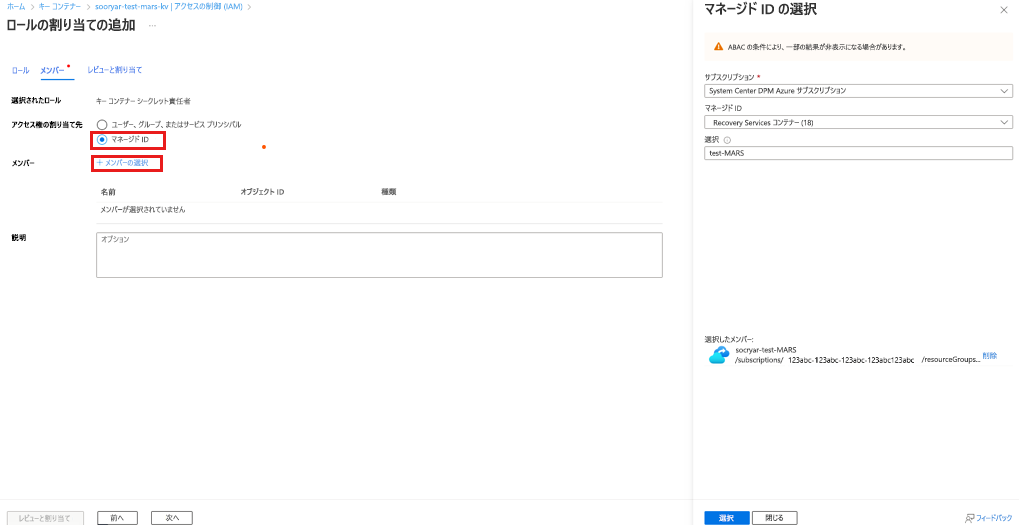

[次へ] を選択して、割り当てに [メンバー] を選択します。

[マネージド ID]、[+ メンバーの選択] の順に選択します。 ターゲット Recovery Services コンテナーの [サブスクリプション] を選択し、[システム割り当てマネージド ID] で Recovery Services コンテナーを選択します。

Recovery Services コンテナーの名前を検索して選択します。

[次へ] を選択し、割り当てを確認して、[レビューと割り当て] を選択します。

キー コンテナーで [アクセス制御 (IAM)] に移動し、[ロールの割り当て] を選択し、Recovery Services コンテナーが一覧表示されていることを確認します。

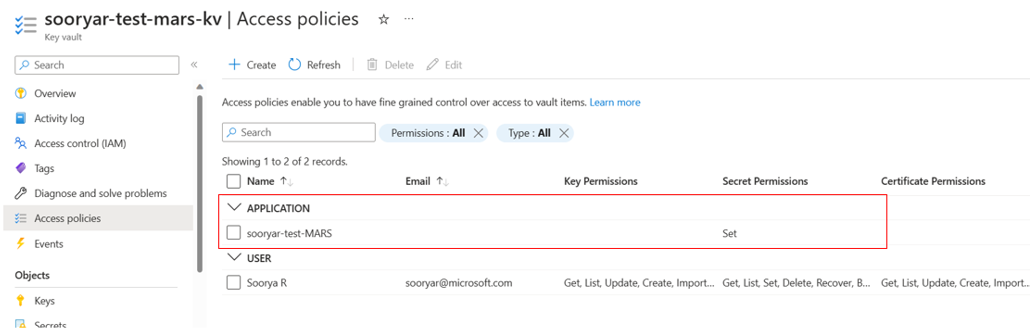

Key Vault のアクセス ポリシーのアクセス許可モデルを使用してアクセス許可を有効にする

クライアントを選択する:

次の手順に従います。

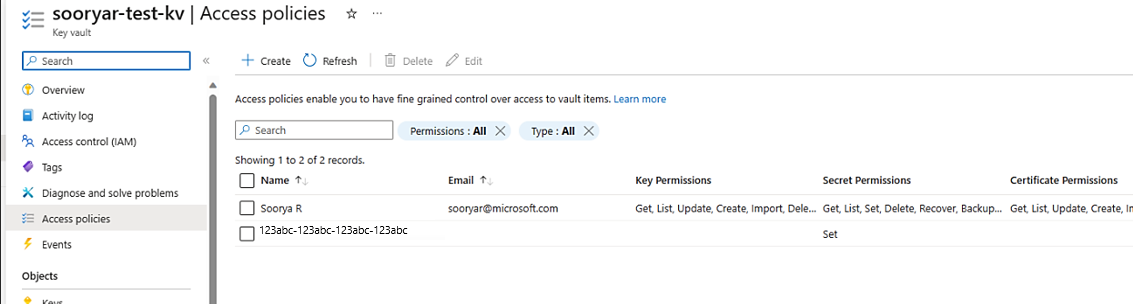

[Azure Key Vault]>[アクセス ポリシー]>[アクセス ポリシー] の順に移動し、[+ 作成] を選択します。

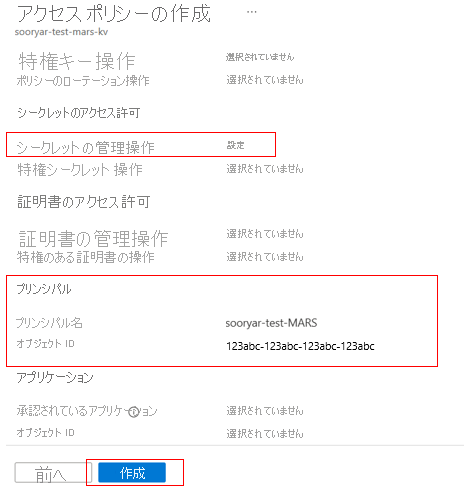

[シークレットのアクセス許可] で、[操作の設定] を選択します。

このオプションは、シークレットに対して許可されるアクションを指定します。

[プリンシパルの選択] に移動し、検索ボックスで名前またはマネージド ID を使用して、ご自身の "コンテナー" を検索します。

検索結果から "コンテナー" を選択し、[選択] を選択します。

[確認と作成] に移動し、[アクセス許可の設定] が使用可能であり、[プリンシパル] が正しい "Recovery Services コンテナー" であることを確認し、[作成] を選択します。

Azure Key Vault 上で論理的な削除と消去保護を有効にする

暗号化キーを格納している Azure キー コンテナーで、論理的な削除と消去保護を有効にする必要があります。

クライアントを選択する*

Azure キー コンテナーから論理的な削除と消去保護を有効にすることができます。

あるいは、Key Vault の作成時にこれらのプロパティを設定することもできます。 これらの Key Vault のプロパティの詳細を参照してください。

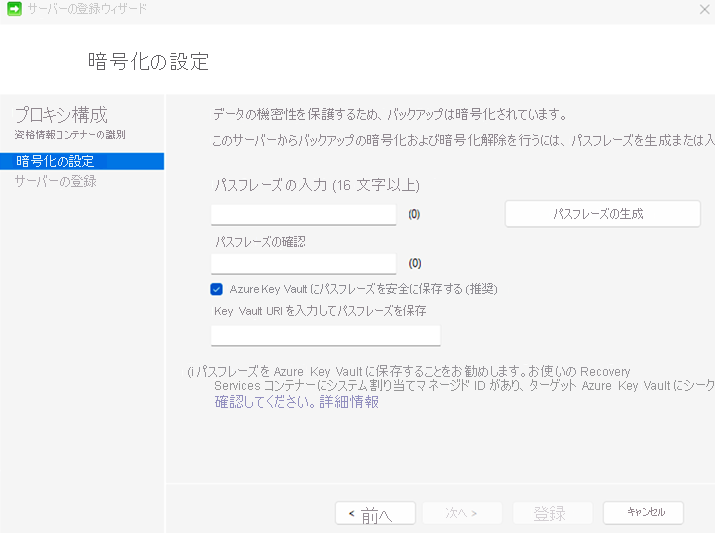

新しい MARS インストールのために MARS エージェントパスフレーズを Azure Key Vault に保存する

MARS エージェントのインストールに進む前に、Azure Key Vault にパスフレーズを格納するように Recovery Services コンテナーを構成済みであること、以下のことを完了していることを確認します。

Recovery Services コンテナーを作成しました。

Recovery Services コンテナーのシステム割り当てマネージド ID を有効にしました。

Key Vault 内にシークレットを作成するためのアクセス許可を、Recovery Services コンテナーに割り当てました。

Key Vault で論理的な削除と消去保護を有効にした。

マシンに MARS エージェントをインストールするには、Azure portal から MARS インストーラーをダウンロードし、インストール ウィザードを使用します。

登録中に "Recovery Services コンテナーの資格情報" を指定した後、[暗号化の設定] でパスフレーズを Azure Key Vault に保存するオプションを選択します。

"パスフレーズ" を入力するか、[パスフレーズの生成] を選択します。

Azure portal で "キー コンテナー" を開き、[Key Vault の URI] をコピーします。

"MARS コンソール" に "Key Vault の URI" を貼り付け、[登録] を選択します。

エラーが発生した場合は、「トラブルシューティング」セクションをチェックして詳細をご確認ください。

登録が成功すると、"識別子をシークレットにコピーする" オプションが作成され、パスフレーズはローカルのファイルに保存されません。

今後、この MARS エージェントのパスフレーズを変更すると、新しいバージョンのシークレットが最新のパスフレーズと共に追加されます。

このプロセスは、Set-OBMachineSetting commandの で新しい KeyVaultUri オプションを使用して自動化できます。

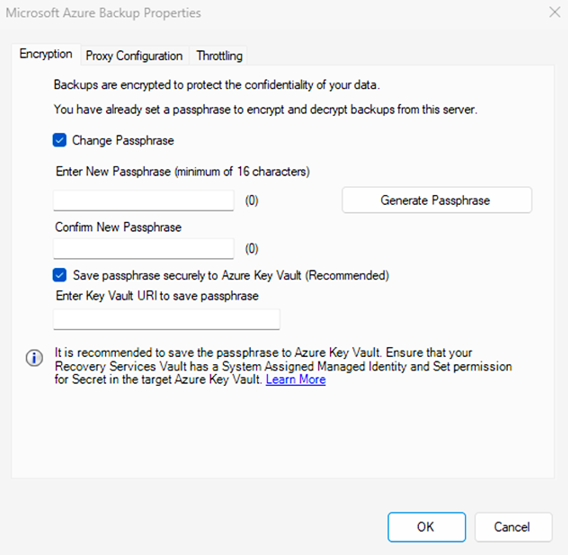

既存の MARS インストールのために MARS エージェントパスフレーズを Azure Key Vault に保存する

既存の MARS エージェントをインストールしてあり、パスフレーズを Azure Key Vault に保存する場合は、バージョン 2.0.9262.0 以上にエージェントを更新し、パスフレーズの変更操作を実行します。

MARS エージェントを更新したら、Azure Key Vault にパスフレーズを格納するように Recovery Services コンテナーを構成済みであること、以下のことを完了していることを確認します。

- Recovery Services コンテナーを作成しました。

- Recovery Services コンテナーのシステム割り当てマネージド ID を有効にしました。

- Key Vault 内にシークレットを作成するためのアクセス許可を、Recovery Services コンテナーに割り当てました。

- キー コンテナーで論理的な削除と消去保護を有効にした

パスフレーズを Key Vault に保存するには:

"MARS エージェント コンソール" を開きます。

パスフレーズを Azure Key Vault に保存するためのリンクを選択するように求めるバナーが表示されます。

または、[プロパティの変更]>[パスフレーズの変更] の順に選択して続行します。

[プロパティの変更] ダイアログ ボックスに、"Key Vault の URI を指定してパスフレーズを Key Vault に保存する" オプションが表示されます。

Note

パスフレーズを Key Vault に保存するためのマシンが既に構成されている場合は、Key Vault の URI がテキスト ボックスに自動的に設定されます。

Azure portal を開き、"キー コンテナー" を開き、[Key Vault の URI] をコピーします。

"MARS コンソール" に "Key Vault の URI を貼り付け"、[OK] を選択します。

エラーが発生した場合は、「トラブルシューティング」セクションをチェックして詳細をご確認ください。

パスフレーズの変更操作が成功すると、"識別子をシークレットにコピーする" オプションが作成され、パスフレーズはローカルのファイルに保存されません。

今後、この MARS エージェントのパスフレーズを変更すると、新しいバージョンの "シークレット" が最新のパスフレーズと共に追加されます。

Set-OBMachineSetting コマンドレットの新しい KeyVaultUri オプションを使用することで、この手順を自動化できます。

マシンの Azure Key Vault から MARS エージェントパスフレーズを取得する

マシンが使用できなくなり、別の場所への復元を使用して Recovery Services コンテナーからバックアップ データを復元する必要がある場合、処理を進めるには、そのマシンのパスフレーズが必要です。

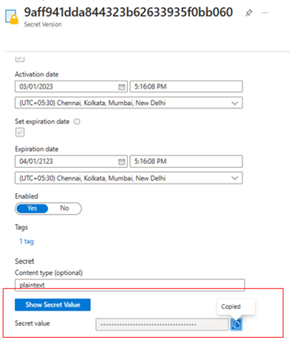

パスフレーズは、Azure Key Vault にシークレットとして保存されます。 マシンごとに 1 つのシークレットが作成されます。マシンのパスフレーズが変更されると、新しいバージョンがシークレットに追加されます。 シークレットには AzBackup-machine fully qualified name-vault name と名前が付けられます。

マシンのパスフレーズを見つけるには:

Azure portal で、"マシンのパスフレーズを保存するために使用されているキー コンテナー" を開きます。

1 つのキー コンテナーを使用してすべてのパスフレーズを保存することをお勧めします。

[シークレット] を選択し、

AzBackup-<machine name>-<vaultname>という名前のシークレットを検索します。シークレットを選択し、最新バージョンを開き、シークレットの値をコピーします。

これは、リカバリ中に使用されるマシンのパスフレーズです。

キー コンテナーに大量のシークレットがある場合は、Key Vault CLI を使用してシークレットを一覧表示して検索します。

az keyvault secret list --vault-name 'myvaultname’ | jq '.[] | select(.name|test("AzBackup-<myvmname>"))'

パスフレーズを Azure Key Vault に保存する一般的なシナリオのトラブルシューティング

このセクションでは、パスフレーズを Azure Key Vault に保存するときに発生する一般的なエラーの一覧を示します。

システム ID が構成されていない - 391224

原因: このエラーは、Recovery Services コンテナーにシステム割り当てマネージド ID が構成されていない場合に発生します。

推奨される操作: 前提条件に従って、Recovery Services コンテナーに対してシステム割り当てマネージド ID が正しく構成されていることを確認します。

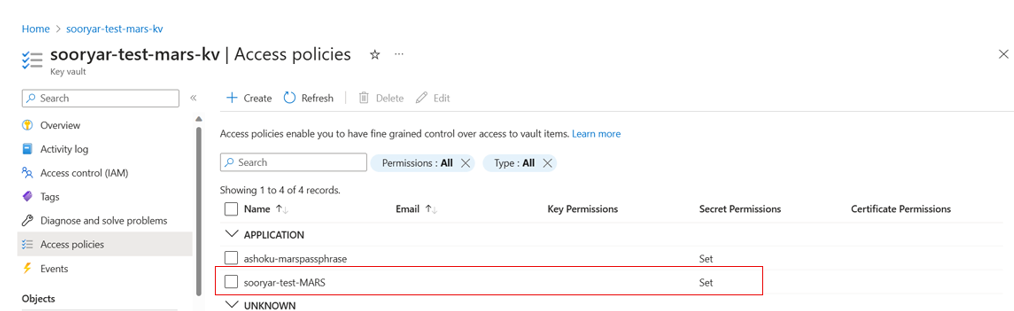

アクセス許可が構成されていない - 391225

原因: Recovery Services コンテナーにはシステム割り当てマネージド ID がありますが、ターゲット キー コンテナーにシークレットを作成するための設定のアクセス許可がありません。

推奨される操作:

- 使用されているコンテナー資格情報が、対象の Recovery Services コンテナーに対応していることを確認します。

- Key Vault の URI が対象のキー コンテナーに対応していることを確認します。

- [Key Vault] -> [アクセス ポリシー] -> [アプリケーション] に Recovery Services コンテナー名が、シークレットのアクセス許可が設定されている状態で一覧表示されていることを確認します。

一覧にない場合は、もう一度アクセス許可を構成します。

Azure Key Vault の URI が正しくない - 100272

原因: 入力された Key Vault の URI が正しい形式ではありません。

推奨される操作: Azure portal からコピーした Key Vault の URI を入力していることを確認します。 たとえば、「https://myvault.vault.azure.net/」のように入力します。

UserErrorSecretExistsSoftDeleted(391282)ユーザーエラー:秘密情報がソフト削除された状態で存在します。

原因: 予想される形式のシークレットは既に Key Vault 内に存在しますが、論理的に削除された状態です。 そのシークレットが復元されない限り、MARS はそのマシンのパスフレーズを指定された Key Vault に保存することができません。

推奨されるアクション: シークレットが AzBackup-<machine name>-<vaultname> という名前を持つコンテナー内に存在するかどうか、および論理的に削除された状態であるかどうかをチェックします。 論理的に削除されたシークレットを回復して、そこにパスフレーズを保存します。

UserErrorKeyVaultSoftDeleted (391283)

原因: MARS に指定されている Key Vault が論理的に削除された状態です。

推奨されるアクション: その Key Vault を回復するか、新しい Key Vault を指定します。

登録が不完全である

原因: パスフレーズを登録して MARS 登録を完了しませんでした。 そのため、登録するまでバックアップを構成することはできません。

推奨される操作: 警告メッセージを選択し、登録を完了します。

![[設定] の下の [アクセス構成] を開く方法を示すスクリーンショット。](media/save-backup-passphrase-securely-in-azure-key-vault/open-access-configuration.png)