この記事では、Azure ランディング ゾーン内で Azure Virtual WAN ネットワーク トポロジを設計および実装する方法について説明します。 Azure Virtual WAN は、Microsoft が管理するネットワーク サービスであり、Azure リージョンとオンプレミス環境全体でグローバル、動的、推移的な接続を提供します。 このガイダンスは、接続が簡素化され、運用の複雑さが軽減され、エンタープライズ規模のデプロイにスケーラブルなアーキテクチャが可能になるため、重要です。

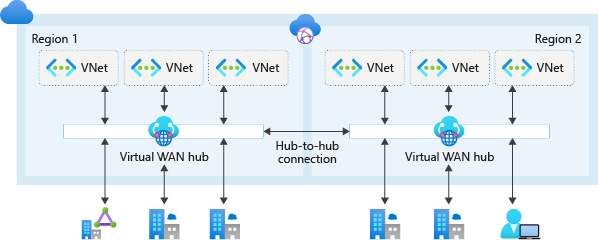

"図 1:Virtual WAN のネットワーク トポロジ。 このアーキテクチャの Visio ファイル または PDF ファイル をダウンロードします。

ハブアンドスポーク ネットワーク アーキテクチャを作成する

Azure Virtual WAN を使用すると、ハブ アンド スポークのネットワーク アーキテクチャが作成されるため、Azure 内、およびオンプレミスから Azure へのエンド ツー エンドのネットワーク接続が簡素化されます。 次の図に示すように、このアーキテクチャはスケーリングが容易で、複数の Azure リージョンとオンプレミスの場所 (Any-to-Any 接続) がサポートされます。

Virtual WAN でのグローバル トランジット ネットワークを示す図。

Virtual WAN でのグローバル トランジット ネットワークを示す図。

Azure Virtual WAN を使用したグローバル トランジット ネットワークの図。 リージョン 1 とリージョン 2 の 2 つのリージョンが表示され、それぞれに Virtual WAN ハブに接続された複数の VNet が含まれています。 ハブは、リージョン間通信用のハブ間接続によってリンクされます。 各ハブの下にあるアイコンは、ブランチ オフィスと接続エンドポイント (ExpressRoute やユーザー デバイスを含む) を表します。 このレイアウトでは、リージョン内の VNet の一元化されたハブ接続と、リージョン間のグローバル転送が強調されています。

"図 2:Virtual WAN でのグローバル トランジット ネットワーク。

Azure Virtual WAN any-to-any 推移的な接続では、同じリージョン内およびリージョン間で次のパスがサポートされます。

- 仮想ネットワークから仮想ネットワーク

- 仮想ネットワークからブランチ

- ブランチから仮想ネットワーク

- ブランチからブランチ

制約: Virtual WAN ハブでは、次のような Microsoft が管理するリソースのみがサポートされます。

- 仮想ネットワーク ゲートウェイ (ポイント対サイト VPN、サイト間 VPN、Azure ExpressRoute)

- Azure Firewall を Firewall Manager 経由で

- ルート テーブル

- ベンダー固有の SD-WAN 機能用の一部のネットワーク仮想アプライアンス (NVA)

Virtual WAN のデプロイを計画する

Azure リージョンごとに 1 つ以上の Virtual WAN ハブを使用します。 Azure リージョンごとに Virtual WAN ハブを使用します。 目標は、共通のグローバル Azure Virtual WAN を使用して、複数のアプリケーション ランディング ゾーンを Azure リージョン間で接続することです。 Virtual WAN には、Azure サブスクリプションの制限が適用されます。 複数の Azure Virtual WAN ハブを同じリージョンにデプロイして、単一のハブの制限を超えてスケーリングできます。

接続サブスクリプションを使用します。 すべての Virtual WAN リソース、Azure Firewall、および Azure DDoS 標準保護プランを、Azure ランディング ゾーンの接続サブスクリプションに配置します。

Azure DDoS Protection を使用します。 接続サブスクリプションに 1 つの Azure DDoS ネットワーク保護プランを作成します。 すべてのアプリケーション ランディング ゾーンの仮想ネットワークとプラットフォーム仮想ネットワークでは、このプランを使用する必要があります。 1 つの Microsoft Entra テナント内のすべての仮想ネットワークで Azure DDoS ネットワーク保護プランを共有して、パブリック IP アドレスでリソースを保護できます。 Azure DDoS Protection に関するページを参照してください。 Azure DDoS ネットワーク保護プランには、100 個のパブリック IP アドレスの保護が含まれています。 これらのパブリック IP アドレスは、DDoS 保護プランに関連付けられているすべての保護された仮想ネットワークにまたがっています。 初期 100 を超えるその他のパブリック IP アドレスは、個別に課金されます。 Azure DDoS Network Protection プランの価格の詳細については、 Azure DDoS Protection の価格に 関するページまたは FAQ を参照 してください。 Azure DDoS Protection のプランでサポートされるリソースを確認してください。 Azure DDoS Protection プランは、レイヤー 3 とレイヤー 4 (ネットワーク層とトランスポート層) での攻撃から防御します。 HTTP ベースの脅威など、レイヤー 7 (アプリケーション層) での保護については、Azure Web Application Firewall (WAF) のデプロイを検討してください。

1 つのリソース グループを使用します。 Virtual WAN ポータルのエクスペリエンスには、すべての Virtual WAN リソースが同じリソース グループにまとめてデプロイされていることが必要です。 接続サブスクリプション内の同じリソース グループ内のすべての Virtual WAN リソースをデプロイします。 この構造により、デプロイとライフサイクルの管理が効率化されます。

必要な共有サービスをデプロイします。 DNS サーバーなどの必要な共有サービスを、専用のスポーク仮想ネットワークにデプロイします。 顧客がデプロイした共有リソースは、Virtual WAN ハブ自体内にデプロイすることはできません。

サブスクリプションの制限とスケーラビリティを計画します。 Virtual WAN の仮想ハブごとに、500 より多くの仮想ネットワーク接続を作成しないでください。 Virtual WAN 仮想ハブあたり 500 を超える仮想ネットワーク接続が必要な場合は、別の Virtual WAN 仮想ハブをデプロイできます。 同じ Virtual WAN およびリソース グループの一部として、同じリージョンにデプロイします。 デプロイを慎重に計画し、ネットワーク アーキテクチャが Azure Virtual WAN の制限内であることを確認します。

オンプレミスの場所と拠点を接続する

ExpressRoute を使用します。 Local、Standard、Premium のいずれかの SKU を使用すると、ExpressRoute 回線を Virtual WAN ハブに接続できます。 同じ都市にデプロイする場合は、 ExpressRoute Metro を検討してください。 ExpressRoute Global Reach でサポートされている場所にある ExpressRoute Standard または Premium 回線は、Virtual WAN ExpressRoute ゲートウェイに接続できます。 すべての Virtual WAN トランジット機能 (VPN 間、VPN、および ExpressRoute 転送) があります。 Global Reach でサポートされていない場所にある ExpressRoute Standard または Premium 回線は、Azure リソースに接続できますが、Virtual WAN トランジット機能を使用することはできません。

ネットワーク トポロジの例の図。

ネットワーク トポロジの例の図。

米国と EMEA の 2 つのリージョンを接続する Azure Virtual WAN トポロジの図。 各リージョンには、ExpressRoute 経由で Virtual WAN ハブに接続された本社があります。 ハブは、ExpressRoute Global Reach を介してリンクされます。 各ハブの下に、複数の VNet とブランチ オフィスが表示されます。 米国側には 2 つの WAN ハブ、VNet、ブランチ オフィスが含まれていますが、EMEA 側は独自のハブ、VNet、ブランチ オフィスでこの構造を反映しています。

"図 3:ネットワーク トポロジのサンプル。

支店やリモート拠点を接続します。 サイト間 VPN を介してブランチとリモート拠点を最も近い Virtual WAN ハブに接続するか、SD-WAN パートナー ソリューションを使用してブランチを Virtual WAN に接続できるようにします。 Virtual WAN は、さまざまな SD-WAN プロバイダーと統合されています。 多くの管理サービス プロバイダーから、Virtual WAN 向けの管理サービスが提供されています。

個々のユーザーを接続します。 ポイント対サイト VPN を使用して、ユーザーを Virtual WAN ハブに接続します。 ポイント対サイト VPN は、さまざまな場所から接続する必要があるユーザーに安全なリモート アクセスを提供します。

ルーティングとトラフィックのセグメント化を構成する

VNet とブランチ間のトラフィックをセグメント化するように 仮想ハブ ルーティング を構成します。 Virtual WAN ハブ ルーティング機能を使用して、VNet とブランチ間のトラフィック フローを制御します。 カスタム ルート テーブルを作成して、セキュリティとコンプライアンスの要件を適用します。 最適なパフォーマンスを実現するために、すべての Azure トラフィックが Microsoft バックボーン ネットワークに残っていることを確認します。 インターネットにバインドされたトラフィックの場合は、Azure Firewall を使用して送信フィルター処理を構成します。

セキュリティコントロールを実装する

ネットワーク仮想アプライアンス (NVA) を検討してください。 SD-WAN 接続機能と次世代ファイアウォール機能の両方を実行する Virtual WAN ハブに NVA ファイアウォールをデプロイできます。 オンプレミスデバイスをハブ内の NVA に接続し、同じアプライアンスを使用して、すべての南北、東西、インターネットにバインドされたトラフィックを検査することもできます。 パートナーのネットワーク テクノロジと NVA をデプロイするときは、パートナー ベンダーのガイダンスに従って、Azure ネットワークと競合する構成がないようにします。

セキュリティで保護された仮想ハブを検討してください。 セキュリティで保護された仮想ハブは、Azure Firewall Manager によって構成された、関連するセキュリティポリシーとルーティング ポリシーを持つ Azure Virtual WAN ハブです。 デプロイの前に最新の 制約 を確認します。 ルーティング インテントとポリシーを有効にすると、ソース ハブとターゲット ハブ (セキュリティ保護付き仮想ハブ) の両方で Azure Firewall を通過する Virtual WAN ハブ間トラフィックがサポートされます。 セキュリティで保護されたハブ間のトラフィックをサポートするには、Virtual WAN ハブ ルーティング インテントとルーティング ポリシーを使用します。 Virtual WAN のセキュリティで保護された仮想ハブは、Azure DDoS 標準保護プランをサポートしていません。 詳細については、 Azure DDoS Protection、 Azure Firewall Manager の既知の問題、 ハブ仮想ネットワークとセキュリティで保護された仮想ハブの比較に関するページを参照してください。

デプロイの管理と監視

Virtual WAN のエンド ツー エンド トポロジを監視するように Azure Monitor 分析情報を構成します。 Azure Monitor for Virtual WAN の分析情報 を使用すると、事前管理のためのネットワークの状態、接続の正常性、 および主要なメトリック を可視化できます。 重大なしきい値のアラートを構成して、ユーザーに影響を与える前に問題を検出して対応します。

既存のハブアンドスポーク トポロジを移行する

Virtual WAN に基づいていないハブ アンド スポーク ネットワーク トポロジから移行するブラウンフィールドのシナリオについては、「Azure Virtual WAN に移行する」を参照してください。