Important

この機能は ベータ版です。

このページでは、アカウント管理者がネットワーク ポリシーを作成し、詳細なイングレス ルールを作成し、ポリシーをワークスペースにアタッチする方法を示します。 コンテキストベースのイングレスの概要については、 コンテキストベースのイングレス制御に関するページを参照してください。

サーバーレスエグレス制御については、「 サーバーレスエグレス制御とは」を参照してください。

Requirements

- アカウント管理者である必要があります。

- Azure Databricks ワークスペースは Premium レベルである必要があります。

コンテキストベースのイングレスを有効にする

アカウント管理者として、アカウントでコンテキストベースのイングレス プレビューを有効にします。

- アカウント管理者として、アカウント コンソールにログインします。

- [ プレビュー] をクリックします。

- [コンテキストベースのイングレスコントロール] トグルを [オン] に設定します。

ネットワーク ポリシーにアクセスする

ネットワーク ポリシーを使用して、1 つ以上のワークスペースのイングレスルールとエグレスルールを定義します。 アカウントでネットワーク ポリシーを作成、表示、更新するには:

- アカウント コンソールで、[セキュリティ] をクリックします。

- [ネットワーク] タブ を クリックします。

- [ ポリシー] で、[ コンテキストベースのイングレスおよびエグレス制御] をクリックします。

注

既定のポリシーは、別のネットワーク ポリシーがないワークスペースに適用されます。 イングレス ルールを変更することはお勧めしません。 代わりに、新しいポリシーを作成し、特定のワークスペースにアタッチします。

ネットワーク ポリシーを作成する

[新しいネットワーク ポリシー

作成] をクリックします。 ポリシー名を入力します。

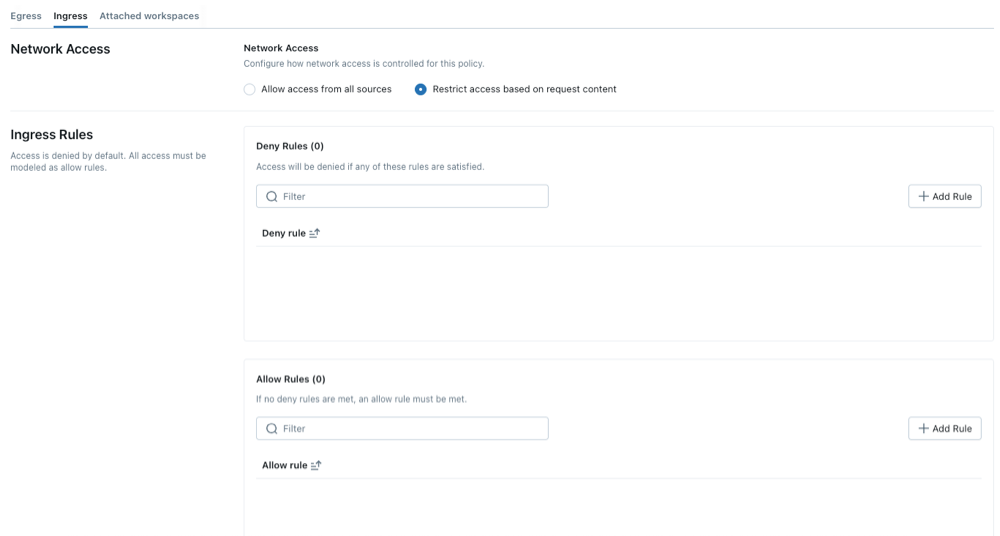

[ イングレス ] タブをクリックします。エグレス ルールを設定するには、「 エグレス ルールを設定する」を参照してください。

ネットワーク アクセス モードを選択します。

- すべてのソースからのアクセスを許可する: インターネット経由で無制限の受信アクセスを許可します。

- 要求コンテキストに基づいてアクセスを制限する: 既定では受信インターネット アクセスを拒否し、明示的な 許可規則を介してのみアクセスを許可します。 詳細については、 コンテキストベースのイングレス制御に関するページを参照してください。

ネットワーク ポリシーを構成する

制限付きアクセス モードを使用する場合:

- ポリシーは既定でアクセスを拒否します。

- ポリシーは、要求が明示的な許可規則と一致する場合にのみアクセス を許可します。

- Databricks は、許可規則の前にすべての 拒否規則 を評価 します。 要求が拒否規則と一致する場合、ポリシーは許可規則とも一致する場合でも拒否します。

次の手順では、制限付きアクセス モードのオプションの設定の概要を示します。

イングレス ルールを設定する

許可ルールまたは拒否ルールを構成するには、[許可ルール] または [拒否ルール] リストの上にある [ルールの追加] をクリックします。

アクセスの種類を選択します。

- ワークスペース UI: ワークスペース UI へのアクセスを許可します。

- API: Databricks API へのアクセスを許可または拒否します。

- Lakebase コンピューティング: Lakebase データベース インスタンスへのアクセスを許可します。 データベース インスタンスの作成と管理に関するページを参照してください。

- アプリ: Databricks Apps のデプロイへのアクセスを許可します。

ID の種類を選択します。

- すべてのユーザーとサービス プリンシパル: ユーザーとサービス プリンシパルの両方へのアクセスを許可します。

- すべてのユーザー: ワークスペース内のユーザーにのみアクセスを許可します。

- すべてのサービス プリンシパル: ワークスペース内のサービス プリンシパルへのアクセスのみを許可します。

- 選択した ID: 特定のユーザーまたはサービス プリンシパルへのアクセスのみを許可します。 [サブジェクト] の一覧から ID を選択します。

注

Lakebase コンピューティングとアプリのアクセスの種類の場合、サポートされている ID の種類は、すべてのユーザーとサービス プリンシパルのみです。 その他の ID オプションは選択できません。

ネットワーク ソースを選択します。

- すべてのパブリック IP: すべてのパブリック IP からのアクセスを許可します。

- 選択した IP: 特定の IP からのアクセスのみを許可します。 IP をコンマで区切って入力します。

[保存] をクリックします。

注

複数の許可規則と拒否規則を定義して、クライアント ID、クライアント ネットワーク ソース、またはアクセス スコープ (アクセスの種類) に基づいてアクセスを制御できます。

ポリシー適用モードを設定する

ドライラン モードを使用すると、リソースへのアクセスを中断することなく、ポリシー構成をテストし、受信接続を監視できます。 ドライラン モードが有効になっている場合、ポリシーに違反する要求はログに記録されますが、ブロックされません。

- ポリシー適用モードをすべての製品に対して適用、またはすべての製品に対してドライラン モードに設定します。

- Create をクリックしてください。

ネットワーク ポリシーをワークスペースにアタッチする

追加の構成で既定のポリシーを更新した場合、既存のネットワーク ポリシーがないワークスペースに自動的に適用されます。

ワークスペースを別のポリシーに関連付けるには、次の手順に従います。

- アカウント コンソールで、[ ワークスペース] をクリックします。

- ワークスペースを選択します。

- ネットワーク ポリシー で、[ネットワーク ポリシーを更新 ] をクリックします。

- 一覧から目的のネットワーク ポリシーを選択します。

- [ ポリシーの適用] をクリックします。

拒否ログを確認する

拒否ログは、Unity カタログの system.access.inbound_network テーブルに格納されます。 これらのログは、受信ネットワーク要求が拒否されたときに追跡します。 拒否ログにアクセスするには、Unity カタログメタストアでアクセス スキーマが有効になっていることを確認します。 システム テーブルへのアクセスを参照してください。

拒否イベントを表示するには、次のような SQL クエリを使用します。 ドライラン ログが有効になっている場合、クエリは拒否ログとドライラン ログの両方を返します。このログは、access_type 列を使用して区別できます。 拒否ログには DROP 値があり、ドライラン ログにはDRY_RUN_DENIALが表示 されます。

次の例では、過去 2 時間のログを取得します。

SELECT *

FROM system.access.inbound_network

WHERE event_time >= CURRENT_TIMESTAMP() - INTERVAL 2 HOUR

ORDER BY event_time DESC;

注

ログはすぐには表示されない場合があります。 アクセス時間から拒否ログが表示されるまでに数分の遅延が発生する可能性があります。