Microsoft Defender for Cloud の資産インベントリ ページには、Defender for Cloud に接続したリソースのセキュリティ態勢が表示されます。 Defender for Cloud は、サブスクリプションに接続されているリソースのセキュリティの状態を定期的に分析して、潜在的なセキュリティの問題を特定し、アクティブな推奨事項を提供します。 アクティブな推奨事項は、解決してセキュリティ態勢を改善するための推奨事項です。

Defender for Cloud では、接続されているリソースのセキュリティ状態の定期的な分析が行われます。 リソースにアクティブなセキュリティに関する推奨事項、またはそれに関連付けられたセキュリティ アラートがある場合は、インベントリに表示されます。

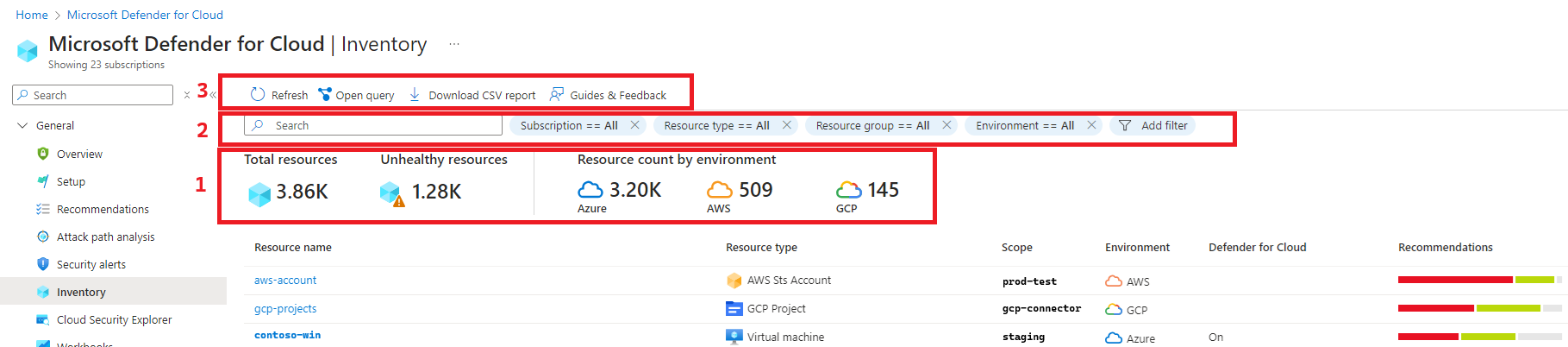

インベントリ ページでは、次のような情報が提供されます。

- 接続されているリソース。 Defender for Cloud に接続されているリソースをすばやく確認できます。

- 全体的なセキュリティ状態: 接続されている Azure、AWS、GCP リソースのセキュリティ状態に関する概要が明確に把握できます。これには、Defender for Cloud に接続されているリソースの合計、環境別のリソース、異常なリソースの数などが含まれます。

- 推奨事項、アラート: 特定のリソースの状態をドリルダウンして、リソースのアクティブなセキュリティに関する推奨事項とセキュリティ アラートを確認できます。

- リスクの優先順位付け: リスクベースの推奨事項では、データの機密性、インターネットへの露出、侵入の拡大の可能性、潜在的な攻撃パスなどの要因に基づいて、推奨事項にリスク レベルが割り当てられます。

- リスクの優先順位付けは、Defender CSPM プランが有効になっている場合に使用できます。

- ソフトウェア。 インストールされているアプリケーションごとにリソースを確認できます。 ソフトウェア インベントリを利用するには、Defender Cloud Security Posture Management (CSPM) プランまたは Defender for Servers プランが有効になっている必要があります。

インベントリでは、Azure Resource Graph (ARG) を使用して、大規模なデータのクエリと取得が行われます。 詳細なカスタム分析情報を得るために、KQL を使用してインベントリのクエリを実行できます。

インベントリを確認する

- Azure portal の Defender for Cloud で、[インベントリ] を選択します。 既定では、リソースはアクティブなセキュリティ推奨事項の数によって並べ替えられます。

- 使用可能な設定を確認します。

- [検索] で、フリー テキスト検索を使用してリソースを検索できます。

- [リソースの合計] には、Defender for Cloud に接続されているリソースの数が表示されます。

- [異常なリソース] には、アクティブなセキュリティ推奨事項とアラートがあるリソースの数が表示されます。

- [環境別のリソース数]: Azure リソース、AWS リソース、GCP リソースの合計。

- 詳細をドリルダウンするリソースを選択します。

- 当該リソースの [リソースの正常性] ページで、そのリソースに関する情報を確認します。

- [推奨事項] タブには、アクティブなセキュリティ推奨事項がリスク順に表示されます。 各推奨事項にドリルダウンして、詳細と修復オプションを確認できます。

- [アラート] タブには、関連するセキュリティ アラートが表示されます。

ソフトウェア インベントリを確認する

- [インストールされているアプリケーション] を選択します

- [値] で、フィルター処理するアプリを選択します。

- リソースの合計: クラウドの Defender に接続されているリソースの合計数。

- 異常なリソース: 実装可能なアクティブなセキュリティに関する推奨事項があるリソース。 セキュリティに関する推奨事項の実装の詳細については、こちらをご覧ください。

- 環境別のリソースの数: 各環境内のリソースの数。

- 登録されていないサブスクリプション: 選択したスコープ内のサブスクリプションのうち、Microsoft Defender for Cloud にまだ接続されていもの。

- Defender for Cloud に接続され、それらのアプリが実行されているリソースが表示されます。 オプションを空にすると、Defender for Servers/Defender for Endpoint が使用できないマシンが表示されます。

インベントリをフィルター処理する

フィルターを適用するとすぐに、合計の値がクエリ結果に関連するように更新されます。

3 - エクスポート ツール

CSV レポートのダウンロード - 選択したフィルター オプションの結果を CSV ファイルにエクスポートします。

クエリを開く - クエリ自体を Azure Resource Graph (ARG) にエクスポートし、Kusto 照会言語 (KQL) クエリの検索条件をさらに絞り込む、保存する、または変更します。

資産インベントリのしくみ

定義済みのフィルターだけでなく、Resource Graph Explorer からソフトウェア インベントリ データを調べることができます。

ARG は、大規模なクエリの実行機能によってリソースを効率的に探索できるように設計されています。

資産インベントリで Kusto クエリ言語 (KQL) を使用すると、Defender for Cloud データと他のリソースプロパティを相互参照することによって、詳細な洞察を迅速に生み出すことができます。

資産インベントリの使用方法

Defender for Cloud のサイドバーから、 [インベントリ] を選択します。

[名前でフィルターしてください] ボックスを使用して特定のリソースを表示するか、フィルターを使用して特定のリソースにフォーカスします。

既定では、リソースはアクティブなセキュリティのレコメンデーションの数によって並べ替えられます。

重要

各フィルターのオプションは、現在選択されているサブスクリプション内のリソースおよび他のフィルターで選択した項目に固有のものです。

たとえば、サブスクリプションを 1 つだけ選択していて、そのサブスクリプションに、修復すべき未処理のセキュリティの推奨事項があるリソースがない場合 (異常なリソースが 0 の場合)、 [推奨事項] フィルターにオプションは表示されません。

[セキュリティの調査結果] フィルターを使用するには、脆弱性の検出結果の ID、セキュリティ チェック、または CVE 名からフリー テキストで入力して、影響を受けるリソースをフィルター処理します。

ヒント

[セキュリティの調査結果] と [タグ] フィルターは 1 つの値のみ受け入れます。 複数のフィルターを使用してフィルター処理を行うには [フィルターの追加] を使用します。

現在選択されているフィルター オプションを、Resource Graph エクスプローラーでクエリとして表示するには、 [クエリを開く] を選択します。

何かフィルターを定義してそのページを開いたままにした場合、Defender for Cloud でその結果は自動的には更新されません。 ページを手動で再読み込みするか、[更新] を選択するまでは、リソースを変更しても表示されている結果には影響しません。

ソフトウェア インベントリにアクセスする

ソフトウェア インベントリにアクセスするには、次のいずれかのプランが必要です。

- Defender クラウド セキュリティ態勢管理 (CSPM) のエージェントレス マシン スキャン。

- Defender for Servers P2 のエージェントレス マシン スキャン。

- Defender for Servers の Microsoft Defender for Endpoint 統合。

Azure Resource Graph エクスプローラーを使用し、ソフトウェア インベントリ データにアクセスして確認する例

Azure Resource Graph エクスプローラーを開きます。

![Azure Resource Graph エクスプローラー** の [推奨事項] ページを起動する方法を示すスクリーンショット。](media/multi-factor-authentication-enforcement/opening-resource-graph-explorer.png)

次のサブスクリプション スコープを選択します: securityresources/softwareinventories

次のいずれかのクエリを入力し (または、それらをカスタマイズしたり、独自に作成して)、 [クエリの実行] を選択します。

クエリの例

インストールされているソフトウェアの基本的な一覧を生成するには:

securityresources

| where type == "microsoft.security/softwareinventories"

| project id, Vendor=properties.vendor, Software=properties.softwareName, Version=properties.version

バージョン番号でフィルター処理するには:

securityresources

| where type == "microsoft.security/softwareinventories"

| project id, Vendor=properties.vendor, Software=properties.softwareName, Version=tostring(properties. version)

| where Software=="windows_server_2019" and parse_version(Version)<=parse_version("10.0.17763.1999")

ソフトウェア製品の組み合わせでコンピューターを検索するには:

securityresources

| where type == "microsoft.security/softwareinventories"

| extend vmId = properties.azureVmId

| where properties.softwareName == "apache_http_server" or properties.softwareName == "mysql"

| summarize count() by tostring(vmId)

| where count_ > 1

ソフトウェア製品を別のセキュリティ推奨事項と組み合わせるには、次のようにします。

(この例では、MySQL がインストールされ、管理ポートが公開されているコンピューター)

securityresources

| where type == "microsoft.security/softwareinventories"

| extend vmId = tolower(properties.azureVmId)

| where properties.softwareName == "mysql"

| join (

securityresources

| where type == "microsoft.security/assessments"

| where properties.displayName == "Management ports should be closed on your virtual machines" and properties.status.code == "Unhealthy"

| extend vmId = tolower(properties.resourceDetails.Id)

) on vmId

インベントリをエクスポートする

フィルター処理されたインベントリを CSV 形式で保存するには、[CSV レポートのダウンロード] を選択します。

Resource Graph エクスプローラーでクエリを保存するには、[クエリを開く] を選択します。 クエリを保存する準備ができたら、[名前を付けて保存] を選択し、[クエリの保存] で、クエリ名と説明、およびクエリがプライベートか共有かを指定します。

ページを手動で再読み込みするか、[更新] を選択するまでは、リソースを変更しても表示されている結果には影響しません。

![[セキュリティの調査結果] フィルターを設定する方法を示すスクリーンショット。](media/asset-inventory/security-findings-has-hardware.png)