注

セキュリティ スコアから管理グループ、サブスクリプション、または特定のリソースを除外することで、脆弱性評価エクスペリエンスをカスタマイズできます。 リソースまたはサブスクリプションの除外を作成する方法について説明します。

組織で結果を修復するのではなく無視する必要がある場合は、必要に応じて無効にすることができます。 検出結果を無効にすると、セキュリティ スコアが影響を受けることも、不要なノイズが生成されることもなくなります。

無効化のルールで定義した条件と一致する検出結果は、検出結果の一覧には表示されません。 一般的なシナリオの例を次に示します。

- 重大度が中未満の結果を無効にする

- ベンダーが修正しないイメージの結果を無効にする

Von Bedeutung

ルールを作成するには、Azure Policy でポリシーを編集するためのアクセス許可が必要です。 詳細については、「Azure Policy における RBAC アクセス許可」を参照してください。

次のいずれかの条件を組み合わせて使用できます。

- CVE - 除外する結果の CVE を入力します。 CVE が有効であることを確認します。 複数の CVE をセミコロンで区切ります。 たとえば、CVE-2020-1347 とします。CVE-2020-1346。

-

画像ダイジェスト - 画像ダイジェストに基づいて脆弱性を除外する画像を指定します。 複数のダイジェストをセミコロンで区切ります。次に例を示します。

sha256:9b920e938111710c2768b31699aac9d1ae80ab6284454e8a9ff42e887fa1db31;sha256:ab0ab32f75988da9b146de7a3589c47e919393ae51bbf2d8a0d55dd92542451c - OS バージョン - イメージ OS に基づいて脆弱性を除外するイメージを指定します。 複数のバージョンをセミコロンで区切ります (例: ubuntu_linux_20.04)。alpine_3.17

- 最小重大度 - 指定された重大度レベル未満の脆弱性を除外するには、低、中、高、または重大を選択します。

- 修正ステータス - 修正ステータス に基づいて脆弱性を除外するオプションを選択します。

無効化ルールは推奨事項に従って適用されます。たとえば、レジストリ イメージとランタイム イメージの両方で CVE-2017-17512 を無効にするには、両方の場所で無効ルールを構成する必要があります。

注

Azure プレビュー補足条項には、ベータ版、プレビュー版、または一般公開されていない Azure 機能に適用される追加の法的条件が含まれています。

ルールを作成するには

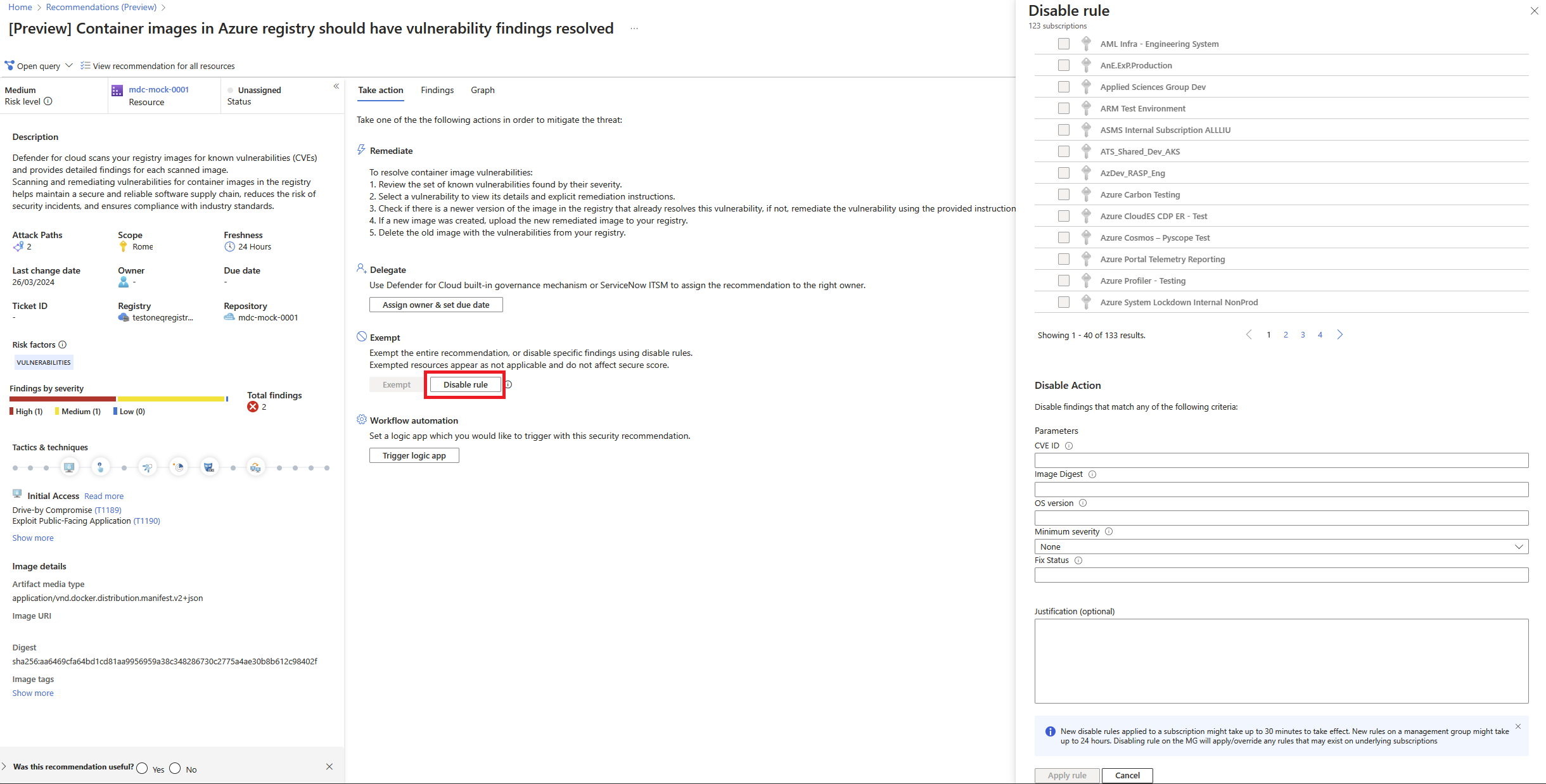

コンテナー レジストリ イメージの推奨事項の詳細ページに移動すると、Microsoft Defender 脆弱性管理または Azure で実行されているコンテナーを利用して解決された脆弱性の結果が、脆弱性の結果を解決する必要があります。

「を選択してルールを無効にします。」

関連するスコープを選択します。

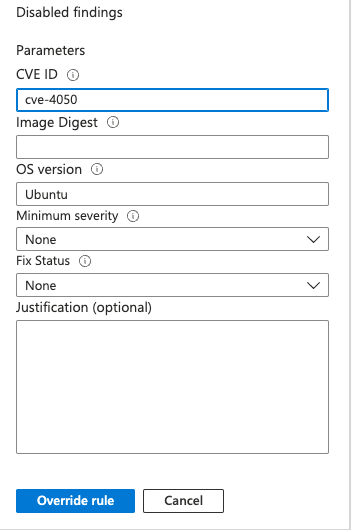

条件を定義します。 次のいずれかの条件を使用できます。

- CVE - 除外する結果の CVE を入力します。 CVE が有効であることを確認します。 複数の CVE をセミコロンで区切ります。 たとえば、CVE-2020-1347 とします。CVE-2020-1346。

-

画像ダイジェスト - 画像ダイジェストに基づいて脆弱性を除外する画像を指定します。 複数のダイジェストをセミコロンで区切ります。次に例を示します。

sha256:9b920e938111710c2768b31699aac9d1ae80ab6284454e8a9ff42e887fa1db31;sha256:ab0ab32f75988da9b146de7a3589c47e919393ae51bbf2d8a0d55dd92542451c - OS バージョン - イメージ OS に基づいて脆弱性を除外するイメージを指定します。 複数のバージョンをセミコロンで区切ります (例: ubuntu_linux_20.04)。alpine_3.17

- 最小重大度 - 低、中、高、または重大を選択して、指定された重大度レベル以下の脆弱性を除外します。

- 修正ステータス - 修正ステータス に基づいて脆弱性を除外するオプションを選択します。

理由テキスト ボックスに、特定の脆弱性が無効にされた理由の理由を追加します。 これにより、ルールを確認するすべてのユーザーが明確になり、理解できるようになります。

を選択し、ルールを適用します。

Von Bedeutung

変更が有効になるまでに最大 24 時間かかることがあります。

ルールを表示、オーバーライド、または削除するには

推奨事項の詳細ページで、[ルールの 無効化] を選択します。

アクティブなルールが適用されているサブスクリプションは、スコープの一覧に [Rule applied](ルール適用済み) と表示されます。

ルールを表示または削除するには、省略記号メニュー ("...") を選択します。

次のいずれかを行ってください:

- 無効化ルールを表示またはオーバーライドするには、[ ルールの表示] を選択し、必要な変更を行い、[ ルールの上書き] を選択します。

- 無効化ルールを削除するには、[ルールの削除] を選択 します。

次のステップ

- レジストリ イメージの脆弱性評価の結果を表示して修復する方法についてご説明します。

- エージェントレス コンテナーの状態について説明します。