Defender for Cloud は、Azure、ハイブリッド、およびマルチクラウド リソース、ネットワーク、接続されているパートナー ソリューション (ファイアウォール、エンドポイント エージェントなど) からログ データを収集し、それらを分析、統合します。 Defender for Cloud は、ログ データを使用して実際の脅威を検出し、誤検出を削減します。 Defender for Cloud には、優先順位の付いたセキュリティ アラートの一覧が、問題を迅速に調査するために必要な情報、および攻撃を修復するために実行する手順と共に表示されます。

この記事では、Defender for Cloud のアラートを表示および処理し、リソースを保護する方法について説明します。

セキュリティ アラートをトリアージするときは、アラートの重要度に基づいて各アラートに優先順位を付け、重要度の高いアラートから対処します。 アラートが分類される方法の詳細を確認してください。

ヒント

Microsoft Defender for Cloud を Microsoft Sentinel を含む SIEM ソリューションに接続し、選択したツールからアラートを利用できます。 SIEM、SOAR、または IT サービス管理ソリューションにアラートをストリーミングする方法の詳細を確認してください。

前提条件

前提条件と要件については、「Defender for Cloud のサポート マトリックス」を参照してください。

セキュリティ アラートの管理

次のステップを実行します。

Azure portal にサインインします。

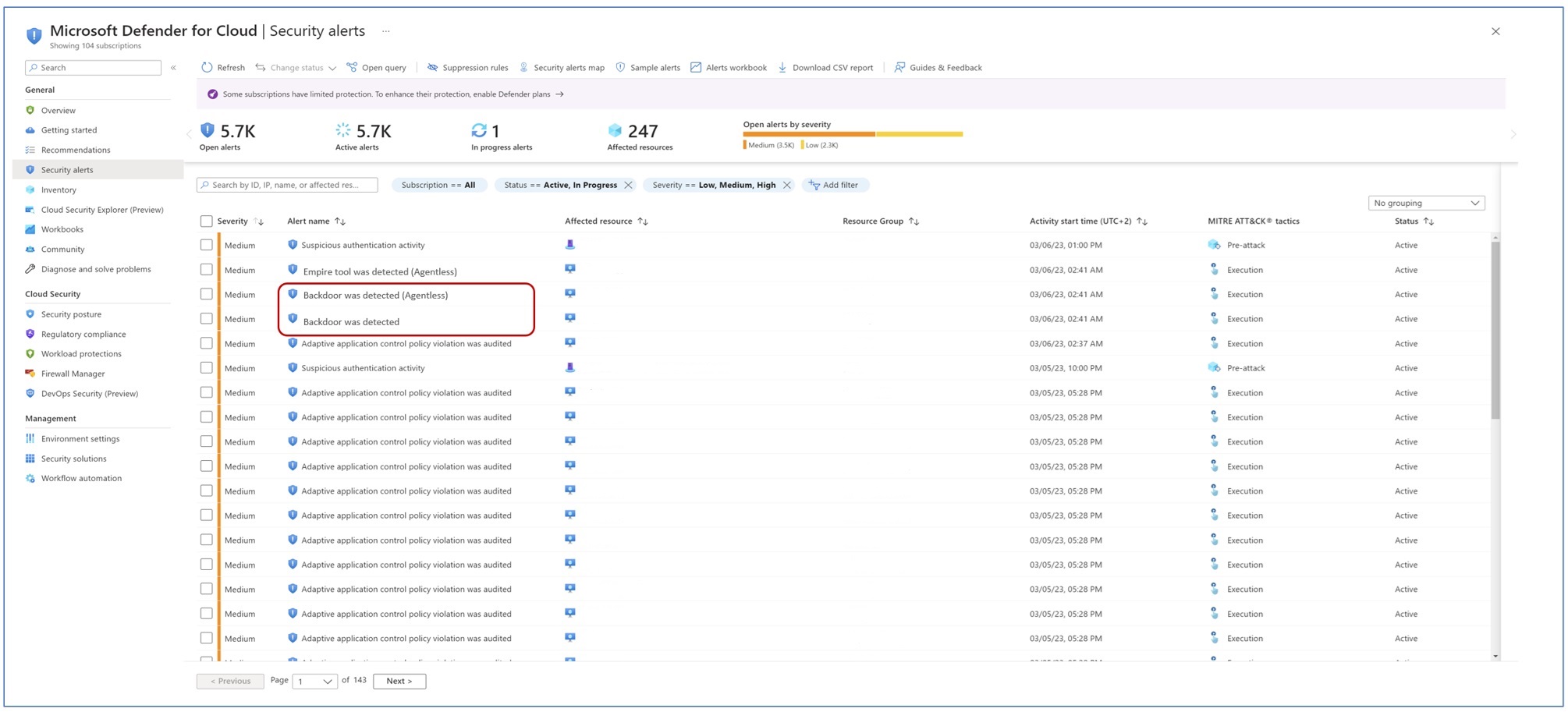

[Microsoft Defender for Cloud]>[セキュリティ アラート] に移動します。

(省略可能) アラート一覧を、関連するフィルターを使用してフィルター処理します。 [フィルターの追加] オプションを使用して、追加フィルターを追加できます。

選択されているフィルターに従って一覧が更新されます。 たとえば、システム内の潜在的な違反を調査するために、過去 24 時間以内に発生したセキュリティの警告を確認することができます。

セキュリティ アラートの調査

各アラートには、調査に役立つアラートに関する情報が含まれています。

セキュリティ アラートを調査するには、次のようにします。

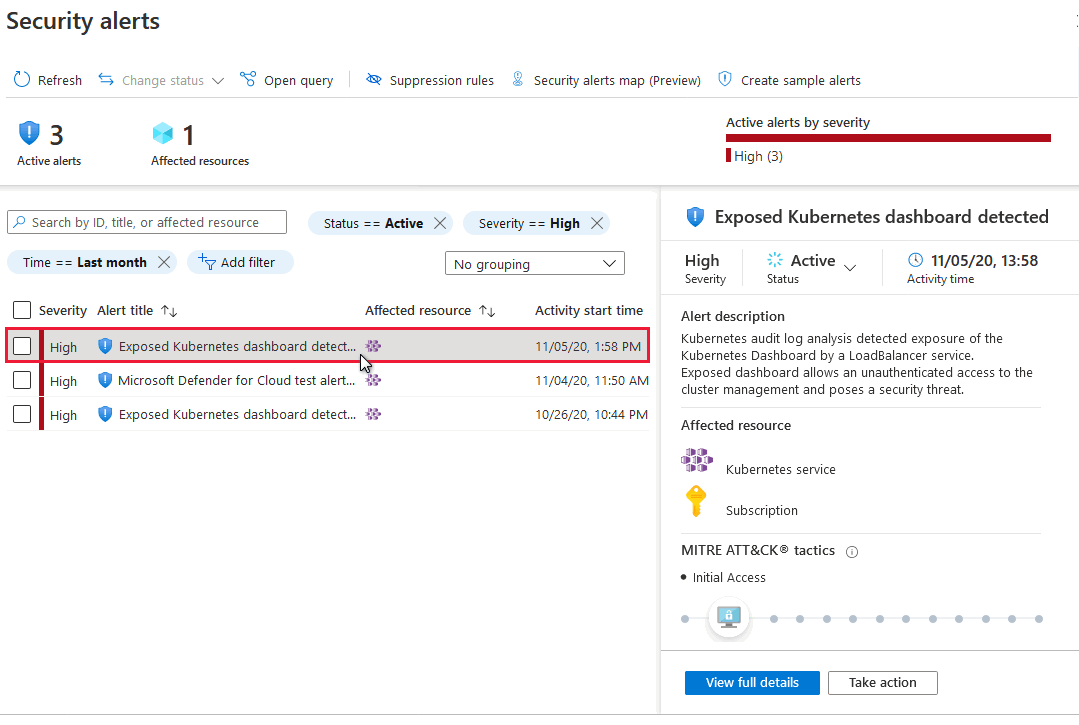

アラートを選択します。 作業ウィンドウが開き、アラートとその影響を受けたすべてのリソースの説明が表示されます。

セキュリティ アラートに関する概要情報を確認します。

- アラートの重要度、状態、アクティビティの時刻

- 検出された正確なアクティビティの説明

- 影響を受けるリソース

- MITRE ATT&CK マトリックスのアクティビティのキル チェーンの意図 (該当する場合)

[View full details](完全な詳細を表示) を選択します。

右側のペインには、問題の調査に役立つアラートの詳細が含まれている [アラートの詳細] タブがあります。IP アドレス、ファイル、プロセスなど。

また、右側のペインには [アクションの実行] タブがあります。このタブを使用して、セキュリティ アラートに関するその他のアクションを実行します。 次のようなアクションがあります。

- [リソース コンテキストの検査] - セキュリティ アラートをサポートするリソースのアクティビティ ログに移動します

- [Mitigate the threat](脅威の軽減) - このセキュリティ アラートに対する手動の修復手順を提供します

- [Prevent future attacks](将来の攻撃防止) - セキュリティに関する推奨事項を提供して、攻撃対象を減らし、セキュリティ体制を強化し、将来の攻撃を防ぐことができるようにします

- [Trigger automated response](自動応答のトリガー) - このセキュリティ アラートへの応答としてロジック アプリをトリガーするオプションを提供します

- [Suppress similar alerts](類似のアラートの抑制) - 組織に関連しないアラートの場合、同様の特性を持つ今後のアラートを抑制するオプションを提供します

![[アクションの実行] タブ内で利用可能なオプションを示すスクリーンショット。](media/managing-and-responding-alerts/alert-take-action.png)

詳細については、リソース所有者に連絡して、検出されたアクティビティが擬陽性であるかどうかを確かめます。 攻撃されたリソースによって生成された生ログを調査することもできます。

複数のセキュリティ アラートの状態を一度に変更する

アラートの一覧には、一度に複数のアラートを処理できるように、チェックボックスが表示されます。 たとえば、トリアージのために、特定のリソースのすべての情報案内アラートを破棄できます。

一括処理するアラートを表示するようにフィルター処理します。

この例では、リソース

ASC-AKS-CLOUD-TALK、重大度Informationalのアラートが選択されています。

チェック ボックスを使用して、処理するアラートを選択します。

この例では、すべてのアラートが選択されています。 [状態の変更] ボタンが使用可能になっています。

[状態の変更] オプションを使用して、目的の状態を設定します。

現在のページに表示されているアラートの状態が、選択した値に変わります。

セキュリティ アラートへの対応

セキュリティ アラートの調査後、Microsoft Defender for Cloud 内からアラートに対応できます。

セキュリティ アラートに対応するには:

[アクションの実行] タブを開いて推奨される対応を確認します。

[Mitigate the threat](脅威の軽減) セクションで、問題の軽減に必要な手作業による調査手順を確認します。

リソースのセキュリティを強化し、今後、この種の攻撃を防止するには、 [Prevent future attacks](将来の攻撃防止) セクションで、セキュリティに関する推奨事項を修正します。

自動化された対応手順でロジック アプリをトリガーする場合は、[自動応答のトリガー] セクションを使用し、[ロジック アプリのトリガー] を選択します。

検出されたアクティビティが悪質 "ではない" 場合は、[類似のアラートの抑制] セクションを使用して、今後はこの種のアラートが表示されないようにして、[抑制ルールの作成] を選択します。

[電子メール通知設定の構成] を選択して、このサブスクリプションのセキュリティ アラートに関する電子メールを受信するユーザーを表示します。 電子メールの設定を構成するには、サブスクリプション所有者に問い合わせてください。

アラートの調査が完了し、適切に対応したら、その状態を [無視] に変更します。

アラートは主なアラート一覧から削除されます。 アラートの一覧ページからフィルターを使用して、 [Dismissed](無視) 状態のアラートをすべて表示することができます。

次のように、アラートについてのフィードバックを Microsoft に提供することをお勧めします。

- アラートが役に立ったか役に立たなかったかを選択します。

- 理由を選択し、コメントを追加します。

![アラートの有用性を選択できる [Microsoft へのフィードバックの提供] ウィンドウのスクリーンショット。](media/managing-and-responding-alerts/alert-feedback.png)

ヒント

Microsoft は、お客様からのフィードバックを確認してアルゴリズムを改良し、セキュリティ アラートの向上に努めています。

さまざまな種類のアラートについては、「セキュリティ アラート - リファレンス ガイド」をご覧ください。

Defender for Cloud でアラートが生成されるしくみの概要については、Microsoft Defender for Cloud での脅威の検出と対応方法に関する記事を参照してください。

エージェントレス スキャンの結果を確認する

エージェント ベースとエージェントレス スキャナーの両方の結果が、[セキュリティ警告] ページに表示されます。

Note

これらの警告の 1 つを修復しても、次のスキャンが完了するまで、もう一方の警告は修復されません。

![セキュリティ アラートの [アクションの実行] タブのスクリーンショット。](media/managing-and-responding-alerts/alert-details-take-action.png)