このチュートリアルでは、Azure Route Server をデプロイし、Windows Server ネットワーク仮想アプライアンス (NVA) を使用して BGP ピアリングを構成する方法について説明します。 デプロイからルート検証までの完全なプロセスを学習し、Azure 仮想ネットワークでの動的ルーティングに関する実践的なエクスペリエンスを提供します。

このチュートリアルの終わりまでに、Azure のソフトウェア定義ネットワークとネットワーク仮想アプライアンスの間の自動ルート交換を示す Azure Route Server 環境が動作します。

このチュートリアルでは、以下の内容を学習します。

- 仮想ネットワークに Azure Route Server をデプロイする

- Windows Server 仮想マシンを NVA として作成して構成する

- ネットワーク仮想アプライアンスで BGP ルーティングを構成する

- ルート サーバーと NVA の間で BGP ピアリングを確立する

- ルートの学習と伝達を確認する

前提条件

このチュートリアルを開始する前に、次のことを確認してください。

- 有効な Azure サブスクリプション アカウントをお持ちでない場合は、開始する前に 無料アカウント を作成してください。

- BGP ルーティングの概念の基本的な理解

- Azure 仮想ネットワークと仮想マシンに関する知識

Azure へのサインイン

Azure portal にサインインします。

ルート サーバーを作成する

このセクションでは、ネットワーク仮想アプライアンスとの BGP ピアリングを確立する Azure Route Server を作成します。

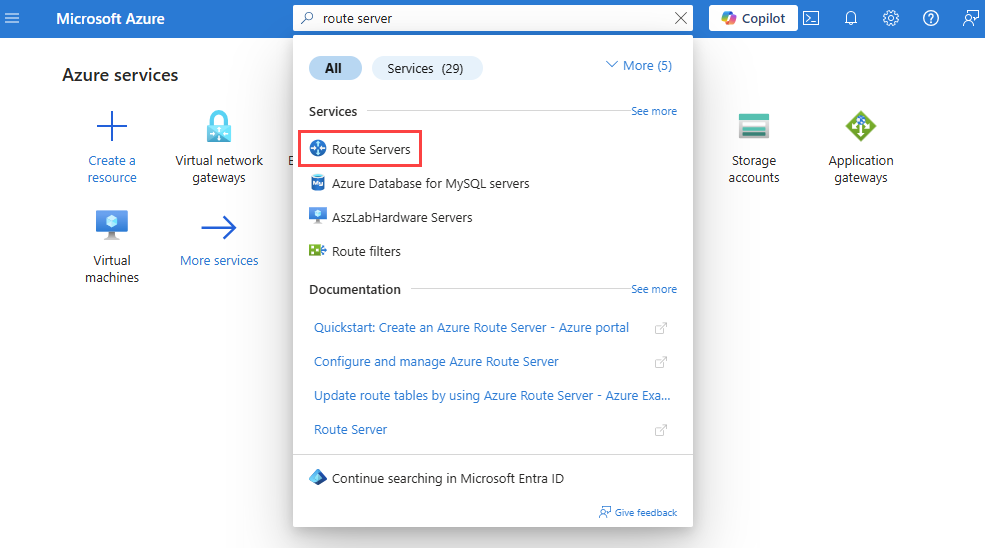

ポータルの上部にある検索ボックスに「 ルート サーバー」と入力し、検索結果から [ルート サーバー ] を選択します。

[ルート サーバー] ページで、[+ 作成] を選択します。

[ルート サーバーの作成] の [基本] タブで、次の情報を入力するか選びます。

設定 値 プロジェクトの詳細 サブスクリプション ルート サーバーのデプロイに使用する Azure サブスクリプションを選択します。 リソースグループ [新規作成] を選択します。

[名前] に「myResourceGroup」と入力します。

[OK] を選択.インスタンスの詳細 名前 「myRouteServer」と入力します。 リージョン ルート サーバーを作成する 米国東部 または任意のリージョンを選択します。 ルーティングの優先順位 [ExpressRoute] を選択します。 他に使用できるオプション: [VPN] と [ASPath]。 仮想ネットワークの構成 仮想ネットワーク [新規作成] を選択します。

[名前] に「myVirtualNetwork」と入力します。

アドレス 範囲に「 10.0.0.0/16」と入力します。

サブネット名とアドレス範囲に、それぞれ RouteServerSubnet と 10.0.1.0/26 を入力します。

[OK] を選択.Subnet 仮想ネットワークとサブネットを作成すると、RouteServerSubnet が自動的に入力されます。

- サブネットの名前は RouteServerSubnet にする必要があります。

- サブネットは、少なくとも /26 以上である必要があります。パブリック IP アドレス パブリック IP アドレス [ 新規作成 ] を選択するか、ルート サーバーに割り当てる既存の Standard パブリック IP リソースを選択します。 ルート サーバーの構成が管理されるバックエンド サービスへの接続を確保するために、パブリック IP アドレスが必要です。 パブリック IP アドレス名 「myVirtualNetwork-ip」と入力します。 ルート サーバーを管理するバックエンド サービスへの接続を確保するには、Standard パブリック IP アドレスが必要です。 [確認と作成] を選択し、検証に成功したら [作成] を選択します。

注

Route Server の展開には、最大で 30 分かかることがあります。

デプロイが完了したら、[リソースに移動] を選んで myRouteServer の [概要] ページに移動します。

[概要] ページの ASN とルート サーバーの IP アドレスをメモしておきます。 この情報は、次のセクションで NVA を構成するために必要です。

注

Azure Route Server の ASN は常に 65515 です。

ネットワーク仮想アプライアンス (NVA) を作成する

このセクションでは、ネットワーク仮想アプライアンスとして機能する Windows Server 仮想マシンを作成し、ルート サーバーとの BGP 通信を確立します。

仮想マシンを作成する

ネットワーク仮想アプライアンスとして機能するために、先ほど作成した仮想ネットワークに Windows Server VM を作成します。

ポータルの上部にある検索ボックスに 「仮想マシン」と入力し、検索結果から [仮想マシン ] を選択します。

[作成] を選択し、[Azure 仮想マシン] を選択します。

[仮想マシンの作成] の [基本] タブで、次の情報を入力または選択します。

設定 値 プロジェクトの詳細 サブスクリプション 仮想ネットワークに使用した Azure サブスクリプションを選択します。 リソースグループ [myResourceGroup] を選択します。 インスタンスの詳細 仮想マシン名 myNVA を入力します。 リージョン [(米国) 米国東部] を選択します。 可用性のオプション [No infrastructure required](インフラストラクチャは必要ありません) を選択します。 セキュリティの種類 セキュリティ タイプを選びます。 このチュートリアルでは Standard を使用します。 Image Windows Server イメージを選択します。 このチュートリアルでは、[Windows Server 2022 Datacenter: Azure Edition - x64 Gen2] を使用します。 サイズ サイズを選択するか、既定の設定のままにします。 管理者アカウント ユーザー名 ユーザー名を入力します。 パスワード パスワードを入力します。 [パスワードの確認入力] パスワードを再入力します。 [ ネットワーク ] タブまたは [ 次へ: ディスク] > 、[ 次へ: ネットワーク >] の順に選択します。

[ネットワーク] タブで、次のネットワーク設定を選択します。

設定 値 仮想ネットワーク [myVirtualNetwork] を選択します。 Subnet [mySubnet (10.0.0.0/24)] を選択します。 パブリック IP 既定値のままにします。 NIC ネットワーク セキュリティ グループ [Basic] を選択します。 パブリック受信ポート [選択したポートを許可する] を選択します。 受信ポートの選択 [RDP (3389)] を選択します。 注意

RDP ポートをインターネットに開いたままにしておくことはお勧めしません。 RDP ポートへのアクセスを特定の IP アドレスまたは IP アドレスの範囲に制限してください。 運用環境では、RDP ポートへのインターネット アクセスをブロックし、Azure Bastion を使用して、Azure portal から仮想マシンに安全に接続することをお勧めします。

[確認と作成] を選択し、検証に成功したら [作成] を選択します。

仮想マシンに BGP を構成する

このセクションでは、NVA として機能し、ルート サーバーとルートを交換できるように、VM で BGP 設定を構成します。

重要

ルーティングとリモート アクセス サービス (RRAS) は、運用環境で使用するために Azure ではサポートされていません。 ただし、このチュートリアルでは、NVA をシミュレートし、ルート サーバーとの BGP ピアリングを確立する方法を示すために使用します。 運用環境では、Azure Marketplace でサポートされているネットワーク仮想アプライアンスを使用します。 詳細については、「 リモート アクセスの概要」を参照してください。

myNVA 仮想マシンに移動して、[接続] を選択します。

[接続] ページで、[ネイティブ RDP] の下の [RDP ファイルのダウンロード] を選択します。

ダウンロードしたファイルを開きます。

[接続] を選んでから、前の手順で作成したユーザー名とパスワードを入力します。 メッセージが表示されたら、証明書を受け入れます。

PowerShell を管理者として実行します。

PowerShell で次のコマンドレットを実行します。

# Install required Windows features. Install-WindowsFeature RemoteAccess Install-WindowsFeature RSAT-RemoteAccess-PowerShell Install-WindowsFeature Routing Install-RemoteAccess -VpnType RoutingOnly # Configure BGP & Router ID on the Windows Server Add-BgpRouter -BgpIdentifier 10.0.0.4 -LocalASN 65001 # Configure Azure Route Server as a BGP Peer. Add-BgpPeer -LocalIPAddress 10.0.0.4 -PeerIPAddress 10.0.1.4 -PeerASN 65515 -Name RS_IP1 Add-BgpPeer -LocalIPAddress 10.0.0.4 -PeerIPAddress 10.0.1.5 -PeerASN 65515 -Name RS_IP2 # Originate and announce BGP routes. Add-BgpCustomRoute -network 172.16.1.0/24 Add-BgpCustomRoute -network 172.16.2.0/24

Route Server のピアリングの構成

仮想マシンで BGP を構成したら、NVA を BGP ピアとしてルート サーバー構成に追加する必要があります。

前の手順で作成した Route Server に移動します。

[設定] で [ピア] を選択します。 次に、[+ 追加] を選択し、新しいピアを追加します。

[ピアの追加] ページで、次の情報を入力します。

設定 値 名前 myNVA を入力します。 この名前を使用してピアを識別します。 NVA として構成した VM と同じ名前である必要はありません。 AS 番号 「65001」と入力します。 これは NVA の ASN です。 前のセクションで構成しました。 [IPv4 アドレス] 「10.0.0.4」と入力します。 これは NVA のプライベート IP アドレスです。 [追加] を選んで構成を保存します。

NVA をピアとして追加すると、[ ピア ] ページに myNVA がピアとして表示されます。

注

Azure Route Server は、同じ仮想ネットワークまたは直接ピアリングされた仮想ネットワークにデプロイされている NVA との BGP ピアリングをサポートしています。 オンプレミスの NVA と Azure Route Server の間の BGP ピアリングの構成はサポートされていません。

学習したルートを確認する

Azure PowerShell コマンドレットを使用して、ルート サーバーが NVA からのルートを正常に学習したことを確認します。

Get-AzRouteServerPeerLearnedRoute コマンドレットを使用して Route Server によって学習されたルートを確認します。

Get-AzRouteServerPeerLearnedRoute -ResourceGroupName 'myResourceGroup' -RouteServerName 'myRouteServer' -PeerName 'myNVA'

出力は次の例のようになります。 出力には、NVA から学習した 2 つのルートが表示されます。

LocalAddress Network NextHop SourcePeer Origin AsPath Weight

------------ ------- ------- ---------- ------ ------ ------

10.0.1.5 172.16.1.0/24 10.0.0.4 10.0.0.4 EBgp 65001 32768

10.0.1.5 172.16.2.0/24 10.0.0.4 10.0.0.4 EBgp 65001 32768

10.0.1.4 172.16.1.0/24 10.0.0.4 10.0.0.4 EBgp 65001 32768

10.0.1.4 172.16.2.0/24 10.0.0.4 10.0.0.4 EBgp 65001 32768

リソースをクリーンアップする

不要になったら、 myResourceGroup リソース グループを削除することで、このチュートリアルで作成したすべてのリソースを削除できます。

ポータルの上部にある検索ボックスに「 myResourceGroup」と入力します。 検索結果から [myResourceGroup] を選択します。

[リソース グループの削除] を選択します。

[Delete a resource group] (リソース グループを削除する) で、[Apply force delete for selected Virtual machines and Virtual machine scale sets] (選択した仮想マシンと仮想マシン スケール セットに強制削除を適用する) を選択します。

「myResourceGroup」と入力し、[削除] を選択します。

[削除] を選択して、リソース グループとそのすべてのリソースの削除を確定します。

次のステップ

Azure Route Server とネットワーク仮想アプライアンスの間で BGP ピアリングが正常に構成されたので、次の記事を参照して、Azure ネットワークの知識を拡張します。

![ルート サーバーを作成するための [基本] タブを示すスクリーンショット。](media/create-route-server.png)

![[概要] ページのルート サーバー ASN とピア IP アドレスを示すスクリーンショット。](media/route-server-overview.png)