プロアクティブな脅威ハンティングは、セキュリティ アナリストが未検出の脅威や悪意のある動作を探し出すプロセスです。 仮説を作成し、データを検索し、その仮説を検証することで、何に対処するかを決定します。 アクションには、新しい検出や新しい脅威インテリジェンスの作成、または新しいインシデントの作成が含まれます。

Microsoft Sentinel 内でエンド ツー エンドのハンティング エクスペリエンスを使用して、次の操作を行います。

- 特定の MITRE 手法、悪意のある可能性のあるアクティビティ、最近の脅威、または独自のカスタム仮説に基づいて、プロアクティブなハンティングを行います。

- セキュリティ研究者によって生成されたハンティング クエリまたはカスタム ハンティング クエリを使用して、悪意のある動作を調査します。

- コンテキストを長い時間にわたって維持できる複数の永続化されたクエリ タブを使用して、ハンティングを実施します。

- 証拠を収集し、UEBA ソースを調査し、ハントに固有のブックマークを使用して結果に注釈を付けます。

- 共同作業を行い、結果を文書化してコメントを付けます。

- 新しい分析ルール、新しいインシデント、新しい脅威インジケーターを作成し、プレイブックを実行して結果に対処します。

- 新しいハント、アクティブなハント、クローズしたハントを 1 か所で追跡します。

- 検証済みの仮説と具体的な結果に基づいてメトリックを表示します。

重要

Microsoft Sentinel は、Microsoft Defender XDR または E5 ライセンスを持たないお客様を含め、Microsoft Defender ポータルで一般提供されています。

2026 年 7 月以降、Azure portal で Microsoft Sentinel を使用しているすべてのお客様は Defender ポータルにリダイレクトされ、Defender ポータルでのみ Microsoft Sentinel が使用されます。 2025 年 7 月以降、多くの新規ユーザーが自動的にオンボードされ、Defender ポータルにリダイレクトされます。

Azure portal で Microsoft Sentinel を引き続き使用している場合は、スムーズな移行を確保し、Microsoft Defender によって提供される統合セキュリティ運用エクスペリエンスを最大限に活用するために、Defender ポータルへの移行の計画を開始することをお勧めします。 詳細については、「 移動する時間: セキュリティを強化するために Microsoft Sentinel の Azure portal を廃止する」を参照してください。

前提条件

ハント機能を使用するには、組み込みの Microsoft Sentinel ロールまたはカスタム Azure RBAC ロールが割り当てられている必要があります。 そのためのオプションを次に示します。

組み込みの Microsoft Sentinel 共同作成者ロールの割り当てを割り当てます。

Microsoft Sentinel のロールの詳細については、「Microsoft Sentinel のロールとアクセス許可」を参照してください。Microsoft.SecurityInsights/hunts で適切なアクセス許可を持つカスタム Azure RBAC ロールを割り当てます。

詳細については、「 Microsoft Sentinel プラットフォームのロールとアクセス許可」を参照してください。

仮説を定義する

仮説の定義は制限のない柔軟なプロセスであり、検証する必要があるあらゆるアイデアを含めることができます。 一般的な仮説としては、次のものがあります。

- 疑わしい動作 - 環境内に見られる悪意のある可能性のあるアクティビティを調査し、攻撃が発生しているかどうかを判断します。

- 新しい脅威キャンペーン - 新しく検出された脅威のアクター、手法、または脆弱性に基づいて、悪意のあるアクティビティの種類を探します。 これは、セキュリティ関連のニュース記事で聞いたものである場合もあります。

- 検出ギャップ - MITRE ATT&CK マップを使用して検出範囲を拡大し、ギャップを特定します。

Microsoft Sentinel では、適切なハンティング クエリのセットに焦点を絞って仮説を調査できるため、ユーザーに柔軟性が提供されます。 ハントを作成するときは、事前に選択されたハンティング クエリを使用して開始するか、進行に応じてクエリを追加します。 最も一般的な仮説に基づく事前に選択されたクエリに対する推奨事項を次に示します。

仮説 - 疑わしい動作

Azure portal の Microsoft Sentinel の場合、[脅威の管理] で [ハンティング] を選択します。

Defender ポータルの Microsoft Sentinel の場合は、Microsoft Sentinel>Threat management>Hunting を選択します。[ クエリ ] タブを選択します。悪意のある可能性のある動作を特定するには、すべてのクエリを実行します。

[すべてのクエリの実行] を選択>クエリが実行されるまで待機します。 このプロセスにはしばらく時間がかかることがあります。

フィルターの追加>結果>チェックボックス "!"、"N/A"、"-"、"0" の各値の選択を解除します>適用

。

。

結果の差分 列を基準にこれらの結果を並べ替えて、何が最近変更されたかを確認します。 これらの結果は、ハントに関する最初のガイダンスを提供します。

仮説 - 新しい脅威キャンペーン

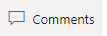

コンテンツ ハブには、特定の攻撃を追求するための脅威キャンペーンとドメインベースのソリューションが用意されています。 次の手順では、これらの種類のソリューションのいずれかをインストールします。

コンテンツ ハブに移動します。

Log4J 脆弱性検出や Apache Tomcat などの脅威キャンペーンまたはドメインベースのソリューションをインストールします。

ソリューションがインストールされたら、Microsoft Sentinel で [ハンティング] に移動します。

[ クエリ ] タブを選択します。

ソリューション名で検索するか、ソリューションの ソース名 でフィルター処理します。

クエリを選択し、 クエリを実行します。

仮説 - 検出ギャップ

MITRE ATT&CK マップは、検出範囲の特定のギャップを特定するのに役立ちます。 特定の MITRE ATT&CK 手法のための事前定義されたハンティング クエリを、新しい検出ロジックを開発するための開始点として使用します。

MITRE ATT&CK (プレビュー) ページに移動します。

[アクティブ] ドロップダウン メニューの項目を選択解除します。

シミュレートされたフィルターで [ハンティング クエリ] を選択して、ハンティング クエリが関連付けられている手法を確認します。

目的の手法があるカードを選択します。

詳細ウィンドウの下部にある [ハンティング クエリ] の横にある [表示] リンクを選択します。 このリンクをクリックすると、選択した手法に基づいて、[ハンティング] ページの [クエリ] タブのフィルター処理されたビューが表示されます。

![スクリーンショットは、MITRE ATT&CK カード ビューと [ハンティング クエリ ビュー] リンクを示しています。](media/hunts/mitre-card-view.png)

その手法についてのすべてのクエリを選択します。

ハントを作成する

ハントを作成するには、主に 2 つの方法があります。

クエリを選択した仮説から始めた場合は、[ハント アクション] ドロップダウン メニュー >[新しいハントの作成] を選択します。 選択したすべてのクエリが、この新しいハント用に複製されます。

![選択されたクエリと[新しいハント メニューの作成]オプションが選択されているスクリーンショット。](media/hunts/create-new-hunt.png)

クエリをまだ決定していない場合は、[ ハント (プレビュー)] タブ >[新しいハント ] を選択して空のハントを作成します。

ハント名とオプションのフィールドに入力します。 説明は、仮説を言葉で表すのに適した場所です。 [仮説] プルダウン メニューでは、作業仮説の状態を設定します。

[ 作成] を選択して開始します。

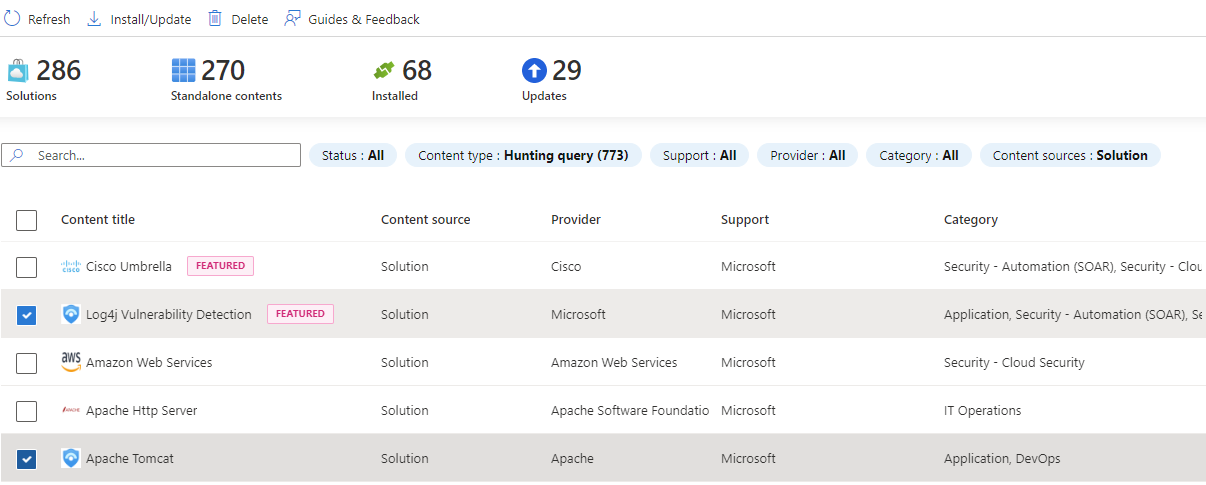

ハントの詳細を表示する

[ ハント (プレビュー)] タブを選択して、新しいハントを表示します。

詳細を表示してアクションを実行するハント リンクの名前を選択します。

詳細ウィンドウを表示し、[ ハント名]、[ 説明]、[ コンテンツ]、[ 最終更新時刻]、[ 作成時刻] を表示します。

[クエリ]、[ブックマーク]、[エンティティ] のタブに注意してください。

[クエリ] タブ

[ クエリ ] タブには、このハントに固有のハンティング クエリが含まれています。 これらのクエリは、ワークスペース内の他のすべてのクエリとは関係のない、元のクエリの複製です。 クエリの全体的なセットまたは他のハント内のクエリに影響を与えずに、それらを更新または削除します。

ハントにクエリを追加する

クエリを実行する

すべてのクエリを実行するか、特定のクエリを選択して、

すべてのクエリを実行するか、特定のクエリを選択して、 選択したクエリを実行選択します。

選択したクエリを実行選択します。- クエリの実行をいつでも取り消すには、

Cancel を選択します。

Cancel を選択します。

クエリを管理する

クエリを右クリックし、コンテキスト メニューから次のいずれかを選択します。

- 実行

- 編集

- クローン

- 削除

- 分析ルールを作成する

![スクリーンショットは、ハントの [クエリ] タブの右クリック コンテキスト メニュー オプションを示しています。](media/hunts/queries-tab.png)

これらのオプションは、[ ハンティング ] ページの既存のクエリ テーブルと同じように動作しますが、アクションはこのハント内でのみ適用されます。 分析ルールの作成を選択すると、名前、説明、および KQL クエリが新しいルールの作成に事前設定されます。 関連分析ルールの下にある新しい分析ルールを表示するためのリンク が作成されます。

結果の表示

この機能を使用すると、Log Analytics 検索エクスペリエンスでハンティング クエリの結果を表示できます。 ここから、結果を分析し、クエリを絞り込み、 ブックマークを作成 して情報を記録し、個々の行の結果をさらに調査します。

- [ 結果の表示 ] ボタンを選択します。

- Microsoft Sentinel ポータルの別の部分にピボットした後、ハント ページから LA ログ検索エクスペリエンスに戻ると、すべての LA クエリ タブがそのまま残ります。

- ブラウザー タブを閉じると、これらの LA クエリ タブは失われます。クエリを長期間保持する場合は、クエリを保存するか、新しいハンティング クエリを作成するか、後で検索で使用できるように コメントにコピー する必要があります。

ブックマークを追加する

興味深い結果や重要なデータ行が見つかった場合、ブックマークを作成してそれらの結果をハントに追加します。 詳細については、「 データ調査にハンティング ブックマークを使用する」を参照してください。

目的の行を選択します。

ブックマークに名前を付けます。

イベント時刻列を設定します。

エンティティ識別子をマップします。

MITRE の戦術と手法を設定します。

タグを追加し、メモを追加します。

ブックマークには、特定の行の結果、KQL クエリ、結果を生成した時間範囲が保持されます。

[ 作成] を選択して、ブックマークをハントに追加します。

ブックマークを表示する

ハントのブックマーク タブに移動して、ブックマークを表示します。

目的のブックマークを選択し、次の操作を実行します。

- エンティティ リンクを選択して、対応する UEBA エンティティ ページを表示します。

- 未加工の結果、タグ、メモを表示します。

- Log Analytics で ソース クエリ を表示するには、[ソース クエリの表示] を選択します。

- [ ブックマーク ログの表示 ] を選択すると、Log Analytics のハンティング ブックマーク テーブルにブックマークの内容が表示されます。

- [調査] ボタンを選択して、調査グラフのブックマークと関連エンティティを表示します。

- [ 編集 ] ボタンを選択して、タグ、MITRE の戦術とテクニック、ノートを更新します。

エンティティを操作する

ハントの [ エンティティ ] タブに移動して、ハントに含まれるエンティティを表示、検索、フィルター処理します。 このリストは、ブックマーク内のエンティティの一覧から生成されます。 [エンティティ] タブでは、重複したエントリが自動的に解決されます。

エンティティ名を選択して、対応する UEBA エンティティ ページにアクセスします。

エンティティを右クリックして、エンティティ型に適したアクションを実行します (TI への IP アドレスの追加やエンティティ型固有のプレイブックの実行など)。

コメントの追加

コメントは、同僚との共同作業やメモの保持、結果の文書化を行うのに最適な場所です。

を選択します

を選択します

編集ボックスにコメントを入力して書式設定します。

コラボレーターがコンテキストをすばやく理解するためのリンクとして、クエリ結果を追加します。

[コメント] ボタンを選択してコメントを適用します。

インシデントを作成する

ハンティング中のインシデント作成には、2 つの選択肢があります。

オプション 1: ブックマークを使用する。

ブックマークを選択します。

[インシデント アクション] ボタンを選択します。

[新しいインシデントを作成する] または [既存のインシデントに追加] を選択します

![[ブックマーク] ウィンドウの [インシデント アクション] メニューを示すスクリーンショット。](media/hunts/create-incident.png)

- [ 新しいインシデントの作成] では、ガイド付きの手順に従います。 [ブックマーク] タブには、選択したブックマークが事前に設定されています。

- [ 既存のインシデントに追加] で、インシデントを選択し、[ 承諾 ] ボタンを選択します。

オプション 2: ハントの [アクション] を使用する。

[hunts Actions]\(ハント アクション\) メニュー >[インシデントの作成]を選択し、ガイド付きの手順に従います。

![ブックマーク ウィンドウの [ハント アクション] メニューを示すスクリーンショット。](media/hunts/create-incident-actions-menu.png)

[ ブックマークの追加] ステップで、[ ブックマークの追加] アクションを使用して、インシデントに追加するブックマークをハントから選択します。 ブックマークは、インシデントにまだ割り当てられていないものに制限されています。

インシデントが作成されると、そのハンティングの [関連インシデント ] リストの下にリンクされます。

更新の状態

仮説を立証または否定するのに十分な証拠を取得したら、仮説の状態を更新します。

分析ルールやインシデントの作成、TI への侵害インジケーター (IOC) の追加など、ハントに関連するすべてのアクションが完了したら、ハントを終了します。

![[ハント状態] メニューの選択を示すスクリーンショット。](media/hunts/set-status.png)

これらの状態の更新は、メインの [ハンティング] ページに表示され、 メトリックの追跡に使用されます。

メトリックを追跡する

[ハント] タブのメトリック バーを使用して、ハンティング アクティビティの具体的 な結果を 追跡します。メトリックには、検証済みの仮説、作成された新しいインシデント、作成された新しい分析ルールの数が表示されます。 これらの結果を使用して、ハンティング プログラムの目標を設定したり、マイルストーンを祝ったりします。

次のステップ

この記事では、Microsoft Sentinel のハント機能を使用してハンティング調査を実行する方法について学習しました。

詳細については、次を参照してください。

![[ハンティング] タブの新しいハントを示すスクリーンショット。](media/hunts/view-hunt.png)

![[クエリ] タブ ページの [クエリ アクション] メニューを示すスクリーンショット。](media/hunts/add-queries-to-hunt.png)

![省略可能なフィールドが入力された [ブックマークの追加] ペインを示すスクリーンショット。](media/hunts/add-bookmark.png)

![ブックマークの詳細がすべて表示され、[ハント アクション] メニューが開いているスクリーンショット。](media/hunts/view-bookmark.png)