Defender に接続されている Microsoft Sentinel ワークスペースの場合、階層化と保持の管理は、Defender ポータルの新しいテーブル管理エクスペリエンスから行う必要があります。 接続されていない Microsoft Sentinel ワークスペースの場合は、以下で説明するエクスペリエンスを引き続き使用して、ワークスペース内のデータを管理します。 ワークスペースに Basic ログがある場合、まず Log Analytics Tables エクスペリエンスからそれを分析ティアに変換し、その後、Defender の新しいテーブル管理エクスペリエンスを使用してティアリングまたは保持期間を変更します。 詳細については、 Microsoft Defender ポータル (プレビュー) でのデータ層と保持の管理に関するページを参照してください。

ログの収集と保持には、脅威検出プログラムを成功させるために不可欠な 2 つの競合する側面があります。 一方では、可能な限り包括的なセキュリティ カバレッジを実現できるように、収集するログ ソースの数を最大化したいところです。 一方では、すべてのデータのインジェストによって発生するコストを最小限に抑える必要があります。

これらの競合するニーズには、データ アクセシビリティ、クエリ パフォーマンス、ストレージ コストのバランスを取るログ管理戦略が必要です。

この記事では、データのカテゴリと、データの保存とアクセスに使用される保持状態について説明します。 また、ログの管理と保持の戦略を構築するために Microsoft Sentinel が提供するログ プランについても説明します。

重要

Microsoft Sentinel は、Microsoft Defender XDR または E5 ライセンスを持たないお客様を含め、Microsoft Defender ポータルで一般提供されています。

2026 年 7 月以降、Azure portal で Microsoft Sentinel を使用しているすべてのお客様は Defender ポータルにリダイレクトされ、Defender ポータルでのみ Microsoft Sentinel が使用されます。 2025 年 7 月以降、多くの新規ユーザーが自動的にオンボードされ、Defender ポータルにリダイレクトされます。

Azure portal で Microsoft Sentinel を引き続き使用している場合は、スムーズな移行を確保し、Microsoft Defender によって提供される統合セキュリティ運用エクスペリエンスを最大限に活用するために、Defender ポータルへの移行の計画を開始することをお勧めします。 詳細については、「 移動する時間: セキュリティを強化するために Microsoft Sentinel の Azure portal を廃止する」を参照してください。

取り込まれたデータのカテゴリ

Microsoft では、Microsoft Sentinel に取り込まれたデータを次の 2 つの一般的なカテゴリに分類することをお勧めします。

プライマリ セキュリティ データは、重要なセキュリティ値を含むデータです。 このデータは、リアルタイムのプロアクティブな監視、スケジュールされたアラート、セキュリティの脅威を検出する分析に使用されます。 データは、すべての Microsoft Sentinel エクスペリエンスでほぼリアル タイムですぐに使用できる必要があります。

セカンダリ セキュリティ データは補足データであり、多くの場合、大量の詳細なログに含まれます。 このデータのセキュリティ上の価値は限られていますが、検出と調査にさらなる情報とコンテキストを提供し、セキュリティ インシデントの全体像を把握するのに役立ちます。 すぐに使用できる必要はありませんが、必要に応じて、適切な分量でオンデマンドでアクセスできる必要があります。

プライマリ セキュリティ データ

このカテゴリは、組織にとって重要なセキュリティ値を保持するログで構成されます。 セキュリティ操作の主なセキュリティ データのユース ケースは次のとおりです。

頻繁な監視。 脅威検出 (分析) 規則は、このデータに対して頻繁な間隔またはほぼリアル タイムで実行されます。

オンデマンド ハンティング。 このデータに対して複雑なクエリが実行され、対話型でハイパフォーマンスなセキュリティ脅威のハンティングが実行されます。

相関関係。 これらのソースのデータは、脅威を検出し、攻撃ストーリーを構築する他のプライマリ セキュリティ データ ソースのデータと関連付けられています。

定期的なレポート。 セキュリティと一般の意思決定者の両方にとって、これらのソースのデータは、組織のセキュリティ正常性に関する定期的なレポートに編集するためにすぐに使用できます。

行動分析。 これらのソースのデータは、ユーザーとデバイスのベースライン行動プロファイルを構築するために使用され、異常な行動を疑わしいものとして特定できるようになります。

プライマリ データ ソースの例を次に示します。

- ウイルス対策またはエンタープライズ検出および応答 (EDR) システムからのログ

- 認証ログ

- クラウド プラットフォームからの監査証跡

- 脅威インテリジェンス フィード

- 外部システムからのアラート

プライマリ セキュリティ データを含むログは、 Analytics ログ プランを使用して格納する必要があります。

セカンダリ セキュリティ データ

このカテゴリには、個々のセキュリティ値が制限されているものの、セキュリティ インシデントまたは侵害の包括的なビューを提供するために不可欠なログが含まれます。 通常、これらのログは大量であり、詳細な場合があります。 このデータのセキュリティ オペレーションのユース ケースには次のとおりです。

脅威インテリジェンス。 プライマリ データを侵害インジケーター (IoC) または攻撃インジケーター (IoA) の一覧と照合して、脅威を迅速かつ簡単に検出できます。

アドホックなハンティングと調査。 データは 30 日間対話形式でクエリできるため、脅威ハンティングと調査のための重要な分析が容易になります。

大規模な検索。 ペタバイト規模のデータをバックグラウンドで取り込み、検索できる一方で、最小限の処理で効率的に保存できます。

要約規則による要約。 大量のログを集計情報に要約し、結果をプライマリ セキュリティ データとして保存します。 要約規則の詳細については、要約規則を使用した Microsoft Sentinel データの集計に関する記事を参照してください。

セカンダリ データ ログ ソースの例としては、クラウド ストレージ アクセス ログ、NetFlow ログ、TLS/SSL 証明書ログ、ファイアウォール ログ、プロキシ ログ、IoT ログなどがあります。 これらの各ソースが、常時必要とされることなくセキュリティ検出にどのように価値をもたらすかの詳細については、「基本ログのインジェストに使用するログ ソース」を参照してください。

セカンダリ セキュリティ データを含むログの場合は、 補助ログ プランを使用します。

重要

ユーザーは、セカンダリデータと長期データを格納するための推奨ソリューションとして Microsoft Sentinel Data Lake を検討することをお勧めします。 Microsoft Sentinel Data Lake は、高度なセキュリティとコンプライアンスのシナリオに合わせて、スケーラビリティ、柔軟性、統合機能を強化するように設計されています。 詳細については、「 Microsoft Sentinel Data Lake (プレビュー)」を参照してください。 Microsoft Sentinel Data Lake は現在パブリック プレビュー段階であり、まだ一般公開されていません。 利用可能状況に関する更新とお知らせを監視することをお勧めします。

ログ管理プラン

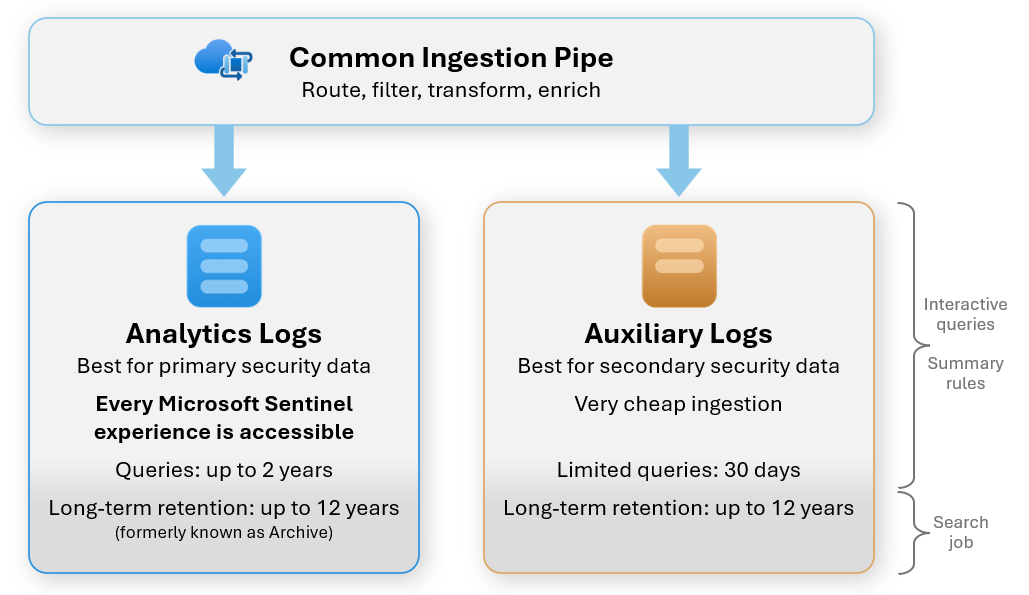

Microsoft Sentinel には、取り込まれたデータのこれらのカテゴリに対応するために、2 つの異なるログ ストレージ プラン (種類) が用意されています。

Analytics ログ プランは、プライマリ セキュリティ データを保存し、ハイ パフォーマンスで簡単かつ継続的にアクセスできるように設計されています。

補助ログ プランは、セカンダリ セキュリティ データを長期にわたって低コストで保存し、アクセシビリティを制限できるように設計されています。

これらの各プランは、2 つの異なる状態でデータを保持します。

対話型保持状態は、データが取り込まれる初期状態です。 この状態では、プランに応じて、データに対するさまざまなレベルのアクセスが可能になります。また、この状態のコストはプランによって大きく異なります。

長期保有状態では、プランに関係なく、古いデータが元のテーブルに最長 12 年間、非常に低コストで保持されます。

保持状態の詳細については、「Log Analytics ワークスペースでデータ保持を管理する」を参照してください。

次の図は、これら 2 つのログ管理プランを要約して比較したものです。

Analytics ログ プラン

Analytics ログ プランでは、データは既定で対話型の保持状態で 90 日間保持されます。最長 2 年間まで延長できます。 この対話型の状態はコストがかかりますが、クエリごとの料金は発生せず、無制限に、ハイ パフォーマンスでデータのクエリを実行できます。

分析の保持期間が終了すると、データは元のテーブルに残りながら 、長期的な保持 状態になります。 長期保有期間は既定では定義されていませんが、最大 12 年間の期間を定義できます。 この保持状態は、規制コンプライアンスまたは内部ポリシーの目的で、低コストでデータを保持します。 この状態のデータにアクセスできるのは、 検索ジョブ または 復元 を使用して、Analytics リテンション期間の新しいテーブルに限られたデータ セットを取り出すことでのみ可能です。このテーブルには、完全なクエリ機能を使用できます。

Auxiliary ログ プラン

重要

ユーザーは、セカンダリデータと長期データを格納するための推奨ソリューションとして Microsoft Sentinel Data Lake を検討することをお勧めします。 Microsoft Sentinel Data Lake は、高度なセキュリティとコンプライアンスのシナリオに合わせて、スケーラビリティ、柔軟性、統合機能を強化するように設計されています。 詳細については、「 Microsoft Sentinel Data Lake (プレビュー)」を参照してください。 Microsoft Sentinel Data Lake は現在パブリック プレビュー段階であり、まだ一般公開されていません。 利用者の皆様には、可用性の状況に関する更新やお知らせを確認することをお勧めします。

補助ログ プランでは、30 日間、分析の保持状態のデータが保持されます。 補助プランでは、この状態は Analytics プランと比較して保持コストが低くなります。 ただし、クエリ機能は制限されています。クエリはスキャンされたデータのギガバイト単位で課金され、1 つのテーブルに限定されるため、パフォーマンスは大幅に低下します。 このデータは対話型の保持状態のままですが、このデータに対して サマリー ルール を実行して、分析ログ プランに集計データのテーブルを作成し、この集計データに対する完全なクエリ機能を備えることができます。

分析のリテンション期間が終了すると、データは 長期的な保持 状態になり、元のテーブルに残ります。 Auxiliary ログ プランの長期保有は、データにアクセスする唯一のオプションが検索ジョブを使用することである点を除いて、Analytics ログ プランの長期保有と似ています。 補助ログプランでは、復元はサポートされていません。

関連コンテンツ

ログ データ プランのより詳細な比較、ログの種類に関する一般的な情報については、「Azure Monitor ログの概要 | テーブル プラン」を参照してください。

補助ログ プランでテーブルを設定するには、「 Log Analytics ワークスペースで補助プランを使用してテーブルを設定する」を参照してください。

プラン全体に存在する保持期間の詳細については、「Log Analytics ワークスペース内のデータ保持を管理する」を参照してください。

Microsoft Sentinel Data Lake (プレビュー) の詳細については、 Microsoft Sentinel Data Lake (プレビュー) を参照してください。

Microsoft Sentinel Data Lake (プレビュー) にオンボードするには、「 Microsoft Sentinel Data Lake へのデータのオンボード (プレビュー)」を参照してください。