Azure ネットワーク セキュリティ グループ (NSG) を使用して、Azure 仮想ネットワーク内の Azure リソースとの間のネットワーク トラフィックをフィルター処理します。 ネットワーク セキュリティ グループは、リソース間を流れるトラフィックを制御することで、クラウド インフラストラクチャをセキュリティで保護するのに役立つ重要なトラフィック フィルタリング機能を提供します。 ネットワーク セキュリティ グループには、いくつかの種類の Azure リソースとの受信ネットワーク トラフィックまたは送信ネットワーク トラフィックを許可または拒否するセキュリティ規則が含まれています。 ルールごとに、送信元と宛先の詳細、ポート、プロトコルを指定できます。

1 つの Azure 仮想ネットワークに、いくつかの Azure サービスのリソースをデプロイすることができます。 完全な一覧については、「仮想ネットワークにデプロイできるサービス」を参照してください。 必要に応じて、仮想マシン内の各仮想ネットワーク サブネットとネットワーク インターフェイスにネットワーク セキュリティ グループを関連付けることができます。 同じネットワーク セキュリティ グループを、選択した数のサブネットとネットワーク インターフェイスに関連付けることができます。

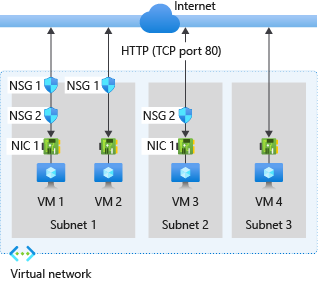

次の図は、TCP ポート 80 経由でインターネットとの間のネットワーク トラフィックを許可するためにネットワーク セキュリティ グループを展開する方法のさまざまなシナリオを示しています。

Azure が受信規則と送信規則をどのように処理するかを理解するには、前の図を参照してください。 この図は、ネットワーク セキュリティ グループがトラフィック フィルター処理を処理する方法を示しています。

Inbound traffic

受信トラフィックの場合、Azure はまず、サブネットに関連付けられているネットワーク セキュリティ グループ内の規則が存在する場合に処理します。 その後、ネットワーク インターフェイスに関連付けられているネットワーク セキュリティ グループ内の規則が存在する場合は、Azure によって処理されます。 この同じ順序の評価がサブネット内トラフィックに適用されます。

VM1: NSG1 は Subnet1 に関連付けられ、VM1 は Subnet1 に存在するため、NSG1 のセキュリティ規則が処理されます。 DenyAllInbound の既定のセキュリティ規則は、ポート 80 受信を明示的に許可するカスタム規則を作成しない限り、トラフィックをブロックします。 ネットワーク インターフェイス NIC1 に関連付けられている NSG2 では、ブロックされたトラフィックは評価されません。 ただし、 NSG1 でセキュリティ規則でポート 80 が許可されている場合、 NSG2 はトラフィックを評価します。 仮想マシンへのポート 80 を許可するには、 NSG1 と NSG2 の 両方に、インターネットからのポート 80 を許可する規則を含める必要があります。

VM2: VM2 も Subnet1 にあるため、NSG1 のセキュリティ規則が処理されます。 VM2 はネットワーク インターフェイスに関連付けられたネットワーク セキュリティ グループを持たないため、NSG1 を介して許可されるすべてのトラフィックを受信し、NSG1 によってブロックされたすべてのトラフィックを拒否します。 トラフィックは、ネットワーク セキュリティ グループがサブネットに関連付けられている場合、同じサブネット内のすべてのリソースに対して許可または拒否されます。

VM3: Subnet2 に関連付けられているネットワーク セキュリティ グループがないため、NSG2 は VM3 に接続されているネットワーク インターフェイス NIC1 に関連付けられているため、トラフィックはサブネットに許可され、NSG2 によって処理されます。

VM4: ネットワーク セキュリティ グループが Subnet3 や仮想マシンのネットワーク インターフェイスに関連付けられていないため、VM4 へのトラフィックはブロックされます。 サブネットおよびネットワーク インターフェイスにネットワーク セキュリティ グループが関連付けられていない場合、すべてのネットワーク トラフィックがサブネットおよびネットワーク インターフェイスを介してブロックされます。 標準のパブリック IP アドレスを持つ仮想マシンは、既定でセキュリティで保護されています。 トラフィックがインターネットから流れるには、ネットワーク セキュリティ グループを仮想マシンのサブネットまたはネットワーク インターフェイスに関連付ける必要があります。 詳細については、 IP アドレスのバージョンを参照してください。

Outbound traffic

送信トラフィックの場合、Azure はネットワーク セキュリティ グループの規則を特定の順序で処理します。 Azure は、ネットワーク インターフェイスに関連付けられているすべてのネットワーク セキュリティ グループの規則を評価します。 その後、サブネットに関連付けられているネットワーク セキュリティ グループ内の規則が Azure によって処理されます。 この同じ処理順序がサブネット内トラフィックに適用されます。

VM1:NSG2 のセキュリティ規則が処理されます。 インターネットへのポート 80 の送信を明示的に拒否するセキュリティ規則を作成しない限り、NSG1 と NSG2 の両方の AllowInternetOutbound の既定のセキュリティ規則によってトラフィックが許可されます。 NSG2 がセキュリティ規則でポート 80 を拒否した場合、トラフィックは拒否され、NSG1 はトラフィックを受信せず、評価できません。 仮想マシンからポート 80 を拒否するには、ネットワーク セキュリティ グループのいずれかまたは両方に、インターネットへのポート 80 を拒否する規則が必要です。

VM2: VM2 に接続されているネットワーク インターフェイスにはネットワーク セキュリティ グループが関連付けられていないため、すべてのトラフィックはネットワーク インターフェイスを介してサブネットに送信されます。 NSG1 の規則が処理されます。

VM3: NSG2 がセキュリティ規則でポート 80 を拒否すると、トラフィックがブロックされます。 NSG2 でポート 80 が拒否されない場合、ネットワーク セキュリティ グループが Subnet2 に関連付けられていないため、NSG2 の AllowInternetOutbound 既定セキュリティ規則によってトラフィックが許可されます。

VM4: 仮想マシンのネットワーク インターフェイスまたは Subnet3 にネットワーク セキュリティ グループが関連付けられていないため、トラフィックは VM4 から自由にフローします。

Intra-subnet traffic

サブネットに関連付けられているネットワーク セキュリティ グループのセキュリティ規則は、その中の仮想マシン間の接続に影響を与える可能性があることに注意してください。 既定では、同じサブネット内の仮想マシンは、サブネット内トラフィックを許可する既定のネットワーク セキュリティ グループ規則に基づいて通信できます。 すべての受信トラフィックと送信トラフィックを拒否するルールを NSG1 に追加した場合、 VM1 と VM2 は相互に通信できません。

ネットワーク インターフェイスの有効なセキュリティ規則を表示すると、ネットワーク インターフェイスに適用されている規則の集計を簡単に確認できます。 Azure Network Watcher の IP フロー検証 機能は、ネットワーク インターフェイスとの間で通信が許可されているかどうかを判断するのに役立ちます。 IP フロー検証では、通信が許可されるか拒否されるかが決まります。 また、トラフィックの許可または拒否を担当するネットワーク セキュリティ規則も識別します。

Azure Virtual Network Manager のネットワーク検証ツール は、仮想マシンとインターネットまたはその他の Azure リソース間の到達可能性のトラブルシューティングにも役立ちます。 ネットワーク検証ツールは、ネットワーク セキュリティ グループの規則や、接続に影響を与える可能性があるその他の Azure の規則とポリシーに関する分析情報を提供します。

Tip

最適なセキュリティ構成を実現するために、ネットワーク セキュリティ グループをサブネットとそのネットワーク インターフェイスの両方に同時に関連付けないようにします。 ネットワーク セキュリティ グループをサブネットまたはネットワーク インターフェイスに関連付けますが、両方を関連付けないことを選択します。 複数のレベルでネットワーク セキュリティ グループを適用すると、ルールが競合する可能性があります。 セキュリティ規則のこの重複は、多くの場合、トラブルシューティングが困難な予期しないトラフィック フィルタリングの問題につながります。

Next steps

仮想ネットワークにデプロイできる Azure リソースについて説明します。 ネットワーク セキュリティ グループをサポートするリソースについては、 Azure サービスの仮想ネットワーク統合 に関するページを参照してください。

ネットワーク セキュリティ グループの作成に関する簡単な チュートリアル を完了します。

ネットワーク セキュリティ グループに精通していて、それらを管理する必要がある場合は、ネットワーク セキュリティ グループの管理に関するページを参照してください。

通信に問題があり、ネットワーク セキュリティ グループのトラブルシューティングが必要な場合は、「仮想マシン ネットワーク トラフィック フィルターの問題を診断する」を参照してください。

仮想ネットワーク フロー ログを有効にして、関連付けられているネットワーク セキュリティ グループを通過する可能性がある仮想ネットワークとの間のトラフィックを分析する方法について説明します。