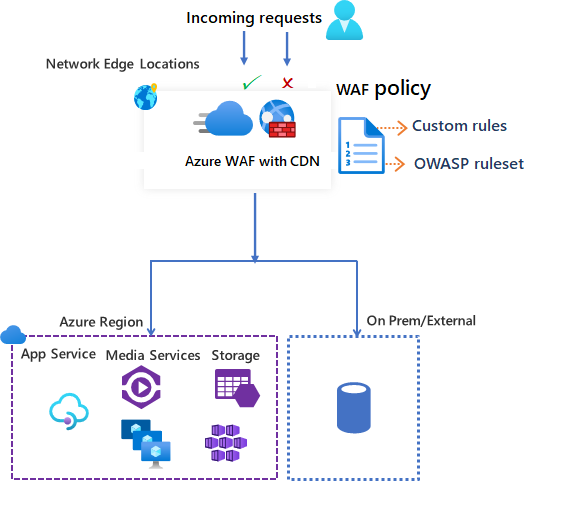

Azure Content Delivery Network での Azure Web アプリケーション ファイアウォールのデプロイでは、Web コンテンツの一元的な保護が提供されます。 Azure Web Application Firewall は、一般的な悪用や脆弱性から Web サービスを保護します。 これは、ユーザーがサービスを高可用性に保ち、コンプライアンス要件を満たすのに役立ちます。

重要

Azure Content Delivery Network 上の Azure Web アプリケーション ファイアウォールのプレビューでは、新しい顧客を受け入れなくなりました。 代わりに 、Azure Front Door で Azure Web アプリケーション ファイアウォールを 使用することをお勧めします。

Microsoft は、既存のお客様にプレビュー サービス レベル アグリーメントを提供します。 特定の機能はサポート対象ではなく、機能が制限されることがあります。 詳細については、「 Microsoft Azure プレビューの追加使用条件」を参照してください。

Azure Content Delivery Network 上の Azure Web アプリケーション ファイアウォールは、グローバルで一元化されたソリューションです。 デプロイされる場所は、世界中の Azure ネットワーク エッジです。 Azure Web Application Firewall は、攻撃元に到達する前に、攻撃元に近い悪意のある攻撃を停止します。 パフォーマンスを損なうことなく大規模でグローバルな保護機能を利用することができます。

Web アプリケーション ファイアウォール (WAF) ポリシーは、サブスクリプション内のすべてのコンテンツ配信ネットワーク (CDN) エンドポイントにリンクします。 新しいルールは数分以内にデプロイできるため、変化する脅威パターンに迅速に対応できます。

WAF のポリシーと規則

WAF ポリシーを構成し、そのポリシーを保護のために 1 つ以上の CDN エンドポイントに関連付けることができます。 WAF ポリシーは、2 種類のセキュリティ規則で構成されます:

- カスタム ルール: 自分で作成できるルール。

- マネージド ルール セット: 有効にできる Azure で管理された事前構成済みルール。

両方が存在する場合、WAF は、マネージド ルール セット内のルールを処理する前にカスタム ルールを処理します。

ルールは、一致条件、優先度、およびアクションで構成されます。 サポートされているアクションの種類は、 ALLOW、 BLOCK、 LOG、および REDIRECTです。 マネージドルールとカスタムルールを組み合わせることで、アプリケーション保護の特定の要件を満たす完全にカスタマイズされたポリシーを作成できます。

WAF は、ポリシー内の規則を優先順位で処理します。 Priority は、処理するルールの順序を定義する一意の整数です。 数値が小さい方が優先順位が高く、値が大きいルールの前に WAF によってそれらのルールが評価されます。 WAF は、要求を持つルールに一致した後、ルールが定義する対応するアクションを要求に適用します。 WAF がこのような一致を処理した後、優先順位の低いルールはそれ以上処理されません。

Azure Content Delivery Network でホストされている Web アプリケーションには、一度に 1 つの WAF ポリシーしか関連付けできません。 ただし、WAF ポリシーが関連付けられていない CDN エンドポイントを使用することもできます。 WAF ポリシーが存在する場合は、世界中の一貫性のあるセキュリティ ポリシーを確保するために、すべてのエッジの場所にレプリケートされます。

カスタム規則

カスタム ルールには、次のものが含まれます。

一致ルール: 次のカスタム 一致ルールを構成できます。

"IP 許可リストとブロックリスト": クライアント IP アドレスのリストまたは IP アドレス範囲に基づいて Web アプリケーションへのアクセスを制御することができます。 IPv4 と IPv6 の両方のアドレス タイプがサポートされています。

IP リスト規則では、WAF が使用する

SocketAddress値ではなく、X-Forwarded-For要求ヘッダーに含まれるRemoteAddressIP が使用されます。 IP がリスト内の IP と一致する要求をブロックまたは許可するように IP リストを構成できます。WAF が使用するソース IP アドレス (ユーザーがプロキシの背後にある場合はプロキシ サーバー アドレスなど) に対する要求をブロックする必要がある場合は、Azure Front Door Standard レベルまたは Premium レベルを使用する必要があります。 詳細については、「 Azure Front Door 用の WAF を使用して IP 制限規則を構成する」を参照してください。

地理的ベースのアクセス制御: クライアントの IP アドレスに関連付けられている国コードに基づいて、Web アプリケーションへのアクセスを制御できます。

HTTP パラメーターベースのアクセス制御: HTTP または HTTPS 要求パラメーターの文字列一致に基づく規則を使用できます。 たとえば、クエリ文字列、

POST引数、要求 URI、要求ヘッダー、要求本文などがあります。要求メソッドベースのアクセス制御: 要求の HTTP 要求メソッドに基づいてルールを作成できます。 たとえば、

GET、PUT、HEADなどがあります。サイズ制約: クエリ文字列、URI、要求本文など、要求の特定の部分の長さに基づいてルールを作成できます。

レート制御ルール: これらのルールは、クライアント IP アドレスからの異常に高いトラフィックを制限します。

1 分間にクライアント IP アドレスから許可される Web 要求の数に関するしきい値を構成できます。 この規則は、クライアント IP アドレスからすべての要求を許可またはブロックする IP リスト ベースのカスタム規則とは異なります。

レート制限は、より詳細なレート制御のために、HTTP または HTTPS パラメーターの一致など、より多くの一致条件と組み合わせることができます。

Azure で管理される規則セット

Azure で管理される規則セットは、一般的なセキュリティ脅威のセットに対する保護をデプロイする方法を提供します。 Azure はこれらのルール セットを管理するため、新しい攻撃シグネチャから保護するために必要に応じてルールが更新されます。 Azure で管理される既定の規則セットには、次の脅威カテゴリに対するルールが含まれています。

- クロスサイト スクリプティング

- Java 攻撃

- ローカル ファイル インクルージョン

- PHP インジェクション攻撃

- リモート コマンド実行

- リモート ファイル インクルージョン

- セッション固定

- SQL インジェクションからの保護

- プロトコル攻撃者

既定の規則セットのバージョン番号は、新しい攻撃シグネチャが規則セットに追加されると増分されます。

既定のルール セットは、WAF ポリシーの 検出 モードで既定で有効になっています。 ご自分のアプリケーション要件に合わせて、既定の規則セット内の規則を個別に有効または無効にすることができます。 ルールごとに特定のアクション (ALLOW、 BLOCK、 LOG、 REDIRECT) を設定することもできます。 管理対象の既定の規則セットの既定のアクションは BLOCK。

カスタム 規則は、WAF が既定の規則セット内の規則を評価する前に常に適用されます。 要求がカスタムルールと一致する場合、WAF は対応するルールアクションを適用します。 要求はブロックされるか、バックエンドに渡されます。 既定の規則セット内の他のカスタム 規則または規則は処理されません。 既定の規則セットを WAF ポリシーから削除することもできます。

WAF のモード

WAF ポリシーは、次の 2 つのモードで実行するように構成できます。

- 検出モード: WAF は、要求とその一致する WAF 規則を WAF ログに監視およびログ記録する以外のアクションを実行しません。 Azure Content Delivery Network のログ診断を有効にすることができます。 Azure portal を使用する場合は、[ 診断 ] セクションに移動します。

- 防止モード: 要求がルールと一致する場合、WAF は指定されたアクションを実行します。 一致が見つかると、優先順位の低いそれ以上のルールは評価されません。 一致した要求は、WAF ログにも記録されます。

WAF のアクション

要求が規則の条件に一致する場合は、次のいずれかのアクションを選択できます:

-

ALLOW: 要求は WAF を通過し、バックエンドに転送されます。 これ以上優先順位の低い規則では、この要求をブロックできません。 -

BLOCK: 要求がブロックされています。 WAF は、要求をバックエンドに転送せずに、クライアントに応答を送信します。 -

LOG: 要求は WAF ログに記録されます。 WAF は引き続き優先順位の低い規則を評価します。 -

REDIRECT: WAF は、要求を指定された URI にリダイレクトします。 指定された URI はポリシー レベルの設定です。 設定を構成すると、REDIRECTアクションに一致するすべての要求がその URI に送信されます。

構成

Azure portal、REST API、Azure Resource Manager テンプレート、Azure PowerShell を使用して、すべての WAF 規則の種類を構成してデプロイできます。

監視

Azure Content Delivery Network 上の Azure Web アプリケーション ファイアウォールの監視は、アラートの追跡とトラフィックの傾向の監視に役立つ Azure Monitor と統合されています。