組織がクラウド サービスをますます導入するにつれて、これらのリソースへの安全で効率的なアクセスを確保することが最も重要になります。 FinOps ハブには、ニーズに応じて、データ ネットワークへのパブリックまたはプライベート アクセスをサポートする柔軟なオプションが用意されています。 このガイドでは、各データ アクセス オプションのしくみと、FinOps ハブ内のデータに安全にアクセスするようにプライベート ネットワークを構成する方法について説明します。

パブリック アクセスのしくみ

FinOps ハブのパブリック アクセスには、次の特徴があります。

- アクセスは、ロールベースのアクセス制御 (RBAC) と、トランスポート層セキュリティ (TLS) を介して暗号化された通信によって制御されます。

- ストレージにはパブリック IP アドレス (ファイアウォールがパブリックに設定) 経由でアクセスできます。

- データ エクスプローラー (デプロイされている場合) には、パブリック IP アドレス (ファイアウォールがパブリックに設定) を介してアクセスできます。

- Key Vault には、パブリック IP アドレス (ファイアウォールがパブリックに設定) を介してアクセスできます。

- Azure Data Factory は、パブリック統合ランタイムを使用するように構成されています。

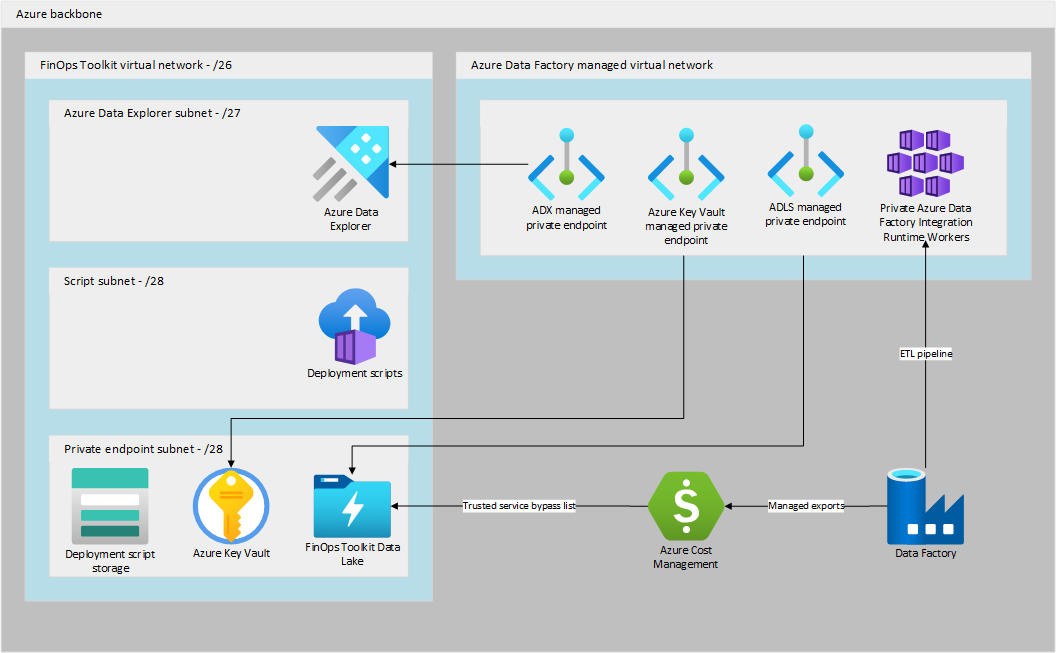

プライベート アクセスのしくみ

プライベート アクセスは、分離されたネットワークに FinOps ハブ リソースを配置し、プライベート ネットワーク経由でアクセスを制限する、より安全なオプションです。

- パブリック ネットワーク アクセスは既定で無効になっています。

- ストレージには、プライベート IP アドレスと信頼された Azure サービスを介してアクセスできます。ファイアウォールは、信頼された一覧のサービスをバイパスして既定の拒否に設定されます。

- データ エクスプローラー (デプロイされている場合) にはプライベート IP アドレスを使用してアクセスできます。ファイアウォールは既定の拒否に設定され、例外はありません。

- キー コンテナーには、プライベート IP アドレスと信頼された Azure サービスを介してアクセスできます。ファイアウォールは、信頼された一覧のサービスをバイパスして既定の拒否に設定されます。

- Azure Data Factory はパブリック統合ランタイムを使用するように構成されており、コストの削減に役立ちます。

- デプロイ中と実行時にすべてのコンポーネント間の通信がプライベートなままになるように、仮想ネットワークがデプロイされます。

プライベート ネットワークでは、Azure Data Factory のネットワーク リソース、接続、専用コンピューティングに対して追加コストが発生することに注意してください。 詳細なコスト見積もりについては、Azure 料金計算ツールを参照してください。

ネットワーク アクセス オプションの比較

次の表は、FinOps ハブで使用できるネットワーク アクセス オプションを比較しています。

| コンポーネント | パブリック | 非公開 | メリット |

|---|---|---|---|

| ストレージ | インターネット経由でアクセス可能¹ | FinOps ハブ ネットワーク、ピアリングされたネットワーク (企業 vNet など)、信頼された Azure サービスに制限されたアクセス | 職場または企業 VPN 上でのみアクセスできるデータ |

| アジュール データ エクスプローラー (Azure Data Explorer) | インターネット経由でアクセス可能¹ | FinOps ハブ ネットワーク、ピアリングされたネットワーク (企業 vNet など)、信頼された Azure サービスに制限されたアクセス | 職場または企業 VPN 上でのみアクセスできるデータ |

| キーボールト (Key Vault) | インターネット経由でアクセス可能¹ | FinOps ハブ ネットワーク、ピアリングされたネットワーク (企業 vNet など)、信頼された Azure サービスに制限されたアクセス | 開いているインターネットからキーとシークレットにアクセスすることは決してありません |

| Azure Data Factory | パブリック コンピューティング プールを使用する | Data Explorer、ストレージ、およびキー コンテナーを使用したプライベート ネットワーク内のマネージド統合ランタイム | すべてのデータ処理はネットワーク内で行われます |

| 仮想ネットワーク | 使用しない | FinOps ハブ トラフィックは、分離された vNet 内で発生します | すべてがプライベートなままです。規制環境に最適 |

¹ インターネット経由でリソースにアクセスすることはできますが、アクセスは引き続きロールベースのアクセス制御 (RBAC) によって保護されます。

プライベート ネットワークの有効化

新しい FinOps ハブ インスタンスをデプロイするとき、または既存の FinOps ハブ インスタンスを更新するときにプライベート ネットワークを有効にするには、[詳細設定] タブで [アクセス] を [プライベート] に設定します。

プライベート アクセスを有効にする前に、このページのネットワークの詳細を確認して、ハブ インスタンスに接続するために必要な追加の構成を理解してください。 有効にすると、FinOps ハブ インスタンスの外部でネットワーク アクセスが構成されるまで、FinOps ハブ インスタンスにアクセスできなくなります。 IP 範囲がネットワーク標準を満たし、ハブ インスタンスを既存のネットワークに接続する方法を理解できるように、ネットワーク管理者とこれを共有することをお勧めします。

FinOps ハブ仮想ネットワーク

プライベート アクセスが選択されている場合、FinOps ハブ インスタンスには、さまざまなコンポーネント間の通信がプライベートなままになるように仮想ネットワークが含まれます。

- 仮想ネットワークは、サイズが /26 (64 IP アドレス) である必要があります。 この設定により、Container Services (スクリプトの実行にデプロイ中に使用) とデータ エクスプローラーに必要な最小サブネット サイズが有効になります。

- IP 範囲はデプロイ時に設定でき、既定値は 10.20.30.0/26 です。

必要に応じて、次の要件に従う場合は、仮想ネットワーク、サブネットを作成し、必要に応じてハブ ネットワークとピアリングしてから FinOps ハブをデプロイできます。

- 仮想ネットワークは 、/26 (サイズが 64 個の IP アドレス) である必要があります。

- 名前は

<HubName>-vNetする必要があります。 - 仮想ネットワークは、指定されたサービス委任を持つ 3 つのサブネットに分割する必要があります。

- private-endpoint-subnet (/28) – サービス委任が構成されていない。は、ストレージとキー コンテナーのプライベート エンドポイントをホストします。

- script-subnet (/28) – デプロイ中にスクリプトを実行するためにコンテナー サービスに委任されます。

- dataExplorer-subnet (/27) – Azure Data Explorer に委任されます。

プライベート エンドポイントと DNS

さまざまな FinOps ハブ コンポーネント間の通信は、TLS を使用して暗号化されます。 プライベート ネットワークを使用するときに TLS 証明書の検証を成功させるためには、信頼できるドメイン ネーム システム (DNS) の名前解決が必要です。 DNS ゾーン、プライベート エンドポイント、DNS エントリは、FinOps ハブ コンポーネント間の名前解決を保証します。

- privatelink.blob.core.windows.net – デプロイ スクリプトで使用されるデータ エクスプローラーとストレージ用

- privatelink.dfs.core.windows.net – データ エクスプローラーと、FinOps データとパイプライン構成をホストするデータ レイク用

- privatelink.table.core.windows.net – データ エクスプローラーの場合

- privatelink.queue.core.windows.net – データ エクスプローラー用

- privatelink.vaultcore.azure.net – Azure Key Vault の場合

- privatelink。{___location}.kusto.windows.net – データ エクスプローラー用

重要

FinOps ハブ仮想ネットワークの DNS 構成を変更することはお勧めしません。 FinOps ハブ コンポーネントでは、デプロイとアップグレードを成功させるために信頼性の高い名前解決が必要です。 Data Factory パイプラインでは、コンポーネント間の信頼性の高い名前解決も必要です。

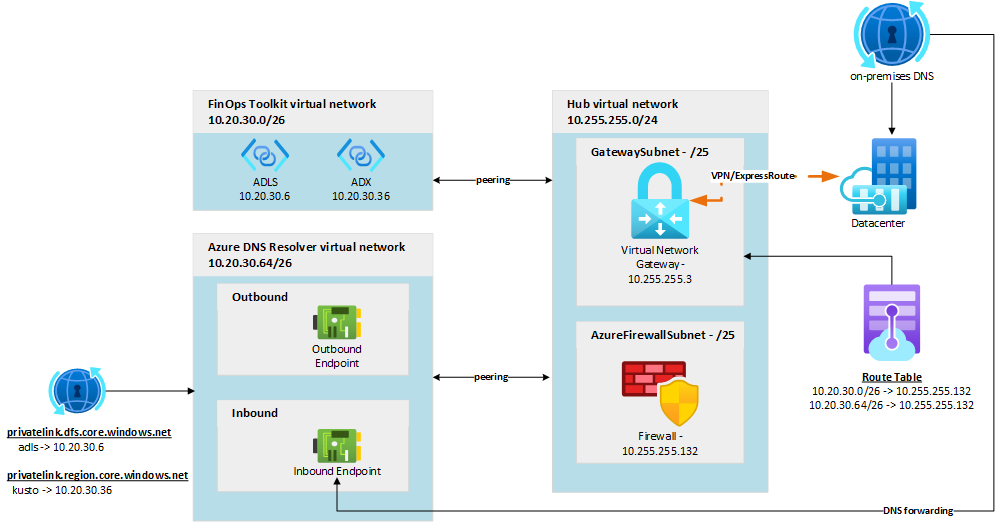

ネットワーク ピアリング、ルーティング、名前解決

プライベート アクセスを選択すると、FinOps ハブ インスタンスが分離されたスポーク仮想ネットワークにデプロイされます。 FinOps ハブ仮想ネットワークへのプライベート接続を有効にするには、次のような複数のオプションがあります。

- FinOps ハブ ネットワークを別の Azure vNet とピアリングする。

- Azure vWAN ハブを使用して FinOps ハブ ネットワークをピアリングする。

- FinOps ハブのネットワーク アドレス空間を拡張し、VPN ゲートウェイをデプロイする。

- FinOps ハブのネットワーク アドレス空間を拡張し、Power BI データ ゲートウェイをデプロイする。

- 企業のファイアウォールと VPN IP 範囲が、ストレージとデータ エクスプローラーのファイアウォールを介してパブリック インターネット経由でアクセスできるようにします。

既存の仮想ネットワークから FinOps ハブのデータにアクセスするには、ストレージまたはデータ エクスプローラーにアクセスするように既存の仮想ネットワーク内 のレコードを 構成します。 DNS ソリューションによっては、CNAME レコードが必要になる場合もあります。

| 必須 | 名前 | 説明 |

|---|---|---|

| 必須 | <storage_account_name>.privatelink.dfs.core.windows.net | ストレージにアクセスするレコード |

| オプション | <storage_account_name>.dfs.core.windows.net | ストレージのAレコードへのCNAME |

| 必須 | <data_explorer_name>.privatelink.<azure_location>.kusto.windows.net | データ エクスプローラーにアクセスするためのレコード |

| オプション | <data_explorer_name>.<azure_location>.kusto.windows.net | データ エクスプローラー A レコードへの CNAME |

重要

Power BI データ ゲートウェイと組み合わせてプライベート エンドポイントを使用する場合は、省略されたバージョン (clustername.region.kusto.windows.net など) ではなく、Azure Data Explorer クラスターの完全修飾ドメイン名 (FQDN) (clustername.region など) を使用してください。 これにより、プライベート エンドポイントの適切な名前解決が期待どおりに機能します。

ネットワーク ピアリングの例

この例では:

- FinOps ハブ仮想ネットワークは、ネットワーク ハブにピアリングされます。

- Azure ファイアウォールは、ルーターのコアとして機能します。

- 信頼性の高い名前解決を確保するために、ストレージとデータ エクスプローラーの DNS エントリが Azure DNS リゾルバーに追加されます。

- オンプレミスからのトラフィックがピアリングされた vNet にルーティングできるように、ルート テーブルがネットワーク ゲートウェイ サブネットにアタッチされます。

このネットワーク トポロジは、Azure の クラウド導入フレームワーク と Azure アーキテクチャ センターで説明されている Hub-Spoke ネットワーク アーキテクチャのガイダンスに従います。

フィードバックを送る

クイック レビューを使用して、どのように取り組んでいるかをお知らせください。 これらのレビューを使用して、FinOps のツールとリソースを改善および拡張します。

特定の情報をお探しの場合は、既存のアイデアに投票するか、新しいアイデアを作成してください。 他のユーザーとアイデアを共有して、投票を増やしましょう。 投票数が最も多いアイデアに焦点を当てています。