クラウド環境でMicrosoft Defender for Cloud Apps実行した後、学習と調査の段階が必要になります。 Microsoft Defender for Cloud Apps ツールを使用して、クラウド環境で何が起こっているのかをより深く理解する方法について説明します。 特定の環境とその使用方法に基づいて、organizationをリスクから保護するための要件を特定できます。 この記事では、調査を行ってクラウド環境の理解を深める方法について説明します。

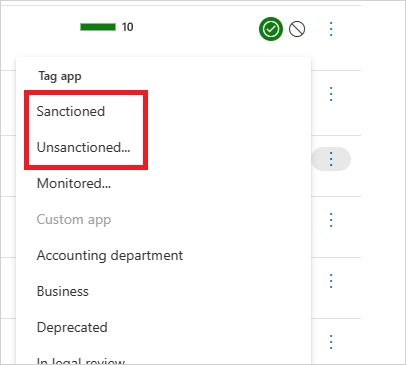

アプリに承認または承認されていないタグを付けます

クラウドを理解するための重要な手順は、アプリに承認または承認されていないタグを付ける方法です。 アプリを承認した後、承認されていないアプリをフィルター処理し、同じ種類の承認されたアプリへの移行を開始できます。

Microsoft Defender ポータルの [Cloud Apps] で、[クラウド アプリ カタログ] または [クラウド検出 - >検出されたアプリ] に移動します。

アプリの一覧で、承認済みとしてタグ付けするアプリが表示される行で、行の末尾にある 3 つのドット

をクリックし、[ 承認済み] を選択します。

をクリックし、[ 承認済み] を選択します。

調査ツールを使用する

Microsoft Defender ポータルの [Cloud Apps] で、[アクティビティ ログ] に移動し、特定のアプリでフィルター処理します。 次の項目を確認します。

クラウド環境にアクセスしているユーザー

どの IP 範囲からですか?

管理者アクティビティとは

管理者はどのような場所から接続していますか?

古いデバイスがクラウド環境に接続していますか?

失敗したログインは、予想される IP アドレスから送信されますか?

Microsoft Defender ポータルの [Cloud Apps] で 、[ファイル] に移動し、次の項目をチェックします。

誰もがリンクなしでアクセスできるように、パブリックに共有されるファイルの数はいくつですか?

ファイルを共有している (送信共有) パートナーはどれですか?

機密性の高い名前を持つファイルはありますか?

他のユーザーの個人用アカウントと共有されているファイルはありますか?

Microsoft Defender ポータルで、[ID] に移動し、次の項目をチェックします。

特定のサービスでアカウントが長時間非アクティブになっていますか? そのユーザーのライセンスをそのサービスに取り消すことができる場合があります。

特定のロールを持つユーザーを知りたいですか?

誰かが解雇されましたが、それでもアプリにアクセスでき、そのアクセス権を使用して情報を盗むことができますか?

特定のアプリに対するユーザーのアクセス許可を取り消すか、特定のユーザーに多要素認証の使用を要求しますか?

ユーザーのアカウント行の末尾にある 3 つのドットを選択し、実行するアクションを選択することで、ユーザーのアカウントにドリルダウンできます。 [ユーザーの中断] や [ユーザーのコラボレーションの削除] などのアクションを実行します。 ユーザーがMicrosoft Entra IDからインポートされた場合は、アカウント設定Microsoft Entra選択して、高度なユーザー管理機能に簡単にアクセスすることもできます。 管理機能の例としては、グループ管理、MFA、ユーザーのサインインに関する詳細、サインインをブロックする機能などがあります。

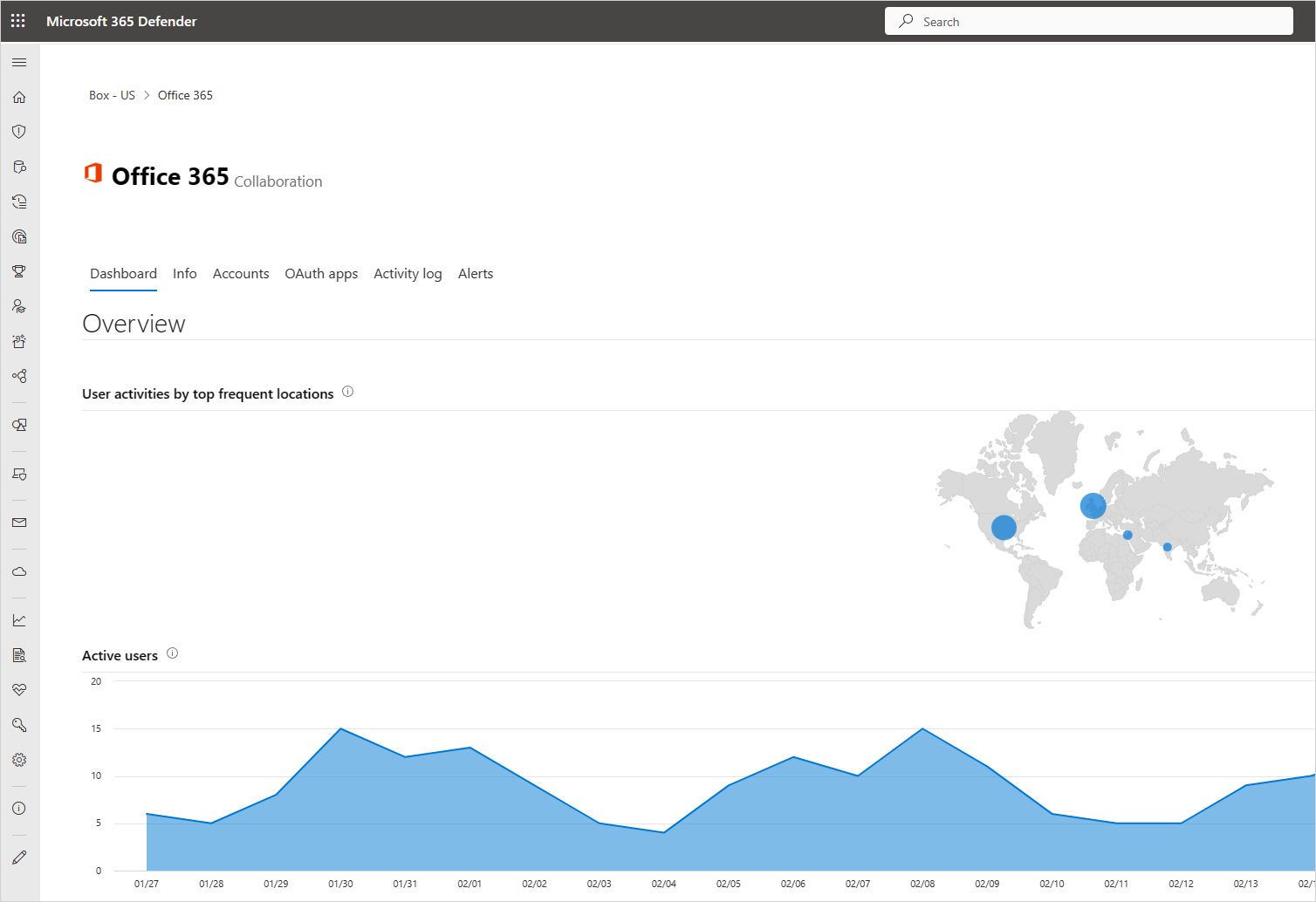

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ アプリ コネクタ] を選択し、アプリを選択します。 アプリ ダッシュボードが開き、情報と分析情報が表示されます。 上部のタブを使用して、次のチェックできます。

ユーザーがアプリに接続するために使用しているデバイスの種類は何ですか?

クラウドに保存されているファイルの種類は何ですか?

アプリで現在どのようなアクティビティが発生していますか?

お使いの環境に接続されているサード パーティ製アプリはありますか?

これらのアプリに精通していますか?

許可されているアクセス レベルに対して承認されていますか?

デプロイしたユーザーの数はいくつですか? これらのアプリは一般的にどのくらい一般的ですか?

Microsoft Defender ポータルの [Cloud Apps] で、[Cloud Discovery] に移動します。 [ダッシュボード] タブを選択し、次の項目をチェックします。

どのクラウド アプリがどの程度、どのユーザーによって使用されているか。

どのような目的で使用されていますか?

これらのクラウド アプリにアップロードされているデータの量はどのくらいですか?

どのカテゴリでクラウド アプリを承認しても、ユーザーは代替ソリューションを使用していますか?

代替ソリューションの場合、organization内のクラウド アプリを承認解除しますか?

使用されているが、organizationのポリシーに準拠していないクラウド アプリはありますか?

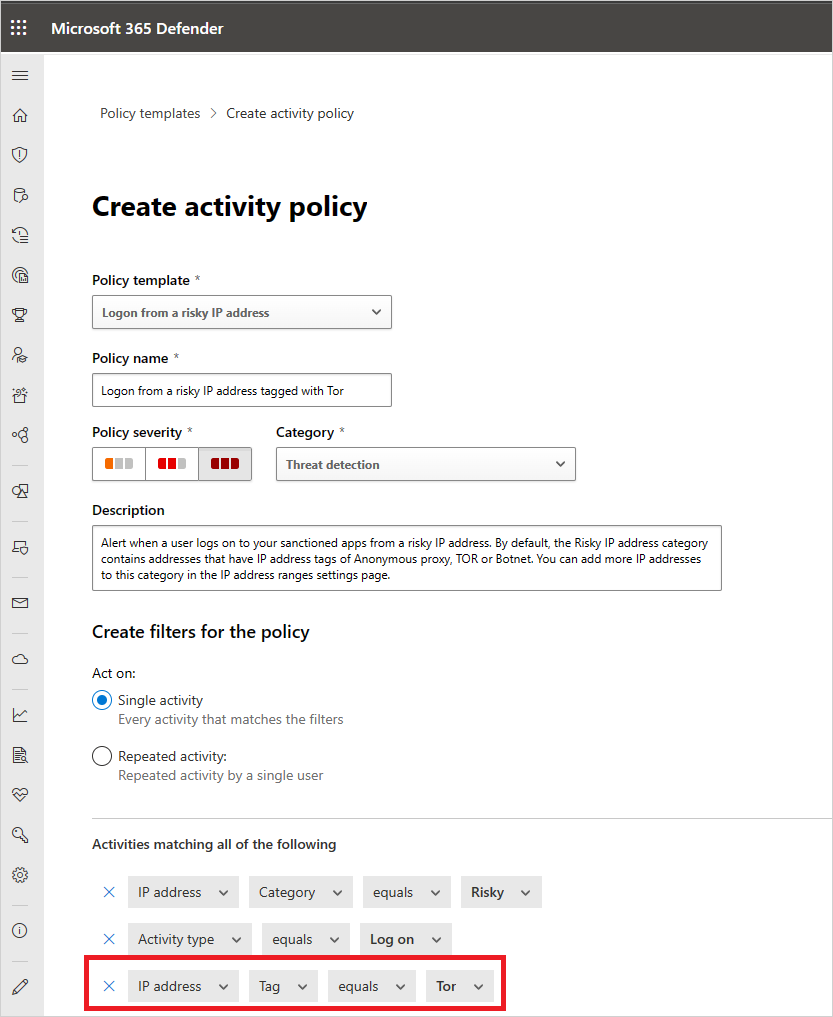

サンプル調査

リスクの高い IP アドレスによってクラウド環境にアクセスできないとします。 たとえば、Tor とします。 ただし、リスク IP のポリシーを作成して、次のことを確認します。

Microsoft Defender ポータルの [Cloud Apps] で、[ポリシー] ->Policy テンプレートに移動します。

[種類] の [アクティビティ ポリシー] を選択します。

[危険な IP アドレスからのログオン] 行の最後で、プラス記号 (+) を選択して新しいポリシーを作成します。

識別できるようにポリシー名を変更します。

[ 次のすべてに一致するアクティビティ] で、[ + ] を選択してフィルターを追加します。 [IP タグ] まで下にスクロールし、[Tor] を選択します。

ポリシーが設定されたので、ポリシーに違反したことを示すアラートが表示されます。

Microsoft Defender ポータルで、[インシデント] & [アラート] ->[アラート] に移動し、ポリシー違反に関するアラートを表示します。

実際の違反のように見える場合は、リスクを含めるか、修復する必要があります。

リスクを含めるために、違反が意図的かどうか、およびユーザーが認識しているかどうかを確認する通知をユーザーに送信できます。

また、アラートにドリルダウンし、何を行う必要があるかを把握できるようになるまでユーザーを一時停止することもできます。

繰り返し発生しない可能性が高い許可されたイベントの場合は、アラートを無視できます。

許可されていて、再発が予想される場合は、この種類のイベントが今後違反と見なされないようにポリシーを変更できます。

次の手順

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。