適用対象:

攻撃面の縮小ルールを実装する場合は、最初のテスト リングを有効な機能状態に移動します。

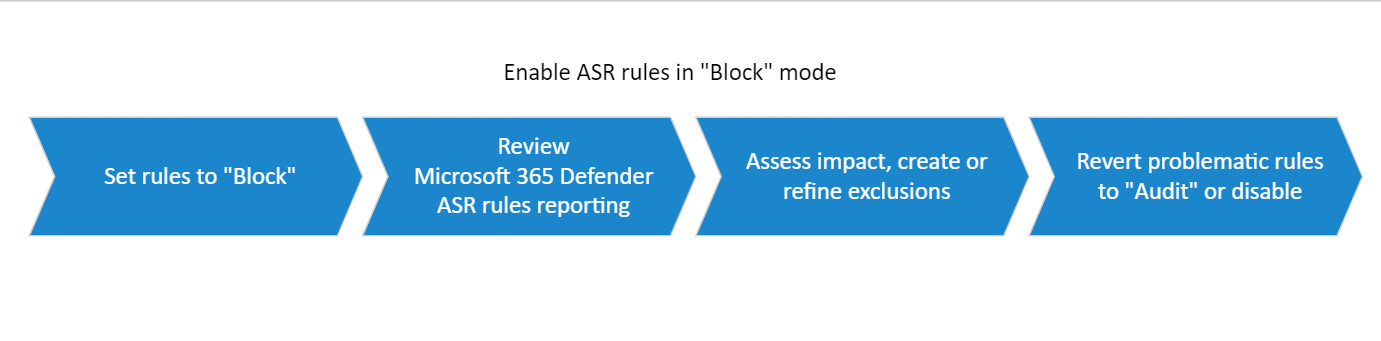

手順 1: 攻撃面の縮小ルールを監査からブロックに切り替える

監査モード中にすべての除外が決定されたら、トリガーされるイベントが最も少ないルールから始めて、一部の攻撃面縮小ルールを "ブロック" モードに設定します。 「攻撃面の縮小ルールを有効にする」を参照してください。

Microsoft Defender ポータルのレポート ページを確認します。Microsoft Defender for Endpointの脅威保護レポートに関するページを参照してください。 チャンピオンからのフィードバックも確認してください。

除外を絞り込むか、必要に応じて新しい除外を作成します。

問題のあるルールを監査に切り替えます。

注:

問題のあるルール (ノイズが多すぎるルール) の場合は、ルールをオフにするか、監査に戻すよりも除外を作成することをお勧めします。 環境に最適なものを決定する必要があります。

ヒント

使用可能な場合は、ルールの [警告モード] 設定を利用して中断を制限します。 警告モードで攻撃面の縮小ルールを有効にすると、実際にエンドユーザーのアクセスをブロックすることなく、トリガーされたイベントをキャプチャし、潜在的な中断を表示できます。 詳細情報: ユーザーの警告モード。

警告モードのしくみ

警告モードは実質的にブロック命令ですが、ユーザーが特定のフローまたはアプリの後続の実行を "ブロック解除" するオプションがあります。 デバイス、ユーザー、ファイル、プロセスの組み合わせごとに、警告モードのブロックが解除されます。 警告モード情報はローカルに保存され、期間は 24 時間です。

手順 2: 展開を展開して n + 1 を呼び出す

リング 1 の攻撃面縮小ルールを正しく構成したと確信できたら、次のリング (リング n + 1) に展開の範囲を広げます。

次のデプロイ プロセスでは、手順 1 ~ 3 は、後続のリングごとに基本的に同じです。

監査モードでルールをテストします。

Microsoft Defender ポータルで、攻撃対象領域の削減によってトリガーされる監査イベントを確認します。

除外を作成します。

必要に応じて、除外を確認し、調整、追加、または削除します。

ルールを "ブロック" モードに設定します。

Microsoft Defender ポータルのレポート ページを確認します。

除外を作成します。

問題のあるルールを無効にするか、監査に戻します。

攻撃面の減少ルールをカスタマイズする

攻撃面の縮小ルールの展開を引き続き拡張する際に、有効になっている攻撃面の縮小ルールをカスタマイズすることが必要または有益な場合があります。

ファイルとフォルダーを除外する

攻撃面の縮小ルールによって評価されるファイルとフォルダーを除外することができます。 除外された場合、攻撃面の縮小ルールでファイルに悪意のある動作が含まれていることが検出された場合でも、ファイルの実行はブロックされません。

たとえば、ランサムウェアルールを考えてみましょう。

ランサムウェア ルールは、企業のお客様がビジネス継続性を確保しながらランサムウェア攻撃のリスクを軽減できるように設計されています。 既定では、ランサムウェアルールは注意の側でエラーを発生させ、まだ十分な評判と信頼を得ていないファイルから保護します。 強調し直すために、ランサムウェア ルールは、数百万のお客様の使用状況メトリックに基づいて、十分な肯定的な評判と普及率を得ていないファイルに対してのみトリガーされます。 通常、ブロックは自己解決されます。各ファイルの "評判と信頼" の値は、非問題的な使用が増加すると段階的にアップグレードされるためです。

ブロックがタイムリーに自己解決されない場合、お客様は自己 責任で 、セルフサービス メカニズムまたは IOC ベースの "許可リスト" 機能を使用して、ファイル自体のブロックを解除できます。

警告

ファイルまたはフォルダーを除外またはブロック解除すると、安全でないファイルを実行してデバイスに感染させる可能性があります。 ファイルやフォルダーを除外すると、攻撃面の減少ルールで指定された保護機能が著しく低下します。 ルールによってブロックされるファイルは実行が許可され、レポートやイベントは記録されません。

除外は、除外を許可するすべてのルールに適用することも、ルールごとの除外を使用して特定のルールに適用 することもできます。 個々のファイル、フォルダー パス、またはリソースの完全修飾ドメイン名を指定できます。

除外は、除外されたアプリケーションまたはサービスが開始されたときにのみ適用されます。 たとえば、既に実行されている更新サービスの除外を追加した場合、更新サービスは、サービスが停止して再起動されるまでイベントをトリガーし続けます。

攻撃面の縮小では、環境変数とワイルドカードがサポートされます。 ワイルドカードの使用については、「 ファイル名とフォルダーパスまたは拡張除外リストでワイルドカードを使用する」を参照してください。 検出すべきではないと思われるファイルを検出するルールで問題が発生した場合は、 監査モードを使用してルールをテストします。

各ルールの詳細については、 攻撃面の縮小ルールのリファレンス 記事を参照してください。

グループ ポリシーを使用してファイルとフォルダーを除外する

グループ ポリシー管理コンピューターで、グループ ポリシー管理コンソールを開きます。 構成するグループ ポリシー オブジェクトを右クリックし、[編集] を選択します。

[グループ ポリシー管理エディター] で、[コンピューターの構成] に移動し、[管理用テンプレート] を選択します。

ツリーを Windows コンポーネント>Microsoft Defenderウイルス対策>Microsoft Defender Exploit Guard>Attack surface reduction に展開します。

[ 攻撃面の縮小ルールからファイルとパスを除外する] 設定をダブルクリックし、オプションを [有効] に設定します。 [ 表示 ] を選択し、[ 値名 ] 列に各ファイルまたはフォルダーを入力します。 各項目の [値] 列に「0」と入力します。

警告

[値名] 列または [値] 列ではサポートされていないため、引用符は使用しないでください。

PowerShell を使用してファイルとフォルダーを除外する

[スタート] メニューに「powershell」と入力し、[Windows PowerShell] を右クリックし、[管理者として実行] を選択します。

次のコマンドレットを入力します。

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"引き続き

Add-MpPreference -AttackSurfaceReductionOnlyExclusionsを使用して、一覧にフォルダーを追加します。重要

Add-MpPreferenceを使用して、アプリを一覧に追加または追加します。Set-MpPreferenceコマンドレットを使用すると、既存のリストが上書きされます。

MDM CSP を使用してファイルとフォルダーを除外する

除外を追加するには、 ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions 構成サービス プロバイダー (CSP) を使用します。

通知のカスタマイズ

ルールがトリガーされたときの通知をカスタマイズし、アプリまたはファイルをブロックできます。 Windows セキュリティの記事を参照してください。

このデプロイ コレクションのその他の記事

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。