このページでは、統合コネクタ エクスペリエンスを使用してMicrosoft Defender for Identityを Okta アカウントに接続する方法について説明します。 この接続により、Okta アクティビティが可視化され、Microsoft セキュリティ製品間での共有データ収集が可能になります。 統合コネクタ エクスペリエンスを使用すると、Defender for Identity は Okta システム ログを 1 回収集し、サポートされている他の Microsoft セキュリティ製品 (Microsoft Sentinel など) と共有できます。 これにより、API の使用が減り、データ収集の重複が回避され、コネクタ管理が簡素化されます。 詳細については、「 統合コネクタの概要」を参照してください。

注:

Okta 環境が既にMicrosoft Defender for Cloud Appsと統合されている場合、それをMicrosoft Defender for Identityに接続すると、ユーザー アクティビティなどの重複する Okta データが Defender ポータルに表示される可能性があります。

前提条件

Okta アカウントをMicrosoft Defender for Identityに接続する前に、次の前提条件が満たされていることを確認してください。

Okta ライセンス

Okta 環境には、次のいずれかのライセンスが必要です。

Developer

Enterprise

Okta ロール

Super 管理 ロールは、API トークンを作成する場合にのみ必要です。 トークンを作成した後、ロールを削除し、進行中の API アクセスに対して Read-Only Administrator および Defender for Identity カスタム ロールを割り当てます。

ロールベースのアクセス オプションのMicrosoft EntraとDefender XDR

Microsoft Defender for Identityで Okta コネクタを構成するには、アカウントに次のいずれかのアクセス構成が割り当てられている必要があります。

Microsoft Entraロール:

- セキュリティ オペレーター

- セキュリティ管理者

統合 RBAC アクセス許可をDefender XDRします。

- コア セキュリティ設定 (管理)

Okta をMicrosoft Defender for Identityに接続する

このセクションでは、コネクタ API を使用して専用 Okta アカウントにMicrosoft Defender for Identityを接続する手順について説明します。 この接続を使用すると、Okta の使用を可視化して制御できます。

専用の Okta アカウントを作成する

- 専用の Okta アカウントを作成Microsoft Defender for Identityのみ使用できます。

- Okta アカウントを Super 管理 ロールとして割り当てます。

- Okta アカウントを確認します。

- 後で使用するために、アカウントの資格情報を格納します。

- 手順 1 で作成した専用の Okta アカウントにサインインして、API トークンを作成します。

API トークンを作成する

Okta コンソールで、[管理] を選択します。

![Okta コンソールの [管理] ボタンにアクセスする方法を示すスクリーンショット。](media/okta-integration/okta-admin.png)

[ セキュリティ>API] を選択します。

![左側のウィンドウで [セキュリティ] オプションと [API] オプションが強調表示されている Okta 管理コンソール ナビゲーション メニューのスクリーンショット。](media/okta-integration/okta-side-menu-security-api.png)

トークンの選択

[ トークンの作成] を選択します。

![[トークンの作成] ボタンが強調表示されている [Okta API トークン] タブのスクリーンショット。](media/okta-integration/create-an-okta-token.png)

[トークンの作成] ポップアップで、次の操作を行います。

- Defender for Identity トークンの名前を入力します。

- [ 任意の IP] を選択します。

- [ トークンの作成] を選択します。

![[Okta トークンの作成] フォームのスクリーンショット。トークン名と IP 制限のフィールドと、[トークンの作成] ボタンが強調表示されています。](media/okta-integration/enter-okta-token-details.png)

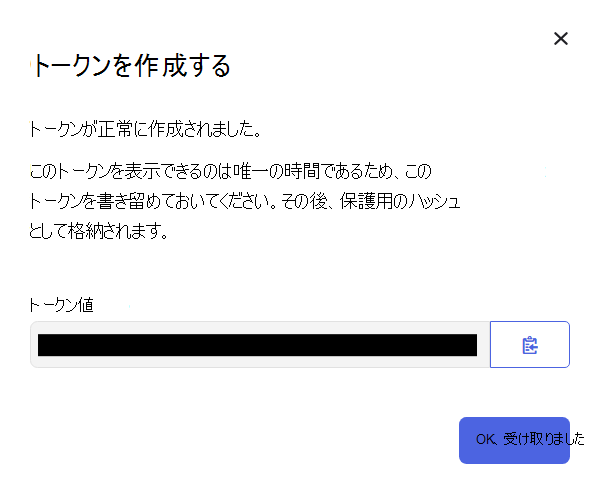

[正常に作成されたトークン] ポップアップで、[トークン] の値をコピーして安全に保存します。 このトークンは、Okta を Defender for Identity に接続するために使用されます。

カスタム ユーザー属性を追加する

[ディレクトリ > プロファイル エディター] を選択します。

[ ユーザー] (既定値) を選択します。

[ 属性の追加] を選択します。

- [データ型] を [文字列] に設定します。

- [表示名] を入力します。

- 変数名を入力します。

- [ユーザーのアクセス許可] を [読み取り専用] に設定します。

次の属性を入力します。

表示名 変数名 ObjectSid ObjectSid ObjectGuid ObjectGuid DistinguishedName DistinguishedName [保存] を選択します。

追加した 3 つのカスタム属性が正しく表示されていることを確認します。

![[Okta 属性] ページのスクリーンショット。ObjectGuid、DistinguishedName、ObjectSid の 3 つの属性が表示されます。](media/okta-integration/okta-custom-attributes.png)

カスタム Okta ロールを作成する

注:

継続的な API アクセスをサポートするには、読み取り専用管理者ロールとカスタム Microsoft Defender for Identity ロールの両方を割り当てる必要があります。これらのロールは、Okta コネクタを正常に構成するために必須です。 いずれかのロールが見つからない場合、構成は失敗します。

両方のロールを割り当てた後、スーパー 管理 ロールを削除できます。 この方法により、関連するアクセス許可のみが常に Okta アカウントに割り当てられます。

- [ セキュリティ > 管理者] に移動します。

- [ ロール ] タブを選択します。

- [ 新しいロールの作成] を選択します。

- ロール名を [Microsoft Defender for Identity] に設定します。

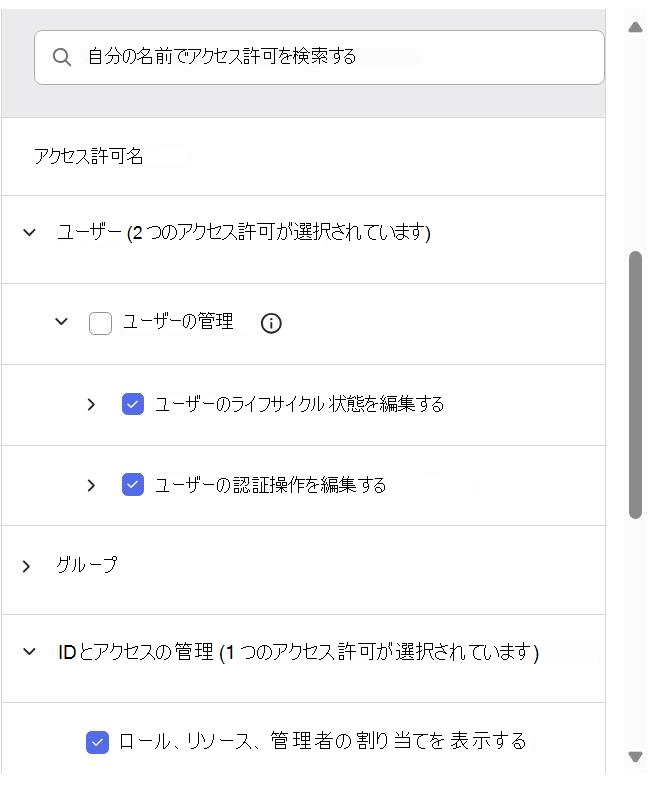

- このロールに割り当てるアクセス許可を選択します。 次のアクセス許可を含めます。

- ユーザーのライフサイクル状態を編集する

- ユーザーの認証操作を編集する

- ロール、リソース、管理者の割り当てを表示する

- [ ロールの保存] を選択します。

リソース セットを作成する

[ リソース ] タブを選択します。

[ 新しいリソース セットの作成] を選択します。

リソース セットにMicrosoft Defender for Identityという名前を付けます。

次のリソースを追加します。

- すべてのユーザー

- すべての ID およびアクセス管理リソース

[ 選択内容の保存] を選択します。

カスタム ロールとリソース セットを割り当てる

Okta で構成を完了するには、カスタム ロールとリソース セットを専用アカウントに割り当てます。

専用 Okta アカウントに次のロールを割り当てます。

Read-Only 管理者。

カスタム Microsoft Defender for Identity ロール

Microsoft Defender for Identity リソース セットを専用の Okta アカウントに割り当てます。

完了したら、アカウントから Super 管理 ロールを削除します。

Okta をMicrosoft Defender for Identityに接続する

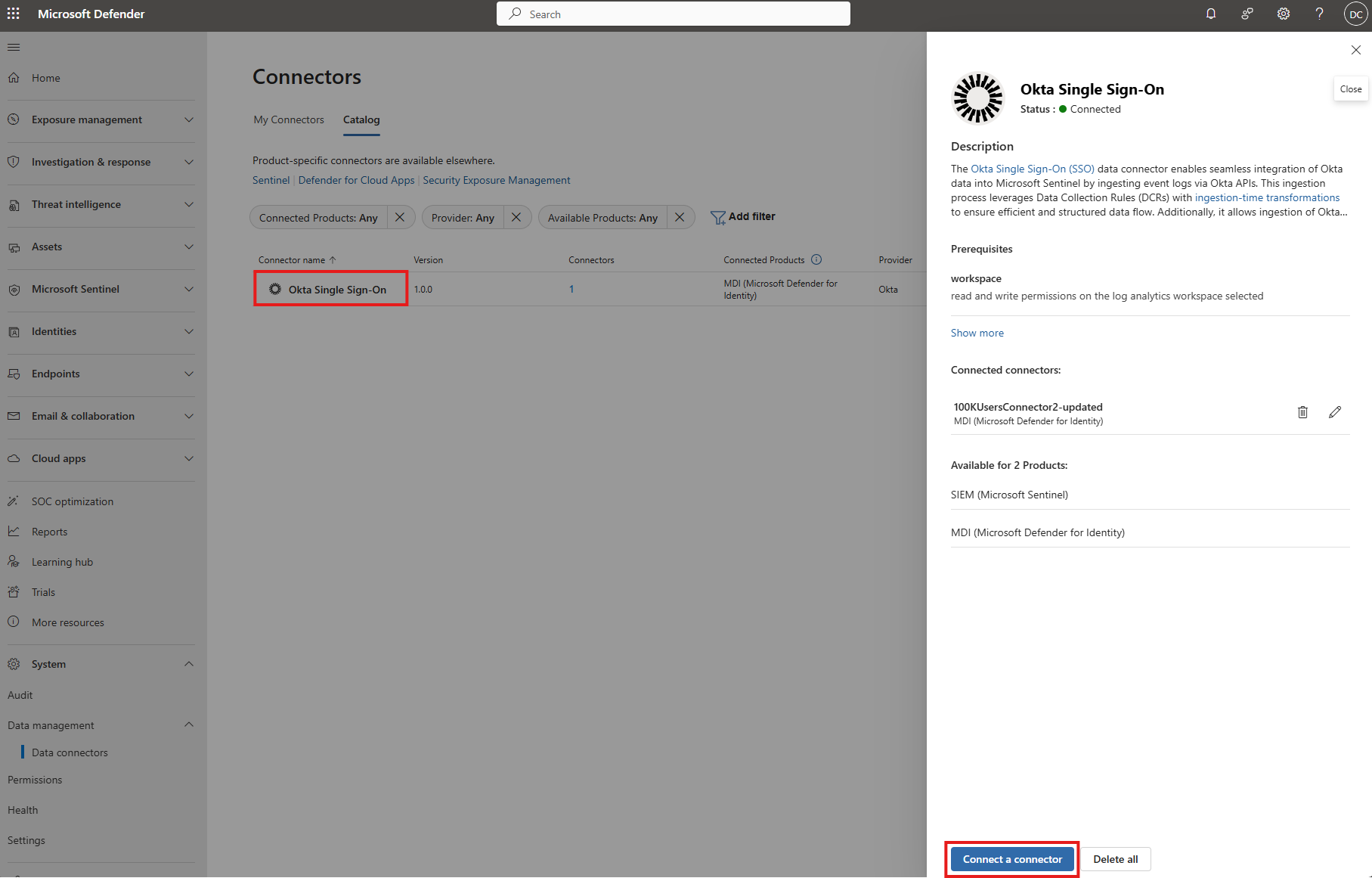

Microsoft Defender ポータルに移動します。

[ System>Data management>Data connectors>Catalog を選択します

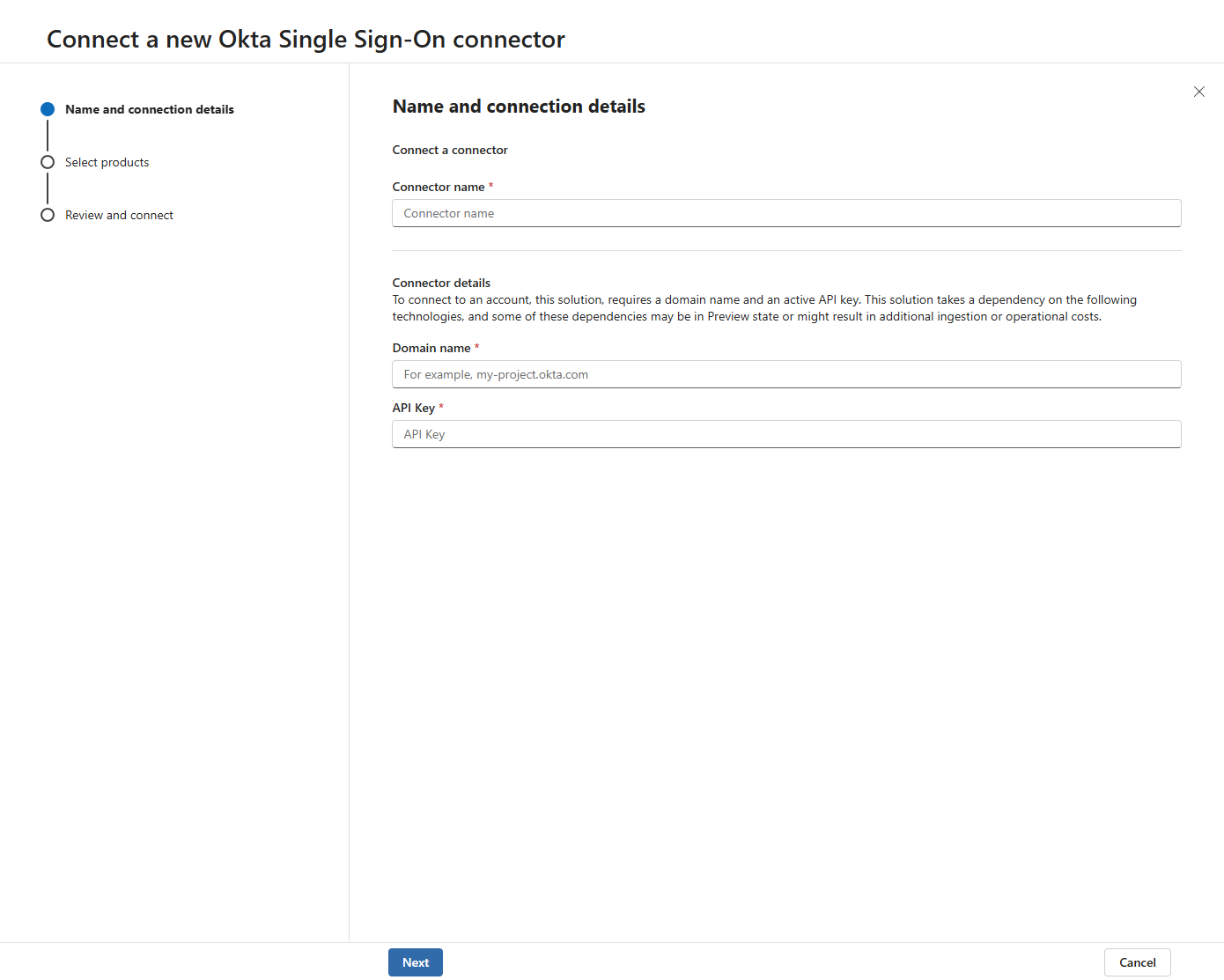

[ Okta シングル サインオン>コネクタの接続] を選択します。

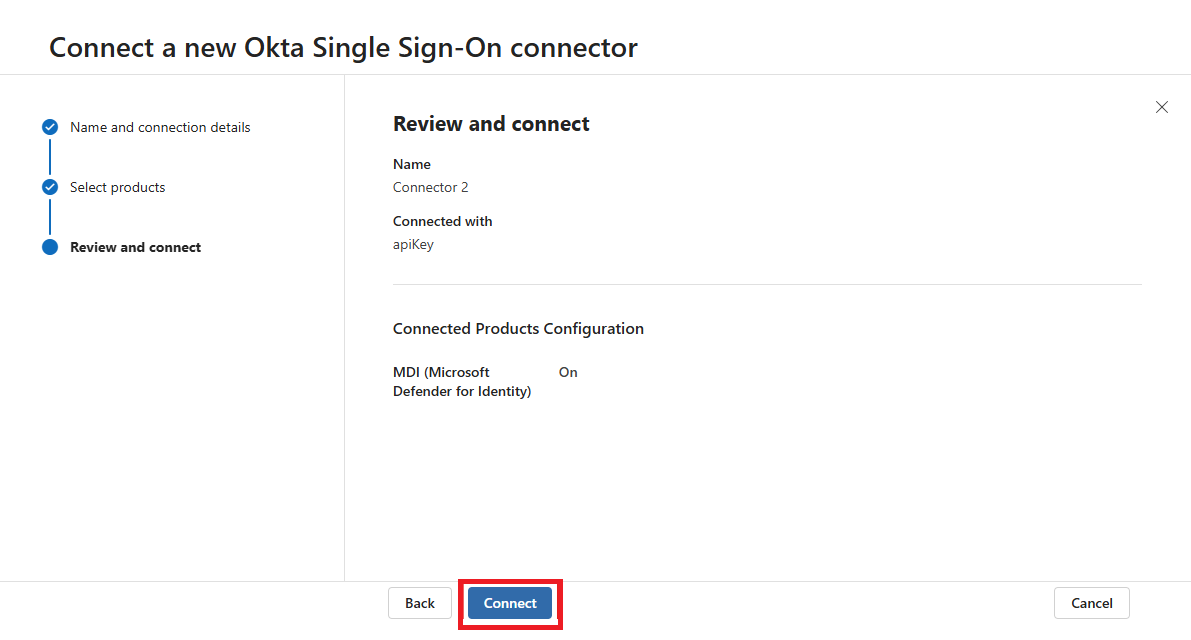

コネクタの名前を入力します。

Okta ドメイン (たとえば、my.project.okta.com) を入力します。

Okta アカウントからコピーした API トークンを貼り付けます。

[次へ] を選択します。

製品> Microsoft Defender for Identityを選択する

[次へ] を選択します。

Okta の詳細を確認し、[接続] を選択 します。

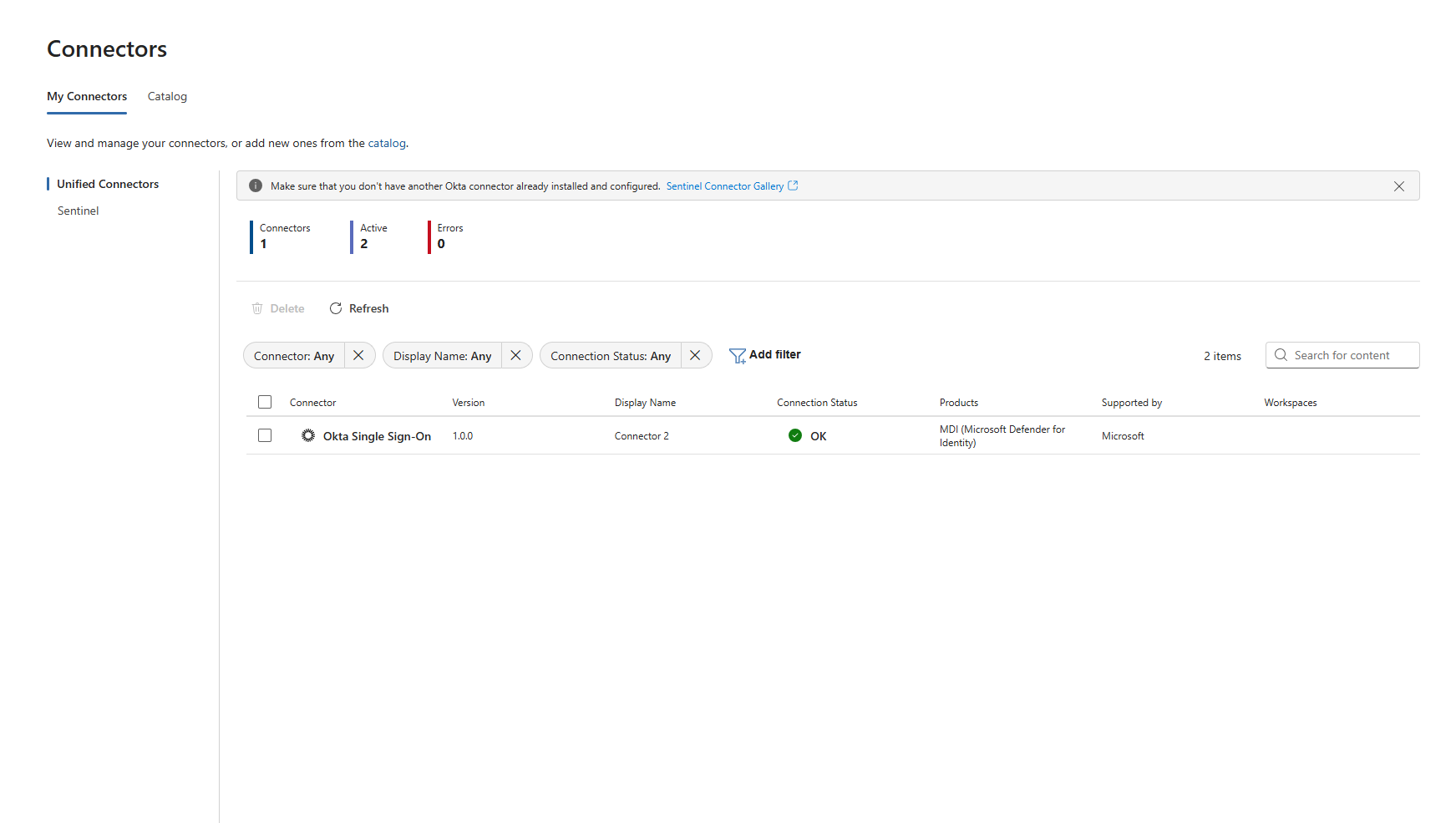

Okta 環境が有効になっているテーブルに表示されることを確認します。

注:

Okta コネクタの接続には最大 15 分かかることがあります。