この記事では、Microsoft Defender for Identityの監視されていないMicrosoft Entra Connect サーバーのセキュリティ体制評価レポートについて説明します。

監視されていないMicrosoft Entra接続サーバーがorganizationに与えるリスクは何ですか?

監視されていないMicrosoft Entra Connect サーバー (旧称 Azure AD Connect) は、ハイブリッド ID 環境で重大なセキュリティ リスクを伴います。 これらのサーバーは、オンプレミスの Active DirectoryとEntra IDの間で ID を同期します。 クラウド アクセスに直接影響するアカウントと属性を導入、変更、または削除できます。

攻撃者が Microsoft Entra Connect サーバーを侵害した場合、従来のアラートをトリガーすることなく、シャドウ管理者を挿入したり、グループ メンバーシップを操作したり、悪意のある変更をクラウドに同期したりできます。

これらのサーバーは、オンプレミスとクラウドの ID の積集合で動作するため、特権エスカレーションとステルス永続化の主要なターゲットになります。 監視を行わないと、このような攻撃が検出されない可能性があります。 Microsoft Entra Connect サーバー Microsoft Defender for Identityバージョン 2.0 センサーをデプロイすることが重要です。 これらのセンサーは、疑わしいアクティビティをリアルタイムで検出し、ハイブリッド ID ブリッジの整合性を保護し、単一障害点からの完全なドメイン侵害を防ぐのに役立ちます。

注:

このセキュリティ評価は、Microsoft Defender for Endpointが環境内の適格なMicrosoft Entra接続サーバーを検出した場合にのみ使用できます。

このセキュリティ評価操作方法使用しますか?

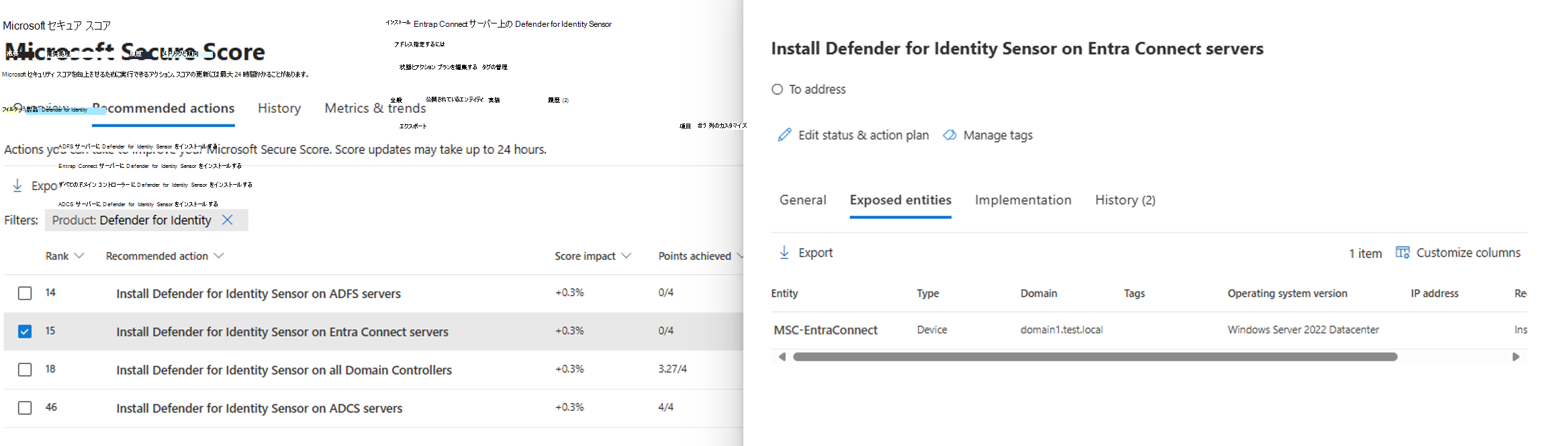

https://security.microsoft.com/securescore?viewid=actionsで推奨されるアクションを確認して、監視されていないMicrosoft Entra接続サーバーを検出します。

Microsoft Defender ポータルの [>設定] > [ID] > [センサー] に移動します。 環境内に既にインストールされているセンサーを表示し、インストール パッケージをダウンロードして、残りのサーバーに展開できます。

監視センサーを構成して、これらのサーバーに対して適切なアクションを実行します。

注:

評価の詳細は、ほぼリアルタイムで更新されます。 ただし、スコアと状態は 24 時間ごとに更新されます。 影響を受けるエンティティの一覧は、推奨事項を実装してから数分以内に更新されますが、完了すると全体的な状態が表示されるまでに時間がかかる場合があります。

次の手順

Microsoft Secure Score の詳細については、こちらをご覧ください。