ヒント

Microsoft Defender for Office 365プラン2の機能を無料で試すことができることをご存知でしたか? Microsoft Defender ポータル試用版ハブで、90 日間の Defender for Office 365 試用版を使用します。 「Microsoft Defender for Office 365を試す」で、誰がサインアップして試用版の条件を利用できるかについて説明します。

クラウド メールボックスを持つすべての組織には、なりすまし (偽造) された送信者から保護するための機能が含まれています。スプーフィングは、攻撃者が使用する一般的な手法です。 スプーフィングされたメッセージは、実際の送信元とは異なるユーザーまたは場所から発信されたように見えます。 この手法は、ユーザーの資格情報を取得するように設計されたフィッシング キャンペーンでよく使用されます。

Microsoft 365 のスプーフィング対策テクノロジでは、電子メール クライアントに From ヘッダー値がメッセージ送信者として表示されるため、メッセージ本文 ( 5322.From アドレス、送信元アドレス、または P2 送信者とも呼ばれます) 内の From ヘッダーの偽造が具体的に調べられます。 Microsoft 365 の信頼度が高い場合、From ヘッダーは偽造され、メッセージはなりすましとして識別されます。

クラウド メールボックスの既定の電子メール保護では、次のなりすまし対策テクノロジを使用できます。

メール認証: スプーフィング対策の不可欠な部分は、DNS のSPF、DKIM、DMARC レコードによるメール認証 (メール検証とも呼ばれます) を使用することです。 ドメインのこれらのレコードを構成して、送信先のメール システムがドメインの送信者からのものであると主張するメッセージの有効性をチェックできるようにすることができます。 受信メッセージの場合、Microsoft 365 では送信者ドメインの電子メール認証が必要です。 詳細については、「認証のEmail」を参照してください。

Microsoft 365 では、標準の電子メール認証方法と送信者評価手法の組み合わせに基づいてメッセージを分析およびブロックします。

スプーフィング インテリジェンスの分析情報: 過去 7 日間に内部ドメインと外部ドメインの送信者から検出されたなりすましメッセージを確認します。 詳細については、「 スプーフィング インテリジェンスの分析情報」を参照してください。

テナント許可/ブロックリストでなりすまし送信者を許可またはブロックする: スプーフィング インテリジェンス分析情報で判定をオーバーライドすると、なりすまし送信者は、https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItemの [テナント許可/ブロックLists] ページの [なりすまし送信者] タブにのみ表示される手動の許可またはブロックエントリになります。 スプーフィング インテリジェンスによって検出される前に、スプーフィング送信者の許可またはブロック エントリを手動で作成することもできます。 詳細については、「 テナント許可/ブロック リストのなりすまし送信者」を参照してください。

フィッシング対策ポリシー: クラウド メールボックスとMicrosoft Defender for Office 365の既定のメール保護では、フィッシング対策ポリシーには次のなりすまし対策設定が含まれています。

- スプーフィング インテリジェンスのオン/オフを切り替える。

- Outlook で認証されていない送信者インジケーターをオンまたはオフにします。

- なりすまし送信者をブロックするアクションを指定する。

詳細については、「フィッシング詐欺対策ポリシーでのなりすまし設定」を参照してください。

Defender for Office 365のフィッシング対策ポリシーには、偽装保護を含む追加の保護が含まれています。 詳細については、「Microsoft Defender for Office 365 のフィッシング対策ポリシーにおける排他的な設定」を参照してください。

スプーフィング検出レポート: 詳細については、「スプーフィング検出レポート」を参照してください。

Defender for Office 365を持つ Microsoft 365 組織 (アドオン サブスクリプションに含まれているか、またはアドオン サブスクリプションに含まれる) には、フィッシングの試行に関する情報を表示するためのリアルタイム検出 (プラン 1) または脅威エクスプローラー (プラン 2) があります。 詳細については、「Microsoft 365 脅威の調査と対応」をご覧ください。

ヒント

複合認証エラーによってメッセージがブロックされるわけではないことを理解しておくことが重要です。 メッセージの全体的な疑わしい性質と複合認証結果を考慮した包括的な評価戦略を使用する Microsoft 365。 この方法は、電子メール認証プロトコルに厳密に準拠していない可能性があるドメインからの正当な電子メールを誤ってブロックするリスクを軽減するように設計されています。 このバランスの取れたアプローチは、純粋に悪意のあるメールを、標準の電子メール認証のプラクティスに準拠できないメッセージ送信者と区別するのに役立ちます。

フィッシング攻撃でスプーフィングが使用される方法

メッセージ内のスプーフィングされた送信者は、ユーザーに次のような悪影響を及ぼします。

詐欺: なりすまし送信者からのメッセージは、受信者をだまして資格情報を破棄したり、マルウェアをダウンロードしたり、機密性の高いコンテンツ (ビジネス メールの侵害または BEC と呼ばれる) を含むメッセージに返信したりする可能性があります。

以下のメッセージは、なりすましの差出人

msoutlook94@service.outlook.comを使ったフィッシングの例です。このメッセージは service.outlook.com から送信されていまでしたが、攻撃者は From ヘッダー フィールドをスプーフィングして、そこから送信されたように見せかけていました。 送信者は、受信者をだまして パスワードの変更 リンクを選択し、資格情報を提供しようとしました。

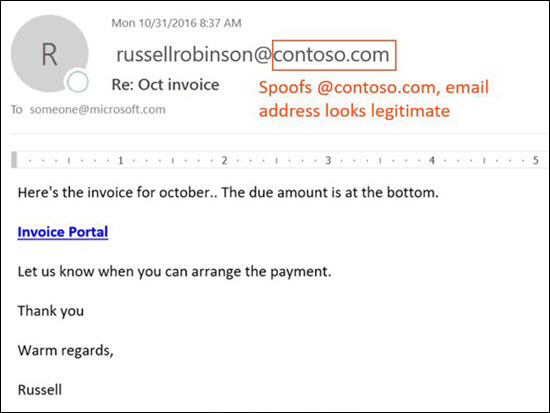

次のメッセージは、スプーフィングされたメールドメイン contoso.com を使用する BEC の例です。

メッセージは正当なものに見えますが、送信者はスプーフィングされています。

混乱: フィッシングについて知っているユーザーでも、実際のメッセージとなりすまし送信者からのメッセージの違いが見えにくい可能性があります。

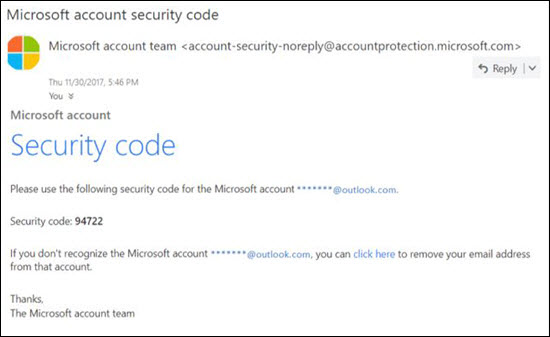

次のメッセージは、Microsoft Security アカウントからの実際のパスワード リセット メッセージの例です。

メッセージは本当に Microsoft から来ましたが、ユーザーは疑わしいという条件付きです。 本物と偽物のパスワード リセット メッセージを見分けることが難しいため、ユーザーは、メッセージを無視したり、スパムとして報告したり、フィッシング詐欺として Microsoft に不要な報告を返したりすることがあります。

スプーフィングのさまざまな種類

Microsoft では、メッセージ内の 2 種類のスプーフィングされた送信者を区別します。

組織内スプーフィング: 自己完結型スプーフィングとも呼ばれます。 以下に例を示します。

送信者と受信者は同じドメインにあります。

From: chris@contoso.com To: michelle@contoso.com送信者と受信者は同じドメインのサブドメインにあります。

From: laura@marketing.fabrikam.com To: julia@engineering.fabrikam.com送信者と受信者は同じ組織に属する異なるドメインに属しています (つまり、両方のドメインが同じ組織内の承認済みドメインとして構成されています)。

From: cindy@tailspintoys.com To: steve@wingtiptoys.com

組織内のスプーフィングのために複合認証に失敗したメッセージには、次のヘッダー値が含まれます。

Authentication-Results: ... compauth=fail reason=6xxX-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.11-

reason=6xxは組織内スプーフィングを示します。 -

SFTYはメッセージの安全レベルです。-

9はフィッシングを示します。 -

.11は組織内スプーフィングを示します。

-

クロスドメイン スプーフィング: 送信者ドメインと受信者ドメインは異なり、互いに関係がありません (外部ドメインとも呼ばれます)。 以下に例を示します。

From: chris@contoso.com To: michelle@tailspintoys.comクロスドメイン スプーフィングのために複合認証に失敗したメッセージには、次のヘッダー値が含まれます。

Authentication-Results: ... compauth=fail reason=000/001X-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.22reason=000は、メッセージが明示的なメール認証に失敗したことを示します。reason=001は、メッセージが暗黙的なメール認証に失敗したことを示します。SFTYはメッセージの安全レベルです。-

9はフィッシングを示します。 -

.22は、クロスドメイン スプーフィングを示します。

-

認証結果と

compauth値の詳細については、「認証結果メッセージ ヘッダー フィールド」を参照してください。

スプーフィング対策保護の問題

メーリング リスト (ディスカッション リストとも呼ばれます) は、メッセージの転送方法と変更方法が原因で、なりすまし対策保護に問題があることがわかっている。

たとえば、Gabriela Laureano (glaureano@contoso.com) はバード ウォッチングに興味があるため、メーリング リスト birdwatchers@fabrikam.comに参加し、次のメッセージをリストに送信します。

From: "Gabriela Laureano" <glaureano@contoso.com>

To: Birdwatcher's Discussion List <birdwatchers@fabrikam.com>

Subject: Great viewing of blue jays at the top of Mt. Rainier this week

Anyone want to check out the viewing this week from Mt. Rainier?

メーリングリスト サーバーはメッセージを受信し、その内容を変更して、リストのメンバーにリプレイします。 再生されたメッセージの From アドレス (glaureano@contoso.com) は同じですが、件名行にタグが追加され、フッターがメッセージの下部に追加されます。 この種類の変更はメーリング リストで一般的であり、なりすましの誤検知が発生する可能性があります。

From: "Gabriela Laureano" <glaureano@contoso.com>

To: Birdwatcher's Discussion List <birdwatchers@fabrikam.com>

Subject: [BIRDWATCHERS] Great viewing of blue jays at the top of Mt. Rainier this week

Anyone want to check out the viewing this week from Mt. Rainier?

This message was sent to the Birdwatchers Discussion List. You can unsubscribe at any time.

メーリング リストメッセージがスプーフィング対策チェックに合格するのを支援するには、状況に基づいて次の手順を実行します。

organizationはメーリング リストを所有しています。

- DMARC.org で次のよくある質問を確認してください: I operate a mailing list and I want to interoperate with DMARC, what should I do?。

- 次のブログ記事の手順を参照してください: DMARC との相互運用で失敗を回避するためのメーリング リスト運営者向けのヒント。

- ARC をサポートするようにメーリング リスト サーバーを更新することを検討してください。 詳細については、http://arc-spec.orgを参照してください。

organizationはメーリング リストを所有していません。

- メーリング リストのメンテナに、メーリング リストがメールを中継するドメインの電子メール認証を構成するように依頼します。 所有者は、十分なメンバーが電子メール認証を設定するように求められた場合に行動する可能性が高くなります。 Microsoft は必要なレコードを公開するためにドメインの所有者と協力しますが、個々のユーザーの要求が大きな支援になります。

- メッセージを受信トレイに移動する受信トレイ ルールを電子メール クライアントに作成します。

- テナント許可/ブロック リストを使用して、メーリング リストを正当なものとして扱う許可エントリを作成します。 詳細については、「 なりすまし送信者の許可エントリを作成する」を参照してください。

他のすべてが失敗した場合は、Microsoft に対してメッセージを誤検知として報告できます。 詳細については、「メッセージとファイルを Microsoft に報告する」を参照してください。

スプーフィング対策保護に関する考慮事項

Microsoft 365 に定期的にメールを送信する組織の管理者は、メールが適切に認証されていることを確認する必要があります。 それ以外の場合は、スパムまたはフィッシング詐欺としてマークされる可能性があります。 詳細については、「 Microsoft 365 にメールを送信するときに電子メール認証エラーを回避する方法」を参照してください。

Microsoft 365 では、ユーザー許可リストの送信者は、スプーフィング保護を含むフィルター 処理スタックの一部をバイパスします。 詳細については、「Outlook の信頼できる差出人」を参照してください。

可能であれば、管理者は、スパム対策ポリシーで許可された送信者リストまたは許可されたドメイン リストの使用を避ける必要があります。 これらの送信者は、フィルター 処理スタックの大部分をバイパスします (信頼度の高いフィッシングメッセージとマルウェア メッセージは常に検疫されます)。 詳細については、「許可された送信者リストまたは許可されたドメイン リストを使用する」を参照してください。