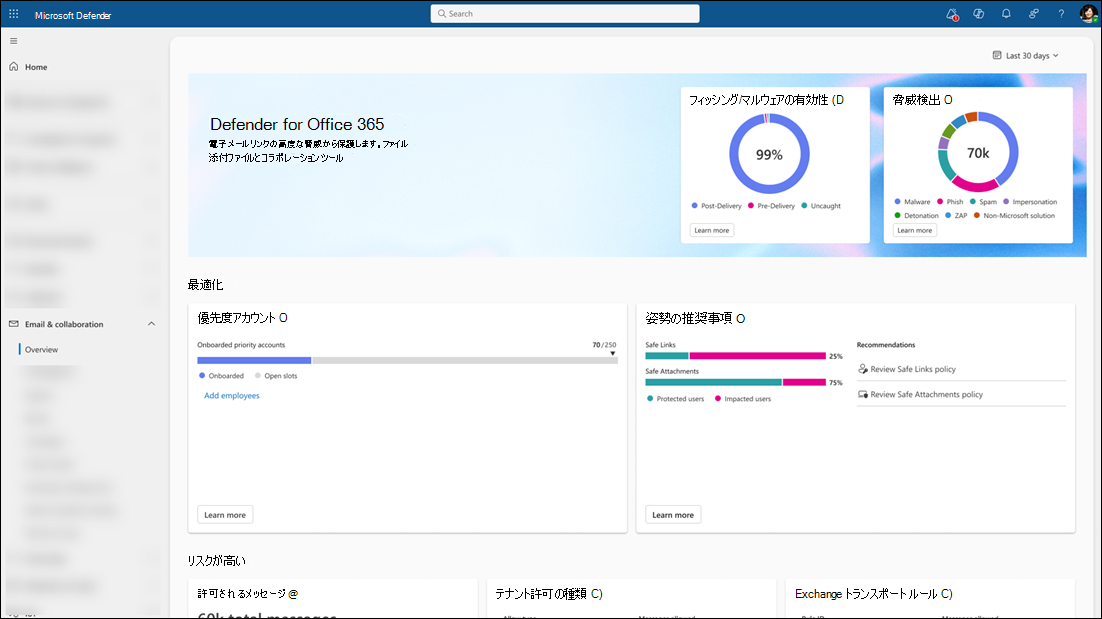

Microsoft Defender ポータルの [Microsoft Defender for Office 365の概要] ダッシュボードに、Defender for Office 365の有効性が表示されます。 Defender ポータルのダッシュボードは、コラボレーションEmail &>Overview で開くか、https://security.microsoft.com/emailandcollaborationoverviewreportで直接開きます。

[ 概要 ] ページの情報は、次の領域に編成されています。

ダッシュボードとレポートを表示するために必要なアクセス許可については、「これらのレポートを 表示するために必要なアクセス許可」を参照してください。

既定では、ページ上のデータは過去 30 日間に表示されます。

Defender for Office 365の概要

ページの上部にあるDefender for Office 365の概要の情報については、次のサブセクションで説明します。

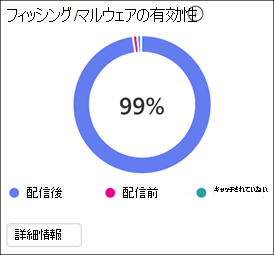

フィッシング/マルウェアの有効性のカード

フィッシング/マルウェアの有効性カード上のグラフは、電子メール メッセージのフィッシングやマルウェアに対するDefender for Office 365によって与えられた保護を視覚的に表しています。

- 配信前: 受信者のメールボックスに到達する前にアイテムが検出されました。

- 配信後: アイテムが 0 時間の自動消去 (ZAP) を使用して受信者のメールボックスに配信された後に削除されたアイテム。

-

キャッチされていない: ZAP によって識別されたが削除できなかったアイテムが配信されました。 例:

- 削除または修復を管理します。

- 特定のメールボックスに対して ZAP が無効になっています。

- メッセージをマルウェアまたはフィッシングとして識別する Microsoft への送信を管理します。

- ユーザーの削除。

- Microsoft 以外のセキュリティ プロバイダーの削除。

パーセンテージ値は、各カテゴリのメッセージ数を、選択したレビュー期間中の悪意のあるマルウェアとフィッシングメールの合計数で割った値です。

グラフ内のカテゴリにカーソルを合わせると、レビュー期間の各カテゴリのメッセージ数が表示されます。 割合にマウス ポインターを合わせると、メッセージの合計数が表示されます

ヒント

- フィルターを調整し、有効性の値を正しく計算できるように、誤検知と偽陰性を Microsoft に送信することが重要です。

- Microsoft によって検出されない偽陰性は、有効性の計算には含まれません。 検出されないエンティティを送信すると、これらの数を キャッチされない 計算に含めることができます。

- Microsoft によって検出された誤検知は、有効性の計算から削除されます。

お客様からのフィードバックに基づいて、配信前、配信後、未キャッチの各コンポーネントが、organizationの保護状態を最も正確に反映するように決定しました。 別の効果レポートを作成するには、「Microsoft Sentinelのブックを使用してカスタム電子メール セキュリティ レポートとダッシュボードを作成する」または「付録」セクションの高度なハンティング クエリを参照してください。

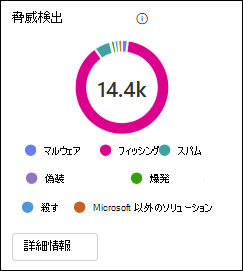

脅威検出カード

[脅威検出] カードのグラフには、選択したレビュー期間中に次のテクノロジによって検出されたメッセージの数が表示されます。

マルウェア: 検出テクノロジの内訳は、[脅威保護の状態] レポートの [Email >マルウェア別のデータの表示] および [検出テクノロジ別のグラフの内訳] で確認できます。

フィッシング: 検出テクノロジの内訳は、[脅威保護の状態] レポートの [Email >フィッシングによるデータの表示] および [検出テクノロジ別のグラフの内訳] で確認できます。

スパム: 検出テクノロジの内訳は、[脅威保護の状態] レポートの [Email >スパム別のデータの表示] および [検出テクノロジ別のグラフの内訳] で確認できます。

偽装: Email次のいずれかの脅威として検出されます。

- 偽装ブランド

- 偽装ユーザー

- 偽装ドメイン

- メールボックス インテリジェンス偽装

検出の内訳は、[脅威の保護状態] レポートのユーザー [Email >フィッシングによるデータの表示] と [検出テクノロジ別のグラフの内訳] で確認できます。

爆発: Defender for Office 365の安全なリンクと安全な添付ファイルによって仮想環境でファイルと URL を開くことによって検出されたメッセージ (爆発)。 検出テクノロジの内訳は、 脅威保護の状態 レポートの次の下にあります。

Zap: 0 時間自動消去 (ZAP) による配信後に有害な電子メール メッセージが検出され、削除されました。 詳細については、 配信後アクティビティ レポートを 参照してください。

Microsoft 以外のソリューション: Microsoft 以外のソリューションによる検出。

グラフ内のカテゴリにカーソルを合わせると、レビュー期間の各カテゴリのメッセージ数が表示されます。

[最適化] セクション

[最適化] セクションの情報については、次のサブセクションで説明します。

優先度アカウントのカード

[Priority accounts]\(優先度アカウント\) カードのグラフには、カスタマイズされた保護を受けるために優先度アカウントとして指定したメッセージ送信者の数が表示されます。 優先度アカウントの詳細については、「優先順位アカウントの 管理と監視」を参照してください。

その他のアカウントを指定するには、[従業員の追加] を選択して、https://admin.cloud.microsoft/?#/priorityaccountsのMicrosoft 365 管理センターの [優先度アカウント] ページに移動します。

グラフ内のカテゴリにカーソルを合わせると、 オンボードされた 優先度アカウントと [開いているスロット] の数が表示されます。 優先度アカウントの最大数は 250 です。

姿勢に関する推奨事項カード

[ポリシーの推奨事項] カードのグラフには、安全なリンクと安全な添付ファイル ポリシーによって直接保護されているユーザーの数が、ユーザーの合計数に対する割合として表示されます (値 100% はすべてのユーザーが保護されていることを意味します)。 数値は、 Microsoft Secure Score の次の推奨アクションに [状態] の値が Completedかどうかから取得されます。

- 安全なリンク: 電子メール メッセージの安全なリンク ポリシーを作成する

- 安全な添付ファイル: 安全な添付ファイル ポリシーが有効になっていることを確認する

グラフ内のカテゴリにカーソルを合わせると、影響を受けるユーザーの数 (organization内のユーザーの合計数) と保護されたユーザー (Microsoft Secure Score の推奨アクションによって定義されている安全なリンクまたは安全な添付ファイル ポリシーによって保護されたユーザー) が表示されます。

注:

- 組み込みの保護プリセット セキュリティ ポリシーは、既定ですべてのユーザーに安全なリンクと安全な添付ファイルの保護の基本的なレベルを提供します (受信者を除外することもできます)。

- ユーザーは、次のいずれかの設定から、より高いレベルの安全なリンクと安全な添付ファイルの保護を取得します。

- Standardまたは厳密な事前設定されたセキュリティ ポリシーを有効にし、ユーザーがDefender for Office 365保護に含まれていることを確認します。

- ユーザーをメンバーとして使用 して、 カスタム の安全なリンク ポリシーまたは安全な添付ファイル ポリシー を作成します。

Risky allows セクション

Risky allows セクションの情報については、次のサブセクションで説明します。

許可されるメッセージカード

[許可されたメッセージ] カードは、ユーザーが許可するメッセージの数を示すか、保護をバイパスするエントリorganization許可します。

- 許可されるメッセージの合計数。

- フィッシング メッセージが許可されます。

- スパム メッセージが許可されます。

- 適切な メッセージが許可されます。

テナント許可の種類カード

[テナント許可の種類] カードには、テナントの許可/ブロック リストに含まれる許可エントリの種類を含むテーブルが表示されます。これにより、ユーザー メールボックスに不適切なメールが配信されます。

Exchange トランスポート ルール カード

Exchange トランスポート ルール カードには、それ以外の場合はブロックされるメッセージを許可するメール フロー ルール (トランスポート ルールとも呼ばれます) が表示されます。

- ルール ID

- 許可されるメッセージ: 選択したレビュー期間中に許可されたメッセージの数。

[ルールの確認] を選択して、https://admin.cloud.microsoft/exchange#/transportrulesの Exchange 管理センター (EAC) の [ルール] ページに移動します。

Insights セクション

Insights セクションの情報については、次のサブセクションで説明します。

上位のトレンド攻撃のカード

[トップ トレンド攻撃] カードのグラフには、選択したレビュー期間で最も発生したフィッシング攻撃の種類がボリューム別に表示されます。

Defender for Office 365の脅威分類では、大規模言語モデル (LLM)、小規模言語モデル (SLM)、機械学習 (ML) モデルなどの高度なテクノロジを使用して、電子メールベースの脅威を自動的に検出して分類します。

フィッシング攻撃の種類の内訳は、[脅威の保護状態] レポートの [Email >フィッシングによるデータの表示] および [脅威分類別のグラフの内訳] で確認することもできます。

新たな脅威カード

新たな脅威カードは、Microsoft セキュリティ研究者が観察した注目すべきキャンペーンを示しています。

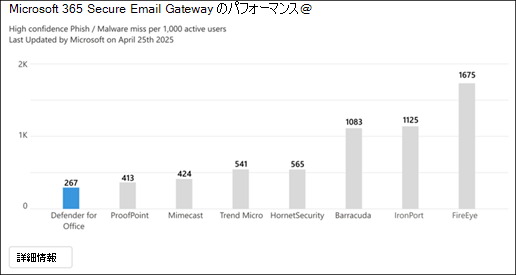

Microsoft 365 Secure Email Gateway のパフォーマンス カード

Microsoft 365 Secure Email Gateway のパフォーマンス カード上のグラフは、Defender for Office 365の有効性を他のセキュリティで保護された電子メール ゲートウェイと比較しています。 公平性を確保するために、1,000 人のアクティブ ユーザーごとに、見逃したフィッシングメッセージとマルウェア メッセージの数が正規化されます。

付録: Defender for Office 365 プラン 2 の高度なハンティング効果クエリ

Defender for Office 365プラン 2 を持つ組織は、高度なハンティングで次のクエリを使用して、フィッシング/マルウェアの有効性カードで同じデータを生成できます。

注:

高度なハンティングデータとレポートデータの更新と有効期限のレートが異なるため、数値が若干異なる場合があります。

let _startTime = ago(30d);

let _endTime = now();

let PreDelivery = toscalar(

EmailEvents

| where Timestamp between (_startTime .. _endTime)

and EmailDirection == "Inbound"

and (ThreatTypes contains "Phish" or ThreatTypes contains "Malware")

| where not(DeliveryAction == "Blocked" and DeliveryLocation in ("Dropped","Failed"))

| extend MDO_detection = parse_json(DetectionMethods)

| extend FirstDetection = iif(isempty(MDO_detection), "Clean", tostring(bag_keys(MDO_detection)[0]))

| extend FirstSubcategory = iif(FirstDetection != "Clean" and array_length(MDO_detection[FirstDetection]) > 0, strcat(FirstDetection, ": ", tostring(MDO_detection[FirstDetection][0])), "No Detection (clean)")

| summarize PreDelivery = count()

);

let PostDelivery = toscalar(

EmailPostDeliveryEvents

| where Timestamp between (_startTime .. _endTime)

and ActionType in ("Malware ZAP","Phish ZAP")

and ActionResult in ("Success","UserTriaged")

| summarize PostDelivery = count()

);

let Uncaught = toscalar(

EmailPostDeliveryEvents

| where Timestamp between (_startTime .. _endTime)

and ActionType in ("Malware ZAP","Phish ZAP")

and ActionResult !in ("Success", "UserTriaged")

| summarize Uncaught = count()

);

let PreDeliveryReal = toreal(PreDelivery);

let PostDeliveryReal = toreal(PostDelivery);

let UncaughtReal = toreal(Uncaught);

let Effectiveness = round(

iif(

(PreDeliveryReal + PostDeliveryReal + UncaughtReal) == 0,

0.0,

((PreDeliveryReal + PostDeliveryReal) / (PreDeliveryReal + PostDeliveryReal + UncaughtReal)) * 100.0

), 2

);

union

(print StatisticName = "Pre-Delivery Catch", Value = PreDeliveryReal),

(print StatisticName = "Post-Delivery Catch", Value = PostDeliveryReal),

(print StatisticName = "Failed ZAP / Miss or Uncaught", Value = UncaughtReal),

(print StatisticName = "Phish / Malware Efficacy", Value = Effectiveness)

| project StatisticName, Value

![[Email & コラボレーションの概要] レポート ページの [最適化] セクションでカードされている優先度アカウントのスクリーンショット。](media/email-collab-overview-optimize-priority-accounts.png)

![[Email & コラボレーションの概要] レポート ページの [最適化] セクションにある [ポスチャの推奨事項] カードのスクリーンショット。](media/email-collab-overview-optimize-posture-recommendations.png)

![[Email &コラボレーションの概要] レポート ページの [Risky allows]\(リスク許可\) セクションの [許可されたメッセージ] カードのスクリーンショット。](media/email-collab-overview-risky-allows-messages-allowed.png)

![[Email & コラボレーションの概要] レポート ページの [Risky allow] セクションにある [テナント許可の種類] カードのスクリーンショット。](media/email-collab-overview-risky-allows-tenant-allow-types.png)

![[Email & コラボレーションの概要] レポート ページの [Risky allows]\(危険な許可\) セクションの [Exchange トランスポート ルール] カードのスクリーンショット。](media/email-collab-overview-risky-allows-etrs.png)

![[Email & コラボレーションの概要] レポート ページの [分析情報] セクションでカード人気の高い攻撃のスクリーンショット。](media/email-collab-overview-insights-top-trending-attacks.png)